Utilizzo di attività sospette

Si applica a: Advanced Threat Analytics versione 1.9

Questo articolo illustra le nozioni di base su come usare Advanced Threat Analytics.

Esaminare le attività sospette sulla linea temporale di attacco

Dopo aver eseguito l'accesso alla console ATA, si accede automaticamente alla linea temporale delle attività sospette aperta. Le attività sospette sono elencate in ordine cronologico con le attività sospette più recenti nella parte superiore della linea temporale. Ogni attività sospetta contiene le informazioni seguenti:

Entità coinvolte, inclusi utenti, computer, server, controller di dominio e risorse.

Tempi e intervallo di tempo delle attività sospette.

Gravità dell'attività sospetta, Alta, Media o Bassa.

Stato: aperto, chiuso o eliminato.

Possibilità di

Condividere l'attività sospetta con altri utenti dell'organizzazione tramite posta elettronica.

Esportare l'attività sospetta in Excel.

Nota

- Quando si passa il puntatore del mouse su un utente o un computer, viene visualizzato un mini profilo di entità che fornisce informazioni aggiuntive sull'entità e include il numero di attività sospette a cui è collegata l'entità.

- Se si fa clic su un'entità, si passa al profilo di entità dell'utente o del computer.

Filtrare l'elenco di attività sospette

Per filtrare l'elenco di attività sospette:

Nel riquadro Filtra per sul lato sinistro della schermata selezionare una delle opzioni seguenti: Tutti, Apri, Chiuso o Soppresso.

Per filtrare ulteriormente l'elenco, selezionare Alta, Media o Bassa.

Gravità dell'attività sospetta

Basso

Indica attività sospette che possono causare attacchi progettati per utenti malintenzionati o software per ottenere l'accesso ai dati dell'organizzazione.

Medium

Indica attività sospette che possono mettere a rischio identità specifiche per attacchi più gravi che potrebbero causare il furto di identità o l'escalation con privilegi

Alto

Indica attività sospette che possono causare il furto di identità, l'escalation dei privilegi o altri attacchi ad alto impatto

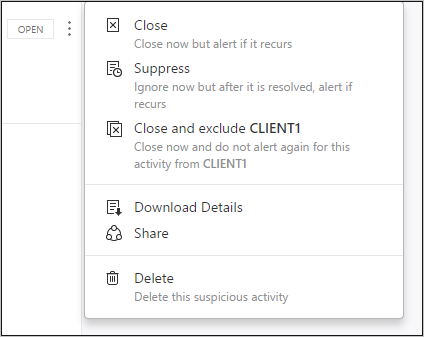

Correzione di attività sospette

È possibile modificare lo stato di un'attività sospetta facendo clic sullo stato corrente dell'attività sospetta e selezionando uno dei seguenti elementi Open, Suppressed, Closed o Deleted. A tale scopo, fare clic sui tre puntini nell'angolo superiore destro di un'attività sospetta specifica per visualizzare l'elenco delle azioni disponibili.

Stato dell'attività sospetta

Apri: tutte le nuove attività sospette vengono visualizzate in questo elenco.

Chiudi: viene usato per tenere traccia delle attività sospette identificate, analizzate e risolte per la mitigazione.

Nota

Se la stessa attività viene rilevata di nuovo entro un breve periodo di tempo, ATA può riaprire un'attività chiusa.

Elimina: l'eliminazione di un'attività significa che si vuole ignorarla per il momento e ricevere di nuovo un avviso solo se è presente una nuova istanza. Ciò significa che, se è presente un avviso simile, ATA non lo riapre. Tuttavia, se l'avviso si arresta per sette giorni e viene nuovamente visualizzato, viene visualizzato di nuovo l'avviso.

Elimina: se si elimina un avviso, viene eliminato dal sistema e non sarà possibile ripristinarlo. Dopo aver fatto clic su Elimina, sarà possibile eliminare tutte le attività sospette dello stesso tipo.

Escludi: possibilità di escludere un'entità dalla generazione di più di un determinato tipo di avvisi. Ad esempio, è possibile impostare ATA per escludere un'entità specifica (utente o computer) dagli avvisi per un determinato tipo di attività sospetta, ad esempio un amministratore specifico che esegue codice remoto o uno scanner di sicurezza che esegue la ricognizione DNS. Oltre a poter aggiungere esclusioni direttamente nell'attività Sospetta, poiché viene rilevata nella linea temporale, è anche possibile passare alla pagina Configurazione a Esclusioni e per ogni attività sospetta è possibile aggiungere e rimuovere manualmente entità o subnet escluse, ad esempio per Pass-the-Ticket.

Nota

Le pagine di configurazione possono essere modificate solo dagli amministratori ATA.