Esercitazione: Configurare l'analisi della sicurezza per i dati di Azure Active Directory B2C con Microsoft Sentinel

Aumentare la sicurezza dell'ambiente Di Azure Active Directory B2C (Azure AD B2C) instradando i log e le informazioni di controllo a Microsoft Sentinel. Microsoft Sentinel scalabile è una soluzione di orchestrazione, automazione e risposta (SOAR) nativa del cloud, informazioni sulla sicurezza e gestione degli eventi (SIEM). Usare la soluzione per il rilevamento degli avvisi, la visibilità delle minacce, la ricerca proattiva e la risposta alle minacce per Azure AD B2C.

Altre informazioni:

Altri usi per Microsoft Sentinel, con Azure AD B2C, sono:

- Rilevare minacce non rilevate in precedenza e ridurre al minimo i falsi positivi con funzionalità di analisi e intelligence sulle minacce

- Analizzare le minacce con l'intelligenza artificiale

- Cercare attività sospette su larga scala e trarre vantaggio dall'esperienza di anni di lavoro sulla cybersecurity in Microsoft

- Rispondere rapidamente agli eventi imprevisti con l'orchestrazione e l'automazione comuni delle attività

- Soddisfare i requisiti di sicurezza e conformità dell'organizzazione

In questa esercitazione si apprenderà come:

- Trasferire i log di Azure AD B2C in un'area di lavoro Log Analytics

- Abilitare Microsoft Sentinel in un'area di lavoro Log Analytics

- Creare una regola di esempio in Microsoft Sentinel per attivare un evento imprevisto

- Configurare una risposta automatica

Configurare Azure AD B2C con Log Analytics di Monitoraggio di Azure

Per definire dove vengono inviati i log e le metriche per una risorsa,

- Abilitare le impostazioni di diagnostica in Microsoft Entra ID nel tenant di Azure AD B2C.

- Configurare Azure AD B2C per inviare i log a Monitoraggio di Azure.

Per altre informazioni, vedere Monitorare Azure AD B2C con Monitoraggio di Azure.

Distribuire un'istanza di Microsoft Sentinel

Dopo aver configurato l'istanza di Azure AD B2C per inviare i log a Monitoraggio di Azure, abilitare un'istanza di Microsoft Sentinel.

Importante

Per abilitare Microsoft Sentinel, ottenere le autorizzazioni di Collaboratore per la sottoscrizione in cui risiede l'area di lavoro di Microsoft Sentinel. Per usare Microsoft Sentinel, usare le autorizzazioni Collaboratore o Lettore per il gruppo di risorse a cui appartiene l'area di lavoro.

Accedere al portale di Azure.

Selezionare la sottoscrizione in cui viene creata l'area di lavoro Log Analytics.

Cercare e selezionare Microsoft Sentinel.

Selezionare Aggiungi.

Nel campo Aree di lavoro di ricerca selezionare la nuova area di lavoro.

Selezionare Aggiungi Microsoft Sentinel.

Nota

È possibile eseguire Microsoft Sentinel in più di un'area di lavoro, ma i dati sono isolati in una singola area di lavoro.

Vedere Guida introduttiva: Eseguire l'onboarding di Microsoft Sentinel

Creare una regola di Microsoft Sentinel

Dopo aver abilitato Microsoft Sentinel, ricevere una notifica quando si verifica un evento sospetto nel tenant di Azure AD B2C.

È possibile creare regole di analisi personalizzate per individuare minacce e comportamenti anomali nell'ambiente. Queste regole cercano eventi o set di eventi specifici e segnalano quando vengono soddisfatte le soglie o le condizioni degli eventi. Vengono quindi generati eventi imprevisti per l'indagine.

Vedere Creare regole di analisi personalizzate per rilevare le minacce

Nota

Microsoft Sentinel include modelli per creare regole di rilevamento delle minacce per la ricerca di attività sospette nei dati. Per questa esercitazione si crea una regola.

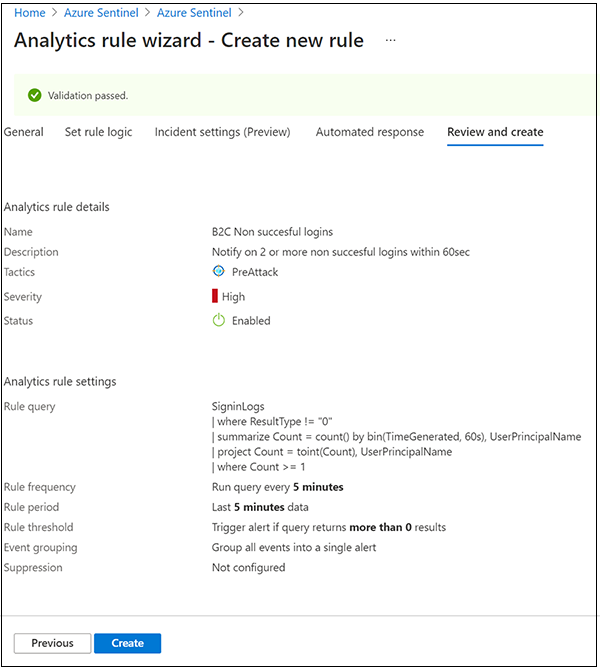

Regola di notifica per l'accesso forzato non riuscito

Usare la procedura seguente per ricevere una notifica su due o più tentativi di accesso forzato non riusciti nell'ambiente. Un esempio è l'attacco di forza bruta.

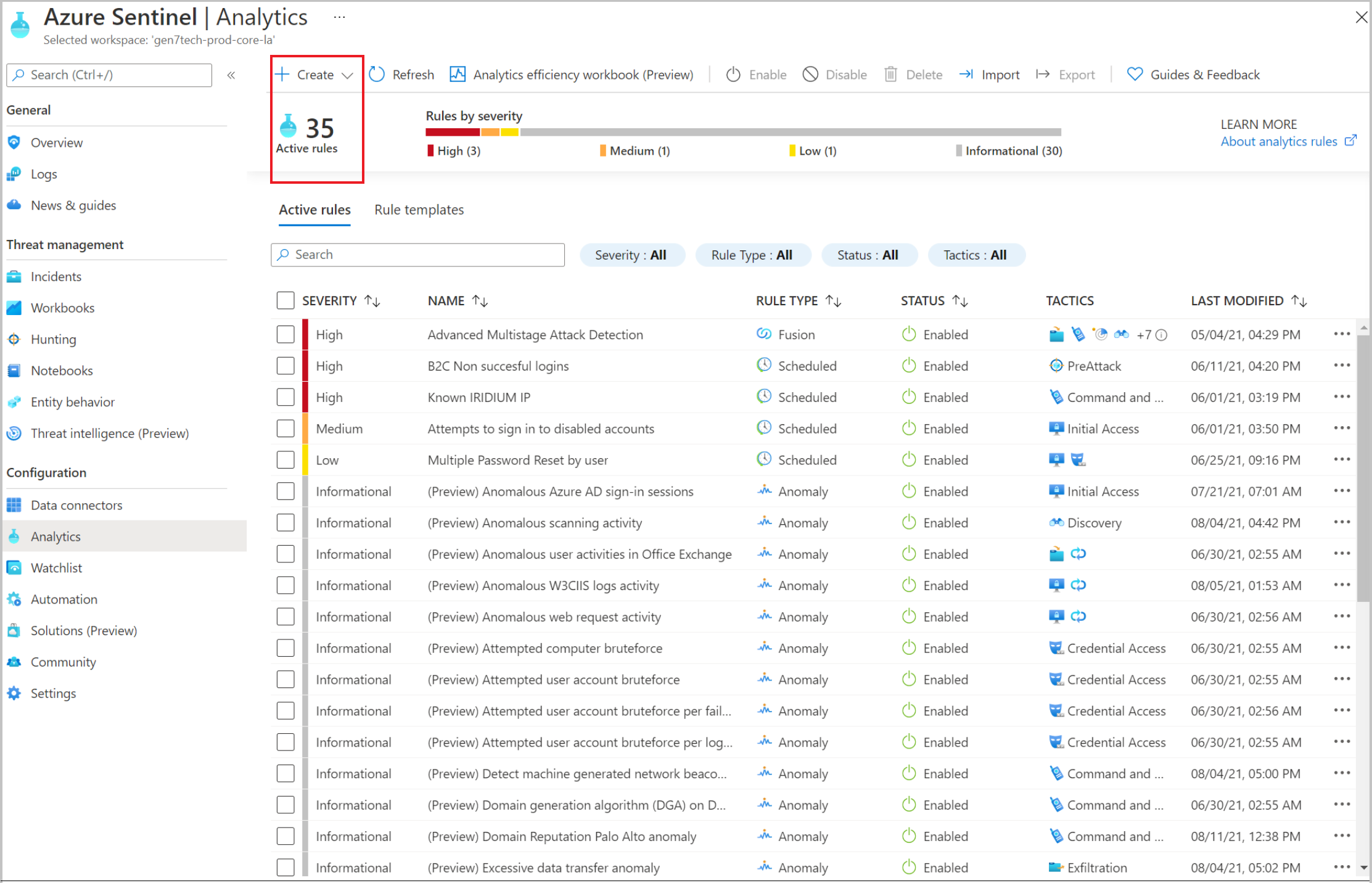

Nel menu a sinistra di Microsoft Sentinel selezionare Analisi.

Nella barra superiore selezionare + Crea>regola di query pianificata.

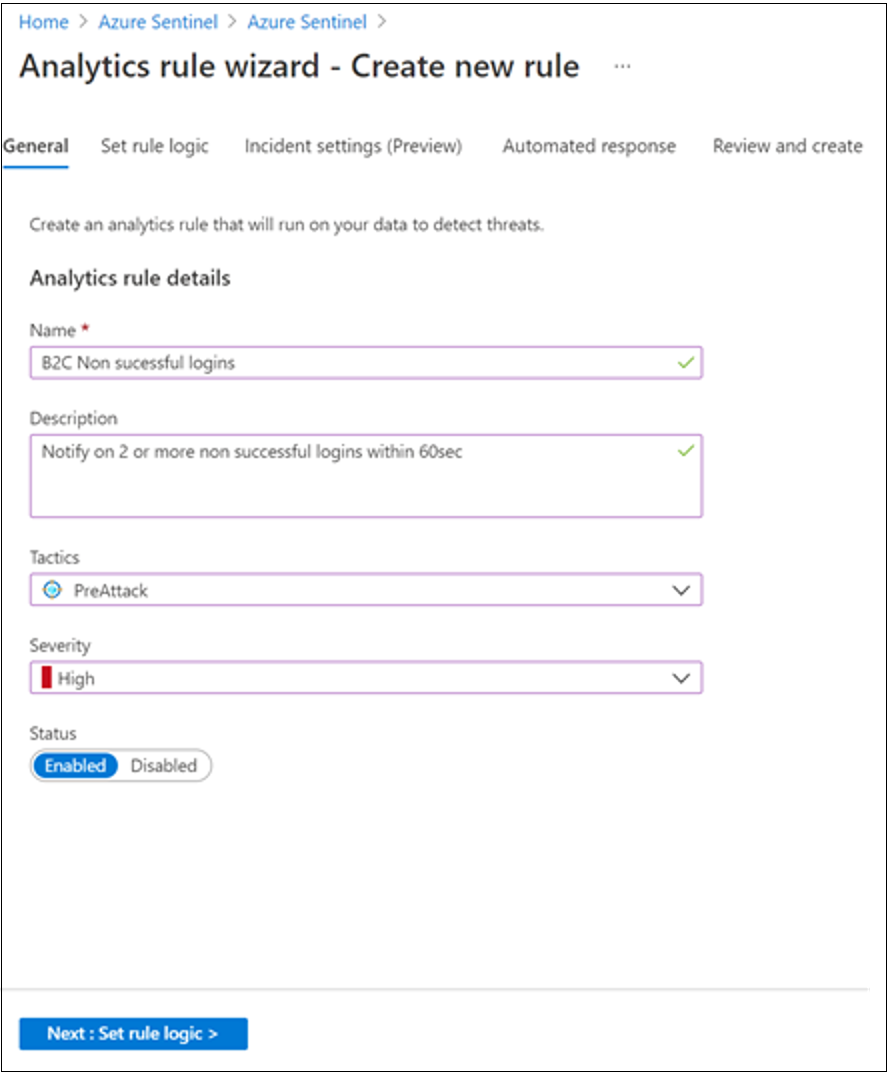

Nella procedura guidata regole di analisi passare a Generale.

In Nome immettere un nome per gli account di accesso non riusciti.

Per Descrizione, indicare che la regola invia una notifica per due o più accessi non riusciti, entro 60 secondi.

Per Tattiche selezionare una categoria. Ad esempio, selezionare PreAttack.

Per Gravità selezionare un livello di gravità.

Lo stato è Abilitato per impostazione predefinita. Per modificare una regola, passare alla scheda Regole attive .

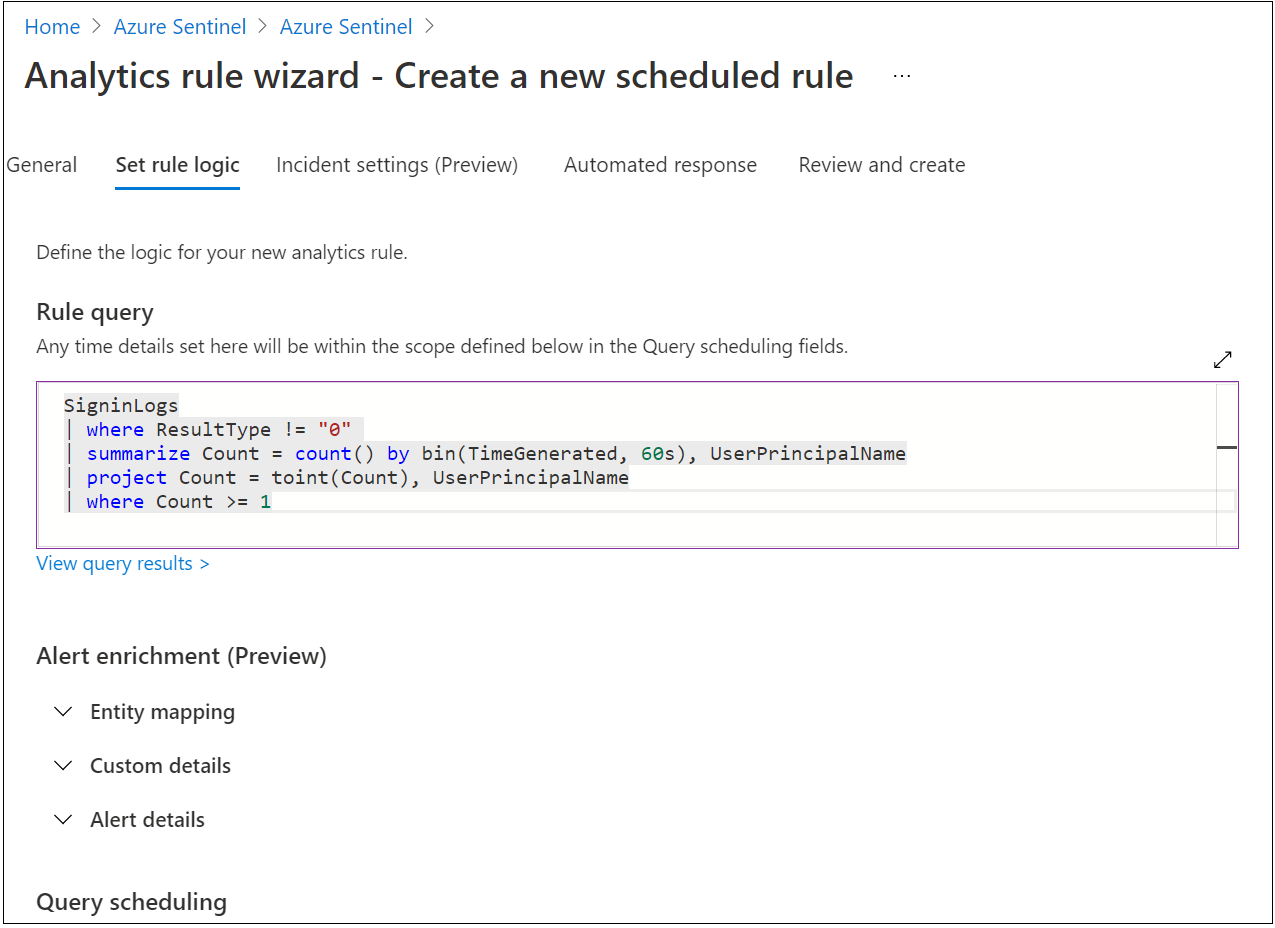

Selezionare la scheda Imposta logica regola .

Immettere una query nel campo Query regola . L'esempio di query organizza gli accessi in base a

UserPrincipalName.

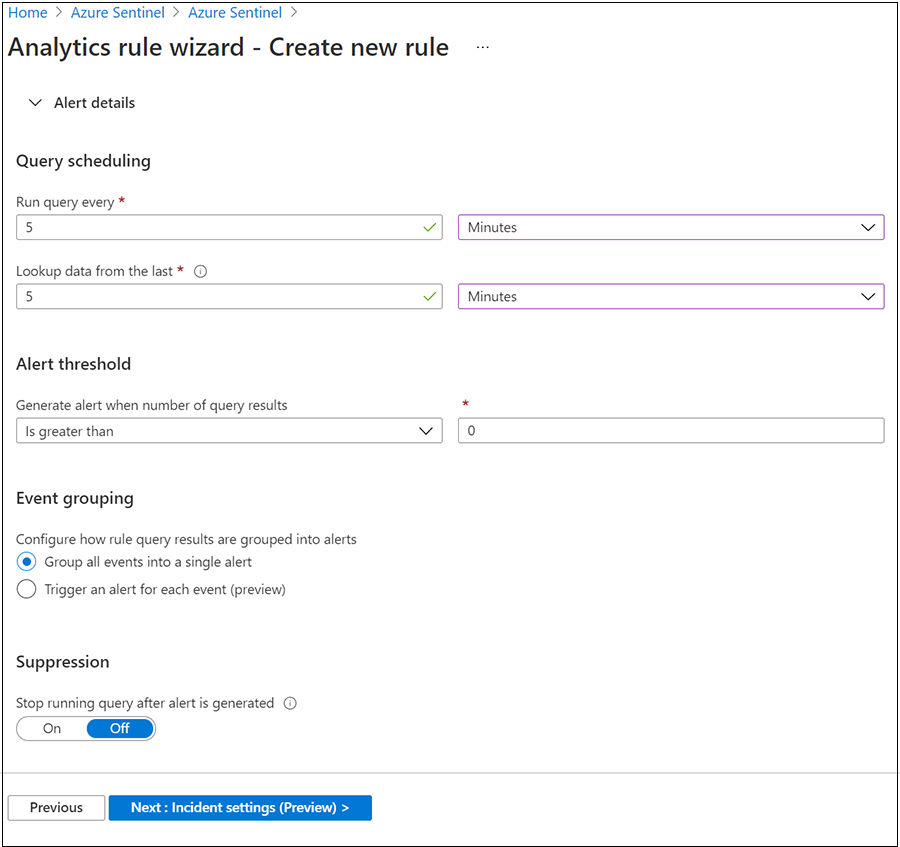

Passare a Pianificazione query.

Per Esegui query ogni immettere 5 e Minuti.

Per Dati di ricerca dall'ultimo, immettere 5 e minuti.

Per Genera avviso quando il numero di risultati della query selezionare Maggiore di e 0.

Per Raggruppamento di eventi selezionare Raggruppa tutti gli eventi in un singolo avviso.

Per Interrompi esecuzione della query dopo la generazione dell'avviso, selezionare Disattivato.

Selezionare Avanti: Impostazioni evento imprevisto (anteprima).

Passare alla scheda Rivedi e crea per esaminare le impostazioni delle regole.

Quando viene visualizzato il banner Convalida superata , selezionare Crea.

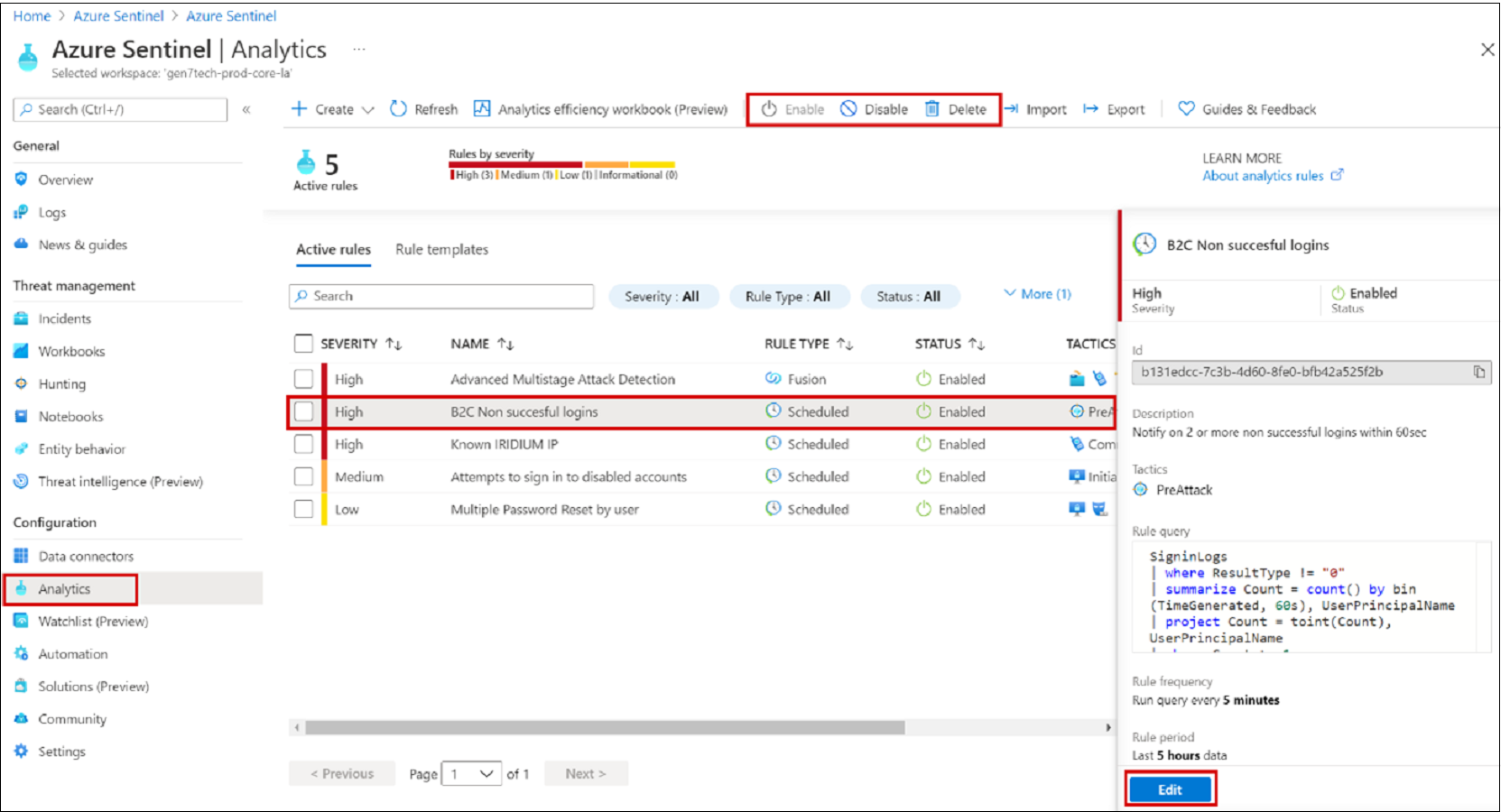

Visualizzare una regola e gli eventi imprevisti correlati

Visualizzare la regola e gli eventi imprevisti generati. Trovare la regola personalizzata appena creata di tipo Pianificato nella tabella nella scheda Regole attive del main

- Passare alla schermata Analisi .

- Selezionare la scheda Regole attive .

- Nella tabella, in Pianificato, trovare la regola.

È possibile modificare, abilitare, disabilitare o eliminare la regola.

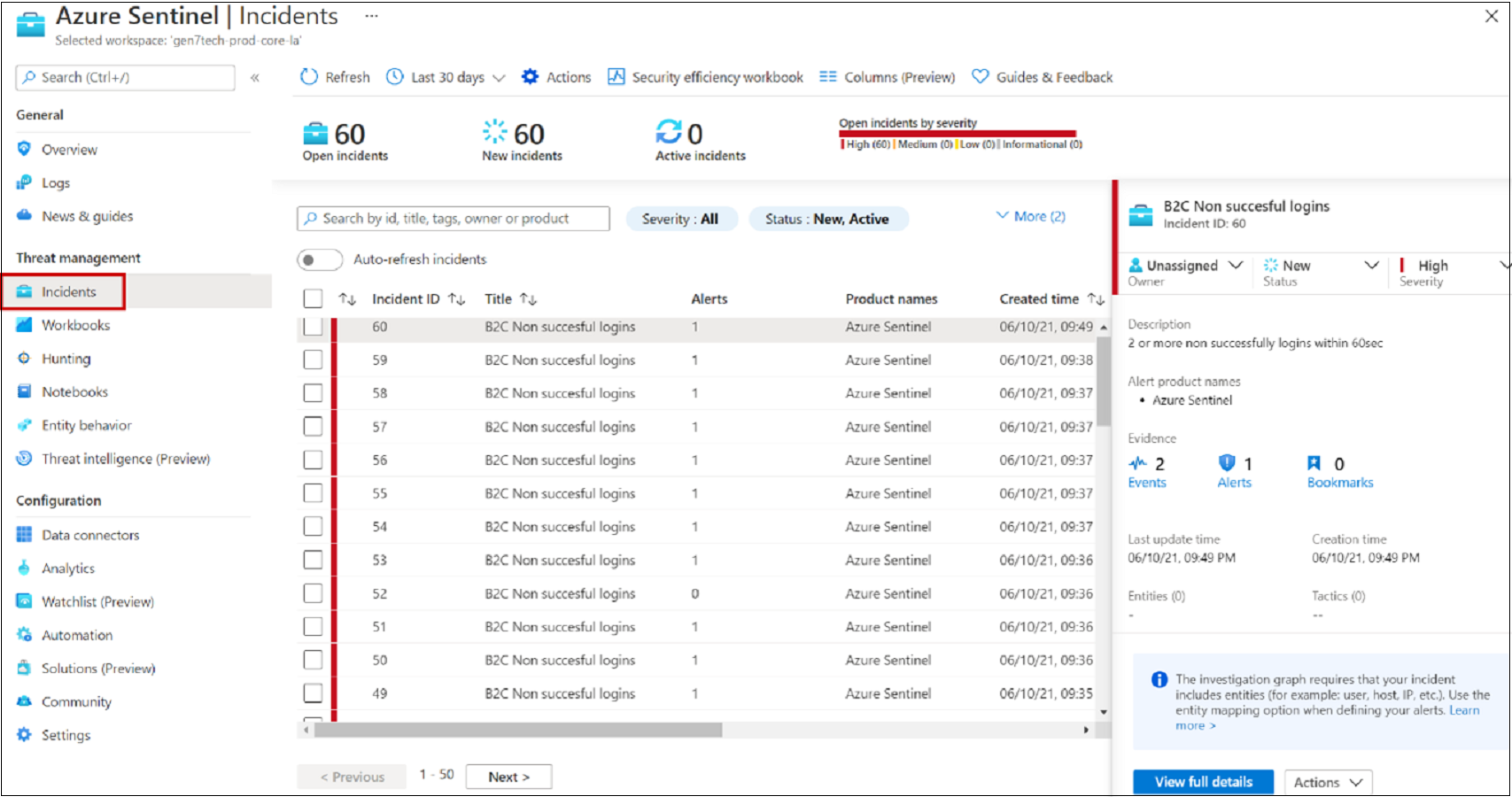

Valutazione, analisi e correzione degli eventi imprevisti

Un evento imprevisto può includere più avvisi ed è un'aggregazione di prove rilevanti per un'indagine. A livello di evento imprevisto, è possibile impostare proprietà quali Gravità e Stato.

Altre informazioni: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Passare alla pagina Eventi imprevisti .

Selezionare un evento imprevisto.

A destra, appaiono informazioni dettagliate sugli eventi imprevisti, tra cui gravità, entità, eventi e ID evento imprevisto.

Nel riquadro Eventi imprevisti scegliere Visualizza dettagli completi.

Esaminare le schede che riepilogano l'evento imprevisto.

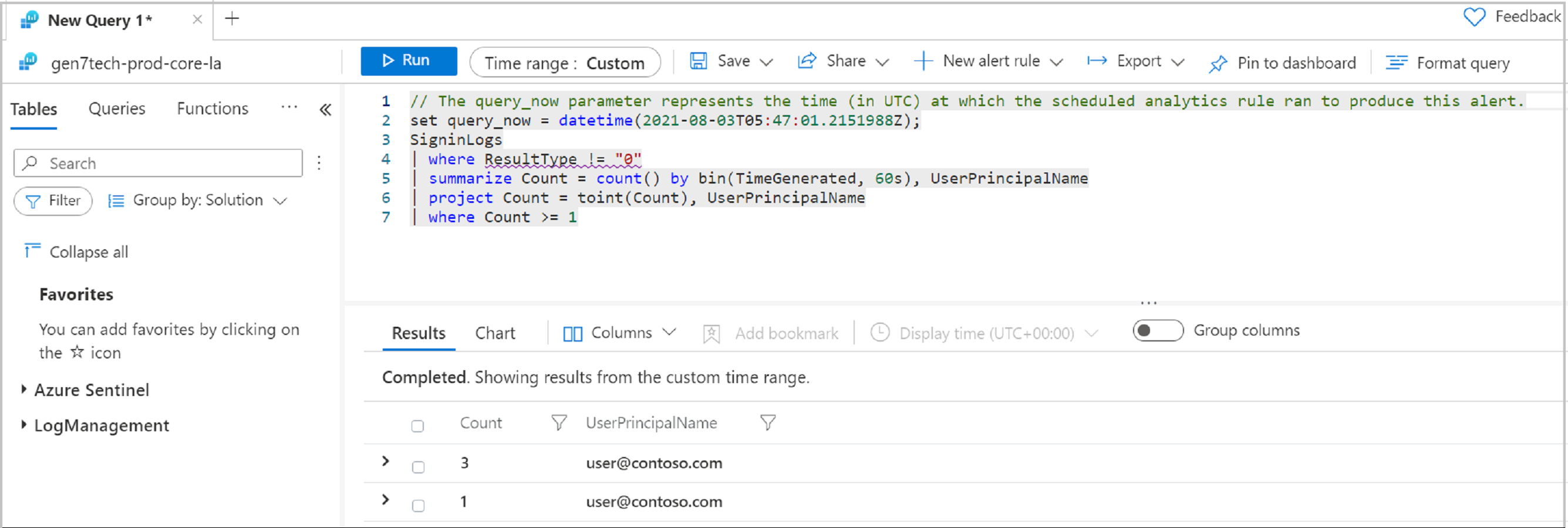

Selezionare EvidenceEventsLink to Log Analytics (Eventi>di evidenza) a Log Analytics(Collegamento eventi di evidenza > a Log Analytics).

Nei risultati, vedere il valore di identità

UserPrincipalNameche tenta di accedere.

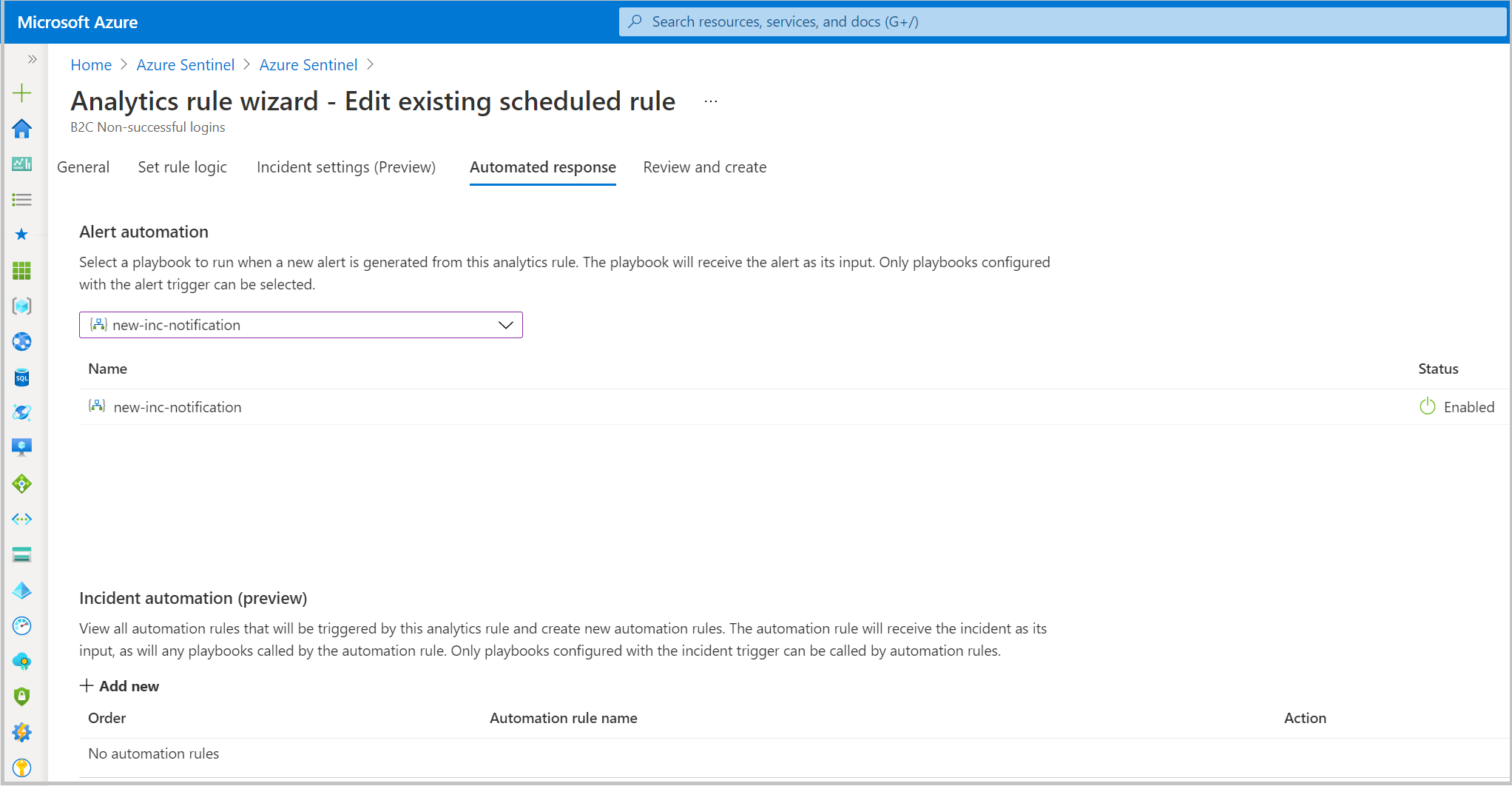

Risposta automatica

Microsoft Sentinel ha funzioni di orchestrazione della sicurezza, automazione e risposta (SOAR). Allegare azioni automatizzate o un playbook alle regole di analisi.

Vedi, Che cos'è SOAR?

Email notifica per un evento imprevisto

Per questa attività, usare un playbook dal repository GitHub di Microsoft Sentinel.

- Passare a un playbook configurato.

- Modificare la regola.

- Nella scheda Risposta automatica selezionare il playbook.

Altre informazioni: Notifica di eventi imprevisti Email

Risorse

Per altre informazioni su Microsoft Sentinel e Azure AD B2C, vedere: