Autenticazione pass-through Microsoft Entra: Avvio rapido

Distribuire l'autenticazione pass-through di Microsoft Entra

L'autenticazione pass-through di Microsoft Entra consente agli utenti di accedere ad applicazioni locali e basate sul cloud usando le stesse password. Prevede infatti l'accesso degli utenti tramite la convalida delle password direttamente in Active Directory locale.

Importante

Se si esegue la migrazione da AD FS (o da altre tecnologie federate) all'autenticazione pass-through, visualizzare Risorse per la migrazione delle applicazioni a Microsoft Entra ID.

Nota

Se si distribuisce l'autenticazione pass-through con il cloud Azure per enti pubblici, vedere Considerazioni sull'identità ibrida per Azure per enti pubblici.

Per distribuire l'autenticazione pass-through nel tenant, seguire queste istruzioni:

Passaggio 1: Verificare i prerequisiti

Accertarsi che siano soddisfatti i prerequisiti seguenti.

Importante

Dal punto di vista della sicurezza, gli amministratori devono considerare il server che esegue l'agente PTA come se fosse un controller di dominio. I server agente PTA devono essere protetti lungo le stesse linee descritte in Protezione dei controller di dominio dagli attacchi

Nell'interfaccia di amministrazione di Microsoft Entra

- Creare un account di identità ibrida solo cloud Amministrazione istrator o un account amministratore di identità ibrida nel tenant di Microsoft Entra. In questo modo è possibile gestire la configurazione del tenant in caso di errore o mancata disponibilità dei servizi locali. Informazioni sull'aggiunta di un account di identità ibrida solo cloud Amministrazione istrator. Il completamento di questo passaggio è fondamentale ed evita di rimanere bloccati fuori dal tenant.

- Aggiungere uno o più nomi di dominio personalizzati al tenant di Microsoft Entra. Gli utenti possono accedere usando uno di questi nomi di dominio.

Nell'ambiente locale

Identificare un server che esegue Windows Server 2016 o versione successiva per eseguire Microsoft Entra Connessione. Se non è già abilitato, abilitare TLS 1.2 nel server. Aggiungere il server alla stessa foresta Active Directory degli utenti di cui devono essere convalidate le password. Si noti che l'installazione dell'agente di autenticazione pass-through nelle versioni di Windows Server Core non è supportata.

Installare la versione più recente di Microsoft Entra Connessione nel server identificato nel passaggio precedente. Se si dispone già di Microsoft Entra Connessione in esecuzione, assicurarsi che la versione sia supportata.

Nota

Microsoft Entra Connessione versioni 1.1.557.0, 1.1.558.0, 1.1.561.0 e 1.1.614.0 presentano un problema correlato alla sincronizzazione dell'hash delle password. Se non si intende usare la sincronizzazione dell'hash delle password insieme all'autenticazione pass-through, leggere le note sulla versione di Microsoft Entra Connessione.

Identificare uno o più server aggiuntivi (che eseguono Windows Server 2016 o versione successiva, con TLS 1.2 abilitato) in cui è possibile eseguire agenti di autenticazione autonomi. Questi server aggiuntivi sono necessari per garantire la disponibilità elevata delle richieste di accesso. Aggiungere i server alla stessa foresta Active Directory degli utenti di cui devono essere convalidate le password.

Importante

Negli ambienti di produzione è consigliabile disporre di almeno 3 agenti di autenticazione in esecuzione nel proprio tenant. Esiste un limite di sistema di 40 agenti di autenticazione per ogni tenant. E come procedura ottimale, considerare tutti i server che eseguono gli agenti di autenticazione come sistemi di livello 0 (vedere riferimento).

Se è presente un firewall tra i server e Microsoft Entra ID, configurare gli elementi seguenti:

Assicurarsi che gli agenti di autenticazione possano effettuare richieste in uscita all'ID Microsoft Entra sulle porte seguenti:

Se il firewall applica regole in base agli utenti di origine, aprire queste porte per il traffico proveniente da servizi di Windows in esecuzione come servizi di rete.

Se il firewall o il proxy consente di aggiungere voci DNS a un elenco di elementi consentiti, aggiungere connessioni a *.msappproxy.net e *.servicebus.windows.net. In caso contrario, è necessario consentire l'accesso agli intervalli IP del data center di Azure, che vengono aggiornati ogni settimana.

Evitare tutte le forme di ispezione e terminazione inline nelle comunicazioni TLS in uscita tra l'agente pass-through di Azure e l'endpoint di Azure.

Se si dispone di un proxy HTTP in uscita, assicurarsi che questo URL, autologon.microsoftazuread-sso.com, sia presente nell'elenco consentito. È consigliabile specificare questo URL in modo esplicito perché il carattere jolly potrebbe non essere accettato.

Gli agenti di autenticazione devono poter accedere a login.windows.net e login.microsoftonline.net per la registrazione iniziale. Aprire il firewall anche per questi URL.

Per la convalida del certificato, sbloccare gli URL seguenti: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 e ocsp.msocsp.com:80. Poiché vengono usati per la convalida del certificato con altri prodotti Microsoft, questi URL potrebbero essere già sbloccati.

prerequisito Azure per enti pubblici cloud

Prima di abilitare l'autenticazione pass-through tramite Microsoft Entra Connessione con il passaggio 2, scaricare la versione più recente dell'agente PTA dall'interfaccia di amministrazione di Microsoft Entra. È necessario assicurarsi che l'agente sia versioni 1.5.1742.0 o successive. Per verificare l'agente, vedere Aggiornare gli agenti di autenticazione

Dopo aver scaricato la versione più recente dell'agente, procedere con le istruzioni seguenti per configurare l'autenticazione pass-through tramite Microsoft Entra Connessione.

Passaggio 2: Abilitare la funzionalità

Abilitare l'autenticazione pass-through tramite Microsoft Entra Connessione.

Importante

È possibile abilitare l'autenticazione pass-through nel server primario o di gestione temporanea di Microsoft Entra Connessione. Si consiglia di abilitarla dal server primario. Se si configura un server di gestione temporanea di Microsoft Entra Connessione in futuro, è necessario continuare a scegliere Autenticazione pass-through come opzione di accesso. Se si sceglie un'altra opzione, l'autenticazione pass-through verrà disabilitata nel tenant ed eseguirà l'override dell'impostazione nel server primario.

Se si installa Microsoft Entra Connect per la prima volta, scegliere il percorso di installazione personalizzato. Nella pagina Accesso utente scegliere Autenticazione pass-through come Metodo di accesso. Al termine, un agente di autenticazione pass-through viene installato nello stesso server di Microsoft Entra Connessione. Viene inoltre abilitata la funzionalità di autenticazione pass-through nel tenant.

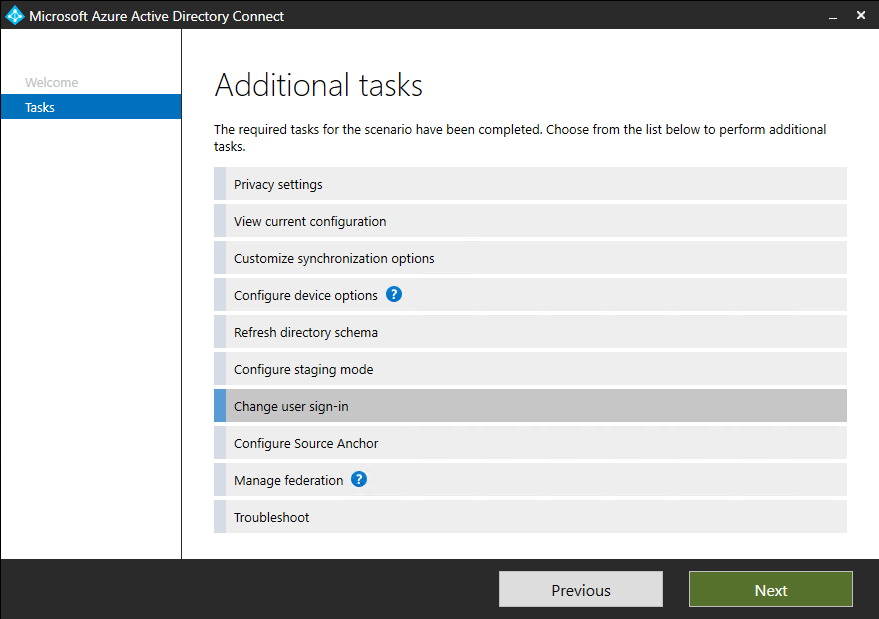

Se è già stato installato Microsoft Entra Connessione utilizzando l'installazione rapida o il percorso di installazione personalizzato, selezionare l'attività Cambia accesso utente in Microsoft Entra Connessione e quindi selezionare Avanti. Selezionare quindi Autenticazione pass-through come metodo di accesso. Al termine, un agente di autenticazione pass-through viene installato nello stesso server di Microsoft Entra Connessione e la funzionalità è abilitata nel tenant.

Importante

L'autenticazione pass-through è una funzionalità a livello di tenant. La sua attivazione influisce sugli accessi degli utenti per tutti i domini gestiti nel tenant. Se si passa da AD FS (Active Directory Federation Services) all'autenticazione pass-through, è consigliabile attendere almeno 12 ore prima di arrestare l'infrastruttura AD FS. Questo tempo di attesa è necessario per garantire che gli utenti possano continuare ad accedere a Exchange ActiveSync durante la transizione. Per altre informazioni sulla migrazione da AD FS all'autenticazione pass-through, vedere i piani di distribuzione pubblicati qui.

Passaggio 3: Testare la funzionalità

Seguire queste istruzioni per verificare che l'autenticazione pass-through sia stata attivata correttamente:

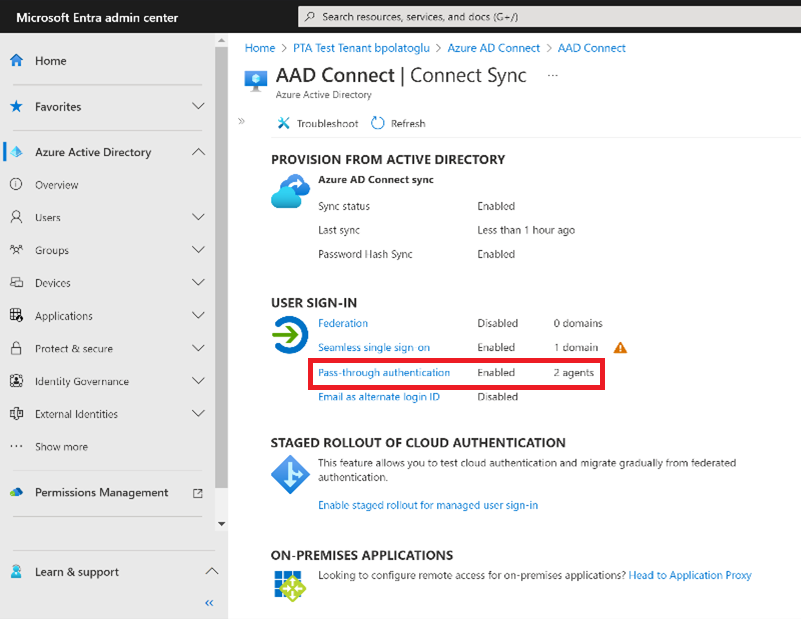

Accedere all'interfaccia di amministrazione di Microsoft Entra con le credenziali dell'Amministrazione istrator per il tenant.

Selezionare Microsoft Entra ID.

Selezionare Microsoft Entra Connessione.

Verificare che la funzionalità Autenticazione pass-through sia impostata su Abilitato.

Selezionare Autenticazione pass-through. Il riquadro Autenticazione pass-through elenca i server in cui sono stati installati gli agenti di autenticazione.

Dopo questo passaggio, gli utenti di tutti i domini gestiti nel tenant possono accedere usando l'autenticazione pass-through. Gli utenti dei domini federati continueranno invece a eseguire l'accesso con AD FS o qualsiasi altro provider di federazione configurato in precedenza. Se si converte un dominio da federato a gestito, tutti gli utenti del dominio inizieranno automaticamente a eseguire l'accesso usando l'autenticazione pass-through. La funzionalità di autenticazione pass-through non ha alcun impatto sugli utenti solo cloud.

Passaggio 4: Garantire la disponibilità elevata

Se si prevede di distribuire l'autenticazione pass-through in un ambiente di produzione, è necessario installare un agente di autenticazione autonomo aggiuntivo. Installare questi agenti di autenticazione nei server diversi da quelli che eseguono Microsoft Entra Connessione. Questa configurazione offre la disponibilità elevata per le richieste di accesso utente.

Importante

Negli ambienti di produzione è consigliabile disporre di almeno 3 agenti di autenticazione in esecuzione nel proprio tenant. Esiste un limite di sistema di 40 agenti di autenticazione per ogni tenant. E come procedura ottimale, considerare tutti i server che eseguono gli agenti di autenticazione come sistemi di livello 0 (vedere riferimento).

L'installazione di più agenti di autenticazione pass-through garantisce la disponibilità elevata, ma non il bilanciamento del carico deterministico tra gli agenti di autenticazione. Per determinare il numero di agenti di autenticazione necessari per il tenant, prendere in considerazione il picco e il carico medio delle richieste di accesso previste nel tenant. Come benchmark, un singolo agente di autenticazione può gestire da 300 a 400 autenticazioni al secondo in un server standard con CPU a 4 core e 16 GB di RAM.

Per stimare il traffico di rete, usare le indicazioni seguenti relative al dimensionamento:

- Ogni richiesta ha una dimensione di payload di (0,5K + 1K * num_of_agents), ovvero i dati dall'ID Di Microsoft Entra all'agente di autenticazione. In questo caso, "num_of_agents" indica il numero di agenti di autenticazione registrati nel tenant.

- Ogni risposta ha una dimensione di payload di 1K byte, ovvero i dati dell'agente di autenticazione a Microsoft Entra ID.

Per la maggior parte dei clienti, tre agenti di autenticazione in totale sono sufficienti per la disponibilità elevata e la capacità. È consigliabile installare gli agenti di autenticazione vicino ai controller di dominio per migliorare la latenza di accesso.

Per iniziare, seguire queste istruzioni per scaricare il software dell'agente di autenticazione:

Per scaricare la versione più recente dell'agente di autenticazione (versione 1.5.193.0 o successiva), accedere all'interfaccia di amministrazione di Microsoft Entra con le credenziali dell'identità ibrida del tenant Amministrazione istrator.

Selezionare Microsoft Entra ID.

Selezionare Microsoft Entra Connessione, selezionare Autenticazione pass-through e quindi selezionare Scarica agente.

Fare clic sul pulsante Accetta le condizioni e scarica.

Nota

È anche possibile scaricare il software dell'agente di autenticazione. Leggere e accettare le Condizioni d'uso dell'agente di autenticazione prima di installarlo.

Esistono due modi per distribuire un agente di autenticazione autonomo:

In primo luogo è possibile distribuirlo in modo interattivo eseguendo il file eseguibile dell'agente di autenticazione scaricato e, quando richiesto, specificando le credenziali di amministratore globale del tenant.

In secondo luogo è possibile creare ed eseguire uno script di distribuzione automatica. Questa opzione è utile per distribuire contemporaneamente più agenti di autenticazione o per installare gli agenti di autenticazione in istanze di Windows Server che non hanno un'interfaccia utente abilitata o che non sono accessibili con Desktop remoto. Di seguito sono riportate le istruzioni per usare questo approccio:

- Eseguire il comando seguente per installare l'agente di autenticazione:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - È possibile registrare l'agente di autenticazione con il servizio tramite PowerShell. Creare un oggetto credenziali di PowerShell

$credcontenente un nome utente e una password di amministratore globale per il tenant. Eseguire il comando seguente, sostituendo<username>e<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Passare a C:\Programmi\Microsoft Azure AD Connect Authentication Agent ed eseguire lo script seguente usando l'oggetto

$credcreato:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Importante

Se un agente di autenticazione è installato in una macchina virtuale, non è possibile clonare la macchina virtuale per configurare un altro agente di autenticazione. Questo metodo non è supportato.

Passaggio 5: Configurare la funzionalità blocco intelligente

Il blocco intelligente aiuta a bloccare gli attori malintenzionati che tentano di indovinare le password degli utenti o di usare metodi di forza bruta per entrare. Configurando le impostazioni di blocco intelligente in Microsoft Entra ID e/o impostazioni di blocco appropriate in Active Directory locale, gli attacchi possono essere filtrati prima di raggiungere Active Directory. Leggere questo articolo per altre informazioni su come configurare le impostazioni di blocco intelligente nel tenant per proteggere gli account utente.

Passaggi successivi

- Eseguire la migrazione delle app a Microsoft Entra ID: risorse che consentono di eseguire la migrazione dell'accesso e dell'autenticazione delle applicazioni all'ID Microsoft Entra.

- Blocco smart: apprendere come configurare la funzionalità di blocco smart nel tenant per proteggere gli account utente.

- Limitazioni correnti: informazioni su quali scenari sono supportati con l'autenticazione pass-through e quali non lo sono.

- Approfondimento tecnico: comprendere come funziona l'autenticazione pass-through.

- Domande frequenti: risposte alle domande più frequenti.

- Risoluzione dei problemi: apprendere come risolvere i problemi comuni relativi alla funzionalità di autenticazione pass-through.

- Approfondimento sulla sicurezza: ottenere informazioni tecniche sulla funzionalità di autenticazione pass-through.

- Aggiunta ibrida a Microsoft Entra: configurare la funzionalità di aggiunta ibrida di Microsoft Entra nel tenant per l'accesso Single Sign-On tra le risorse cloud e locali.

- Microsoft Entra seamless SSO: altre informazioni su questa funzionalità complementare.

- UserVoice: usare il forum di Microsoft Entra per inviare nuove richieste di funzionalità.