I log di accesso sono uno strumento comunemente usato per risolvere i problemi di accesso degli utenti e analizzare le attività di accesso rischiose. I log di controllo raccolgono ogni evento registrato in Microsoft Entra ID e possono essere usati per analizzare le modifiche apportate all'ambiente. Sono disponibili più di 30 colonne tra cui personalizzare la visualizzazione dei log di accesso nell'interfaccia di amministrazione di Microsoft Entra. I log di controllo e i log di provisioning possono anche essere personalizzati e filtrati in base alle esigenze.

Questo articolo illustra come personalizzare le colonne e quindi filtrare i log per trovare le informazioni necessarie in modo più efficiente.

I ruoli e le licenze necessari variano in base al report. Sono necessarie autorizzazioni separate per accedere ai dati di monitoraggio e integrità in Microsoft Graph. È consigliabile usare un ruolo con accesso con privilegi minimi per allinearsi alle linee guida Zero Trust.

*La visualizzazione degli attributi di sicurezza personalizzati nei log di controllo o la creazione di impostazioni di diagnostica per gli attributi di sicurezza personalizzati richiede uno dei ruoli log attributi. È anche necessario il ruolo appropriato per visualizzare i log di controllo standard.

**Il livello di accesso e funzionalità per Identity Protection varia in base al ruolo e alla licenza. Per altre informazioni, vedere i requisiti di licenza per Identity Protection.

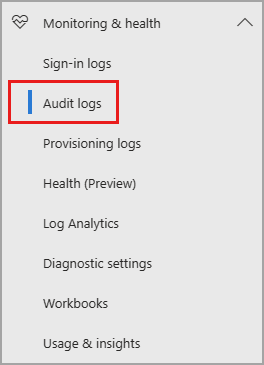

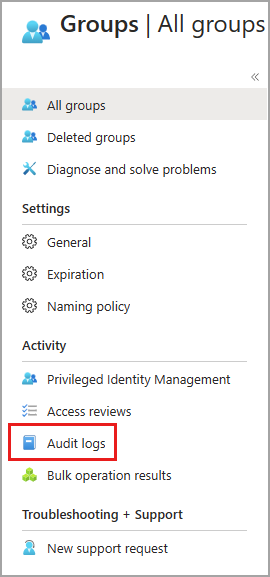

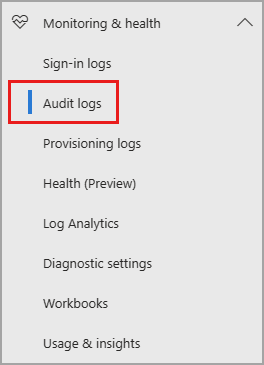

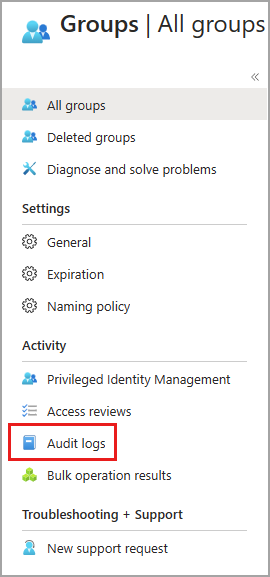

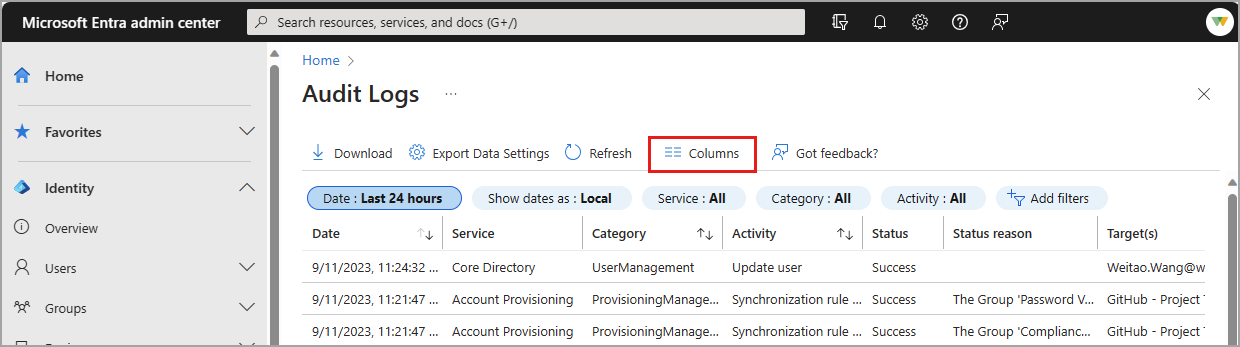

Con le informazioni nei log di controllo di Microsoft Entra, è possibile accedere a tutti i record delle attività di sistema a scopo di conformità. È possibile accedere ai log di controllo dalla sezione Monitoraggio e integrità di Microsoft Entra ID, in cui è possibile ordinare e filtrare in base a ogni categoria e attività. È anche possibile accedere ai log di controllo nell'area dell'interfaccia di amministrazione per il servizio che si sta analizzando.

Ad esempio, se si stanno esaminando le modifiche apportate ai gruppi di Microsoft Entra, è possibile accedere ai log di controllo dai gruppi di ID>Di ingresso Microsoft. Quando si accede ai log di controllo dal servizio, il filtro viene modificato automaticamente in base al servizio.

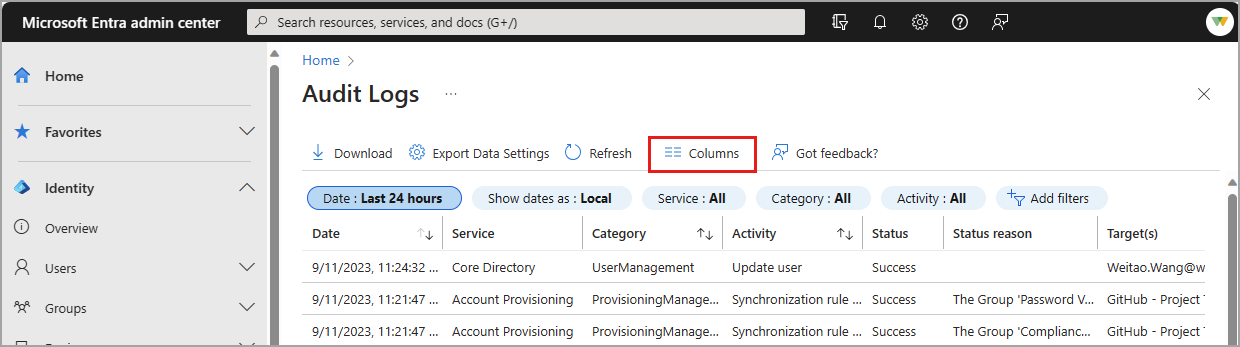

Personalizzare il layout dei log di controllo

È possibile personalizzare le colonne nei log di controllo per visualizzare solo le informazioni necessarie. Le colonne Service, Category e Activity sono correlate tra loro, pertanto queste colonne devono essere sempre visibili.

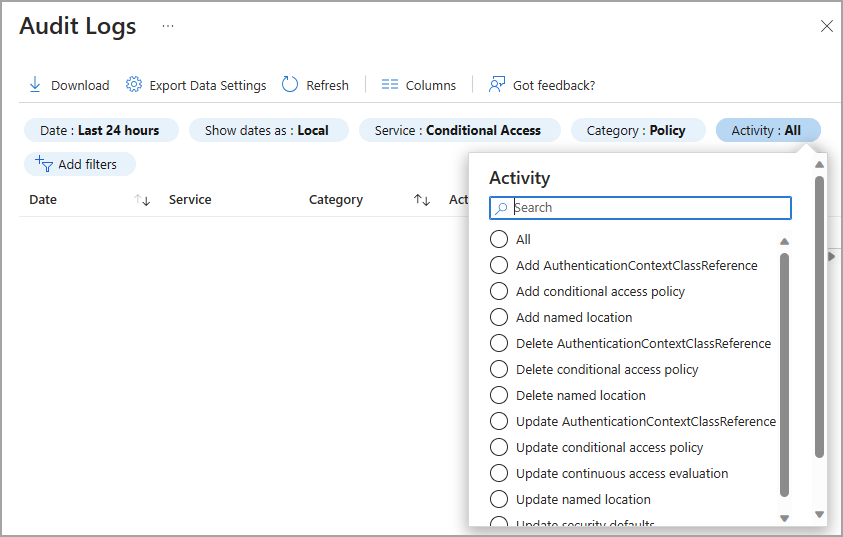

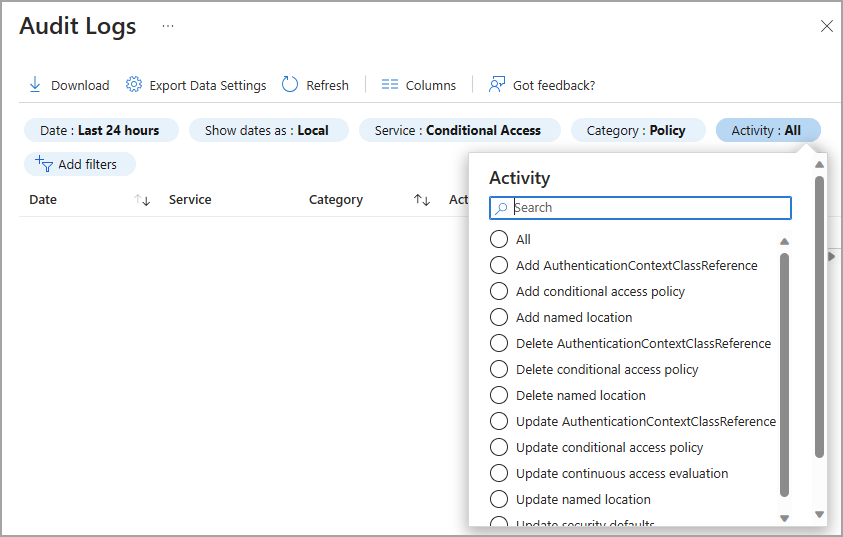

Filtrare i log di controllo

Quando si filtrano i log in base al servizio, i dettagli categoria e attività cambiano automaticamente. In alcuni casi, potrebbe essere presente una sola categoria o un'attività. Per una tabella dettagliata di tutte le possibili combinazioni di questi dettagli, vedere Attività di controllo.

Servizio: l'impostazione predefinita è tutti i servizi disponibili, ma è possibile filtrare l'elenco in uno o più selezionando un'opzione dall'elenco a discesa.

Categoria: l'impostazione predefinita è tutte le categorie, ma può essere filtrata per visualizzare la categoria di attività, ad esempio la modifica di un criterio o l'attivazione di un ruolo Microsoft Entra idoneo.

Attività: in base alla selezione del tipo di risorsa categoria e attività effettuata. È possibile selezionare un'attività specifica da visualizzare o selezionarle tutte.

È possibile ottenere l'elenco di tutte le attività di controllo usando l'API Microsoft Graph: https://graph.windows.net/<tenantdomain>/activities/auditActivityTypesV2?api-version=beta

Stato: consente di esaminare i risultati in base a se l'attività ha esito positivo o negativo.

Destinazione: consente di cercare la destinazione o il destinatario di un'attività. Eseguire la ricerca in base alle prime lettere di un nome o di un nome dell'entità utente (UPN). Il nome e l'UPN di destinazione fanno distinzione tra maiuscole e minuscole.

Avviato da: consente di eseguire ricerche da chi ha avviato l'attività usando le prime lettere del nome o dell'UPN. Il nome e l'UPN fanno distinzione tra maiuscole e minuscole.

Intervallo di date: consente di definire un intervallo di tempo per i dati restituiti. È possibile eseguire ricerche negli ultimi 7 giorni, 24 ore o in un intervallo personalizzato. Quando si seleziona un intervallo di tempo personalizzato, è possibile configurare un'ora di inizio e un'ora di fine.

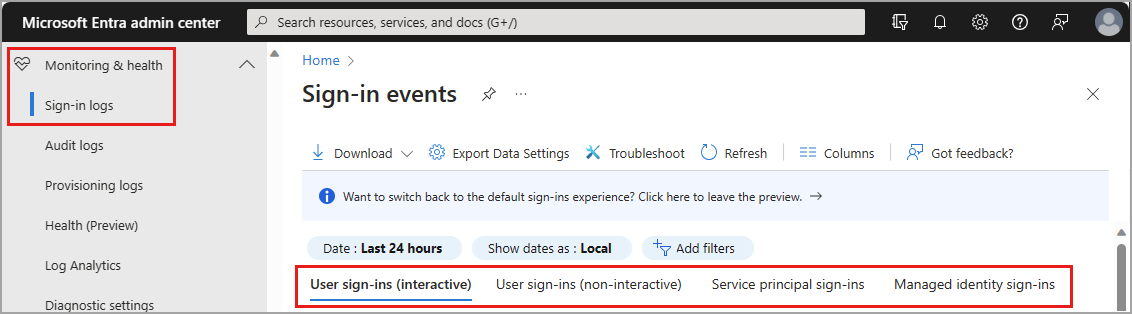

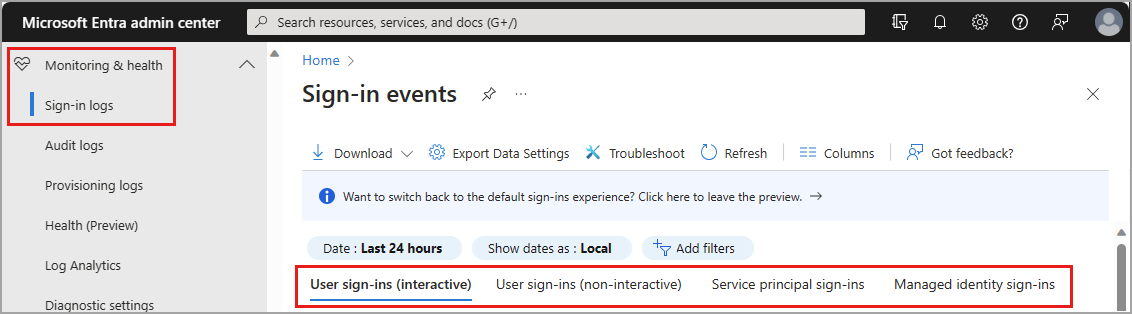

Nella pagina dei log di accesso è possibile passare da quattro tipi di log di accesso. Per altre informazioni sui quattro tipi di log, vedere Che cosa sono i log di accesso di Microsoft Entra?.

Accessi utente interattivi: accessi in cui un utente fornisce un fattore di autenticazione, ad esempio una password, una risposta tramite un'app MFA, un fattore biometrico o un codice a matrice.

Accessi utente non interattivi: accessi eseguiti da un client per conto di un utente. Questi tipi di accesso non richiedono alcuna interazione o alcun fattore di autenticazione da parte dell'utente. Ad esempio, autenticazioni e autorizzazioni usando i token di accesso e aggiornamento che non richiedono a un utente di immettere le credenziali.

Accessi all'entità servizio: accessi da parte di app e entità servizio che non coinvolgono alcun utente. In questi accessi, l'app o il servizio fornisce credenziali per proprio conto per autenticare o accedere alle risorse.

Accessi alle identità gestite per le risorse di Azure: accessi da parte delle risorse di Azure con segreti gestiti da Azure. Per altre informazioni, vedere Cosa sono le identità gestite per le risorse di Azure.

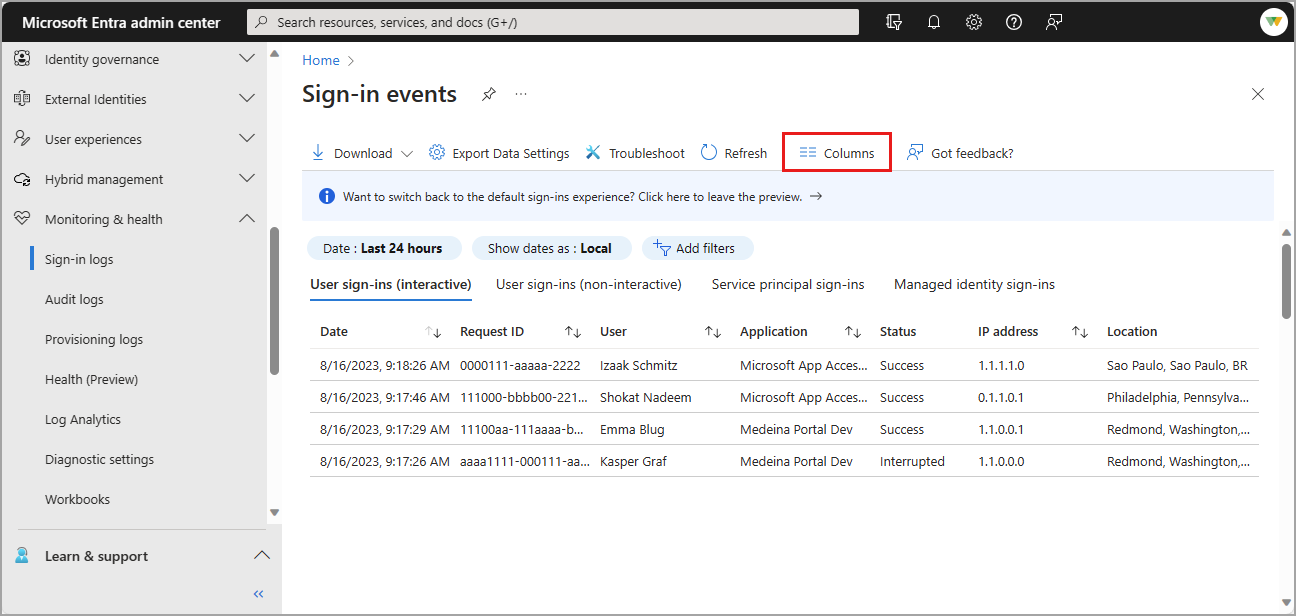

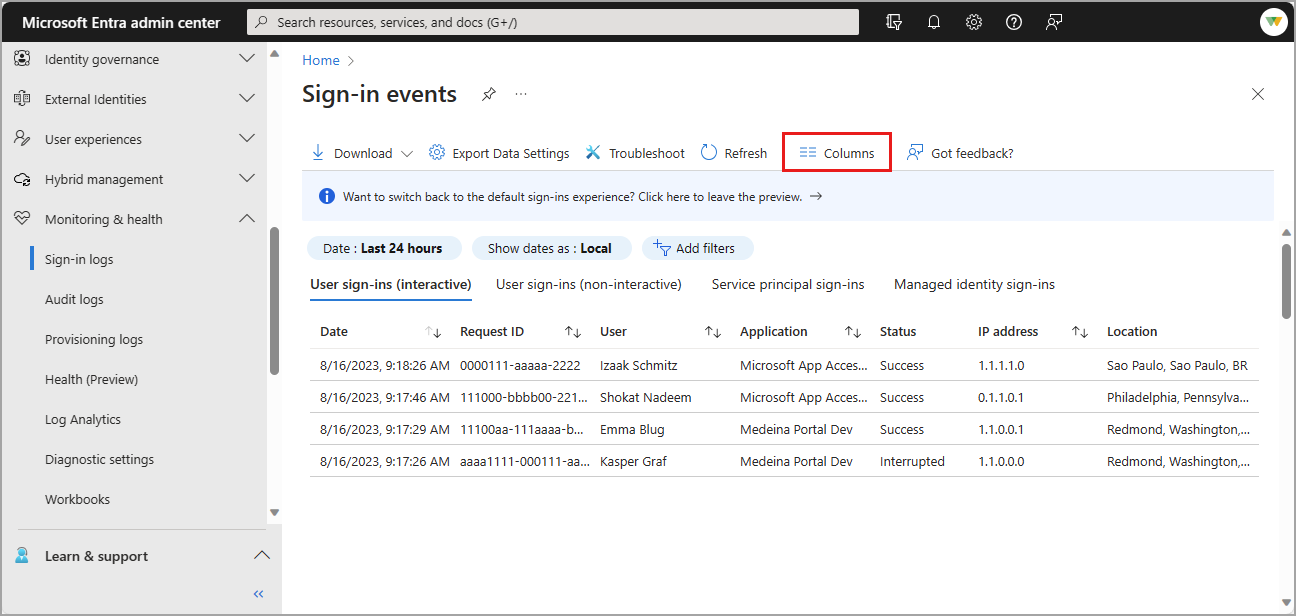

Personalizzare il layout dei log di accesso

È possibile personalizzare le colonne per il log di accesso utente interattivo usando più di 30 opzioni di colonna. Per visualizzare in modo più efficace il log di accesso, dedicare alcuni istanti alla personalizzazione della visualizzazione per le proprie esigenze.

- Selezionare Colonne dal menu nella parte superiore del log.

- Selezionare le colonne da visualizzare e selezionare il pulsante Salva nella parte inferiore della finestra.

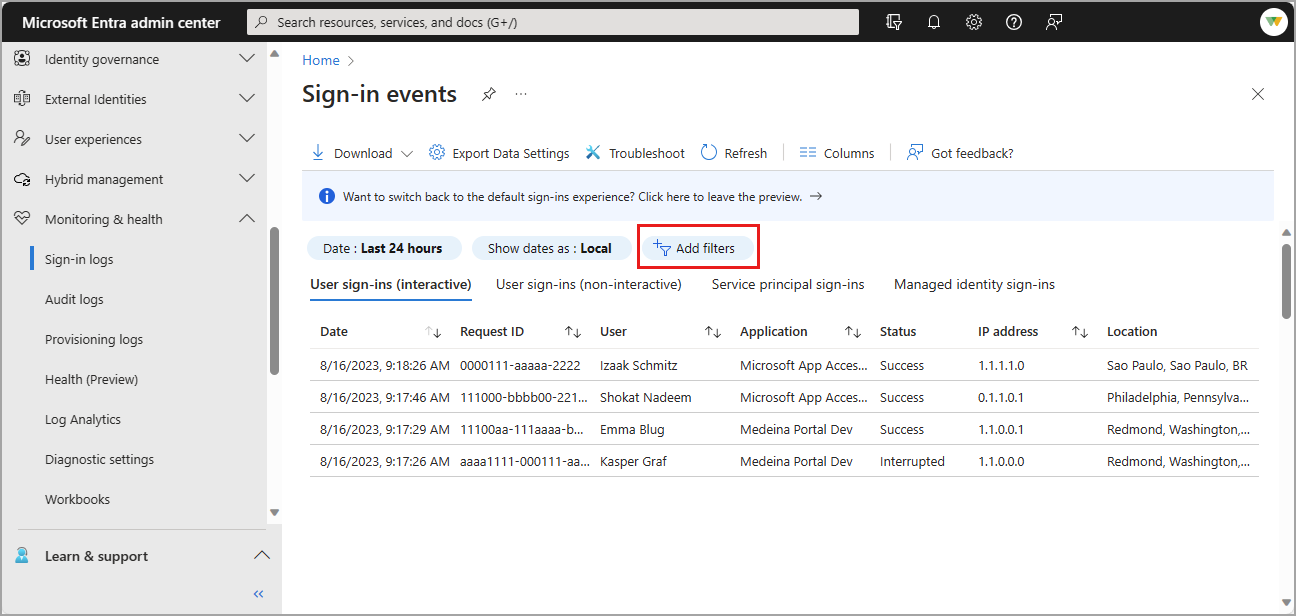

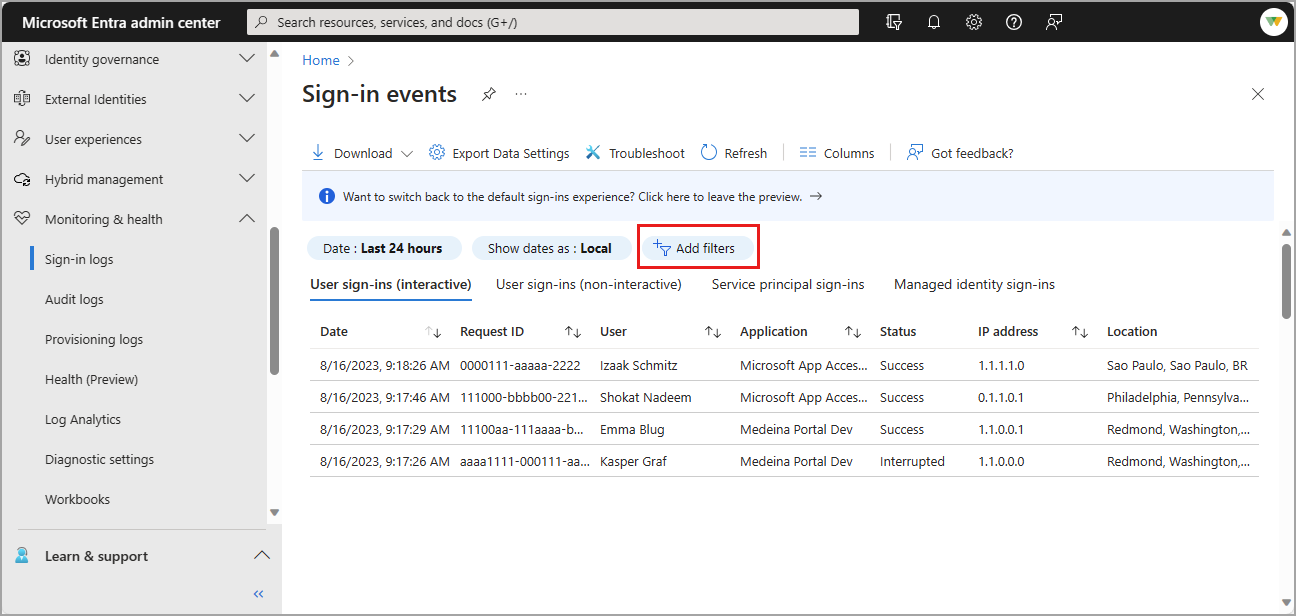

Filtrare i log di accesso

Filtrare i log di accesso è un modo utile per trovare rapidamente i log che corrispondono a uno scenario specifico. Ad esempio, è possibile filtrare l'elenco in modo da visualizzare solo gli accessi che si sono verificati in una posizione geografica specifica, da un sistema operativo specifico o da un tipo specifico di credenziali.

Alcune opzioni di filtro richiedono di selezionare altre opzioni. Seguire le istruzioni per effettuare la selezione necessaria per il filtro. È possibile aggiungere più filtri.

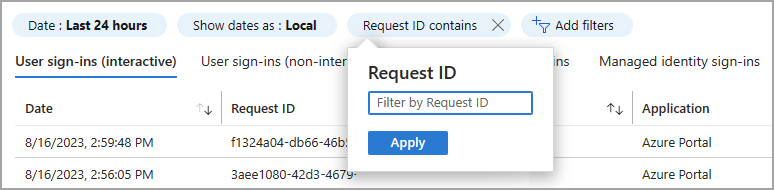

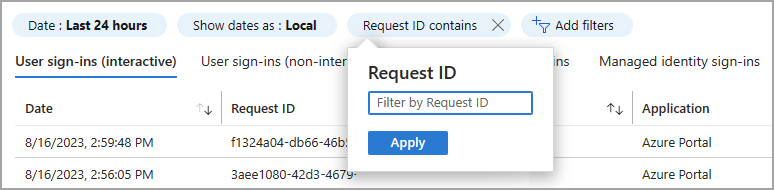

Selezionare il pulsante Aggiungi filtri , scegliere un'opzione di filtro e selezionare Applica.

Immettere un dettaglio specifico, ad esempio un ID richiesta, oppure selezionare un'altra opzione di filtro.

È possibile filtrare in base a diversi dettagli. Nella tabella seguente vengono descritti alcuni filtri di uso comune. Non tutte le opzioni di filtro sono descritte.

| Filtro |

Descrizione |

| ID richiesta |

Identificatore univoco per una richiesta di accesso |

| ID correlazione |

Identificatore univoco per tutte le richieste di accesso che fanno parte di un tentativo di accesso Single Sign-In |

| User |

Nome dell'entità utente (UPN) dell'utente |

| Applicazione |

Applicazione di destinazione della richiesta di accesso |

| Status |

Le opzioni sono Success, Failure e Interrupted |

| Conto risorse |

Nome del servizio usato per l'accesso |

| Indirizzo IP |

Indirizzo IP del client usato per l'accesso |

| Accesso condizionale |

Le opzioni non vengono applicate, Operazione riuscita e Errore |

Ora che la tabella dei log di accesso è formattata in base alle proprie esigenze, è possibile analizzare in modo più efficace i dati. È possibile eseguire ulteriori analisi e conservazione dei dati di accesso esportando i log in altri strumenti.

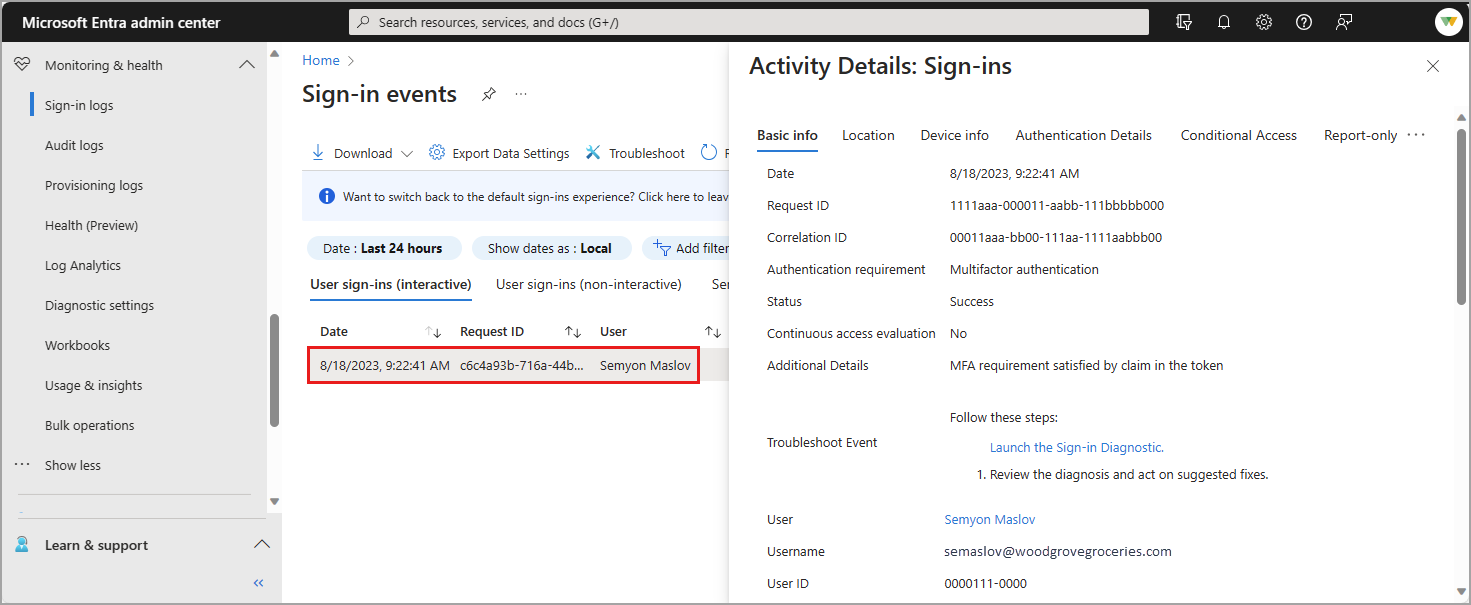

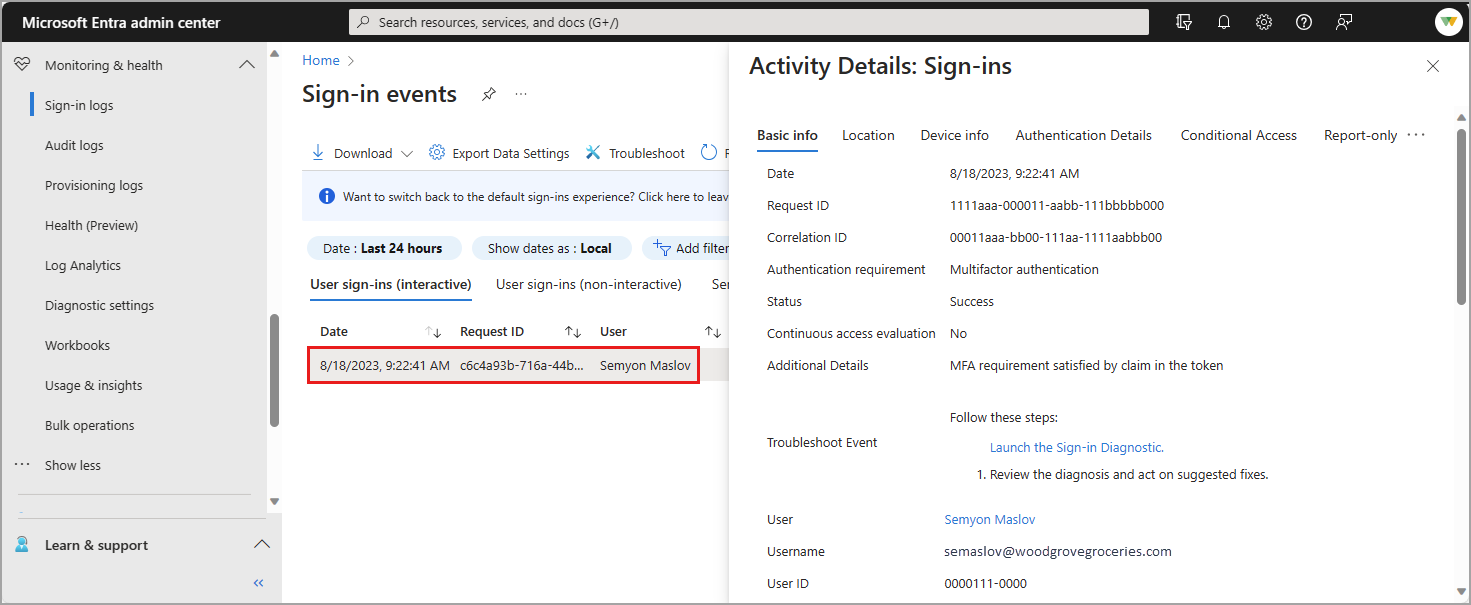

La personalizzazione delle colonne e la regolazione del filtro consentono di esaminare i log con caratteristiche simili. Per esaminare i dettagli di un accesso, selezionare una riga nella tabella per aprire il pannello Dettagli attività. Sono disponibili diverse schede nel pannello da esplorare. Per altre informazioni, vedere Dettagli dell'attività del log di accesso.

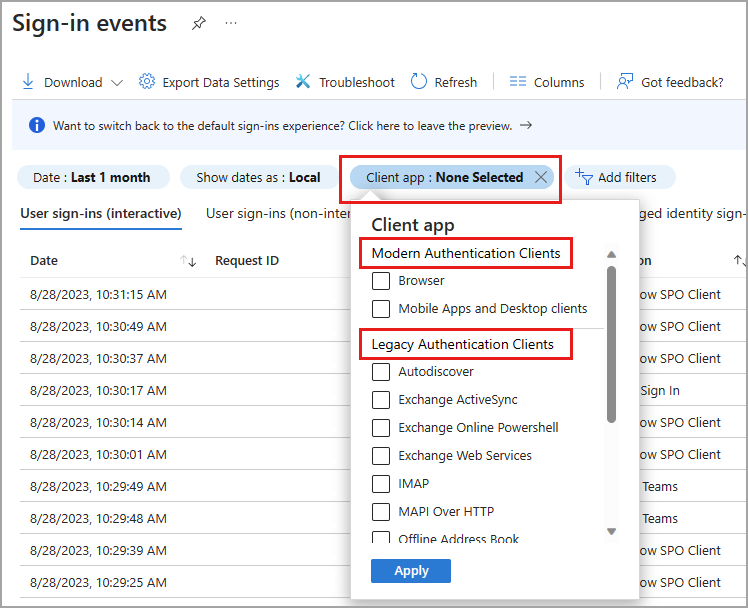

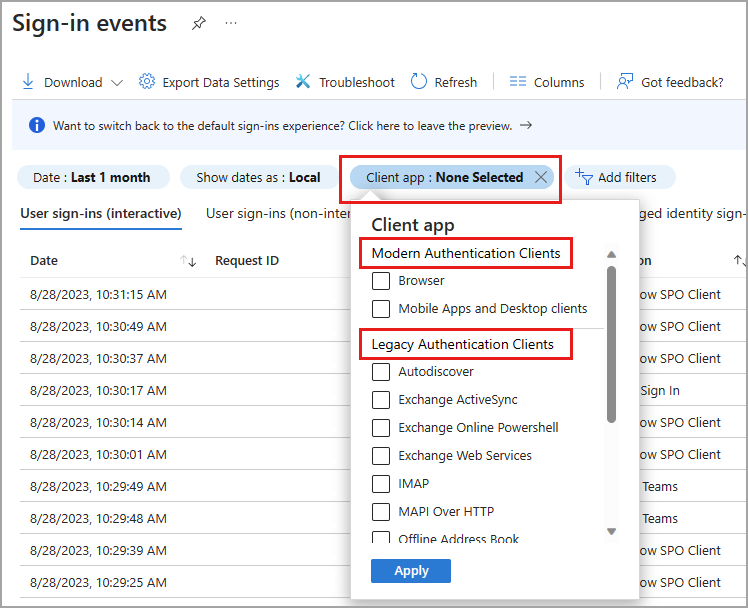

Filtro per l'app client

Quando si esamina la posizione di origine di un accesso, potrebbe essere necessario usare il filtro dell'app client. L'app client ha due sottocategorie: client di autenticazione moderna e client di autenticazione legacy. I client di autenticazione moderna hanno altre due sottocategorie: browser e app per dispositivi mobili e client desktop. Esistono diverse sottocategorie per i client di autenticazione legacy, definiti nella tabella dei dettagli del client di autenticazione legacy.

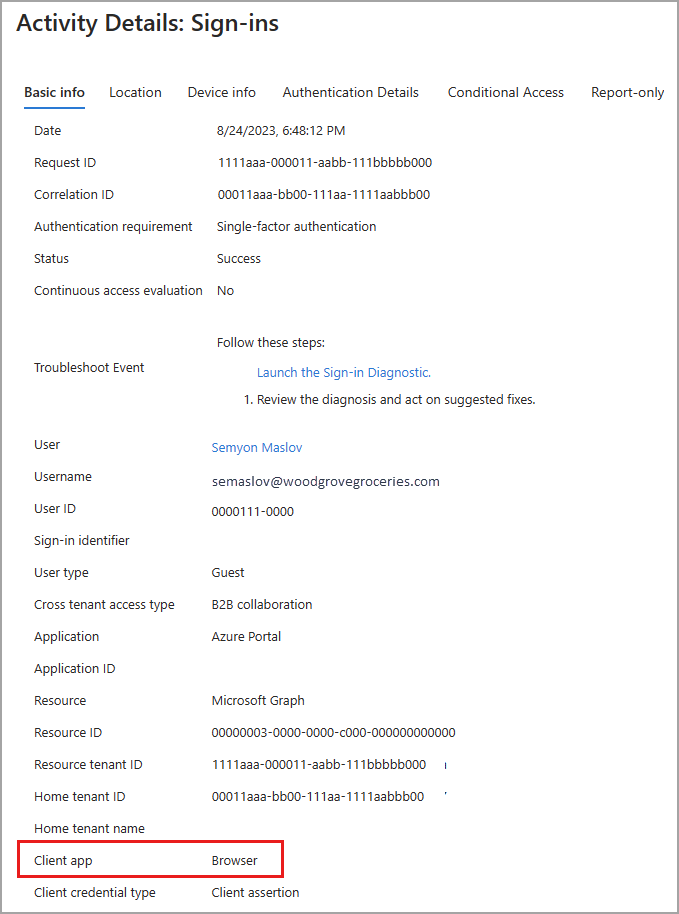

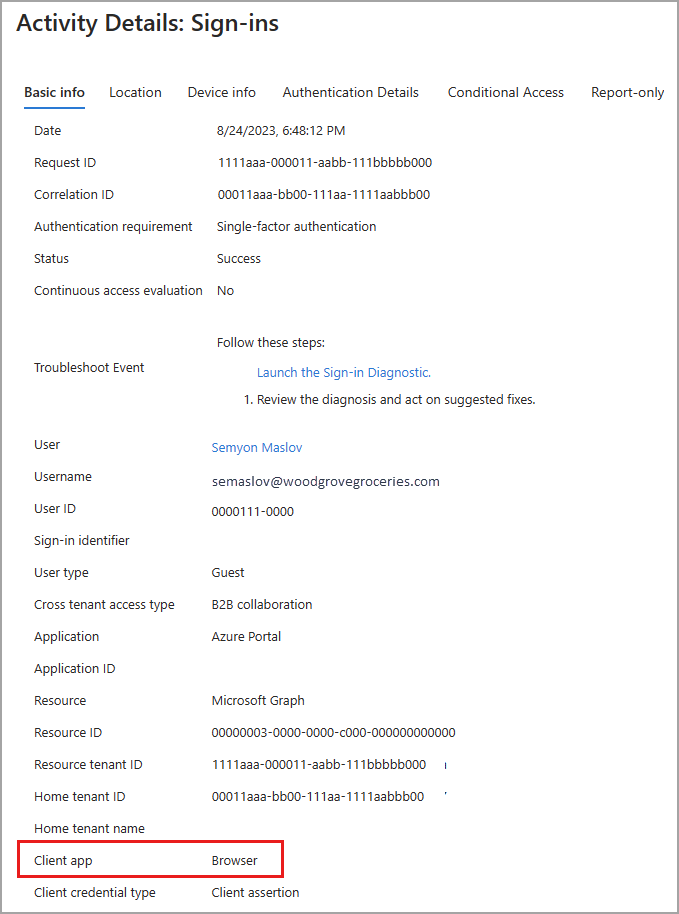

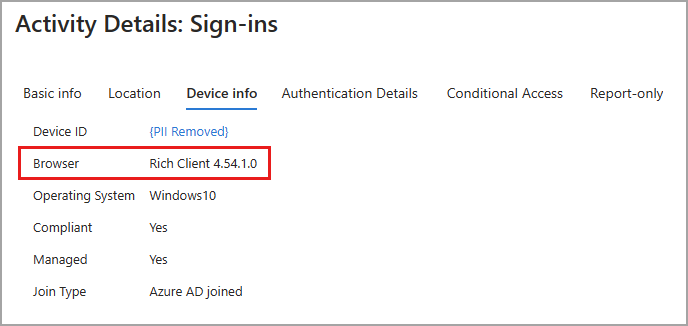

Gli accessi del browser includono tutti i tentativi di accesso dai Web browser. Quando si visualizzano i dettagli di un accesso da un browser, nella scheda Informazioni di base viene visualizzata l'app client: Browser.

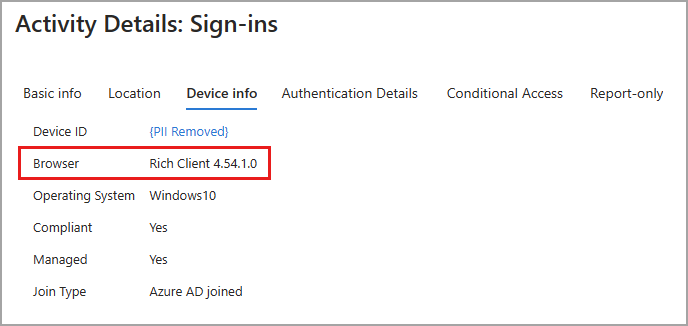

Nella scheda Informazioni sul dispositivo browser vengono visualizzati i dettagli del Web browser. Il tipo e la versione del browser sono elencati, ma in alcuni casi il nome del browser e della versione non è disponibile. Potrebbe essere visualizzato un aspetto simile a Rich Client 4.0.0.0.

Dettagli del client di autenticazione legacy

Nella tabella seguente vengono forniti i dettagli per ognuna delle opzioni client di autenticazione legacy.

| Nome |

Descrizione |

| SMTP autenticato |

Usato dai client POP e IMAP per inviare messaggi di posta elettronica. |

| Individuazione automatica |

Usata dai client Outlook e EAS per trovare le cassette postali in Exchange Online e connettersi a esse. |

| Exchange ActiveSync |

Questo filtro mostra tutti i tentativi di accesso in cui è stato tentato il protocollo EAS. |

| Exchange ActiveSync |

Mostra tutti i tentativi di accesso degli utenti con app client che usano Exchange ActiveSync per connettersi a Exchange Online |

| Exchange Online PowerShell |

Usato per connettersi a Exchange Online con PowerShell remoto. Se si blocca l'autenticazione di base per Exchange Online PowerShell, occorre usare il modulo Exchange Online PowerShell per connettersi. Per istruzioni, vedere Connessione a PowerShell di Exchange Online usando l'autenticazione a più fattori. |

| Servizi Web Exchange |

Interfaccia di programmazione usata da Outlook, Outlook per Mac e app di terze parti. |

| IMAP4 |

Client di posta legacy che usa IMAP per recuperare la posta elettronica. |

| MAPI su HTTP |

Usato da Outlook 2010 e versioni successive. |

| Rubrica offline |

Copia delle raccolte di elenchi di indirizzi scaricate e usate da Outlook. |

| Outlook via Internet (RPC su HTTP) |

Usato da Outlook 2016 e versioni precedenti. |

| Servizio Outlook |

Usato dall'app di posta elettronica e calendario per Windows 10. |

| POP3 |

Client di posta legacy che usa POP3 per recuperare la posta elettronica. |

| Servizi Web per la creazione di report |

Funzionalità usata per recuperare i dati dei report in Exchange Online. |

| Altri client |

Mostra tutti i tentativi di accesso degli utenti in cui l'app client non è inclusa o sconosciuta. |

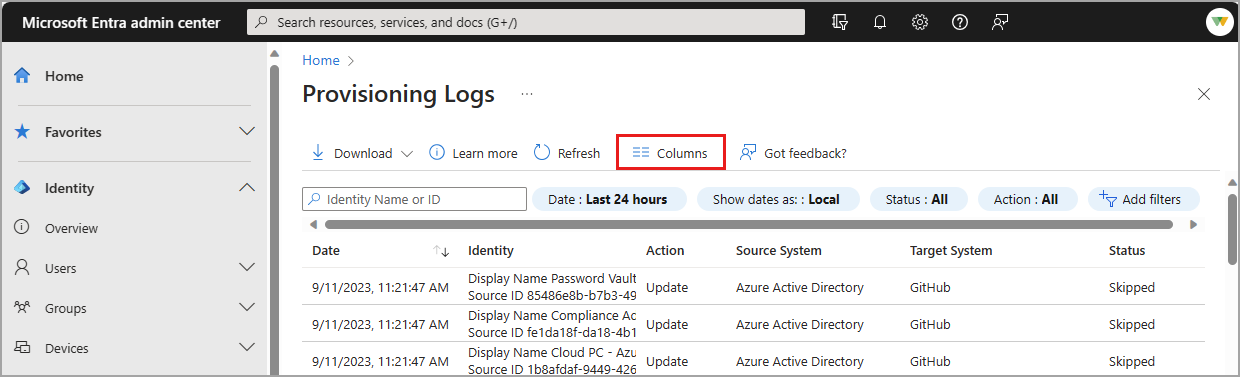

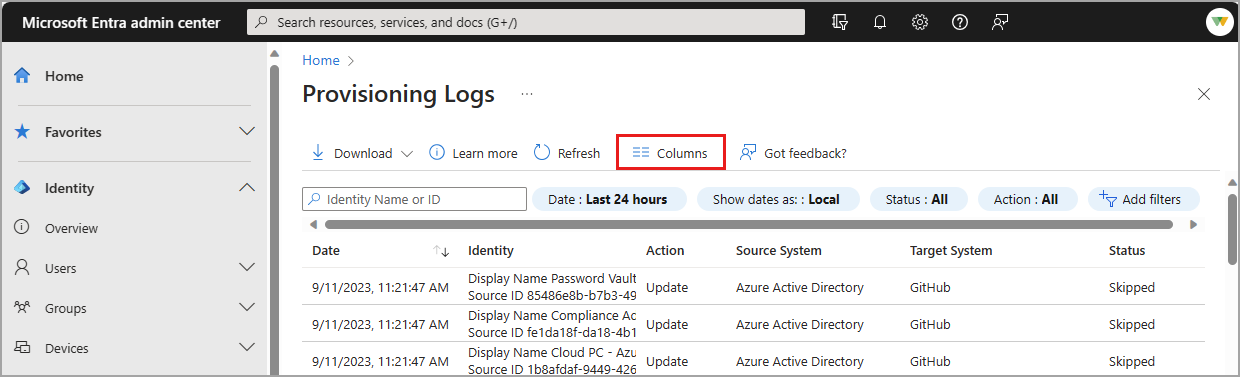

Per visualizzare in modo più efficace il log di provisioning, dedicare alcuni istanti alla personalizzazione della visualizzazione per le proprie esigenze. È possibile specificare le colonne da includere e filtrare i dati per restringere le operazioni.

Personalizza il layout

Il log di provisioning ha una visualizzazione predefinita, ma è possibile personalizzare le colonne.

- Selezionare Colonne dal menu nella parte superiore del log.

- Selezionare le colonne da visualizzare e selezionare il pulsante Salva nella parte inferiore della finestra.

Filtrare i risultati

Quando si filtrano i dati di provisioning, alcuni valori di filtro vengono popolati dinamicamente in base al tenant. Ad esempio, se non sono presenti eventi di "creazione" nel tenant, l'opzione Crea filtro non è disponibile.

Il filtro Identity consente di specificare il nome o l'identità desiderata. Questa identità può essere un utente, un gruppo, un ruolo o un altro oggetto.

È possibile cercare in base al nome o all'ID dell'oggetto. L'ID varia in base allo scenario.

- Se si esegue il provisioning di un oggetto da Microsoft Entra ID a Salesforce, l'ID di origine è l'ID oggetto dell'utente in Microsoft Entra ID. L'ID di destinazione è l'ID dell'utente in Salesforce.

- Se si esegue il provisioning da Workday a Microsoft Entra ID, l'ID origine è l'ID dipendente del ruolo di lavoro workday. L'ID di destinazione è l'ID dell'utente in Microsoft Entra ID.

- Se si esegue il provisioning degli utenti per la sincronizzazione tra tenant, l'ID di origine è l'ID dell'utente nel tenant di origine. L'ID di destinazione è l'ID dell'utente nel tenant di destinazione.

Nota

Il nome dell'utente potrebbe non essere sempre presente nella colonna Identity . Ci sarà sempre un ID.

Il filtro Date (Data) permette di definire un intervallo di tempo per i dati restituiti. I valori possibili sono:

- Un mese

- Sette giorni

- 30 giorni

- 24 ore

- Intervallo di tempo personalizzato (configurare una data di inizio e una data di fine)

Il filtro Stato consente di selezionare:

- Tutte le date

- Riuscita

- Errore

- Ignorato

Il filtro Azione consente di filtrare queste azioni:

- Creazione

- Update

- Delete

- Disabilita

- Altro

Oltre ai filtri della visualizzazione predefinita, è possibile impostare i filtri seguenti.

ID processo: un ID processo univoco è associato a ogni applicazione per cui è stato abilitato il provisioning.

ID ciclo: l'ID ciclo identifica in modo univoco il ciclo di provisioning. È possibile condividere questo ID con il supporto tecnico del prodotto per cercare il ciclo in cui si è verificato questo evento.

ID modifica: l'ID modifica è un identificatore univoco per l'evento di provisioning. È possibile condividere questo ID con il supporto tecnico del prodotto per cercare l'evento di provisioning.

Sistema di origine: è possibile specificare da dove viene effettuato il provisioning dell'identità. Ad esempio, quando si esegue il provisioning di un oggetto da Microsoft Entra ID a ServiceNow, il sistema di origine è Microsoft Entra ID.

Sistema di destinazione: è possibile specificare dove viene effettuato il provisioning dell'identità. Ad esempio, quando si esegue il provisioning di un oggetto da Microsoft Entra ID a ServiceNow, il sistema di destinazione è ServiceNow.

Applicazione: è possibile visualizzare solo i record delle applicazioni con un nome visualizzato o un ID oggetto che contiene una stringa specifica. Per la sincronizzazione tra tenant, usare l'ID oggetto della configurazione e non l'ID applicazione.