Questa guida illustra come Microsoft Defender per il cloud App e Microsoft Sentinel consentono di proteggere e proteggere l'accesso e gli ambienti degli account Amazon Web Services (AWS).

Le organizzazioni AWS che usano Microsoft Entra ID per Microsoft 365 o la protezione dell'accesso cloud ibrido possono distribuire rapidamente e facilmente Microsoft Entra ID per gli account AWS, spesso senza costi aggiuntivi.

Architettura

Questo diagramma riepiloga il modo in cui le installazioni AWS possono trarre vantaggio dai principali componenti di sicurezza Microsoft:

Scaricare un file PowerPoint di questa architettura.

Flusso di lavoro

Microsoft Entra ID fornisce l'accesso Single Sign-On (SSO) centralizzato e l'autenticazione avanzata tramite l'autenticazione a più fattori e la funzionalità di accesso condizionale. Microsoft Entra ID supporta identità e autorizzazioni basate su ruoli AWS per l'accesso alle risorse AWS. Per altre informazioni e istruzioni dettagliate, vedere Gestione delle identità e degli accessi di Microsoft Entra per AWS. Gestione delle autorizzazioni di Microsoft Entra è un prodotto CIEM (Cloud Infrastructure Entitlement Management) che offre visibilità completa e controllo sulle autorizzazioni per qualsiasi identità o risorsa AWS. È possibile usare Gestione delle autorizzazioni di Microsoft Entra per:

- Ottenere una visualizzazione multidimensionale del rischio valutando identità, autorizzazioni e risorse.

- Automatizzare l'applicazione dei criteri con privilegi minimi nell'intera infrastruttura multicloud.

- Usare il rilevamento anomalie e outlier per evitare violazioni dei dati causate da uso improprio e sfruttamento dannoso delle autorizzazioni.

Per altre informazioni e istruzioni dettagliate sull'onboarding, vedere Onboarding di un account Amazon Web Services (AWS).

app Defender per il cloud:

- Si integra con la funzionalità di accesso condizionale Di Microsoft Entra per applicare restrizioni aggiuntive.

- Consente di monitorare e proteggere le sessioni dopo l'accesso.

- Usa l'analisi del comportamento degli utenti (UBA) e altre API AWS per monitorare sessioni e utenti e per supportare la protezione delle informazioni.

Microsoft Defender per il cloud visualizza le raccomandazioni sulla sicurezza di AWS nel portale di Defender per il cloud insieme alle raccomandazioni di Azure. Defender per il cloud offre più di 160 raccomandazioni predefinite per l'infrastruttura distribuita come servizio (IaaS) e i servizi PaaS (Platform as a Service). Fornisce inoltre supporto per gli standard normativi, tra cui gli standard CENTER for Internet Security (CIS) e PCI (Payment Card Industry) e per lo standard AWS Foundational Security Best Practices. Defender per il cloud fornisce anche la protezione del carico di lavoro cloud (CWP) per Cluster Amazon EKS, istanze DI AWS EC2 e server SQL eseguiti in AWS EC2.

Microsoft Sentinel si integra con Defender per il cloud Apps e AWS per rilevare e rispondere automaticamente alle minacce. Microsoft Sentinel monitora l'ambiente AWS per rilevare errori di configurazione, potenziali malware e minacce avanzate per identità, dispositivi, applicazioni e dati AWS.

Componenti

- Microsoft Defender for Cloud Apps

- Microsoft Defender per il cloud

- Microsoft Sentinel

- Microsoft Entra ID

app Defender per il cloud per visibilità e controllo

Quando diversi utenti o ruoli apportano modifiche amministrative, una conseguenza può essere la deviazione della configurazione dall'architettura e dagli standard di sicurezza previsti. Gli standard di sicurezza possono anche cambiare nel tempo. Il personale di sicurezza deve rilevare costantemente nuovi rischi, valutare le opzioni di mitigazione e aggiornare l'architettura di sicurezza per prevenire potenziali violazioni. La gestione della sicurezza in più ambienti di infrastruttura pubblica e privata può diventare onerosa.

Defender per il cloud App è una piattaforma CASB (Cloud Access Security Broker) con funzionalità di gestione del comportamento di sicurezza cloud (CSPM). Defender per il cloud Le app possono connettersi a più servizi cloud e applicazioni per raccogliere i log di sicurezza, monitorare il comportamento degli utenti e imporre restrizioni che le piattaforme stesse potrebbero non offrire.

Defender per il cloud Apps offre diverse funzionalità che possono essere integrate con AWS per ottenere vantaggi immediati:

- Il connettore app Defender per il cloud App usa diverse API AWS, tra cui UBA, per cercare problemi di configurazione e minacce nella piattaforma AWS.

- I Controllo di accesso AWS possono applicare restrizioni di accesso basate su applicazioni, dispositivi, indirizzo IP, posizione, ISP registrato e attributi utente specifici.

- I controlli sessione per AWS bloccano potenziali caricamenti o download di malware in base a Microsoft Defender Threat Intelligence o all'ispezione dei contenuti in tempo reale.

- I controlli sessione possono anche usare l'ispezione dei contenuti in tempo reale e il rilevamento dei dati sensibili per imporre regole di prevenzione della perdita dei dati (DLP) che impediscono operazioni taglia, copia, incolla o stampa.

Defender per il cloud App è disponibile autonomo o come parte di Microsoft Enterprise Mobility + Security E5, che include Microsoft Entra ID P2. Per informazioni sui prezzi e sulle licenze, vedere Opzioni dei prezzi di Enterprise Mobility + Security.

Defender per il cloud per le piattaforme CSPM e CWP (CWPP)

I carichi di lavoro cloud si estendono in genere su più piattaforme cloud, quindi anche i servizi di sicurezza cloud devono adottare lo stesso approccio. Defender per il cloud consente di proteggere i carichi di lavoro in Azure, AWS e Google Cloud Platform (GCP).

Defender per il cloud fornisce una connessione senza agente all'account AWS. Defender per il cloud offre anche piani per proteggere le risorse AWS:

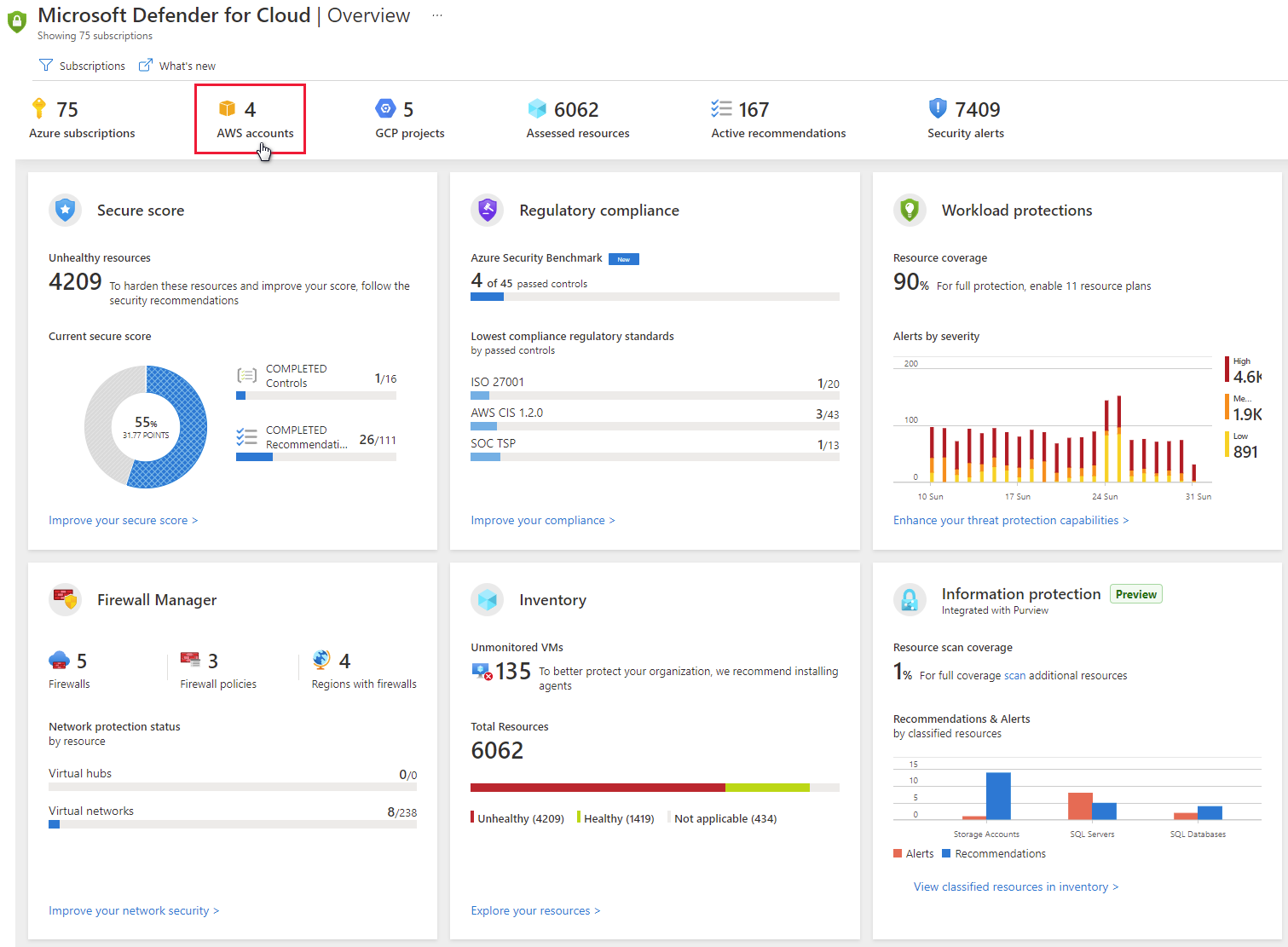

- Nella pagina di panoramica Defender per il cloud vengono visualizzate le metriche, gli avvisi e le informazioni dettagliate di CSPM. Defender per il cloud valuta le risorse AWS in base a Raccomandazioni sulla sicurezza specifiche di AWS e incorpora il comportamento di sicurezza nel punteggio di sicurezza. L'inventario degli asset offre un'unica posizione per visualizzare tutte le risorse AWS protette. Il dashboard di conformità alle normative riflette lo stato della conformità con gli standard predefiniti specifici di AWS. Tra gli esempi sono inclusi gli standard CIS AWS, gli standard pci di sicurezza dei dati (PCI-DSS) e lo standard AWS Foundational Security Best Practices.

- Microsoft Defender per server offre il rilevamento delle minacce e le difese avanzate alle istanze di Windows e Linux EC2 supportate.

- Microsoft Defender per contenitori offre il rilevamento delle minacce e le difese avanzate per i cluster Amazon EKS supportati.

- Microsoft Defender per SQL offre il rilevamento delle minacce e le difese avanzate ai server SQL eseguiti su AWS EC2 e AWS RDS Custom per SQL Server.

Microsoft Sentinel per il rilevamento avanzato delle minacce

Le minacce possono provenire da un'ampia gamma di dispositivi, applicazioni, posizioni e tipi di utente. La prevenzione della perdita dei dati richiede l'ispezione del contenuto durante il caricamento o il download, perché la revisione post-mortem potrebbe essere troppo tardi. AWS non dispone di funzionalità native per la gestione di dispositivi e applicazioni, l'accesso condizionale basato sul rischio, i controlli basati su sessione o l'UBA inline.

È fondamentale che le soluzioni di sicurezza riducano la complessità e forniscano una protezione completa indipendentemente dal fatto che le risorse si trovino in ambienti multicloud, locali o ibridi. Defender per il cloud fornisce CSPM e CWP. Defender per il cloud identifica i punti deboli della configurazione in AWS per rafforzare il comportamento di sicurezza complessivo. Consente anche di fornire protezione dalle minacce per i cluster Amazon EKS Linux, le istanze EC2 di AWS e i server SQL in AWS EC2.

Microsoft Sentinel è una soluzione SIEM (Security Information and Event Management) e di orchestrazione della sicurezza, automazione e risposta (SOAR) che centralizza e coordina il rilevamento delle minacce e l'automazione delle risposte per le operazioni di sicurezza moderne. Microsoft Sentinel può monitorare gli account AWS per confrontare gli eventi tra più firewall, dispositivi di rete e server. Microsoft Sentinel combina i dati di monitoraggio con intelligence sulle minacce, regole di analisi e Machine Learning per individuare e rispondere alle tecniche di attacco avanzate.

È possibile connettere AWS e app Defender per il cloud con Microsoft Sentinel. È quindi possibile visualizzare gli avvisi delle app Defender per il cloud ed eseguire controlli delle minacce aggiuntivi che usano più feed di Defender Threat Intelligence. Microsoft Sentinel può avviare una risposta coordinata esterna alle app Defender per il cloud. Microsoft Sentinel può anche integrarsi con soluzioni di gestione dei servizi IT (ITSM) e conservare i dati a lungo termine a scopo di conformità.

Dettagli dello scenario

Microsoft offre diverse soluzioni di sicurezza che consentono di proteggere e proteggere gli account e gli ambienti AWS.

Altri componenti di sicurezza Microsoft possono integrarsi con Microsoft Entra ID per fornire sicurezza aggiuntiva per gli account AWS:

- Defender per il cloud App esegue il backup di Microsoft Entra ID con la protezione della sessione e il monitoraggio del comportamento dell'utente.

- Defender per il cloud fornisce la protezione dalle minacce per i carichi di lavoro AWS. Consente inoltre di rafforzare in modo proattivo la sicurezza per gli ambienti AWS e usa un approccio senza agente per connettersi a tali ambienti.

- Microsoft Sentinel si integra con Microsoft Entra ID e Defender per il cloud Apps per rilevare e rispondere automaticamente alle minacce contro gli ambienti AWS.

Queste soluzioni di sicurezza Microsoft sono estendibili e offrono più livelli di protezione. È possibile implementare una o più di queste soluzioni insieme ad altri tipi di protezione per un'architettura di sicurezza completa che consente di proteggere le distribuzioni AWS attuali e future.

Potenziali casi d'uso

Questo articolo offre agli architetti, agli amministratori e agli analisti responsabili della sicurezza di AWS informazioni e indicazioni dettagliate per la distribuzione di diverse soluzioni di sicurezza Microsoft.

Consigli

Tenere presente quanto segue quando si sviluppa una soluzione di sicurezza.

Suggerimenti per la sicurezza

I principi e le linee guida seguenti sono importanti per qualsiasi soluzione di sicurezza cloud:

- Assicurarsi che l'organizzazione possa monitorare, rilevare e proteggere automaticamente l'accesso utente e programmatico negli ambienti cloud.

- Esaminare continuamente gli account correnti per garantire la governance delle identità e delle autorizzazioni e il controllo.

- Seguire i privilegi minimi e i principi zero trust . Assicurarsi che gli utenti possano accedere solo alle risorse specifiche necessarie, da dispositivi attendibili e posizioni note. Ridurre le autorizzazioni di ogni amministratore e sviluppatore per fornire solo i diritti necessari per il ruolo che svolgono. Rivedere regolarmente.

- Monitorare continuamente le modifiche alla configurazione della piattaforma, soprattutto se offrono opportunità per l'escalation dei privilegi o la persistenza degli attacchi.

- Evitare l'esfiltrazione di dati non autorizzata controllando e controllando attivamente il contenuto.

- Sfruttare i vantaggi delle soluzioni già proprietarie, ad esempio Microsoft Entra ID P2, che possono aumentare la sicurezza senza spese aggiuntive.

Sicurezza dell'account AWS di base

Per garantire l'igiene della sicurezza di base per gli account e le risorse AWS:

- Vedere le linee guida sulla sicurezza di AWS in Procedure consigliate per la protezione di account e risorse AWS.

- Ridurre il rischio di caricare e scaricare malware e altri contenuti dannosi controllando attivamente tutti i trasferimenti di dati tramite AWS Management Console. Il contenuto caricato o scaricato direttamente nelle risorse all'interno della piattaforma AWS, ad esempio server Web o database, potrebbe richiedere una protezione aggiuntiva.

- Valutare la possibilità di proteggere l'accesso ad altre risorse, tra cui:

- Risorse create all'interno dell'account AWS.

- Piattaforme del carico di lavoro specifiche, ad esempio Windows Server, Linux Server o contenitori.

- Dispositivi usati da amministratori e sviluppatori per accedere a AWS Management Console.

Distribuire lo scenario

Per implementare una soluzione di sicurezza, seguire questa procedura nelle sezioni seguenti.

Pianificazione e preparazione

Per prepararsi alla distribuzione delle soluzioni di sicurezza di Azure, esaminare e registrare le informazioni correnti sull'account AWS e Microsoft Entra. Se sono stati distribuiti più account AWS, ripetere questi passaggi per ogni account.

In AWS Billing Management Console registrare le informazioni correnti sull'account AWS seguenti:

- ID account AWS, identificatore univoco

- Nome account o utente radice

- Metodo di pagamento, assegnato a una carta di credito o a un contratto di fatturazione aziendale

- Contatti alternativi che hanno accesso alle informazioni sull'account AWS

- Domande di sicurezza, aggiornate e registrate in modo sicuro per l'accesso di emergenza

- Aree AWS abilitate o disabilitate per la conformità ai criteri di sicurezza dei dati

Nella portale di Azure esaminare il tenant di Microsoft Entra:

- Valutare le informazioni sul tenant per verificare se il tenant ha una licenza microsoft Entra ID P1 o P2. Una licenza P2 offre funzionalità avanzate di gestione delle identità di Microsoft Entra.

- Valutare le applicazioni aziendali per verificare se le applicazioni esistenti usano il tipo di applicazione AWS, come illustrato

http://aws.amazon.com/nella colonna URL della home page.

Distribuire Defender for Cloud Apps

Dopo aver distribuito la gestione centrale e l'autenticazione avanzata richiesta dalla gestione moderna delle identità e degli accessi, è possibile implementare Defender per il cloud App per:

- Raccogliere i dati di sicurezza ed eseguire rilevamenti delle minacce per gli account AWS.

- Implementare controlli avanzati per ridurre i rischi e prevenire la perdita di dati.

Per distribuire app Defender per il cloud:

- Aggiungere un connettore app Defender per il cloud per AWS.

- Configurare i criteri di monitoraggio delle app Defender per il cloud per le attività AWS.

- Creare un'applicazione aziendale per l'accesso SSO ad AWS.

- Creare un'applicazione di controllo app per l'accesso condizionale in app Defender per il cloud.

- Configurare i criteri di sessione di Microsoft Entra per le attività AWS.

- Testare i criteri delle app di Defender per il cloud per AWS.

Aggiungere un connettore di app AWS

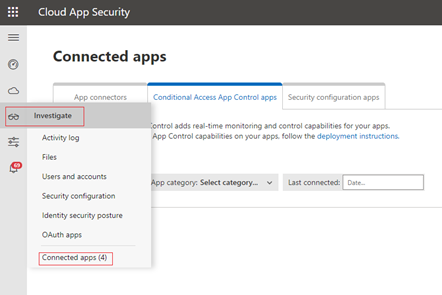

Nel portale delle app di Defender per il cloud espandere Ricerca e quindi selezionare app Connessione ed.

Nella pagina Connettore app selezionare il segno più (+) e quindi selezionare Amazon Web Services nell'elenco.

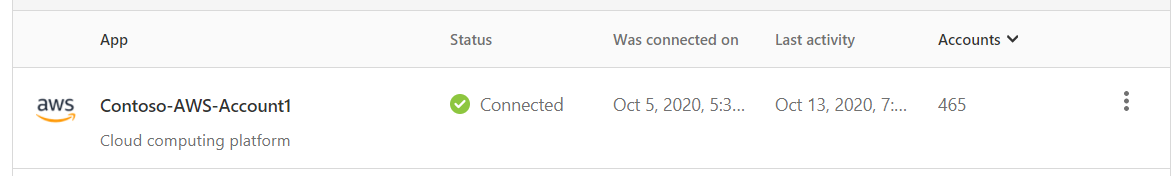

Usare un nome univoco per il connettore. Nel nome includere un identificatore per l'azienda e un account AWS specifico, ad esempio Contoso-AWS-Account1.

Seguire le istruzioni riportate in Connessione AWS per Microsoft Defender per il cloud App per creare un utente IAM (Identity and Access Management) AWS appropriato.

- Definire un criterio per le autorizzazioni limitate.

- Creare un account del servizio per usare tali autorizzazioni per conto del servizio app Defender per il cloud.

- Specificare le credenziali per il connettore app.

Il tempo necessario per stabilire la connessione iniziale dipende dalle dimensioni del log dell'account AWS. Al termine della connessione, viene visualizzata una conferma della connessione:

Configurare i criteri di monitoraggio delle app Defender per il cloud per le attività AWS

Dopo aver attivato il connettore app, Defender per il cloud App mostra nuovi modelli e opzioni nel generatore di configurazione dei criteri. È possibile creare criteri direttamente dai modelli e modificarli per le proprie esigenze. È anche possibile sviluppare criteri senza usare i modelli.

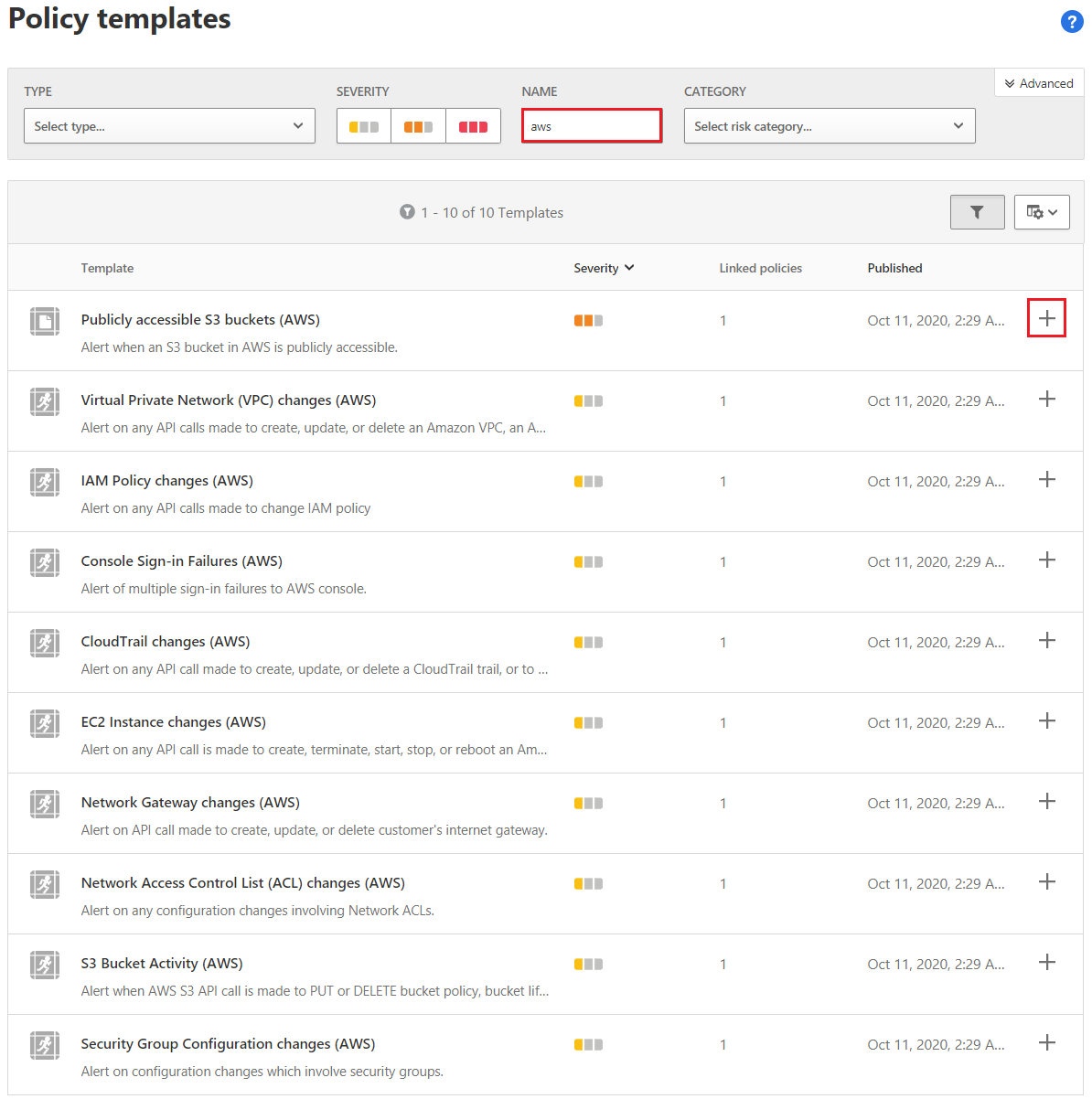

Per implementare i criteri usando i modelli:

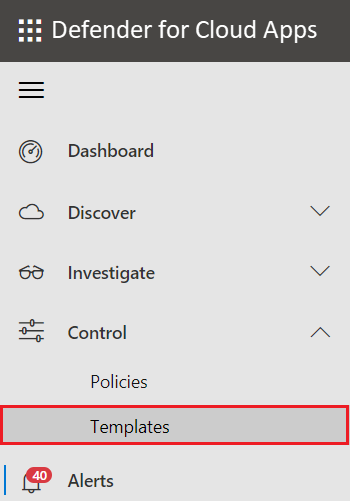

Nella finestra di spostamento a sinistra delle app Defender per il cloud espandere Controllo e quindi selezionare Modelli.

Cercare aws ed esaminare i modelli di criteri disponibili per AWS.

Per usare un modello, selezionare il segno più (+) a destra dell'elemento del modello.

Ogni tipo di criterio ha opzioni diverse. Esaminare le impostazioni di configurazione e salvare i criteri. Ripetere questo passaggio per ogni modello.

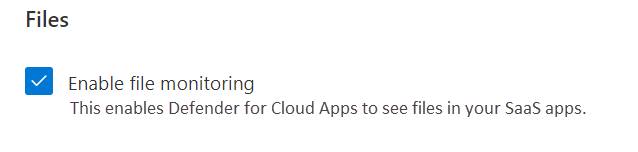

Per usare i criteri dei file, assicurarsi che l'impostazione di monitoraggio dei file sia attivata nelle impostazioni di Defender per il cloud App:

Quando Defender per il cloud App rileva gli avvisi, questi vengono visualizzati nella pagina Avvisi nel portale delle app di Defender per il cloud:

Creare un'applicazione aziendale per l'accesso SSO ad AWS

Seguire le istruzioni riportate in Esercitazione: Integrazione dell'accesso Single Sign-On (SSO) di Microsoft Entra con AWS Single Sign-On per creare un'applicazione aziendale per l'accesso Single Sign-On (SSO) di AWS. Ecco un riepilogo della procedura:

- Aggiungere AWS SSO dalla raccolta.

- Configurare e testare l'accesso SSO di Microsoft Entra per AWS SSO:

- Configurare l'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di AWS.

- Creare un utente di test di AWS SSO.

- Testare l'accesso SSO.

Creare un'applicazione di controllo delle app per l'accesso condizionale in app Defender per il cloud

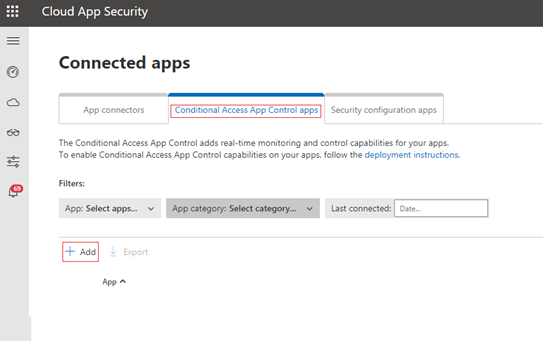

Passare al portale delle app di Defender per il cloud, selezionare Ricerca e quindi selezionare app Connessione ed.

Selezionare App di controllo app per l'accesso condizionale e quindi selezionare Aggiungi.

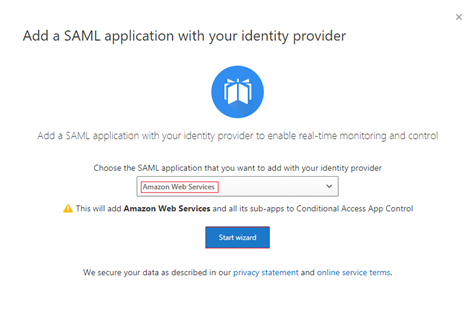

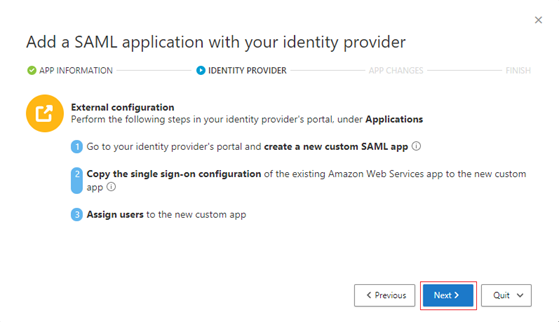

Nella casella Cerca un'app immettere Amazon Web Services e quindi selezionare l'applicazione. Selezionare Avvia procedura guidata.

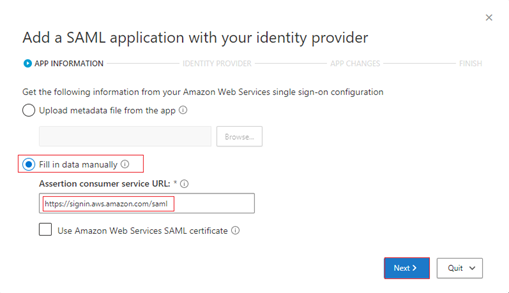

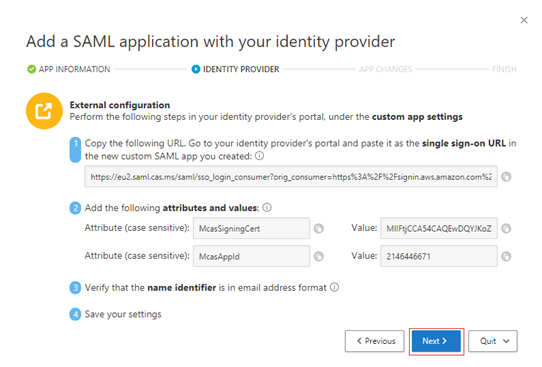

Selezionare Compila dati manualmente. Immettere il valore dell'URL del servizio consumer di asserzione illustrato nello screenshot seguente e quindi selezionare Avanti.

Nella pagina successiva ignorare i passaggi di configurazione esterni. Selezionare Avanti.

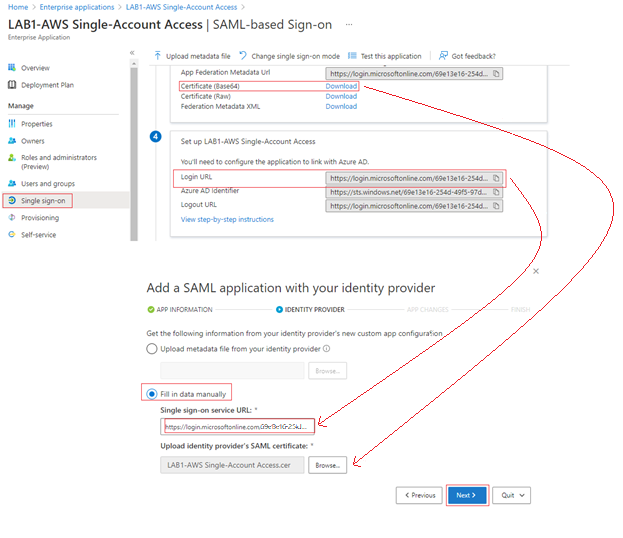

Selezionare Compila i dati manualmente e quindi seguire questa procedura per immettere i dati:

- In URL del servizio Single Sign-On immettere il valore di URL di accesso per l'applicazione aziendale creata per AWS.

- In Carica certificato SAML del provider di identità selezionare Sfoglia.

- Individuare il certificato per l'applicazione aziendale creata.

- Scaricare il certificato nel dispositivo locale e quindi caricarlo nella procedura guidata.

- Selezionare Avanti.

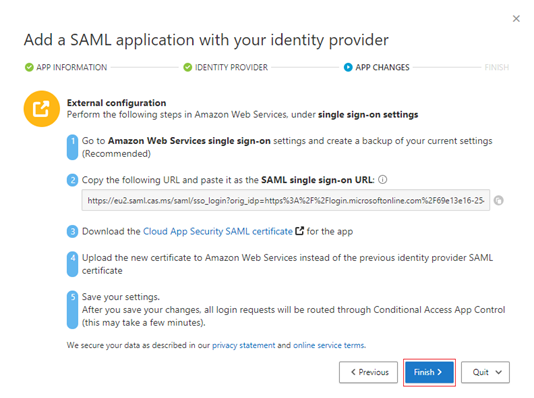

Nella pagina successiva ignorare i passaggi di configurazione esterni. Selezionare Avanti.

Nella pagina successiva ignorare i passaggi di configurazione esterni. Selezionare Fine.

Nella pagina successiva ignorare i passaggi Verifica le impostazioni . Selezionare Chiudi.

Configurare i criteri di sessione di Microsoft Entra per le attività di AWS

I criteri di sessione sono una potente combinazione di criteri di accesso condizionale di Microsoft Entra e la funzionalità di proxy inverso di Defender per il cloud App. Questi criteri forniscono il monitoraggio e il controllo di comportamenti sospetti in tempo reale.

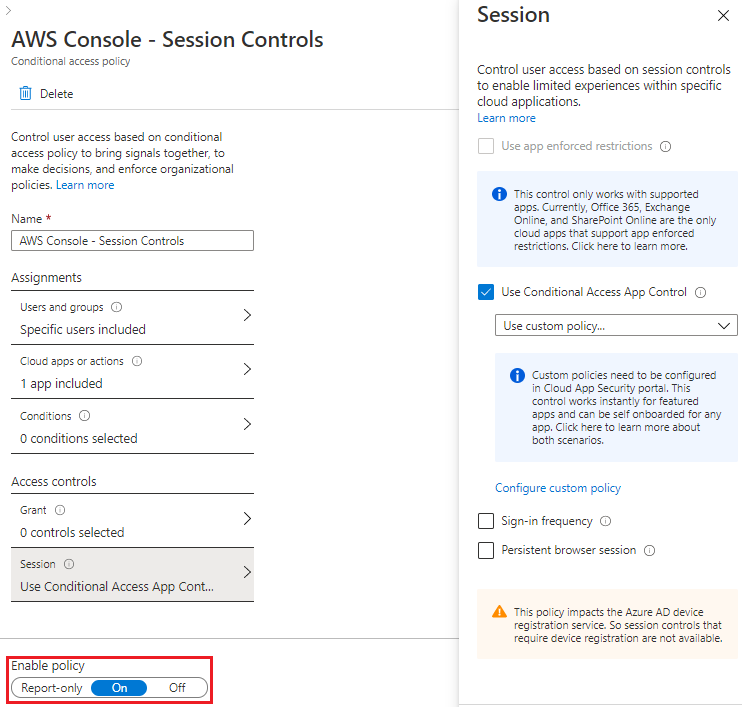

In Microsoft Entra ID creare un nuovo criterio di accesso condizionale con le impostazioni seguenti:

- In Nome immettere AWS Console – Controlli sessione.

- In Utenti e gruppi selezionare i due gruppi di ruoli creati in precedenza:

- AWS-Account1-Amministrazione istrators

- AWS-Account1-Developers

- In App o azioni cloud selezionare l'applicazione aziendale creata in precedenza, ad esempio Contoso-AWS-Account 1.

- In Sessione selezionare Usa controllo app per l'accesso condizionale.

In Abilita criterio selezionare Sì.

Seleziona Crea.

Dopo aver creato i criteri di accesso condizionale di Microsoft Entra, configurare un criterio di sessione delle app di Defender per il cloud per controllare il comportamento dell'utente durante le sessioni AWS.

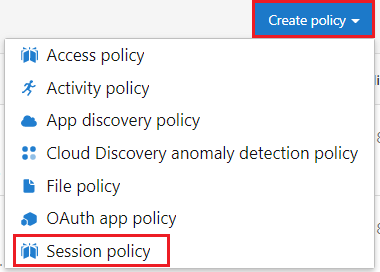

Nel portale delle app di Defender per il cloud espandere Controllo e quindi selezionare Criteri.

Nella pagina Criteri selezionare Crea criterio e quindi selezionare Criteri di sessione dall'elenco.

Nella pagina Crea criteri di sessione, in Modello di criteri selezionare Blocca il caricamento di potenziali malware (in base a Microsoft Threat Intelligence).

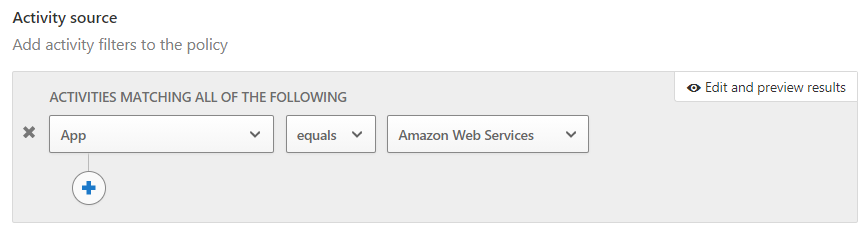

In Attività corrispondenti a tutte le operazioni seguenti modificare il filtro attività in modo da includere App, equals e Amazon Web Services. Rimuovere la selezione predefinita del dispositivo.

Esaminare le altre impostazioni e quindi selezionare Crea.

Testare i criteri delle app Defender per il cloud per AWS

Testare regolarmente tutti i criteri per assicurarsi che siano ancora efficaci e pertinenti. Ecco alcuni test consigliati:

Modifiche ai criteri IAM: questo criterio viene attivato ogni volta che si tenta di modificare le impostazioni all'interno di AWS IAM. Ad esempio, quando si segue la procedura più avanti in questa sezione di distribuzione per creare un nuovo criterio IAM e un nuovo account, viene visualizzato un avviso.

Errori di accesso alla console: eventuali tentativi non riusciti di accedere a uno degli account di test attivano questo criterio. I dettagli dell'avviso mostrano che il tentativo proviene da uno dei data center regionali di Azure.

Criteri di attività bucket S3: quando si tenta di creare un nuovo account di archiviazione AWS S3 e impostarlo per essere disponibile pubblicamente, si attiva questo criterio.

Criteri di rilevamento malware: se si configura il rilevamento malware come criterio di sessione, è possibile testarlo seguendo questa procedura:

- Scaricare un file di test sicuro dall'Istituto europeo per la ricerca antivirus (EICAR).

- Provare a caricare il file in un account di archiviazione AWS S3.

Il criterio blocca immediatamente il tentativo di caricamento e viene visualizzato un avviso nel portale delle app di Defender per il cloud.

Distribuire Defender per il cloud

È possibile usare un connettore cloud nativo per connettere un account AWS a Defender per il cloud. Il connettore fornisce una connessione senza agente all'account AWS. È possibile usare questa connessione per raccogliere consigli su CSPM. Usando Defender per il cloud piani, è possibile proteggere le risorse AWS con CWP.

Per proteggere le risorse basate su AWS, seguire questa procedura, come descritto nelle sezioni seguenti:

- Connessione un account AWS.

- Monitorare AWS.

Connettere l'account AWS

Per connettere l'account AWS a Defender per il cloud usando un connettore nativo, seguire questa procedura:

Esaminare i prerequisiti per la connessione di un account AWS. Assicurarsi di completarli prima di procedere.

Se sono presenti connettori classici, rimuoverli seguendo la procedura descritta in Rimuovere i connettori classici. L'uso dei connettori classici e nativi può produrre raccomandazioni duplicate.

Accedi al portale di Azure.

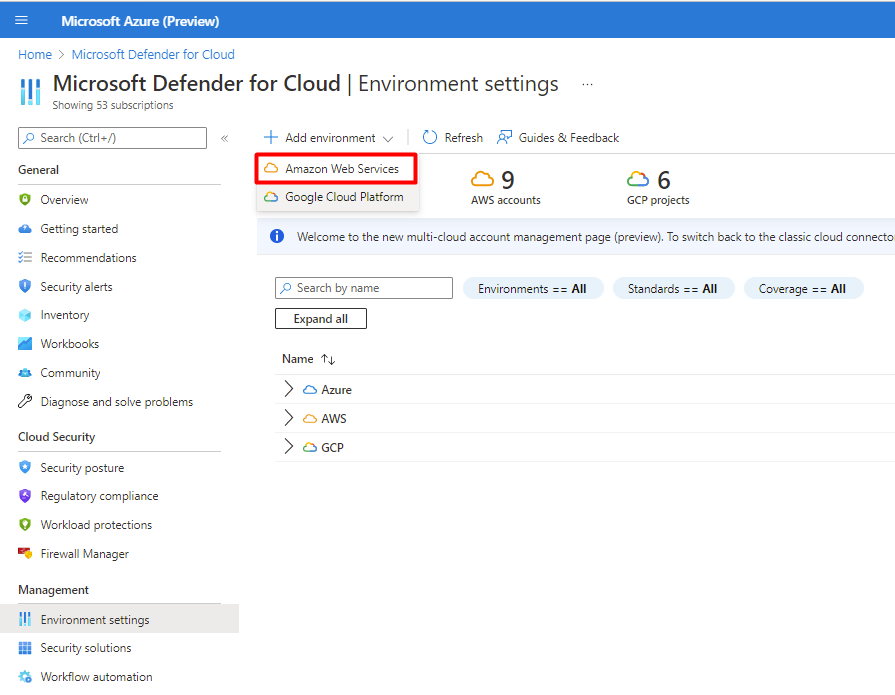

Selezionare Microsoft Defender per il cloud e quindi selezionare Impostazioni ambiente.

Selezionare Aggiungi ambiente>Amazon Web Services.

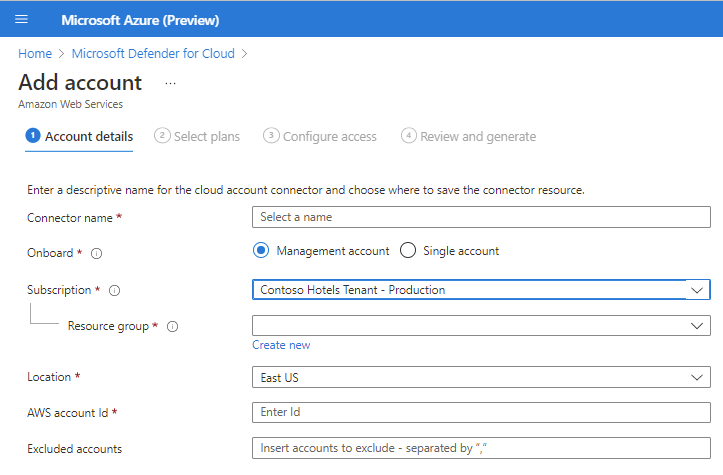

Immettere i dettagli dell'account AWS, inclusa la posizione di archiviazione della risorsa connettore. Facoltativamente, selezionare Account di gestione per creare un connettore a un account di gestione. Connessione ors vengono creati per ogni account membro individuato nell'account di gestione fornito. Il provisioning automatico è attivato per tutti gli account di cui è stato appena eseguito l'onboarding.

Selezionare Avanti: selezionare i piani.

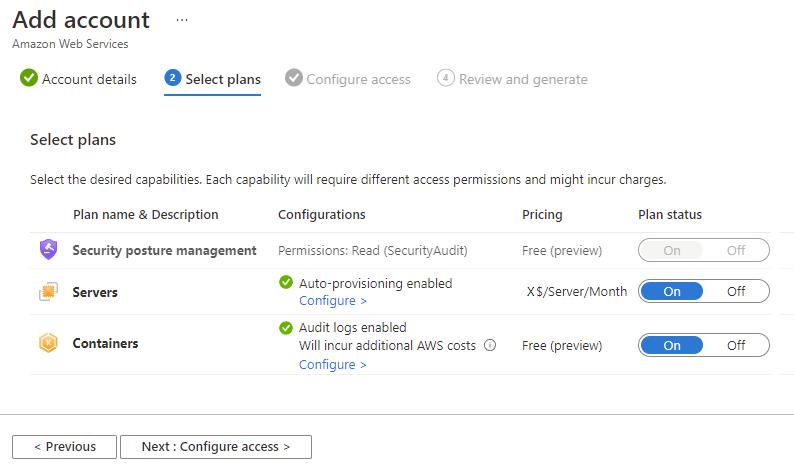

Per impostazione predefinita, il piano dei server è attivato. Questa impostazione è necessaria per estendere la copertura di Defender per server a AWS EC2. Assicurarsi di aver soddisfatto i requisiti di rete per Azure Arc. Facoltativamente, per modificare la configurazione, selezionare Configura.

Per impostazione predefinita, il piano contenitori è attivato. Questa impostazione è necessaria per la protezione di Defender per i contenitori per i cluster AWS EKS. Assicurarsi di aver soddisfatto i requisiti di rete per il piano Defender per contenitori. Facoltativamente, per modificare la configurazione, selezionare Configura. Se si disabilita questa configurazione, la funzionalità di rilevamento delle minacce per il piano di controllo è disabilitata. Per visualizzare un elenco delle funzionalità, vedere Disponibilità delle funzionalità di Defender per contenitori.

Per impostazione predefinita, il piano dei database è attivato. Questa impostazione è necessaria per estendere la copertura di Defender per SQL a AWS EC2 e RDS Custom per SQL Server. Facoltativamente, per modificare la configurazione, selezionare Configura. È consigliabile usare la configurazione predefinita.

Selezionare Avanti: Configurare l'accesso.

Scaricare il modello CloudFormation.

Seguire le istruzioni visualizzate per usare il modello CloudFormation scaricato per creare lo stack in AWS. Se si esegue l'onboarding di un account di gestione, è necessario eseguire il modello CloudFormation come Stack e come StackSet. Connessione ors vengono creati per gli account membro entro 24 ore dall'onboarding.

Selezionare Avanti: Esamina e genera.

Seleziona Crea.

Defender per il cloud avvia immediatamente l'analisi delle risorse AWS. Entro poche ore vengono visualizzate raccomandazioni sulla sicurezza. Per un elenco di tutte le raccomandazioni che Defender per il cloud possono fornire per le risorse AWS, vedere Raccomandazioni sulla sicurezza per le risorse AWS- una guida di riferimento.

Monitorare le risorse AWS

Nella pagina Defender per il cloud raccomandazioni sulla sicurezza vengono visualizzate le risorse AWS. È possibile usare il filtro degli ambienti per sfruttare le funzionalità multicloud di Defender per il cloud, ad esempio visualizzare insieme le raccomandazioni per le risorse di Azure, AWS e GCP.

Per visualizzare tutte le raccomandazioni attive per le risorse in base al tipo di risorsa, usare la pagina Defender per il cloud inventario asset. Impostare il filtro per visualizzare il tipo di risorsa AWS a cui si è interessati.

Distribuire Microsoft Sentinel

Se si connette un account AWS e Defender per il cloud App a Microsoft Sentinel, è possibile usare funzionalità di monitoraggio che confrontano eventi tra più firewall, dispositivi di rete e server.

Abilitare il connettore AWS di Microsoft Sentinel

Dopo aver abilitato il connettore Microsoft Sentinel per AWS, è possibile monitorare gli eventi imprevisti e l'inserimento dati di AWS.

Come per la configurazione di Defender per il cloud Apps, questa connessione richiede la configurazione di AWS IAM per fornire credenziali e autorizzazioni.

In AWS IAM seguire la procedura descritta in Connessione Microsoft Sentinel in AWS CloudTrail.

Per completare la configurazione nella portale di Azure, in Connettori dati di Microsoft Sentinel>selezionare il connettore Amazon Web Services.

Selezionare Apri la pagina del connettore.

In Configurazione immettere il valore ARN del ruolo dalla configurazione di AWS IAM nel campo Ruolo da aggiungere e selezionare Aggiungi.

Selezionare Passaggi successivi e quindi selezionare le attività di AWS Network Activities (Attività di rete AWS) e AWS User Activities (Attività utente AWS) da monitorare.

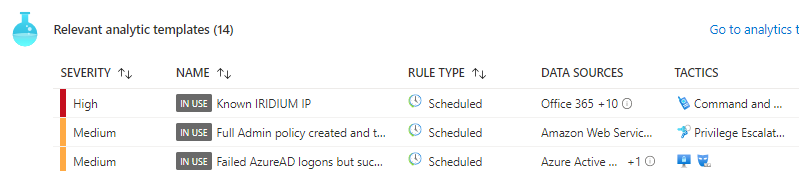

In Modelli analitici pertinenti selezionare Crea regola accanto ai modelli di analisi AWS da attivare.

Configurare ogni regola e selezionare Crea.

La tabella seguente illustra i modelli di regola disponibili per controllare i comportamenti delle entità AWS e gli indicatori di minaccia. I nomi delle regole descrivono lo scopo e le origini dati potenziali elencano le origini dati che ogni regola può usare.

| Nome modello analitico | Origini dati |

|---|---|

| IP IRIDIUM noto | DNS, Monitoraggio di Azure, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Attività di Azure, AWS |

| Criteri di Amministrazione completi creati e quindi collegati a ruoli, utenti o gruppi | AWS |

| Failed AzureAD logons but success logon to AWS Console | Microsoft Entra ID, AWS |

| Accessi alla console AWS non riuscita ma accesso riuscito ad AzureAD | Microsoft Entra ID, AWS |

| Autenticazione a più fattori disabilitata per un utente | Microsoft Entra ID, AWS |

| Modifiche alle impostazioni di ingresso e uscita del gruppo di sicurezza DI AWS | AWS |

| Monitorare l'abuso o il dirottamento delle credenziali di AWS | AWS |

| Modifiche ai gruppi di sicurezza di AWS Elastic Load Balancer | AWS |

| Modifiche alle impostazioni di Amazon VPC | AWS |

| Nuovo UserAgent osservato nelle ultime 24 ore | Microsoft 365, Monitoraggio di Azure, AWS |

| Accedere a AWS Management Console senza autenticazione a più fattori | AWS |

| Modifiche alle istanze del database DI SERVIZI Desktop remoto aws per Internet | AWS |

| Modifiche apportate ai log di AWS CloudTrail | AWS |

| Defender Threat Intelligence esegue il mapping dell'entità IP a AWS CloudTrail | Piattaforme di Defender Threat Intelligence, AWS |

I modelli abilitati hanno un indicatore IN U edizione Standard nella pagina dei dettagli del connettore.

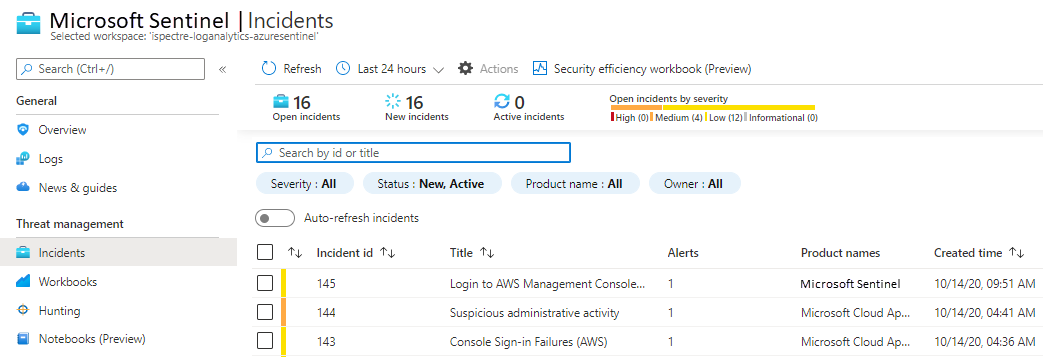

Monitorare gli eventi imprevisti di AWS

Microsoft Sentinel crea eventi imprevisti in base alle analisi e ai rilevamenti attivati. Ogni evento può includere uno o più eventi, riducendo il numero complessivo di indagini necessarie per rilevare e rispondere alle potenziali minacce.

Microsoft Sentinel mostra gli eventi imprevisti generati Defender per il cloud App, se connessi e eventi imprevisti creati da Microsoft Sentinel. La colonna Nomi prodotto mostra l'origine dell'evento imprevisto.

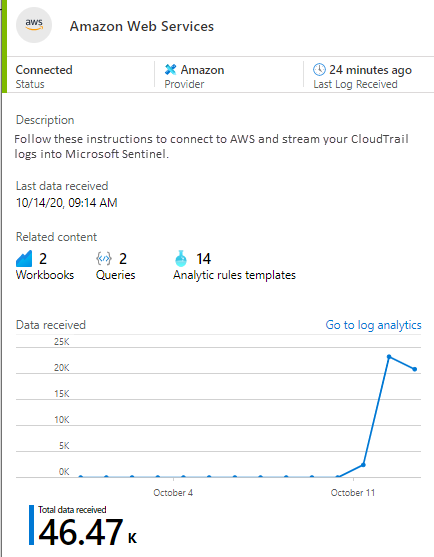

Controllare l'inserimento dati

Verificare che i dati vengano inseriti continuamente in Microsoft Sentinel visualizzando regolarmente i dettagli del connettore. Il grafico seguente mostra una nuova connessione.

Se il connettore smette di inserire dati e il valore del grafico a linee scende, controllare le credenziali usate per connettersi all'account AWS. Verificare anche che AWS CloudTrail possa comunque raccogliere gli eventi.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dal collaboratore seguente.

Autore principale:

- Lavanya Murthy | Senior Cloud Solution Architect

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

- Per indicazioni sulla sicurezza di AWS, vedere Procedure consigliate per la protezione di account e risorse AWS.

- Per le informazioni sulla sicurezza Microsoft più recenti, vedere Microsoft Security.

- Per informazioni dettagliate su come implementare e gestire Microsoft Entra ID, vedere Protezione degli ambienti di Azure con Microsoft Entra ID.

- Per una panoramica delle minacce agli asset AWS e delle misure di protezione corrispondenti, vedere How Defender per il cloud Apps helps protect your Amazon Web Services (AWS).

- Per informazioni sui connettori e su come stabilire connessioni, vedere queste risorse:

Risorse correlate

- Per una copertura approfondita e il confronto delle funzionalità di Azure e AWS, vedere il set di contenuti azure per professionisti AWS.

- Per indicazioni sulla distribuzione di soluzioni di identità e accesso Di Microsoft Entra per AWS, vedere Gestione delle identità e degli accessi di Microsoft Entra per AWS.