Panoramica di Gestione aggiornamenti

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux prossima allo stato EOL (End of Life, fine del ciclo di vita). Valutare l'uso e la pianificazione di conseguenza. Per altre informazioni, vedere le linee guida per la fine della vita di CentOS.

Importante

- Automazione di Azure Gestione aggiornamenti verrà ritirato il 31 agosto 2024. Seguire le linee guida per la migrazione ad Azure Update Manager.

- L'agente di Azure Log Analytics, noto anche come Microsoft Monitoring Agent (MMA) verrà ritirato nel mese di agosto 2024. Automazione di Azure soluzione Gestione aggiornamenti si basa su questo agente e può riscontrare problemi dopo che l'agente viene ritirato perché non funziona con l'agente di monitoraggio di Azure. Pertanto, se si usa la soluzione gestione aggiornamenti Automazione di Azure, è consigliabile passare ad Azure Update Manager per le esigenze di aggiornamento software. Tutte le funzionalità della soluzione di gestione degli aggiornamenti di Automazione di Azure saranno disponibili in Gestione aggiornamenti di Azure prima della data di ritiro. Seguire le indicazioni per spostare i computer e le pianificazioni da Gestione aggiornamenti di Automazione ad Azure Update Manager.

È possibile usare Gestione aggiornamenti in Automazione di Azure per gestire gli aggiornamenti del sistema operativo per le macchine virtuali Windows e Linux in Azure, i computer fisici o le macchine virtuali in ambienti locali e in altri ambienti cloud. È possibile valutare rapidamente lo stato degli aggiornamenti disponibili e gestire il processo di installazione degli aggiornamenti necessari per i computer che inviano report a Gestione aggiornamenti.

I provider di servizi potrebbero aver integrato più tenant di clienti in Azure Lighthouse. Gestione aggiornamenti può essere usato per valutare e pianificare le distribuzioni degli aggiornamenti nei computer in più sottoscrizioni nello stesso tenant di Microsoft Entra o tra tenant che usano Azure Lighthouse.

Microsoft offre altre funzionalità che consentono di gestire gli aggiornamenti per le macchine virtuali di Azure o i set di scalabilità di macchine virtuali di Azure da considerare come parte della strategia generale di gestione degli aggiornamenti.

Se si è interessati a valutare e aggiornare automaticamente le macchine virtuali di Azure per mantenere la conformità alla sicurezza con gli aggiornamenti critici e della sicurezza rilasciati ogni mese, vedere Applicazione automatica delle patch guest alle macchine virtuali. Si tratta di una soluzione alternativa di gestione degli aggiornamenti per le macchine virtuali di Azure per aggiornarle automaticamente durante le ore non di punta, incluse le macchine virtuali all'interno di un set di disponibilità, rispetto alla gestione delle distribuzioni di aggiornamenti a tali macchine virtuali da Gestione aggiornamenti in Automazione di Azure.

Se si gestiscono i set di scalabilità di macchine virtuali di Azure, vedere come eseguire aggiornamenti automatici delle immagini del sistema operativo in modo sicuro e aggiornare automaticamente il disco del sistema operativo per tutte le istanze nel set di scalabilità.

Prima di distribuire Gestione aggiornamenti e abilitare i computer per la gestione, assicurarsi di comprendere le informazioni nelle sezioni seguenti.

Informazioni su Gestione aggiornamenti

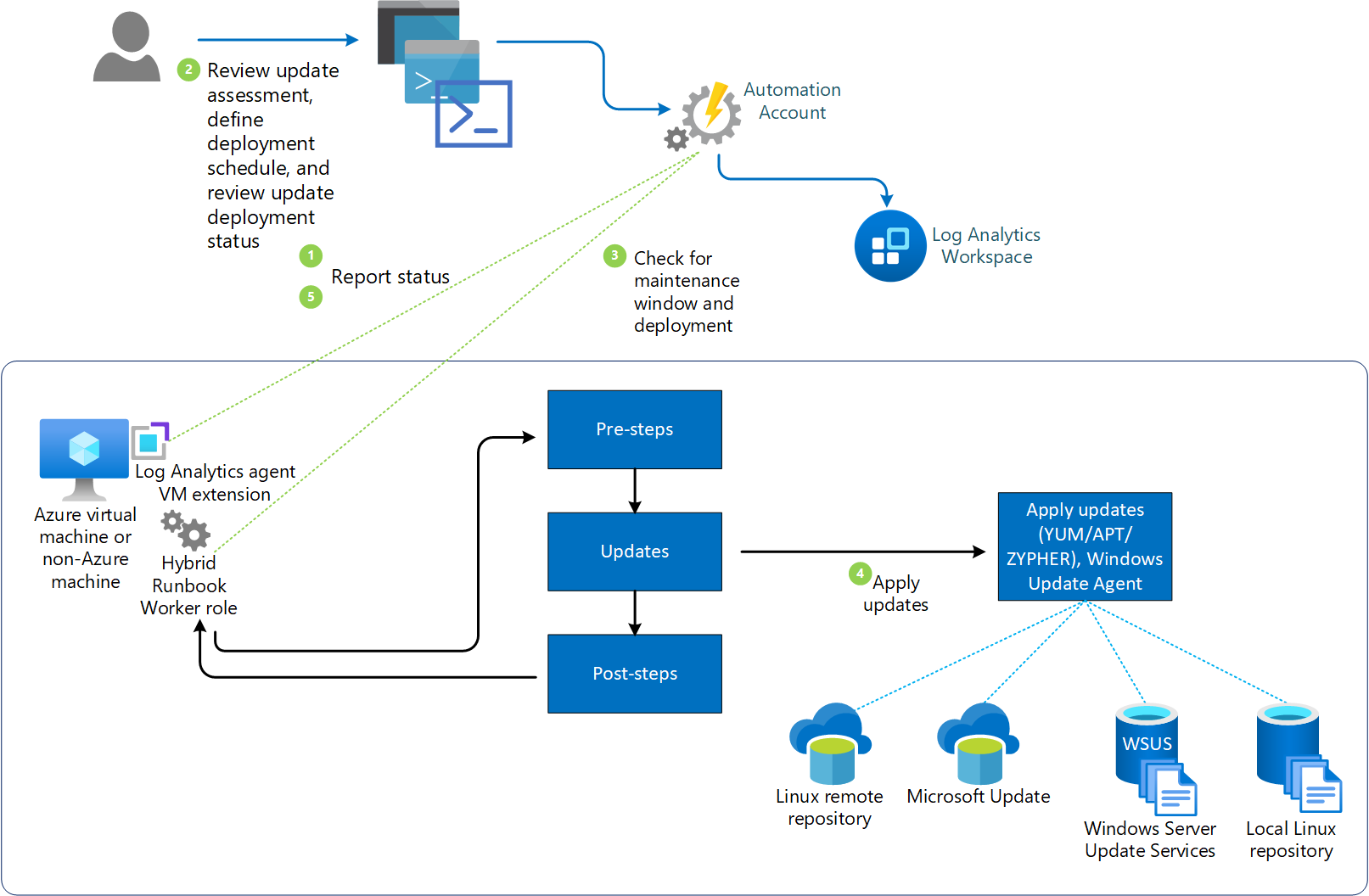

Il diagramma seguente mostra in che modo Gestione aggiornamenti valuta e applica aggiornamenti della sicurezza a tutti i server Windows Server e Linux connessi.

Gestione aggiornamenti si integra con i log di Monitoraggio di Azure per archiviare le valutazioni degli aggiornamenti e i risultati della distribuzione degli aggiornamenti come dati di log, da computer Azure e non Azure assegnati. Per raccogliere questi dati, l'account di Automazione e l'area di lavoro Log Analytics sono collegati tra loro e nel computer è necessario l'agente di Log Analytics per Windows e Linux, configurato per fare riferimento all'area di lavoro.

Gestione aggiornamenti supporta la raccolta di informazioni sugli aggiornamenti di sistema da agenti in un gruppo di gestione di System Center Operations Manager connesso all'area di lavoro. Non è consentito avere un computer registrato per Gestione aggiornamenti in più di un'area di lavoro Log Analytics (definito anche multihoming).

La tabella seguente offre un riepilogo delle origini connesse supportate con Gestione aggiornamenti.

| Origine connessa | Supportata | Descrizione |

|---|---|---|

| Windows | Sì | Gestione aggiornamenti raccoglie informazioni sugli aggiornamenti di sistema da computer Windows con l'agente di Log Analytics e l'installazione degli aggiornamenti obbligatori. I computer devono fare riferimento a Microsoft Update o Windows Server Update Services (WSUS). |

| Linux | Sì | Gestione aggiornamenti raccoglie informazioni sugli aggiornamenti di sistema da computer Linux con l'agente di Log Analytics e l'installazione degli aggiornamenti obbligatori nelle distribuzioni supportate. I computer devono fare riferimento a un repository locale o remoto. |

| Gruppo di gestione di Operations Manager | Sì | Gestione aggiornamenti raccoglie informazioni sugli aggiornamenti software dagli agenti in un gruppo di gestione connesso. Non è necessaria una connessione diretta dall'agente di Operations Manager ai log di Monitoraggio di Azure. I dati di log vengono inoltrati dal gruppo di gestione all'area di lavoro Log Analytics. |

I computer assegnati a Gestione aggiornamenti segnalano il modo in cui sono aggiornati in base all'origine con cui sono configurati per la sincronizzazione. I computer Windows devono essere configurati per il reporting a Windows Server Update Services o Microsoft Update, mentre i computer Linux devono essere configurati per eseguire il reporting a un repository locale o pubblico. È anche possibile usare Gestione aggiornamenti con Microsoft Configuration Manager. Per altre informazioni, vedere Integrare Gestione aggiornamenti con Windows Configuration Manager.

Se l'agente di Windows Update nel computer Windows è configurato per l'invio di report a WSUS, in base a quando WSUS ha eseguito l'ultima sincronizzazione con Microsoft Update i risultati possono differire da quanto visualizzato da Microsoft Update. Questo comportamento è lo stesso per i computer Linux configurati per l'invio di report a un repository locale anziché a un repository pubblico. In un computer Windows l'analisi della conformità viene eseguita ogni 12 ore per impostazione predefinita. Per un computer Linux, l'analisi della conformità viene eseguita ogni ora per impostazione predefinita. Se l'agente di Log Analytics viene riavviato, viene avviata un'analisi della conformità entro 15 minuti. Quando un computer ha completato l'analisi di conformità degli aggiornamenti, l'agente inoltra le informazioni in blocco ai log di Monitoraggio di Azure.

È possibile distribuire e installare gli aggiornamenti software nei computer che richiedono gli aggiornamenti creando una distribuzione pianificata. Aggiornamenti classificato come Facoltativo non sono inclusi nell'ambito di distribuzione per i computer Windows. Nell'ambito della distribuzione vengono inclusi solo gli aggiornamenti obbligatori.

La distribuzione pianificata definisce i computer di destinazione che ricevono gli aggiornamenti applicabili, Ciò avviene specificando in modo esplicito determinati computer o selezionando un gruppo di computer basato sulle ricerche nei log di un set specifico di computer (o in base a una query di Azure che seleziona in modo dinamico le macchine virtuali di Azure in base ai criteri specificati). Questi gruppi sono diversi dalla configurazione dell'ambito, che viene usata per controllare la selezione dei computer di destinazione che ricevono la configurazione per abilitare Gestione aggiornamenti. Questo approccio impedisce ai computer di eseguire e segnalare la conformità degli aggiornamenti e di installare gli aggiornamenti obbligatori.

Durante la definizione di una distribuzione, si specifica anche una pianificazione per approvare e impostare un periodo di tempo durante il quale è possibile installare gli aggiornamenti. Questo periodo viene definito finestra di manutenzione. Un intervallo di 10 minuti della finestra di manutenzione è riservato per i riavvii, presupponendo che sia necessario e che sia stata selezionata l'opzione di riavvio appropriata. Se l'applicazione di patch richiede più tempo del previsto e sono disponibili meno di 10 minuti nella finestra di manutenzione, non verrà eseguito il riavvio.

Dopo aver pianificato la distribuzione di un pacchetto di aggiornamento, sono necessarie da 2 a 3 ore prima che l'aggiornamento venga visualizzato per i computer Linux per la valutazione. Per i computer Windows, sono necessarie da 12 a 15 ore prima che l'aggiornamento venga visualizzato per la valutazione dopo il rilascio. Prima e dopo l'installazione dell'aggiornamento, viene eseguita un'analisi della conformità degli aggiornamenti e i risultati dei dati del log vengono inoltrati all'area di lavoro.

Gli aggiornamenti vengono installati da runbook in Automazione di Azure. Questi runbook non richiedono alcuna configurazione e non possono essere visualizzati. Quando si crea una distribuzione degli aggiornamenti, viene creata una pianificazione che avvia un runbook di aggiornamento master alla data e ora specificata per i computer inclusi. Il runbook master avvia un runbook figlio in ogni agente che avvia l'installazione degli aggiornamenti necessari con l'agente di Windows Update in Windows o il comando applicabile nella distribuzione Linux supportata.

Alla data e ora specificate nella distribuzione degli aggiornamenti, i computer di destinazione eseguono la distribuzione in parallelo. Prima dell'installazione viene eseguita un'analisi per verificare che gli aggiornamenti siano ancora necessari. Per i computer client WSUS, la distribuzione degli aggiornamenti ha esito negativo se gli aggiornamenti non sono approvati in WSUS.

Limiti

Per i limiti applicabili a Gestione aggiornamenti, vedere Automazione di Azure limiti del servizio.

Autorizzazioni

Per creare e gestire le distribuzioni degli aggiornamenti, sono necessarie autorizzazioni specifiche. Per informazioni su queste autorizzazioni, vedere Controllo degli accessi in base al ruolo - Gestione aggiornamenti.

Componenti di Gestione aggiornamenti

Gestione aggiornamenti usa le risorse descritte in questa sezione. Queste risorse vengono aggiunte automaticamente all'account di Automazione quando si abilita Gestione aggiornamenti.

Gruppi di computer di lavoro runbook ibridi

Dopo aver abilitato Gestione aggiornamenti, qualsiasi computer Windows connesso direttamente all'area di lavoro Log Analytics viene configurato automaticamente come ruolo di lavoro ibrido per runbook di sistema per supportare i runbook che supportano Gestione aggiornamenti.

Ogni computer Windows gestito da Gestione aggiornamenti è elencato nella pagina dei gruppi di ruoli di lavoro ibridi come gruppo di ruoli di lavoro ibridi per il sistema per l'account di Automazione. I gruppi usano la convenzione di denominazione Hostname FQDN_GUID. Non è possibile applicare runbook a questi gruppi nell'account. Se si prova, il tentativo avrà esito negativo. Questi gruppi sono destinati solo al supporto di Gestione aggiornamenti. Per altre informazioni sulla visualizzazione dell'elenco dei computer Windows configurati come ruolo di lavoro ibrido per runbook, vedere Visualizzare ruoli di lavoro ibridi per runbook.

È possibile aggiungere il computer Windows a un gruppo di ruoli di lavoro ibrido per runbook nell'account di Automazione per supportare i runbook di Automazione se si usa lo stesso account per Gestione aggiornamenti e l'appartenenza al gruppo ruolo di lavoro ibrido per runbook. Questa funzionalità è stata aggiunta alla versione 7.2.12024.0 del ruolo di lavoro ibrido per runbook.

Dipendenze esterne

Automazione di Azure Gestione aggiornamenti dipende dalle dipendenze esterne seguenti per recapitare gli aggiornamenti software.

- Windows Server Update Services (WSUS) o Microsoft Update è necessario per i pacchetti di aggiornamenti software e per l'analisi dell'applicabilità degli aggiornamenti software nei computer basati su Windows.

- Il client windows Update Agent (WUA) è necessario nei computer basati su Windows in modo che possano connettersi al server WSUS o a Microsoft Update.

- Un repository locale o remoto per recuperare e installare gli aggiornamenti del sistema operativo nei computer basati su Linux.

Management Pack

I Management Pack seguenti vengono installati nei computer gestiti da Gestione aggiornamenti. Se il gruppo di gestione di Operations Manager è connesso a un'area di lavoro Log Analytics, i Management Pack vengono installati nel gruppo di gestione di Operations Manager. Non è necessario configurare o gestire questi Management Pack.

- Microsoft System Center Advisor Update Assessment Intelligence Pack (Microsoft.IntelligencePacks.UpdateAssessment)

- Microsoft.IntelligencePack.UpdateAssessment.Configuration (Microsoft.IntelligencePack.UpdateAssessment.Configuration)

- Management Pack Distribuzione aggiornamento

Nota

Se si dispone di un gruppo di gestione di Operations Manager 1807 o 2019 connesso a un'area di lavoro Log Analytics con agenti configurati nel gruppo di gestione per raccogliere i dati di log, è necessario eseguire l'override del parametro IsAutoRegistrationEnabled e impostarlo True su nella regola Microsoft.IntelligencePacks.AzureAutomation.HybridAgent.Init .

Per altre informazioni sugli aggiornamenti ai Management Pack, vedere Connettere Operations Manager ai log di Monitoraggio di Azure.

Nota

Per consentire a Gestione aggiornamenti di gestire completamente i computer con l'agente di Log Analytics, è necessario aggiornare l'agente di Log Analytics per Windows o l'agente di Log Analytics per Linux. Per informazioni su come aggiornare l'agente, vedere How to upgrade an Operations Manager agent (Come aggiornare un agente di Operations Manager). Negli ambienti che usano Operations Manager è necessario eseguire System Center Operations Manager 2012 R2 UR 14 o versioni successive.

Frequenza di raccolta dati

Gestione aggiornamenti analizza i computer gestiti per individuare i dati usando le regole seguenti. La visualizzazione nel dashboard dei dati aggiornati dei computer gestiti può richiedere da 30 minuti a 6 ore.

Ogni computer Windows - Gestione aggiornamenti esegue l'analisi due volte al giorno per ogni computer.

Ogni computer Linux - Gestione aggiornamenti esegue un'analisi ogni ora.

L'utilizzo medio dei dati da parte dei log di Monitoraggio di Azure per un computer che usa Gestione aggiornamenti è di circa 25 MB al mese. Questo valore è solo un'approssimazione ed è soggetto a modifiche, in base all'ambiente in uso. È consigliabile monitorare l'ambiente per tenere traccia dell'utilizzo esatto. Per altre informazioni sull'analisi dell'utilizzo dei dati dei log di Monitoraggio di Azure, vedere Dettagli sui prezzi dei log di Monitoraggio di Azure.

Classificazioni degli aggiornamenti

La tabella seguente definisce le classificazioni supportate da Gestione aggiornamenti per gli aggiornamenti di Windows.

| Classificazione | Descrizione |

|---|---|

| Aggiornamenti critici | Un aggiornamento per un problema specifico che risolve un bug critico non correlato alla sicurezza. |

| Aggiornamenti per la sicurezza | Un aggiornamento per un problema specifico del prodotto correlato alla sicurezza. |

| Aggiornamenti cumulativi | Un set cumulativo di aggiornamenti rapidi, contenuti nello stesso pacchetto per facilitarne la distribuzione. |

| Feature Pack | Nuove funzionalità del prodotto distribuite di fuori di una versione del prodotto. |

| Service Pack | Un set cumulativo di aggiornamenti rapidi applicati a un'applicazione. |

| Aggiornamenti della definizione | Un aggiornamento per un virus o altri file di definizione. |

| Strumenti | Utilità o funzionalità che consente di completare una o più attività. |

| Aggiornamenti | Un aggiornamento di un'applicazione o un file attualmente installati. |

La tabella seguente definisce le classificazioni supportate per gli aggiornamenti di Linux.

| Classificazione | Descrizione |

|---|---|

| Aggiornamenti critici e della sicurezza | Aggiornamenti per un problema specifico o specifico del prodotto, correlato alla sicurezza. |

| Altri aggiornamenti | Tutti gli altri aggiornamenti non critici per loro natura o che non sono aggiornamenti della sicurezza. |

Nota

La classificazione degli aggiornamenti per i computer Linux è disponibile solo se usata nelle aree cloud pubbliche di Azure supportate. Non esiste alcuna classificazione degli aggiornamenti di Linux quando si usa Gestione aggiornamenti nelle aree cloud nazionali seguenti:

- Azure Governo Statunitense

- 21Vianet in Cina

Anziché essere classificati, gli aggiornamenti vengono segnalati nella categoria Altri aggiornamenti .

Gestione aggiornamenti usa i dati pubblicati dalle distribuzioni supportate, in particolare i file OVAL (Open Vulnerability and Assessment Language) rilasciati. Poiché l'accesso a Internet è limitato da questi cloud nazionali, Gestione aggiornamenti non può accedere ai file.

Logica per la classificazione degli aggiornamenti Linux

Per la valutazione, Gestione aggiornamenti classifica gli aggiornamenti in tre categorie: Sicurezza, Critico o Altro. Questa classificazione degli aggiornamenti si basa sui dati provenienti da due origini:

- I file OVAL (Open Vulnerability and Assessment Language) vengono forniti dal fornitore della distribuzione Linux che include i dati relativi a problemi di sicurezza o vulnerabilità che vengono risolti dall'aggiornamento.

- Gestione pacchetti nel computer come YUM, APT o ZYPPER.

Per l'applicazione di patch, Gestione aggiornamenti classifica gli aggiornamenti in due categorie: Critico e Sicurezza o Altri. Questa classificazione degli aggiornamenti si basa esclusivamente sui dati provenienti da gestioni pacchetti come YUM, APT o ZYPPER.

CentOS : a differenza di altre distribuzioni, CentOS non dispone di dati di classificazione disponibili nella gestione pacchetti. Se i computer CentOS sono configurati in modo da restituire dati sulla sicurezza per il comando seguente, Gestione aggiornamenti è in grado di applicare patch in base alle classificazioni.

sudo yum -q --security check-update

Nota

Attualmente non esiste alcun metodo supportato per abilitare la disponibilità nativa dei dati di classificazione in CentOS. In questo momento, forniamo supporto limitato ai clienti che potrebbero aver abilitato questa funzionalità autonomamente.

Redhat : per classificare gli aggiornamenti in Red Hat Enterprise versione 6, è necessario installare il plug-in di sicurezza YUM. In Red Hat Enterprise Linux 7 il plug-in fa già parte di YUM e non è necessario eseguire alcuna installazione supplementare. Per altre informazioni, vedere questo file di caratteristiche del caso su Red Hat.

Integrare Gestione aggiornamenti con Configuration Manager

I clienti che hanno investito in Microsoft Configuration Manager per la gestione di PC, server e dispositivi mobili si affidano anche alla forza e alla maturità di Configuration Manager per gestire gli aggiornamenti software. Per informazioni su come integrare Gestione aggiornamenti con Configuration Manager, vedere Integrare Gestione aggiornamenti con Windows Configuration Manager.

Aggiornamenti di terze parti in Windows

Gestione aggiornamenti si basa sul repository di aggiornamento configurato in locale per aggiornare i sistemi di Windows supportati, ovvero WSUS o Windows Update. Strumenti come System Center Updates Publisher consentono di importare e pubblicare aggiornamenti personalizzati con WSUS. Questo scenario consente a Gestione aggiornamenti di aggiornare i computer che usano Configuration Manager come repository degli aggiornamenti del software di terze parti. Per informazioni su come configurare Updates Publisher, vedere Installare Updates Publisher.

Aggiornare l'agente di Windows Log Analytics alla versione più recente

Gestione aggiornamenti richiede l'agente di Log Analytics per il funzionamento. È consigliabile aggiornare l'agente di Windows Log Analytics (noto anche come Microsoft Monitoring Agent (MMA) alla versione più recente per ridurre le vulnerabilità di sicurezza e trarre vantaggio dalle correzioni di bug. Le versioni dell'agente di Log Analytics precedenti alla versione 10.20.18053 (bundle) e 1.0.18053.0 (estensione) usano un metodo precedente di gestione dei certificati e pertanto non è consigliabile. Gli agenti di Windows Log Analytics meno recenti non sarebbero in grado di connettersi ad Azure e Gestione aggiornamenti smetterebbero di usarli.

È necessario aggiornare l'agente di Log Analytics alla versione più recente, seguendo questa procedura:

Controllare la versione corrente dell'agente di Log Analytics per il computer: passare al percorso di installazione - C:\ProgramFiles\Microsoft Monitoring Agent\Agent e fare clic con il pulsante destro del mouse su HealthService.exe per controllare le proprietà. Nella scheda Dettagli il campo Versione prodotto fornisce il numero di versione dell'agente di Log Analytics.

Se la versione dell'agente di Log Analytics è precedente alla versione 10.20.18053 (bundle) e 1.0.18053.0 (estensione), eseguire l'aggiornamento alla versione più recente dell'agente di Windows Log Analytics, seguendo queste linee guida.

Nota

Durante il processo di aggiornamento, le pianificazioni di gestione degli aggiornamenti potrebbero non riuscire. Assicurarsi di eseguire questa operazione quando non è prevista alcuna pianificazione.

Passaggi successivi

Prima di abilitare e usare Gestione aggiornamenti, vedere Pianificare la distribuzione di Gestione aggiornamenti.

Esaminare le domande più comuni su Gestione aggiornamenti nelle Domande frequenti di Automazione di Azure.