Peering reti virtuali e Azure Bastion

Azure Bastion e peering reti virtuali possono essere usati insieme. Quando il peering reti virtuali è configurato, non è necessario distribuire Azure Bastion in ogni rete virtuale con peering. Ciò significa che se si dispone di un host Azure Bastion configurato in una rete virtuale (rete virtuale), può essere usato per connettersi alle macchine virtuali distribuite in una rete virtuale con peering senza distribuire un host bastion aggiuntivo. Per altre informazioni sul peering reti virtuali, vedere Informazioni sul peering di rete virtuale.

Azure Bastion funziona con i tipi di peering seguenti:

- Peering di rete virtuale: Connettere reti virtuali all'interno della stessa area di Azure.

- Peering di rete virtuale globale: Connessione di reti virtuali tra aree di Azure.

Nota

La distribuzione di Azure Bastion all'interno di un hub rete WAN virtuale non è supportata. È possibile distribuire Azure Bastion in una rete virtuale spoke e usare la funzionalità di connessione basata su IP per connettersi alle macchine virtuali distribuite in una rete virtuale diversa tramite l'hub rete WAN virtuale.

Architettura

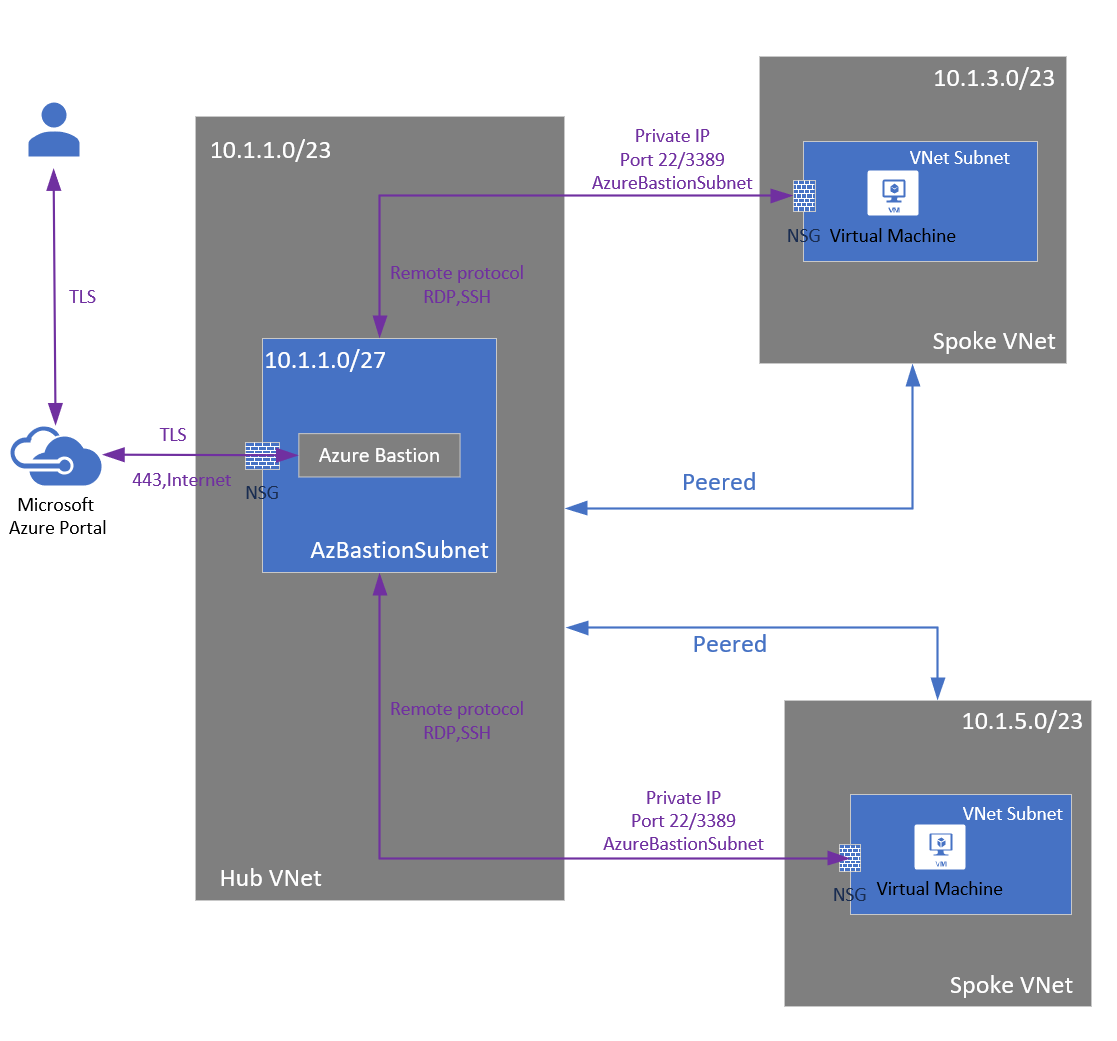

Quando il peering reti virtuali è configurato, Azure Bastion può essere distribuito nelle topologie hub-and-spoke o full-mesh. La distribuzione di Azure Bastion viene effettuata per rete virtuale e non per sottoscrizione/account o macchina virtuale.

Dopo aver effettuato il provisioning del servizio Azure Bastion nella rete virtuale, l'esperienza RDP/SSH è disponibile per tutte le macchine virtuali nella stessa rete virtuale e reti virtuali con peering. Ciò significa che è possibile consolidare la distribuzione bastion in una singola rete virtuale e raggiungere comunque macchine virtuali distribuite in una rete virtuale con peering, centralizzando la distribuzione complessiva.

Il diagramma mostra l'architettura di una distribuzione di Azure Bastion in un modello hub-spoke. Nel diagramma è possibile visualizzare la configurazione seguente:

- L'host bastion viene distribuito nella rete virtuale dell'hub centralizzato.

- Il gruppo di sicurezza di rete centralizzato viene distribuito.

- Un indirizzo IP pubblico non è obbligatorio nella macchina virtuale di Azure.

Panoramica della distribuzione

- Verificare di aver configurato retivirtuali e macchine virtuali all'interno delle reti virtuali.

- Configurare il peering reti virtuali.

- Configurare Bastion in una delle reti virtuali.

- Verificare le autorizzazioni.

- Connettersi a una macchina virtuale tramite Azure Bastion. Per connettersi tramite Azure Bastion, è necessario disporre delle autorizzazioni corrette per la sottoscrizione a cui si accede.

Per verificare le autorizzazioni

Verificare le autorizzazioni seguenti quando si usa questa architettura:

- Assicurarsi di avere accesso in lettura sia alla macchina virtuale di destinazione che alla rete virtuale con peering.

- Controllare le autorizzazioni in YourSubscription | IAM e verificare di avere accesso in lettura alle risorse seguenti:

- Ruolo Lettore nella macchina virtuale.

- Ruolo Lettore nella scheda di interfaccia di rete con l'indirizzo IP privato della macchina virtuale.

- Ruolo Lettore nella risorsa Azure Bastion.

- Ruolo lettore nelle reti virtuali delle macchine virtuali di destinazione.

Domande frequenti sul peering reti virtuali Bastion

Per domande frequenti, vedere le domande frequenti sul peering della rete virtuale Bastion.

Passaggi successivi

Leggere le domande frequenti su Bastion.