Importante

La soluzione di valutazione della vulnerabilità di Defender per Server basata su Qualys è in un percorso di ritiro impostato per il completamento il 1° maggio 2024. Se si usa attualmente la valutazione della vulnerabilità predefinita basata su Qualys, è consigliabile passare all'analisi delle vulnerabilità Gestione delle vulnerabilità di Microsoft Defender usando i passaggi descritti in questa pagina.

Per altre informazioni sulla decisione di unificare l'offerta di valutazione delle vulnerabilità con Gestione delle vulnerabilità di Microsoft Defender, vedere questo post di blog.

Vedere le domande comuni relative alla transizione alla Gestione delle vulnerabilità di Microsoft Defender.

I clienti che vogliono continuare a usare Qualys possono farlo con il metodo Bring Your Own License (BYOL).

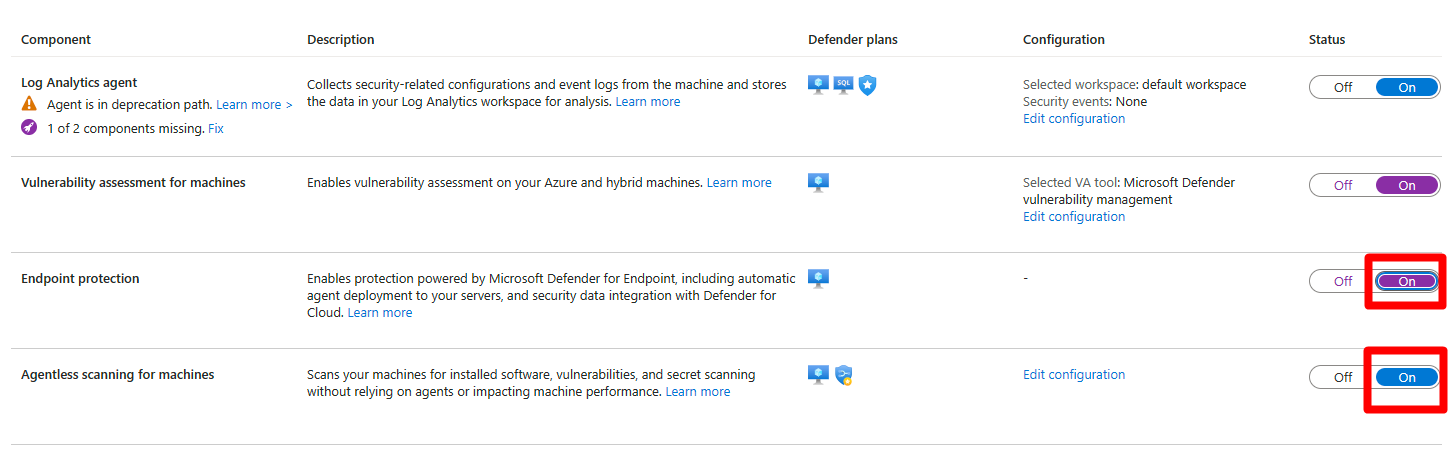

Con il piano Defender for Servers in Microsoft Defender per il cloud, è possibile analizzare gli asset di calcolo per individuare le vulnerabilità. Se attualmente si usa una soluzione di valutazione della vulnerabilità diversa dalla soluzione di valutazione della vulnerabilità Gestione delle vulnerabilità di Microsoft Defender, questo articolo fornisce istruzioni sulla transizione alla soluzione integrata di gestione delle vulnerabilità di Defender.

Per passare alla soluzione integrata di gestione delle vulnerabilità di Defender, è possibile usare la portale di Azure, usare una definizione di criteri di Azure (per le macchine virtuali di Azure) o usare le API REST.