Panoramica dell'esempio di progetto Azure Security Benchmark Foundation

Importante

Il 11 luglio 2026 Blueprints (anteprima) sarà deprecato. Eseguire la migrazione delle definizioni e delle assegnazioni di progetto esistenti a specifiche di modello e stack di distribuzione. Gli artefatti del progetto devono essere convertiti in modelli JSON ARM o file Bicep usati per definire gli stack di distribuzione. Per informazioni su come creare un artefatto come risorsa arm, vedere:

L'esempio di progetto Azure Security Benchmark Foundation fornisce un set di modelli di infrastruttura di base che consentono di creare un ambiente Azure sicuro e conforme. Il progetto consente di distribuire un'architettura basata sul cloud che offre soluzioni a scenari con requisiti di accreditamento o conformità. Distribuisce e configura i limiti di rete, il monitoraggio e altre risorse in allineamento con i criteri e altre protezioni definite in Azure Security Benchmark.

Architettura

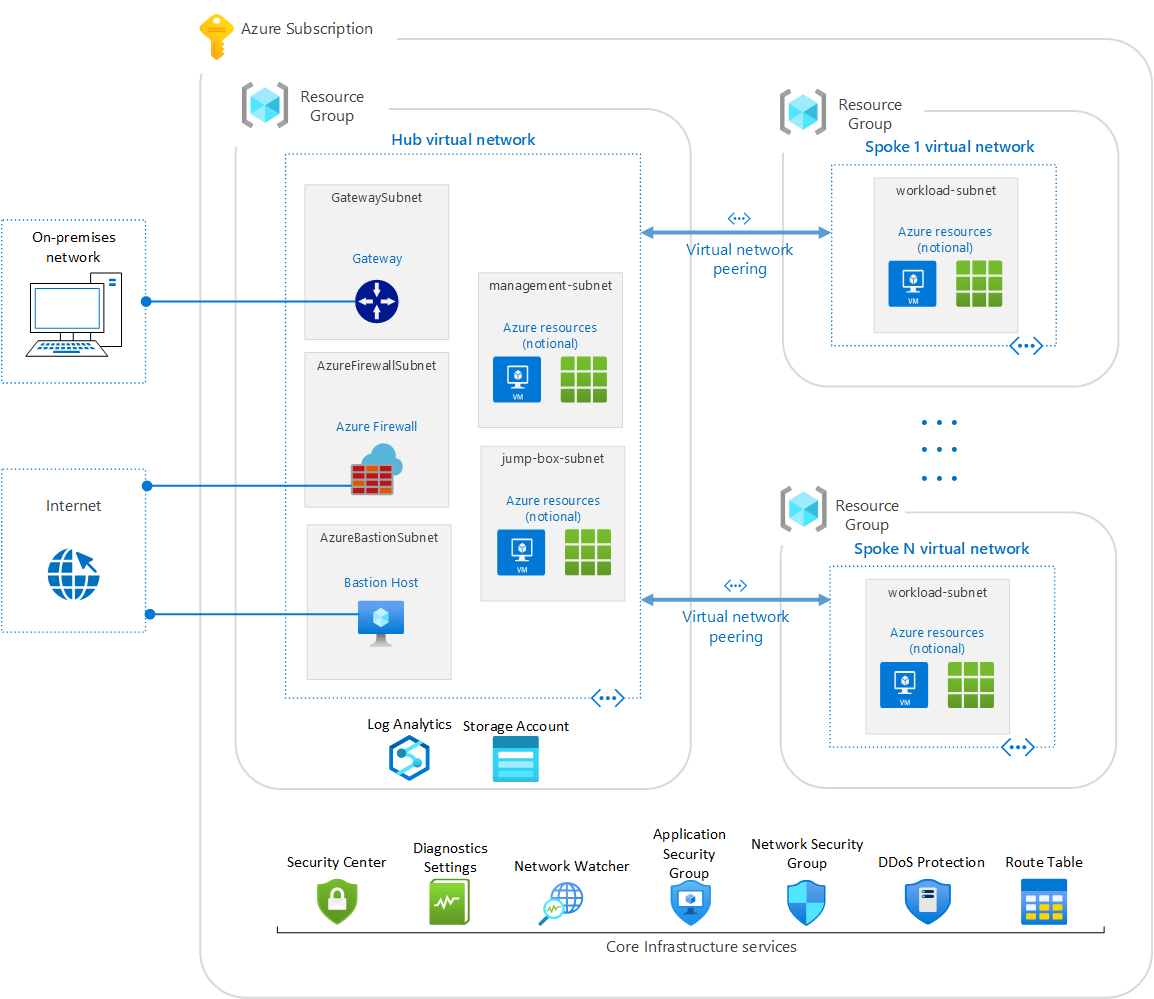

L'ambiente di base creato da questo esempio di progetto si basa sulle entità di architettura di un modello hub-spoke. Il progetto distribuisce una rete virtuale hub che contiene risorse, servizi e artefatti comuni e condivisi, ad esempio Azure Bastion, gateway e firewall per la connettività, la gestione e le subnet jump box per ospitare gestione aggiuntiva/facoltativa, manutenzione, amministrazione e infrastruttura di connettività. Una o più reti virtuali spoke vengono distribuite per ospitare carichi di lavoro dell'applicazione, ad esempio servizi Web e di database. Le reti virtuali spoke sono connesse alla rete virtuale hub usando il peering di rete virtuale di Azure per la connettività facile e sicura. È possibile aggiungere altri spoke riassegnando il progetto di esempio o creando manualmente una rete virtuale di Azure ed eseguendo il peering con la rete virtuale hub. Tutta la connettività esterna alle reti virtuali spoke e alle subnet è configurata per instradare la rete virtuale dell'hub e, tramite firewall, gateway e jumpbox di gestione.

Questo progetto distribuisce diversi servizi di Azure per offrire una base sicura, monitorata e pronta per l'azienda. L'ambiente è costituito da:

- Log di Monitoraggio di Azure e un account di archiviazione di Azure per garantire che i log delle risorse, i log attività, le metriche e i flussi di traffico delle reti vengano archiviati in una posizione centrale per eseguire facilmente query, analisi, archiviazione e avvisi.

- Centro sicurezza di Azure (versione standard) per fornire la protezione dalle minacce per le risorse di Azure.

- Azure Rete virtuale nell'hub che supporta le subnet per la connettività a una rete locale, uno stack in ingresso e in uscita verso/per la connettività Internet e subnet facoltative per la distribuzione di servizi amministrativi o di gestione aggiuntivi. Rete virtuale nell'spoke contiene subnet per l'hosting dei carichi di lavoro dell'applicazione. È possibile creare subnet aggiuntive dopo la distribuzione in base alle esigenze per supportare gli scenari applicabili.

- Firewall di Azure instradare tutto il traffico Internet in uscita e abilitare il traffico Internet in ingresso tramite jump box. Le regole del firewall predefinite bloccano tutto il traffico e le regole internet in ingresso e in uscita devono essere configurate dopo la distribuzione, in base alle esigenze.

- Gruppi di sicurezza di rete (NSG) assegnati a tutte le subnet (ad eccezione delle subnet di proprietà del servizio, ad esempio Azure Bastion, Gateway e Firewall di Azure) configurate per bloccare tutto il traffico Internet in ingresso e in uscita.

- Gruppi di sicurezza delle applicazioni per consentire il raggruppamento di macchine virtuali di Azure per applicare criteri di sicurezza di rete comuni.

- Instradare le tabelle per instradare tutto il traffico Internet in uscita dalle subnet attraverso il firewall. (Firewall di Azure e le regole del gruppo di sicurezza di rete dovranno essere configurate dopo la distribuzione per aprire la connettività.

- Azure Network Watcher monitorare, diagnosticare e visualizzare le metriche delle risorse nella rete virtuale di Azure.

- Protezione DDoS di Azure per proteggere le risorse di Azure dagli attacchi DDoS.

- Azure Bastion per offrire connettività semplice e sicura a una macchina virtuale che non richiede un indirizzo IP pubblico, un agente o un software client speciale.

- Azure Gateway VPN per abilitare il traffico crittografato tra una rete virtuale di Azure e una posizione locale tramite Internet pubblico.

Nota

Azure Security Benchmark Foundation definisce un'architettura di base per i carichi di lavoro. Il diagramma dell'architettura precedente include diverse risorse notali per illustrare l'uso potenziale di subnet. È comunque necessario distribuire i carichi di lavoro in questa architettura di base.

Passaggi successivi

È stata esaminata la panoramica e l'architettura dell'esempio di progetto Azure Security Benchmark Foundation.

Altri articoli sui progetti e su come usarli:

- Informazioni sul ciclo di vita del progetto.

- Informazioni su come usare parametri statici e dinamici.

- Informazioni su come personalizzare l'ordine di sequenziazione del progetto.

- Informazioni su come usare in modo ottimale il blocco delle risorse del progetto.

- Informazioni su come aggiornare assegnazioni esistenti.