Database di Azure per PostgreSQL - Rete server flessibile con collegamento privato

collegamento privato di Azure consente di creare endpoint privati per Database di Azure per PostgreSQL server flessibile per portarlo all'interno dell'Rete virtuale (rete virtuale). Questa funzionalità viene introdotta oltre alle funzionalità di rete già esistenti fornite da Integrazione rete virtuale, attualmente disponibile a livello generale con Database di Azure per PostgreSQL server flessibile. Con collegamento privato, il traffico tra la rete virtuale e il servizio passa alla rete backbone Microsoft. L'esposizione del servizio sulla rete Internet pubblica non è più necessaria. È possibile creare un servizio Collegamento privato personale nella rete virtuale e distribuirlo ai clienti. Collegamento privato di Azure offre un'esperienza coerente di configurazione e utilizzo per i servizi PaaS di Azure, i servizi di proprietà dei clienti e quelli condivisi dei partner.

collegamento privato viene esposto agli utenti tramite due tipi di risorse di Azure:

- Endpoint privati (Microsoft.Network/PrivateEndpoints)

- Servizi collegamento privato (Microsoft.Network/PrivateLinkServices)

Endpoint privati

Un endpoint privato aggiunge un'interfaccia di rete a una risorsa, fornendo un indirizzo IP privato assegnato dalla rete virtuale (Rete virtuale). Dopo l'applicazione, è possibile comunicare con questa risorsa esclusivamente tramite la rete virtuale. Per un elenco ai servizi PaaS che supportano collegamento privato funzionalità, vedere la documentazione di collegamento privato. Un endpoint privato è un indirizzo IP privato all'interno di una rete virtuale e una subnet specifiche.

È possibile fare riferimento alla stessa istanza del servizio pubblico da più endpoint privati in reti virtuali/subnet diverse, anche se hanno spazi indirizzi sovrapposti.

Vantaggi principali di collegamento privato di Azure

collegamento privato di Azure offre i vantaggi seguenti:

Accesso privato ai servizi nella piattaforma Azure: Connessione la rete virtuale usando endpoint privati per tutti i servizi che possono essere usati come componenti dell'applicazione in Azure. I provider possono offrire i servizi nella loro rete virtuale e i clienti possono accedervi nella loro rete virtuale locale. La piattaforma collegamento privato gestisce la connettività tra il consumer e i servizi tramite la rete backbone di Azure.

Reti locali e con peering: accedere ai servizi in esecuzione in Azure dall'ambiente locale tramite peering privato ExpressRoute, tunnel VPN e reti virtuali con peering usando endpoint privati. Non è necessario configurare il peering Microsoft ExpressRoute o attraversare Internet per raggiungere il servizio. Collegamento privato offre un modo sicuro per eseguire la migrazione dei carichi di lavoro ad Azure.

Protezione dalla perdita di dati: viene eseguito il mapping di un endpoint privato a un'istanza di una risorsa PaaS anziché all'intero servizio. Gli utenti possono connettersi solo alla risorsa specifica. L'accesso a qualsiasi altra risorsa del servizio è bloccato. Questo meccanismo offre protezione dai rischi di perdita dei dati.

Copertura globale: È possibile connettersi privatamente a servizi in esecuzione in altre aree. La rete virtuale dell'utente può pertanto trovarsi nell'area A e connettersi ai servizi con Collegamento privato nell'area B.

Casi d'uso per collegamento privato con server flessibile Database di Azure per PostgreSQL

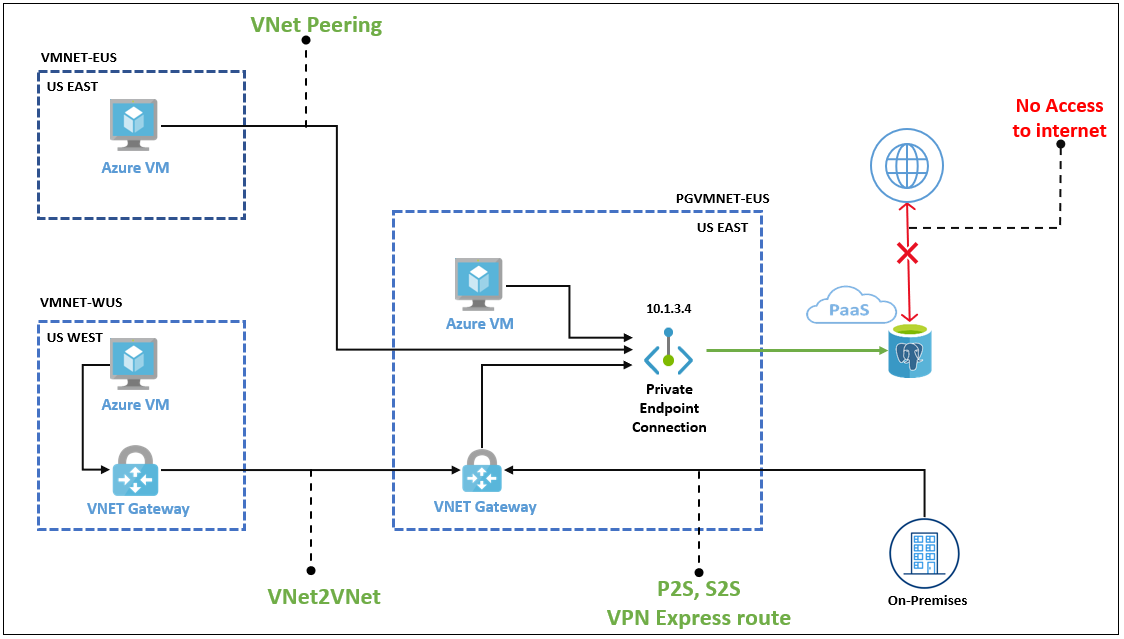

I client possono connettersi all'endpoint privato dalla stessa rete virtuale, dalla stessa rete virtuale con peering nella stessa area o tra aree o tramite una connessione da rete virtuale a rete virtuale tra aree. Inoltre, i client possono connettersi dall'ambiente locale tramite ExpressRoute, peering privato o tunneling VPN. Di seguito è riportato un diagramma semplificato che mostra i casi d'uso comuni.

Limitazioni e funzionalità supportate per collegamento privato con server flessibile Database di Azure per PostgreSQL

Matrice di disponibilità tra funzionalità per endpoint privato in Database di Azure per PostgreSQL server flessibile.

| Funzionalità | Disponibilità | Note |

|---|---|---|

| Disponibilità elevata | Sì | Funziona come progettato |

| Replica in lettura | Sì | Funziona come progettato |

| Eseguire la lettura della replica con endpoint virtuali | Sì | Funziona come progettato |

| Ripristino temporizzato | Sì | Funziona come progettato |

| Consentire anche l'accesso pubblico/Internet con regole del firewall | Sì | Funziona come progettato |

| Aggiornamento della versione principale (MVU) | Sì | Funziona come progettato |

| Microsoft Entra Authentication (Entra Auth) | Sì | Funziona come progettato |

| pooling Connessione ion con PGBouncer | Sì | Funziona come progettato |

| DNS dell'endpoint privato | Sì | Funziona come progettato e documentato |

| Crittografia con chiavi gestite dal cliente | Sì | Funziona come progettato |

Connettersi da una macchina virtuale di Azure in Rete virtuale con peering

Configurare il peering di rete virtuale per stabilire la connettività a Database di Azure per PostgreSQL server flessibile da una macchina virtuale di Azure in una rete virtuale con peering.

Connessione da una macchina virtuale di Azure nell'ambiente da rete virtuale a rete virtuale

Configurare la connessione gateway VPN da rete virtuale a rete virtuale per stabilire la connettività a un'istanza del server flessibile Database di Azure per PostgreSQL da una macchina virtuale di Azure in un'area o una sottoscrizione diversa.

Connettersi da un ambiente locale tramite VPN

Per stabilire la connettività da un ambiente locale all'istanza del server flessibile Database di Azure per PostgreSQL, scegliere e implementare una delle opzioni seguenti:

Sicurezza di rete e collegamento privato

Quando si usano endpoint privati, il traffico viene protetto a una risorsa di collegamento privato. La piattaforma convalida le connessioni di rete, consentendo solo le connessioni che raggiungono la risorsa di collegamento privato specificata. Per accedere a più sottorisorse all'interno dello stesso servizio di Azure, sono necessari più endpoint privati con destinazioni corrispondenti. Nel caso di Archiviazione di Azure, ad esempio, è necessario separare gli endpoint privati per accedere alle sottorisorse file e BLOB.

Gli endpoint privati forniscono un indirizzo IP accessibile privatamente per il servizio di Azure, ma non limitano necessariamente l'accesso alla rete pubblica. Tutti gli altri servizi di Azure richiedono tuttavia altri controlli di accesso. Questi controlli forniscono alle risorse un livello di sicurezza di rete aggiuntivo, offrendo protezione per impedire l'accesso al servizio di Azure associato alla risorsa collegamento privato.

Gli endpoint privati supportano i criteri di rete. I criteri di rete consentono il supporto per i gruppi di sicurezza di rete, le route definite dall'utente e i gruppi di sicurezza delle applicazioni. Per altre informazioni sull'abilitazione dei criteri di rete per un endpoint privato, vedere Gestire i criteri di rete per gli endpoint privati. Per usare un ASG con un endpoint privato, vedere Configurare un gruppo di sicurezza delle applicazioni (ASG) con un endpoint privato.

collegamento privato e DNS

Quando si usa un endpoint privato, è necessario connettersi allo stesso servizio di Azure, ma usare l'indirizzo IP dell'endpoint privato. La connessione endpoint intima richiede impostazioni DNS (Domain Name System) separate per risolvere l'indirizzo IP privato nel nome della risorsa. zone DNS privato fornire la risoluzione dei nomi di dominio all'interno di una rete virtuale senza una soluzione DNS personalizzata. Le zone DNS private vengono collegate a ogni rete virtuale per fornire servizi DNS a tale rete.

DNS privato zone forniscono nomi di zona DNS separati per ogni servizio di Azure. Ad esempio, se è stata configurata una zona DNS privata per il servizio BLOB dell'account di archiviazione nell'immagine precedente, il nome delle zone DNS è privatelink.blob.core.windows.net. Per altre informazioni sui nomi delle zone DNS private per tutti i servizi di Azure, vedere la documentazione microsoft qui.

Nota

Le configurazioni della zona DNS privata dell'endpoint privato verranno generate automaticamente solo se si usa lo schema di denominazione consigliato: privatelink.postgres.database.azure.com Nei server di accesso pubblico appena sottoposto a provisioning (non inseriti nella rete virtuale) si verifica una modifica temporanea del layout DNS. Il nome di dominio completo del server sarà ora CName, risolvendo in un record A, nel formato servername.privatelink.postgres.database.azure.com. In futuro, questo formato verrà applicato solo quando vengono creati endpoint privati nel server.

DNS ibrido per le risorse di Azure e locali

Domain Name System (DNS) è un argomento di progettazione fondamentale nell'architettura generale della zona di destinazione. Alcune organizzazioni potrebbero voler usare gli investimenti esistenti in DNS, mentre altri potrebbero voler adottare funzionalità native di Azure per tutte le esigenze DNS. È possibile usare il servizio resolver privato DNS di Azure insieme alle zone di DNS privato di Azure per la risoluzione dei nomi cross-premise. Il resolver privato DNS può inoltrare la richiesta DNS a un altro server DNS e fornisce anche un indirizzo IP che può essere usato dal server DNS esterno per inoltrare le richieste. I server DNS locali esterni sono quindi in grado di risolvere il nome che si trova in una zona DNS privata.

Per altre informazioni sull'uso di DNS privato Resolver con server d'inoltro DNS locale per inoltrare il traffico DNS a DNS di Azure, vedere questo documento e questo documento . Le soluzioni descritte consentono di estendere la rete locale che dispone già di una soluzione DNS per risolvere le risorse in Azure. Architettura Microsoft.

Integrazione di Collegamento privato e DNS nelle architetture di rete hub e spoke

DNS privato zone sono in genere ospitate centralmente nella stessa sottoscrizione di Azure in cui viene distribuita la rete virtuale dell'hub. Questa procedura di hosting centralizzato è basata sulla risoluzione dei nomi DNS cross-premise e su altre esigenze per la risoluzione DNS centralizzata, ad esempio Active Directory. Nella maggior parte dei casi, solo gli amministratori di rete e di identità dispongono delle autorizzazioni per gestire i record DNS nelle zone.

In tale architettura è configurata la configurazione:

- I server DNS locali hanno server d'inoltro condizionale configurati per ogni zona DNS pubblica dell'endpoint privato, che punta al resolver DNS privato ospitato nella rete virtuale dell'hub.

- Il resolver DNS privato ospitato nella rete virtuale dell'hub usa il DNS fornito da Azure (168.63.129.16) come server d'inoltro.

- La rete virtuale dell'hub deve essere collegata ai nomi di zona DNS privato per i servizi di Azure, ad esempio privatelink.postgres.database.azure.com, per Database di Azure per PostgreSQL - Server flessibile.

- Tutte le reti virtuali di Azure usano DNS privato resolver ospitato nella rete virtuale dell'hub.

- Poiché il sistema di risoluzione DNS privato non è autorevole per i domini aziendali del cliente, poiché è solo un server d'inoltro, ad esempio i nomi di dominio di Active Directory, deve avere server d'inoltro endpoint in uscita ai domini aziendali del cliente, che puntano ai server DNS locali o ai server DNS distribuiti in Azure che sono autorevoli per tali zone.

collegamento privato e gruppi di sicurezza di rete

Per impostazione predefinita, i criteri di rete sono disabilitati per una subnet in una rete virtuale. Per usare criteri di rete come route definite dall'utente e il supporto dei gruppi di sicurezza di rete, è necessario abilitare il supporto dei criteri di rete per la subnet. Questa impostazione è applicabile solo agli endpoint privati all'interno della subnet. Questa impostazione influisce su tutti gli endpoint privati all'interno della subnet. Per altre risorse nella subnet, l'accesso viene controllato in base alle regole di sicurezza nel gruppo di sicurezza di rete.

I criteri di rete possono essere abilitati solo per i gruppi di sicurezza di rete, solo per route definite dall'utente o per entrambi. Per altre informazioni, vedere la documentazione di Azure

Le limitazioni ai gruppi di sicurezza di rete (NSG) e agli endpoint privati sono elencate qui

Importante

Protezione dalla perdita di dati: Viene eseguito il mapping di un endpoint privato a un'istanza di una risorsa PaaS anziché all'intero servizio. Gli utenti possono connettersi solo alla risorsa specifica. L'accesso a qualsiasi altra risorsa del servizio è bloccato. Questo meccanismo fornisce una protezione di base contro i rischi di perdita dei dati.

Collegamento privato combinato con le regole del firewall

Quando si usa il collegamento privato in combinazione con le regole del firewall, sono possibili le situazioni e i risultati seguenti:

Se non si configurano regole del firewall, per impostazione predefinita non è possibile accedere all'istanza del server flessibile Database di Azure per PostgreSQL.

Se si configura il traffico pubblico o un endpoint di servizio e si creano endpoint privati, i diversi tipi di traffico in ingresso sono autorizzati in base al tipo corrispondente di regola del firewall.

Se non si configura alcun traffico pubblico o endpoint di servizio e si creano endpoint privati, l'istanza del server flessibile Database di Azure per PostgreSQL è accessibile solo tramite gli endpoint privati. Se non si configura il traffico pubblico o un endpoint di servizio, dopo che tutti gli endpoint privati approvati vengono rifiutati o eliminati, non sarà possibile accedere all'istanza del server flessibile Database di Azure per PostgreSQL.

Risoluzione dei problemi di connettività con la rete basata su endpoint privato

Di seguito sono riportate le aree di base per verificare se si verificano problemi di connettività tramite la rete basata su endpoint privato:

- Verificare le assegnazioni di indirizzi IP: verificare che all'endpoint privato sia assegnato l'indirizzo IP corretto e che non siano presenti conflitti con altre risorse. Per altre informazioni sull'endpoint privato e l'indirizzo IP, vedere questo documento

- Controllare i gruppi di sicurezza di rete (NSG): esaminare le regole del gruppo di sicurezza di rete per la subnet dell'endpoint privato per assicurarsi che il traffico necessario sia consentito e non abbia regole in conflitto. Per altre informazioni sul gruppo di sicurezza di rete, vedere questo documento

- Convalida configurazione tabella di route: verificare che le tabelle di route associate alla subnet dell'endpoint privato e le risorse connesse siano configurate correttamente con le route appropriate.

- Usare monitoraggio e diagnostica della rete: sfruttare Azure Network Watcher per monitorare e diagnosticare il traffico di rete usando strumenti come Monitoraggio connessione o Acquisizione pacchetti. Per altre informazioni sulla diagnostica di rete, vedere questo documento

Altre informazioni sulla risoluzione dei problemi privati sono disponibili anche in questa guida

Risoluzione dei problemi relativi alla risoluzione DNS con la rete basata su endpoint privato

Di seguito sono riportate le aree di base per verificare se si verificano problemi di risoluzione DNS usando la rete basata su endpoint privato:

- Convalidare la risoluzione DNS: controllare se il server DNS o il servizio usato dall'endpoint privato e le risorse connesse funzionano correttamente. Verificare che le impostazioni DNS dell'endpoint privato siano accurate. Per altre informazioni sugli endpoint privati e sulle impostazioni della zona DNS, vedere questo documento

- Cancella cache DNS: cancellare la cache DNS nell'endpoint privato o nel computer client per assicurarsi che vengano recuperate le informazioni DNS più recenti ed evitare errori incoerenti.

- Analizzare i log DNS: esaminare i log DNS per i messaggi di errore o modelli insoliti, ad esempio errori di query DNS, errori del server o timeout. Per altre informazioni sulle metriche DNS, vedere questo documento

Passaggi successivi

- Informazioni su come creare un'istanza del server flessibile Database di Azure per PostgreSQL usando l'opzione Accesso privato (integrazione rete virtuale) nella portale di Azure o nell'interfaccia della riga di comando di Azure.