Abilitare il nascondimento SUPI

L'identificatore permanente della sottoscrizione (SUPI) è un identificatore univoco e permanente per un dispositivo. Per evitare di trasmettere questo identificatore in testo normale, può essere nascosto tramite la crittografia. Il valore crittografato è noto come identificatore nascosto della sottoscrizione (SUCI). La crittografia (occultamento SUPI) viene eseguita dall'UE alla registrazione, generando un nuovo SUCI ogni volta per impedire che l'utente venga monitorato. La decrittografia (SUCI deconcealment) viene eseguita dalla funzione di rete UDM (Unified Gestione dati) nel core del pacchetto.

L'occultamento SUPI richiede una chiave pubblica di rete domestica (HNPK) e una chiave privata corrispondente. La chiave pubblica viene archiviata nella SIM. La chiave privata viene archiviata in Azure Key Vault e fa riferimento a un URL configurato nel core del pacchetto. In questa guida pratica si apprenderà come configurare il core del pacchetto con una chiave privata per la deconcealment SUCI.

L'occultamento SUPI e la deconcealment SUCI sono definiti in 3GPP TS 33.501: Architettura e procedure di sicurezza per il sistema 5G.

Importante

L'occultamento SUPI potrebbe essere necessario per il funzionamento di alcune apparecchiature utente. Per informazioni dettagliate, vedere la documentazione del fornitore di apparecchiature.

Prerequisiti

Assicurarsi di poter accedere al portale di Azure usando un account con accesso alla sottoscrizione attiva identificata in Completare le attività dei prerequisiti per la distribuzione di una rete mobile privata. Questo account deve avere il ruolo Collaboratore predefinito nell'ambito della sottoscrizione.

Identificare il nome della risorsa rete mobile corrispondente alla rete mobile privata.

Identificare lo schema di protezione SUPI da usare (profilo A o profilo B).

Contattare il fornitore della SIM per discutere della programmazione delle MACCHINE virtuali con le chiavi pubbliche. È necessario accettare quale schema di protezione SUPI usare (profilo A o profilo B) e quali identificatori di chiave usare.

Generare chiavi private della rete domestica

È possibile usare lo strumento OpenSSL in Bash per generare una coppia di chiavi pubblica e privata per il profilo A o il profilo B.

Profilo A

Quando si usa lo schema di protezione SUPI Profile A, la chiave deve essere una chiave privata X25519.

Accedere all'interfaccia della riga di comando di Azure usando Azure Cloud Shell e selezionare Bash dal menu a discesa.

Generare una coppia di chiavi e salvare la chiave privata in un file denominato

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemOttenere la chiave pubblica corrispondente e salvarla in un file denominato

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profilo B

Quando si usa lo schema di protezione SUPI Profile B, la chiave deve essere una chiave privata curva ellittica usando curve prime256v1.

Accedere all'interfaccia della riga di comando di Azure usando Azure Cloud Shell e selezionare Bash dal menu a discesa.

Generare una coppia di chiavi e salvare la chiave privata in un file denominato

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemOttenere la chiave pubblica corrispondente e salvarla in un file denominato

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Aggiungere chiavi private di rete home ad Azure Key Vault

Le chiavi private della rete domestica vengono archiviate in Azure Key Vault.

Importante

È necessario usare la riga di comando di Azure per caricare le chiavi perché il portale non supporta le voci su più righe.

Creare un insieme di credenziali delle chiavi di Azure o sceglierne uno esistente per ospitare le chiavi private. Assicurarsi che Key Vault usi il controllo degli accessi in base al ruolo per l'autorizzazione. L'utente dovrà avere il ruolo Di responsabile dei segreti dell'insieme di credenziali delle chiavi.

Caricare la chiave privata nell'insieme di credenziali delle chiavi come segreto, specificando un nome per identificarlo:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Prendere nota dell'URL dell'identificatore del segreto. Si tratta dell'output del comando oppure è possibile passare all'insieme di credenziali delle chiavi nel portale e selezionare il segreto. Sarà necessario configurare il core del pacchetto con questo URL.

Ripetere per eventuali chiavi private aggiuntive.

Creare un'identità gestita assegnata dall'utente

Creare un'identità gestita assegnata dall'utente. Prendere nota dell'ID risorsa UAMI.

Assegnare l'accesso utente ai segreti dell'insieme di credenziali delle chiavi per l'identità gestita.

Passare alla risorsa Rete mobile nel portale e selezionare Identità dal menu Impostazioni a sinistra. Selezionare Aggiungi per aggiungere l'identità gestita assegnata dall'utente alla rete mobile.

Configurare le chiavi private della rete domestica nel core del pacchetto

Accedere al portale di Azure.

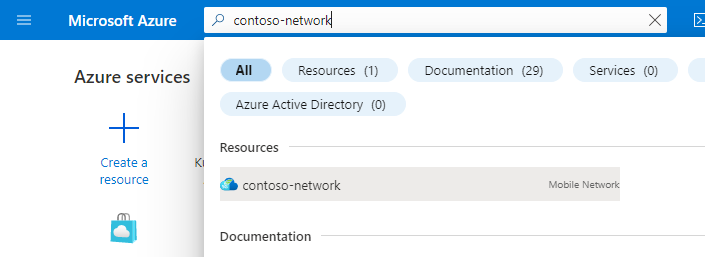

Cercare e selezionare la risorsa Rete mobile che rappresenta la rete mobile privata per cui si vuole effettuare il provisioning di VM.

Selezionare Modifica rete mobile.

In Configurazione della chiave pubblica della rete home selezionare Aggiungi per Profilo A o Profilo B.

Aggiungere i dettagli della chiave.

- Scegliere un ID compreso tra 1 e 255 e immetterlo nel campo ID . L'ID deve corrispondere all'identificatore di chiave di cui è stato effettuato il provisioning nei SIM, come concordato con il fornitore della SIM.

- Immettere l'URL del segreto della chiave privata nel campo URL oppure selezionare Scegli segreto per selezionarlo da un menu a discesa.

Selezionare Aggiungi.

Ripetere per eventuali chiavi private aggiuntive.

Tornare alla risorsa rete mobile. Dovrebbe ora visualizzare Chiavi pubbliche di rete home: riuscito.

Passare alla risorsa Piano di controllo di base del pacchetto. Dovrebbe ora visualizzare Il provisioning delle chiavi private di rete home è riuscito.

Disabilitazione del nascondimento SUPI

Se è necessario disabilitare l'nascondere SUPI, rimuovere la configurazione dalla risorsa Rete mobile.

Chiavi rotanti

La chiave pubblica viene archiviata in modo permanente sulla SIM, quindi per modificarla è necessario emettere nuovi SIM. È quindi consigliabile creare una nuova coppia di chiavi con un nuovo ID ed emettere nuovi SIM. Dopo che tutti i vecchi SIM sono fuori servizio, è possibile rimuovere la configurazione di base del pacchetto per le chiavi precedenti.

Passaggi successivi

È possibile usare la traccia distribuita per verificare che l'occultamento SUPI venga eseguito nella rete.