Account

Microsoft Defender per il cloud App offre visibilità sugli account delle app connesse. Dopo aver connesso Defender per il cloud App a un'app usando il Connettore app, Defender per il cloud App legge le informazioni sull'account associate alle app connesse. La pagina Account consente di analizzare gli account, le autorizzazioni, i gruppi di cui sono membri, gli alias e le app in uso. Inoltre, quando Defender per il cloud App rileva un nuovo account non visualizzato in precedenza in una delle app connesse, ad esempio nelle attività o nella condivisione di file, l'account viene aggiunto all'elenco degli account dell'app. In questo modo è possibile ottenere la visibilità delle attività degli utenti esterni che interagiscono con le applicazioni cloud.

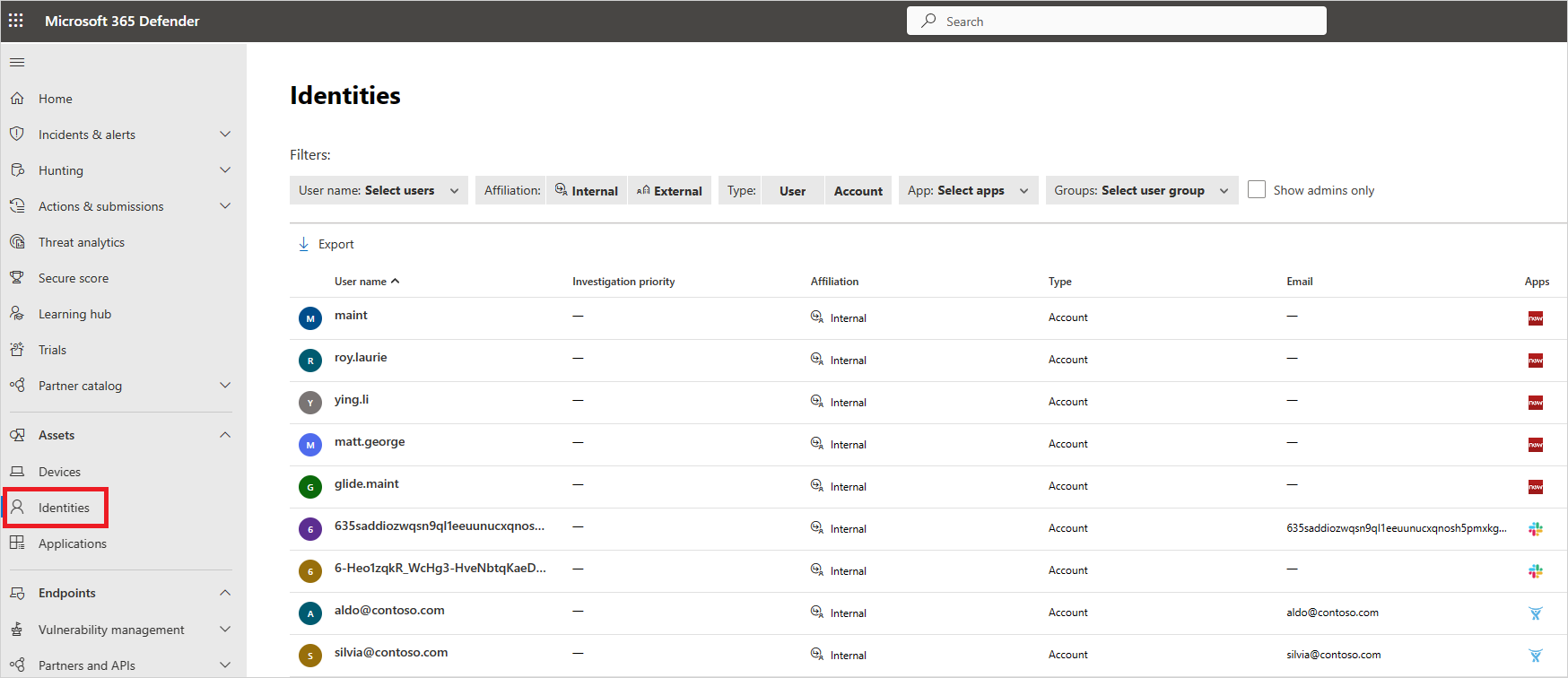

Amministrazione possono cercare i metadati di un utente specifico o l'attività dell'utente. La pagina Identità fornisce dettagli completi sulle entità estratte dalle applicazioni cloud connesse. Fornisce inoltre la cronologia delle attività dell'utente e gli avvisi di sicurezza correlati all'utente.

La pagina Identità può essere filtrata per consentire di trovare account specifici e di approfondire i diversi tipi di account, ad esempio, è possibile filtrare per tutti gli account esterni a cui non è stato eseguito l'accesso dall'anno precedente.

La pagina Identità consente di analizzare facilmente gli account, inclusi i problemi seguenti:

Controllare se sono presenti account inattivi in un particolare servizio da molto tempo e, in tal caso, potrebbe essere appropriato revocare la licenza di tali utenti per quel servizio

È possibile filtrare l'elenco di utenti con autorizzazioni di amministratore

È possibile cercare gli utenti che non fanno più parte dell'organizzazione ma che potrebbe avere ancora account attivi

È possibile eseguire azioni di governance sugli account, ad esempio sospendere un'app o passare alla pagina delle impostazioni dell'account.

È possibile verificare quali account sono inclusi in ogni gruppo di utenti

È possibile individuare le app a cui accede ogni utente e quali app vengono eliminate per account specifici

Filtri delle identità

Di seguito è riportato un elenco dei filtri per gli account che è possibile applicare. La maggior parte dei filtri può supportare uno o più valori, per fornire uno strumento potente per la creazione dei criteri.

Affiliazione: l'affiliazione può essere Interno o Esterno. Per impostare gli utenti e gli account interni, in Impostazioni assicurarsi di impostare l'Intervallo indirizzi IP dell'organizzazione interna. Se l'account dispone delle autorizzazioni di amministratore, viene visualizzata l'icona nella tabella Account con l'aggiunta della cravatta rossa:

App: è possibile filtrare in base a qualsiasi app connessa API usata dagli account dell'organizzazione.

Dominio: consente di filtrare gli utenti in domini specifici.

Gruppi: consente di filtrare i membri dei gruppi di utenti in app Defender per il cloud, sia i gruppi di utenti predefiniti che i gruppi di utenti importati.

Istanza: consente di filtrare i membri di un'istanza dell'app specifica.

Ultima visualizzazione: il filtro Ultima visualizzazione consente di trovare gli account che sono inattivi e i cui utenti non hanno eseguito alcuna attività per un certo periodo di tempo.

Organizzazione: consente di filtrare i membri di gruppi organizzativi specifici definiti nelle app connesse.

Mostra solo amministratori: consente di filtrare gli account e gli utenti che sono amministratori.

Stato: consente di filtrare in base allo stato dell'account utente N/D, con gestione temporanea, attivo, sospeso o eliminato. Lo stato non disponibile (N/D) è normale e può apparire, ad esempio, per gli account anonimi.

Tipo: consente di filtrare l'utente o il tipo di account.

Nome utente: consente di filtrare utenti specifici.

Azioni di governance

Dalla pagina Utenti e account è possibile eseguire azioni di governance, ad esempio sospendere un'app o passare alla pagina delle impostazioni dell'account. Per un elenco completo delle azioni di governance, vedere il log di governance.

Ad esempio, se si identifica un utente compromesso, è possibile applicare l'azione Conferma compromissione utente per impostare il livello di rischio utente su alto, causando l'applicazione delle azioni dei criteri pertinenti definite in Microsoft Entra ID. L'azione può essere applicata manualmente o usando i criteri pertinenti che supportano le azioni di governance.

Per applicare manualmente un'azione di governance dell'utente o dell'account

Nella pagina Utenti e account, nella riga in cui viene visualizzato l'utente o l'account pertinente, scegliere i tre puntini alla fine della riga, quindi selezionare Conferma la compromissione dell'utente.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.