Distribuire il controllo delle app di accesso condizionale per le app di catalogo con IdP non Microsoft

I controlli di accesso e sessione in Microsoft Defender per il cloud App funzionano con le applicazioni del catalogo app cloud e con applicazioni personalizzate. Per un elenco delle app preinstallate da Defender per il cloud App per il funzionamento predefinito, vedere Proteggere le app con Defender per il cloud controllo delle app per l'accesso condizionale.

Prerequisiti

L'organizzazione deve avere le licenze seguenti per usare il controllo delle app per l'accesso condizionale:

- Licenza richiesta dalla soluzione provider di identità (IdP)

- Microsoft Defender for Cloud Apps

Le app devono essere configurate con Single Sign-On

Le app devono usare uno dei protocolli di autenticazione seguenti:

Metadati Protocolli Microsoft Entra ID SAML 2.0 o OpenID Connessione Altro SAML 2.0

Configurare il provider di identità per l'uso con Defender per il cloud App

Seguire questa procedura per instradare le sessioni dell'app da altre soluzioni IdP alle app di Defender per il cloud. Per Microsoft Entra ID, vedere Configurare l'integrazione con Microsoft Entra ID.

Nota

Per esempi di come configurare le soluzioni IdP, vedere:

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

Selezionare + Aggiungi e nel popup selezionare l'app da distribuire e quindi avvia procedura guidata.

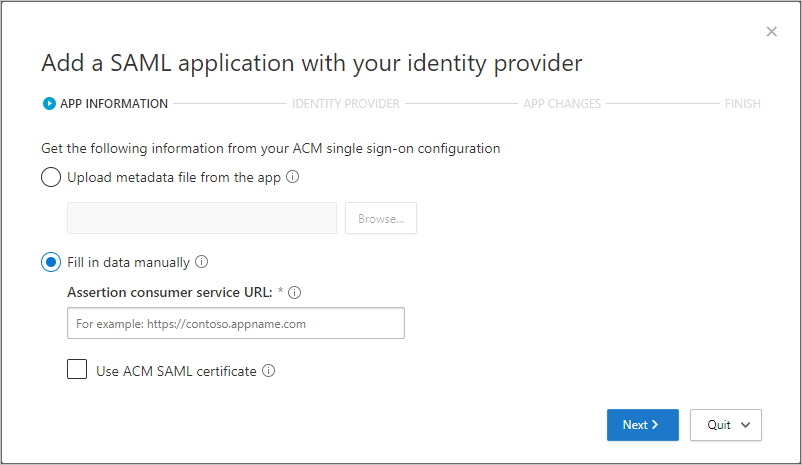

Nella pagina INFORMAZIONI SULL'APP compilare il modulo usando le informazioni della pagina di configurazione dell'accesso Single Sign-On dell'app e quindi selezionare Avanti.

Se il provider di identità fornisce un file di metadati single sign-on per l'app selezionata, selezionare Carica file di metadati dall'app e caricare il file di metadati.

In alternativa, selezionare Compila dati manualmente e specificare le informazioni seguenti:

- URL del servizio consumer di asserzione

- Se l'app fornisce un certificato SAML, selezionare Usa <app_name> certificato SAML e caricare il file del certificato.

Ad esempio:

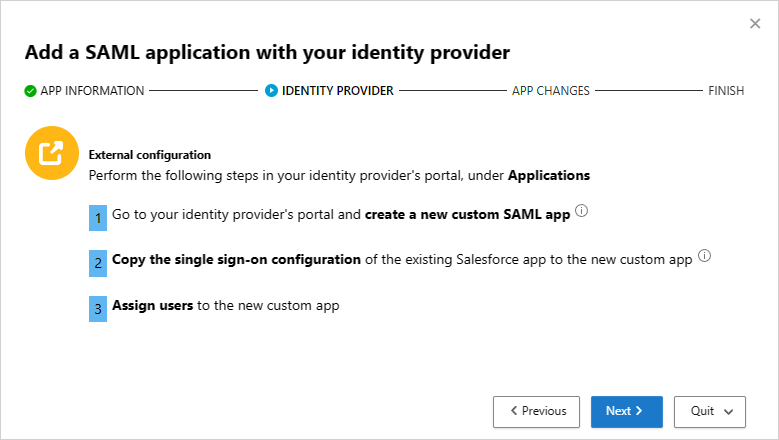

Nella pagina IDENTITY PROVIDER (PROVIDER DI IDENTITÀ) usare i passaggi forniti per configurare una nuova applicazione nel portale del provider di identità e quindi selezionare Avanti.

Passare al portale del provider di identità e creare una nuova app SAML personalizzata.

Copiare la configurazione dell'accesso Single Sign-On dell'app esistente

<app_name>nella nuova app personalizzata.Assegnare gli utenti alla nuova app personalizzata.

Copiare le informazioni di configurazione dell'accesso Single Sign-On delle app. Sarà necessario nel passaggio successivo. Ad esempio:

Nota

Questi passaggi possono variare leggermente a seconda del provider di identità. Questo passaggio è consigliato per i motivi seguenti:

Alcuni provider di identità non consentono di modificare gli attributi SAML o le proprietà URL di un'app della raccolta.

La configurazione di un'app personalizzata consente di testare questa applicazione con controlli di accesso e sessione senza modificare il comportamento esistente per l'organizzazione.

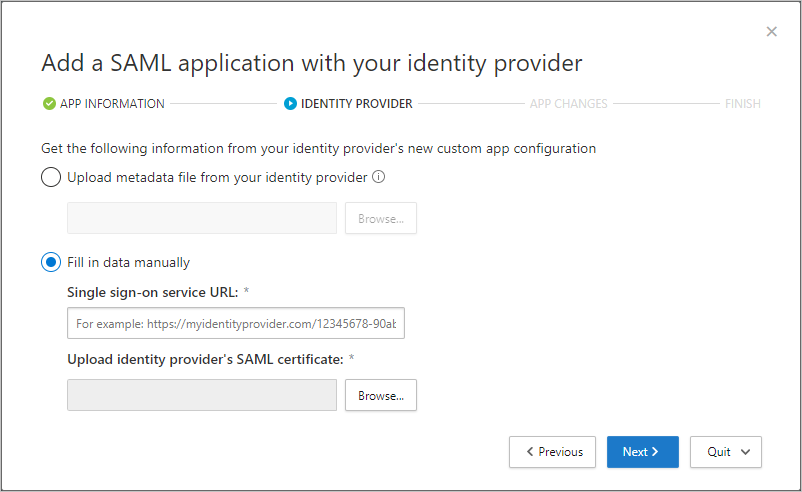

Nella pagina successiva compilare il modulo usando le informazioni della pagina di configurazione dell'accesso Single Sign-On dell'app e quindi selezionare Avanti.

Se il provider di identità fornisce un file di metadati single sign-on per l'app selezionata, selezionare Carica file di metadati dall'app e caricare il file di metadati.

In alternativa, selezionare Compila dati manualmente e specificare le informazioni seguenti:

- URL del servizio consumer di asserzione

- Se l'app fornisce un certificato SAML, selezionare Usa <app_name> certificato SAML e caricare il file del certificato.

Ad esempio:

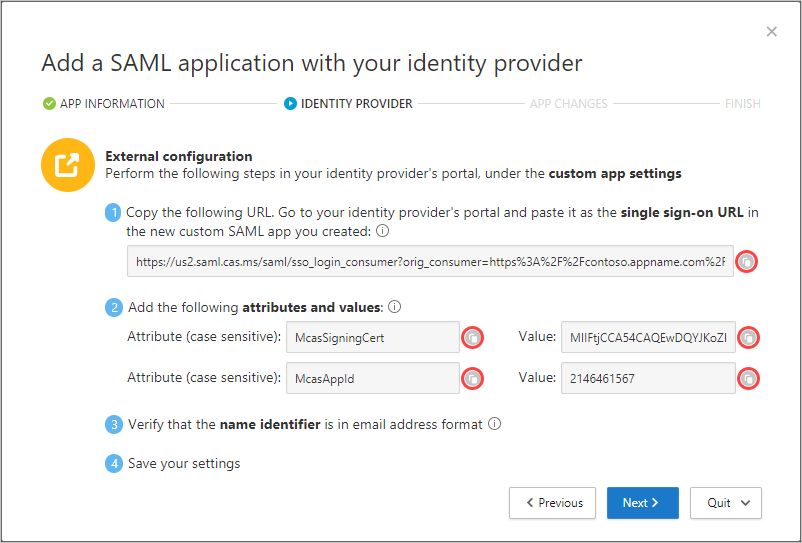

Nella pagina successiva copiare le informazioni seguenti e quindi selezionare Avanti. Le informazioni saranno necessarie nel passaggio successivo.

- Single sign-on URL

- Attributi e valori

Ad esempio:

Nel portale idp configurare le impostazioni seguenti, comunemente disponibili nella pagina delle impostazioni personalizzate dell'app del portale IdP.

Nel campo SINGLE Sign-On URL (URL single sign-on) immettere l'URL di Single Sign-On annotato in precedenza.

Aggiungere gli attributi e i valori annotato in precedenza alle proprietà dell'app. Alcuni provider possono farvi riferimento come attributi utente o attestazioni.

Quando si crea una nuova app SAML, okta Identity Provider limita gli attributi a 1024 caratteri. Per attenuare questa limitazione, creare prima di tutto l'app senza gli attributi pertinenti. Dopo aver creato l'app, modificarla e quindi aggiungere gli attributi pertinenti.

Verificare che l'identificatore del nome sia nel formato dell'indirizzo di posta elettronica.

Salva le impostazioni.

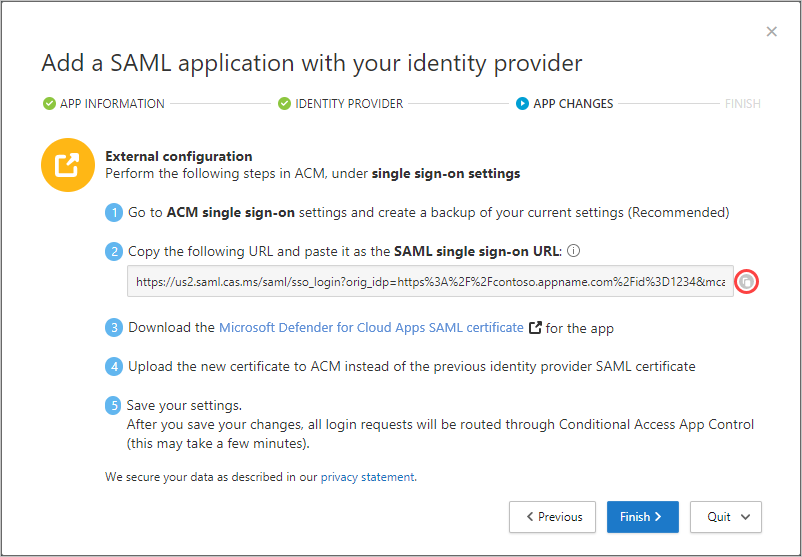

Nella pagina MODIFICHE APP eseguire le operazioni seguenti e quindi selezionare Avanti. Le informazioni saranno necessarie nel passaggio successivo.

- Copiare l'URL di Single Sign-On

- Scaricare il certificato SAML delle app Defender per il cloud

Ad esempio:

Nel portale dell'app, nelle impostazioni di Single Sign-On, eseguire le operazioni seguenti:

(Scelta consigliata) Creare un backup delle impostazioni correnti.

Sostituire il valore del campo Identity Provider Login URL (URL di accesso provider di identità) con l'URL single sign-on SAML di Defender per il cloud Apps annotato in precedenza.

Caricare il certificato SAML delle app Defender per il cloud scaricato in precedenza.

Seleziona Salva.

Dopo aver salvato le impostazioni, tutte le richieste di accesso associate a questa app verranno instradate tramite il controllo delle app per l'accesso condizionale.

Il certificato SAML delle app Defender per il cloud è valido per un anno. Dopo la scadenza, sarà necessario generare un nuovo certificato.

Accedere a ogni app usando un utente con ambito per i criteri

Nota

Prima di procedere, assicurarsi di disconnettersi dalle sessioni esistenti.

Dopo aver creato i criteri, accedere alle app configurate in tali criteri. Assicurarsi di accedere usano un utente configurato in questi criteri.

Defender per il cloud Le app sincronizzano i dettagli dei criteri con i relativi server per ogni nuova app a cui si accede. Questa operazione può richiedere al massimo un minuto.

Verificare che le app siano configurate per l'uso dei controlli di accesso e sessione

Le istruzioni precedenti hanno consentito di creare un criterio Defender per il cloud Apps predefinito per le app di catalogo direttamente in Microsoft Entra ID. In questo passaggio verificare che i controlli di accesso e sessione siano configurati per queste app.

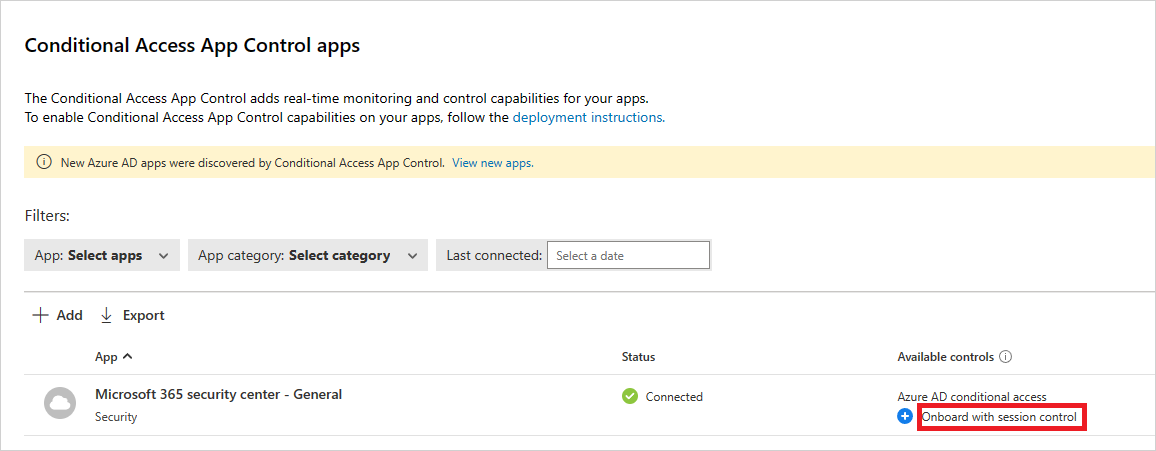

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

Nella tabella delle app esaminare la colonna Controlli disponibili e verificare che sia il controllo di accesso che l'accesso condizionale di Azure AD siano visualizzati per le app.

Se l'app non è abilitata per il controllo sessione, aggiungerla selezionando Onboard with session control (Onboard with session control ) e selezionando Use this app with session controls (Usa questa app con i controlli sessione). Ad esempio:

Abilitare l'app per l'uso nell'organizzazione

Quando si è pronti per abilitare l'app da usare nell'ambiente di produzione dell'organizzazione, seguire questa procedura.

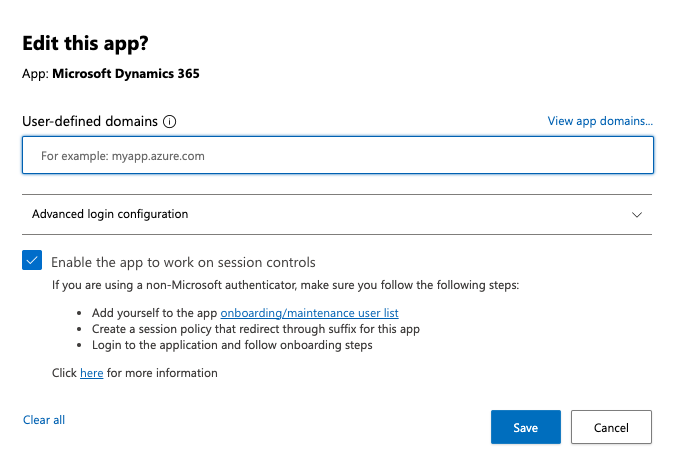

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In app Connessione ed selezionare App di controllo app per l'accesso condizionale. Nell'elenco delle app, nella riga in cui viene visualizzata l'app da distribuire, scegliere i tre puntini alla fine della riga e quindi scegliere Modifica app.

Selezionare Abilita l'app per lavorare sui controlli sessione e quindi selezionare Salva. Ad esempio:

Testare la distribuzione

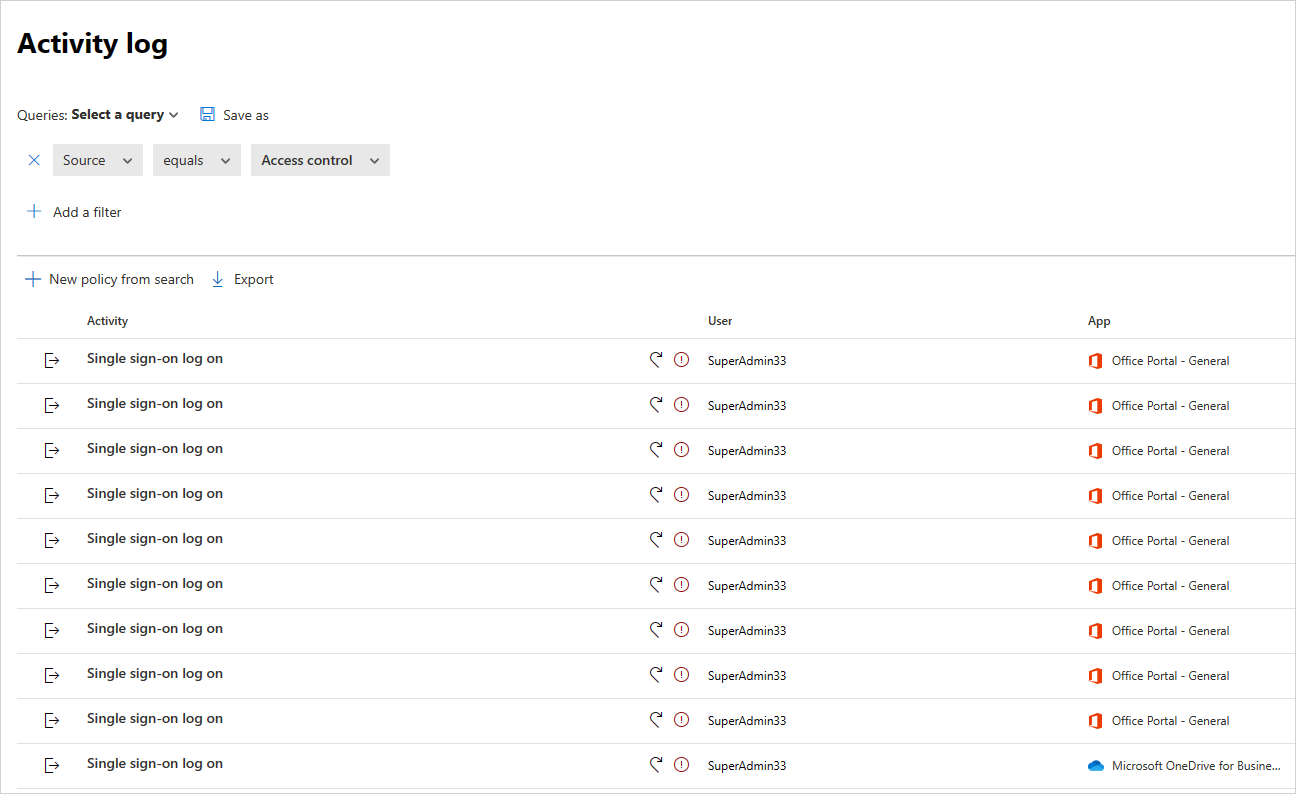

Prima disconnettere tutte le sessioni esistenti, poi accedere a ogni app distribuita. Accedere usando un utente che corrisponde ai criteri configurati in Microsoft Entra ID o per un'app SAML configurata con il provider di identità.

In App cloud del portale di Microsoft Defender selezionare Log attività e assicurarsi che le attività di accesso vengano acquisite per ogni app.

È possibile filtrare selezionando Avanzate e quindi filtrando usando Il controllo di accesso è uguale a Origine. Ad esempio:

È consigliabile accedere alle app per dispositivi mobili e desktop da dispositivi gestiti e non gestiti. In questo modo si garantisce che le attività vengano acquisite correttamente nel log attività.

Per verificare che l'attività sia acquisita correttamente, selezionare un'attività di accesso Single Sign-On in modo da aprire il pannello attività. controllare che Tag agente utente indichi correttamente se il dispositivo è un client nativo (un'app desktop o per dispositivi mobili ) o un dispositivo gestito (conforme, aggiunto al dominio o provvisto di certificato client valido).

Nota

Dopo la distribuzione, è possibile rimuovere un'app dalla pagina Controllo app per l'accesso condizionale. Se non imposti criteri di sessione o di accesso nell'app, il controllo app per l'accesso condizionale non modifica alcun comportamento per l'app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per