Implementare il firewall del data center in Azure Stack HCI

Si è certi che le funzionalità del firewall distribuito per SDN (Software Defined Networking) di Azure Stack HCI possano contribuire a migliorare la sicurezza dell'infrastruttura di rete. In questa unità si valutano le funzionalità e l'utilità del firewall del data center in Azure Stack HCI implementandolo nell'ambiente di verifica.

Implementare il firewall del data center

La procedura di base per l'implementazione di un criterio del firewall del data center è costituita dai passaggi seguenti. Questi passaggi possono essere eseguiti con PowerShell, Windows Admin Center e System Center Virtual Machine Manager (VMM).

Creare un oggetto Elenco di controllo di accesso (ACL).

All'interno dell'elenco di controllo di accesso definire una o più regole in ingresso e in uscita che consentono o negano il traffico di rete est-ovest e nord-sud in base a uno dei criteri seguenti:

- Protocollo che rappresenta il protocollo di livello 4 ed è impostato su TCP, UDP o ALL. ALL include Internet Control Message Protocol (ICMP) oltre a TCP e UDP.

- Prefisso indirizzo di origine che rappresenta il prefisso dell'indirizzo IP dell'origine di un pacchetto di rete in ingresso o in uscita. Un asterisco

*è un carattere jolly che indica tutti gli indirizzi IP. - Intervallo di porte di origine che rappresenta uno o più numeri di porta da cui ha origine un pacchetto di rete in ingresso o in uscita. Un asterisco

*è un carattere jolly che indica tutti i numeri di porta. - Prefisso indirizzo di destinazione che rappresenta il prefisso dell'indirizzo IP della destinazione di un pacchetto di rete in ingresso o in uscita. Un asterisco

*è un carattere jolly che indica tutti i prefissi di indirizzi IP. - Intervallo di porte di destinazione che rappresenta uno o più numeri di porta usati come destinazione di un pacchetto di rete in ingresso o in uscita. Un asterisco

*è un carattere jolly che indica tutti i numeri di porta.

Per ogni regola, è possibile specificare le impostazioni seguenti:

- Azione, che rappresenta il risultato o la regola nel caso in cui venga trovata una corrispondenza ed è impostata su Consenti o Nega.

- Priorità, che rappresenta la precedenza della regola rispetto ad altre regole all'interno dello stesso ACL. Ogni regola all'interno dello stesso ACL deve avere una priorità univoca che può essere impostata su qualsiasi valore compreso tra 100 e 65000. Un valore numerico inferiore definisce una priorità più alta.

Facoltativamente, abilitare la registrazione per singole regole del firewall.

Applicare le regole definite nell'oggetto ACL a un ambito di destinazione, che può essere uno degli oggetti seguenti:

- Una subnet di rete virtuale.

- Una subnet di rete logica.

- Un'interfaccia di rete di una macchina virtuale connessa a una subnet di rete virtuale o logica.

Nota

L'applicazione di elenchi di controllo di accesso a subnet di rete virtuale o logica semplifica l'amministrazione, ma a volte è possibile rendere i vincoli più granulari. In tal caso, è possibile assegnare un elenco di controllo di accesso a una singola interfaccia di rete della macchina virtuale.

In caso di più elenchi di controllo di accesso tra l'origine e la destinazione, i vincoli risultanti dipendono dalla direzione del traffico di rete. Per il traffico in ingresso, l'ACL della subnet si applica prima di quello assegnato all'ACL dell'interfaccia di rete. Per il traffico in uscita, tale sequenza viene invertita.

Valutare la funzionalità del firewall del data center

Senza regole ACL personalizzate applicate, il comportamento predefinito di un'interfaccia di rete consiste nel consentire tutto il traffico in uscita, ma bloccare tutto il traffico in ingresso. Per valutare la funzionalità del firewall del data center, creare prima di tutto un elenco di controllo di accesso con una regola che consenta tutto il traffico di rete in ingresso destinato all'ambito a cui si applica l'ACL. Quindi, identificare e limitare un determinato traffico in ingresso. Infine, applicare l'ACL alla subnet della rete virtuale di destinazione.

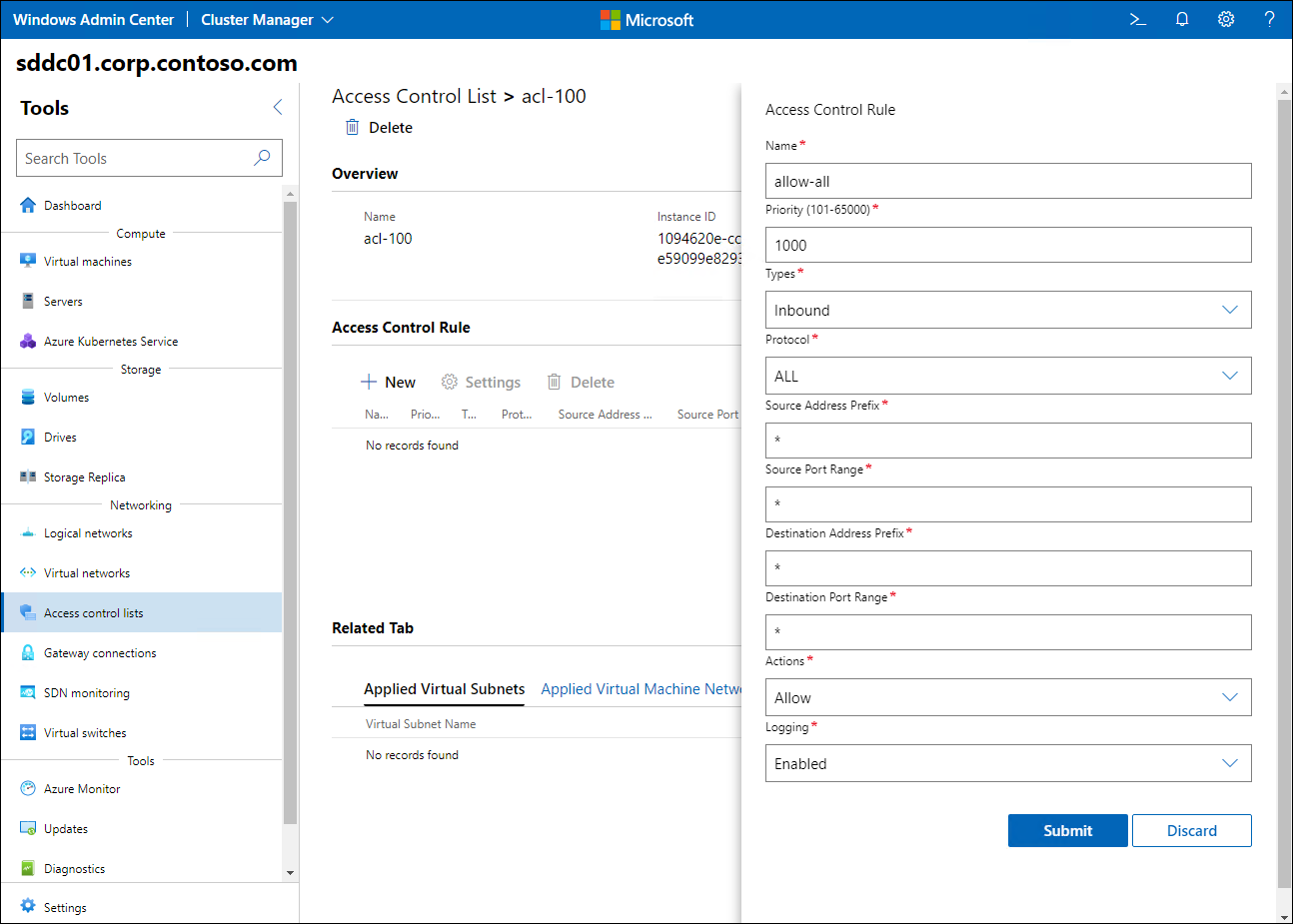

Dopo aver creato l'ACL, aggiungere una regola allow-all con le impostazioni seguenti che consentono tutto il traffico in ingresso:

Prefisso dell'indirizzo di origine Prefisso dell’indirizzo di destinazione Protocollo Porta di origine Porta di destinazione Type Azione Priorità * * ALL * * In entrata Allow 1000 Lo screenshot seguente mostra il riquadro di immissione Regola controllo di accesso di Windows Admin Center con la regola allow-all creata.

Dopo aver consentito tutto il traffico in ingresso, identificare i tipi di traffico da bloccare.

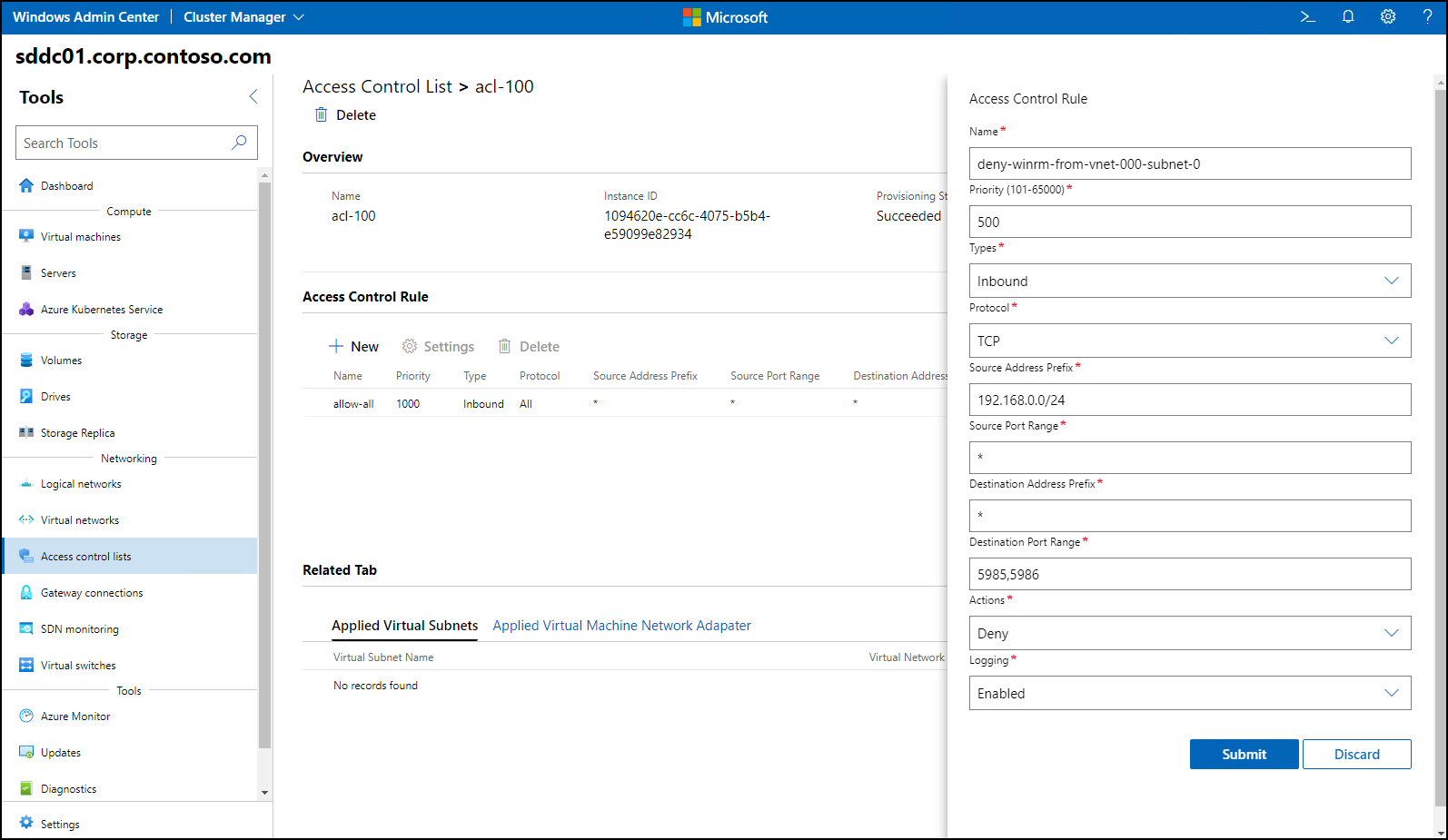

Ad esempio, è possibile limitare la connettività tramite Windows Gestione remota (WinRM) tra subnet. Questo tipo di restrizione può limitare l'impatto di un exploit che si sposta lateralmente dopo una compromissione di una singola macchina virtuale. È comunque possibile consentire la connettività WinRM all'interno della stessa subnet.

Applicare le impostazioni seguenti per creare la nuova regola, in base al presupposto che la subnet di origine abbia l'intervallo di indirizzi IP 192.168.0.0/24.

Prefisso dell'indirizzo di origine Prefisso dell’indirizzo di destinazione Protocollo Porta di origine Porta di destinazione Type Azione Priorità 192.168.0.0/24 * TCP * 5985,5986 In entrata Blocca 500 * * ALL * * In entrata Allow 1000 Lo screenshot seguente mostra il riquadro di immissione Regola controllo di accesso di Windows Admin Center con la regola deny-winrm creata.

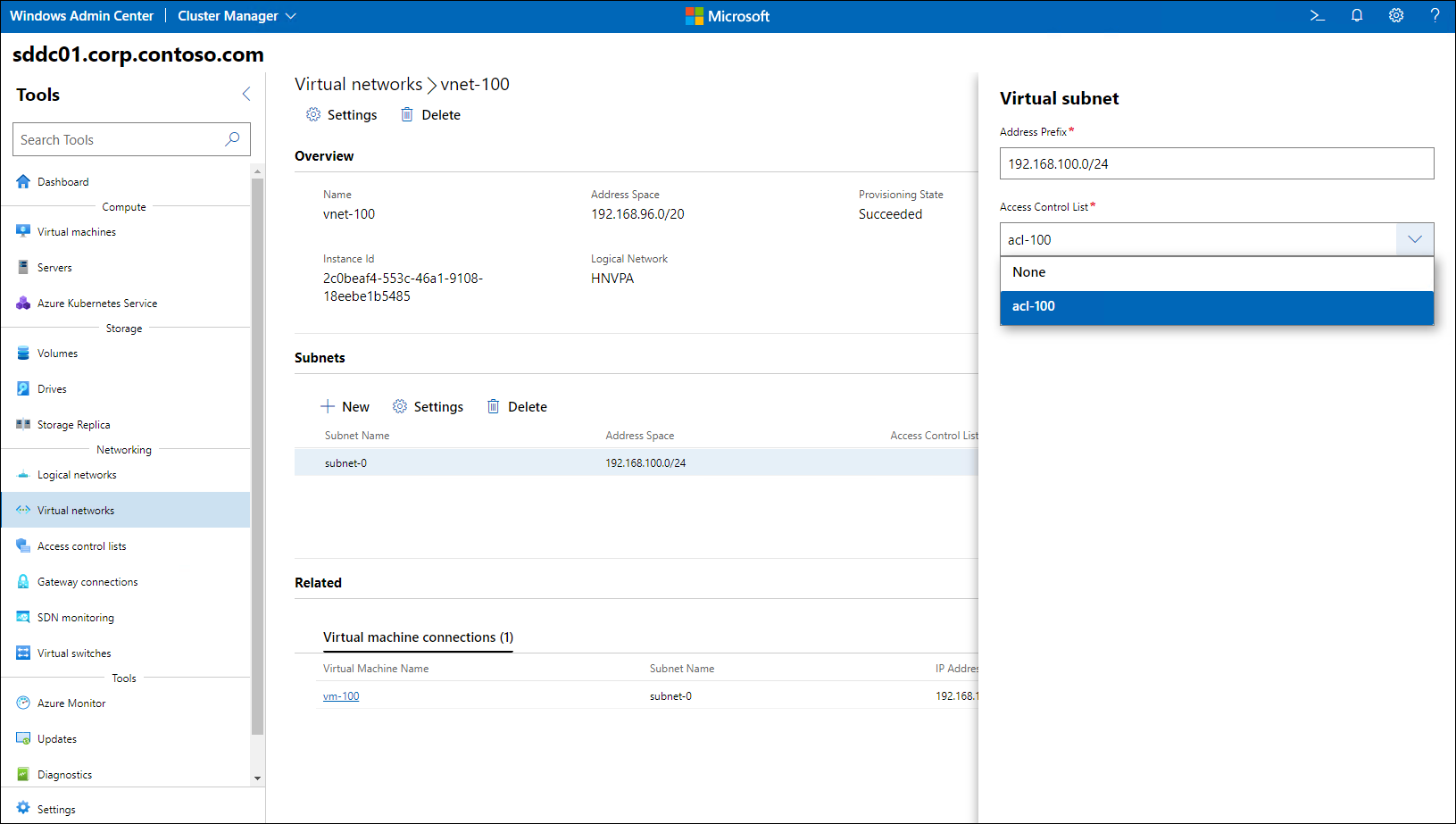

Ora assegnare l'ACL alla subnet della rete virtuale di destinazione di esempio, che ha il prefisso di indirizzi IP 192.168.100.0/24.

Dopo aver completato la valutazione, rimuovere l'assegnazione dell'ACL dall'ambito di destinazione per ripristinare il comportamento di filtro predefinito.