Funzionalità di configurazione di Microsoft Defender per endpoint su Android

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Accesso condizionale con Defender per endpoint in Android

Microsoft Defender per endpoint in Android, insieme a Microsoft Intune e Microsoft Entra ID, consente di applicare i criteri di conformità del dispositivo e accesso condizionale in base ai livelli di rischio del dispositivo. Defender per endpoint è una soluzione Mobile Threat Defense (MTD) che è possibile distribuire tramite Intune.

Per altre informazioni su come configurare Defender per endpoint in Android e l'accesso condizionale, vedere Defender per endpoint e Intune.

Configurare indicatori personalizzati

Nota

Defender per endpoint in Android supporta solo la creazione di indicatori personalizzati per indirizzi IP e URL/domini.

Defender per endpoint in Android consente agli amministratori di configurare indicatori personalizzati per supportare anche i dispositivi Android. Per altre informazioni su come configurare indicatori personalizzati, vedere Gestire gli indicatori.

Configurare la protezione Web

Defender per endpoint in Android consente agli amministratori IT di configurare la funzionalità di protezione Web. Questa funzionalità è disponibile all'interno dell'interfaccia di amministrazione Microsoft Intune.

La protezione Web consente di proteggere i dispositivi dalle minacce Web e proteggere gli utenti dagli attacchi di phishing. Gli indicatori anti-phishing e personalizzati (URL e indirizzi IP) sono supportati come parte della protezione Web. Il filtro dei contenuti Web non è attualmente supportato nelle piattaforme per dispositivi mobili.

Nota

Defender per endpoint in Android userebbe una VPN per fornire la funzionalità protezione Web. Questa VPN non è una normale VPN. Si tratta invece di una VPN locale/self-loop che non accetta il traffico all'esterno del dispositivo.

Per altre informazioni, vedere Configurare la protezione Web nei dispositivi che eseguono Android.

Protezione di rete

Questa funzionalità offre protezione da minacce correlate a Wi-Fi non autorizzati e certificati non autorizzati, che sono il vettore di attacco principale per le reti Wi-Fi. Gli amministratori possono elencare i certificati radice dell'autorità di certificazione (CA) e della CA radice privata nell Microsoft Intune a interfaccia di amministrazione e stabilire l'attendibilità con gli endpoint. Fornisce all'utente un'esperienza guidata per connettersi a reti sicure e notifica anche se viene rilevata una minaccia correlata.

Include diversi controlli di amministrazione per offrire flessibilità, ad esempio la possibilità di configurare la funzionalità dall'interfaccia di amministrazione Microsoft Intune e aggiungere certificati attendibili. Gli amministratori possono abilitare i controlli della privacy per configurare i dati inviati a Defender per endpoint dai dispositivi Android.

La protezione di rete in Microsoft Defender per endpoint è disabilitata per impostazione predefinita. Gli amministratori possono usare la procedura seguente per configurare protezione di rete nei dispositivi Android.

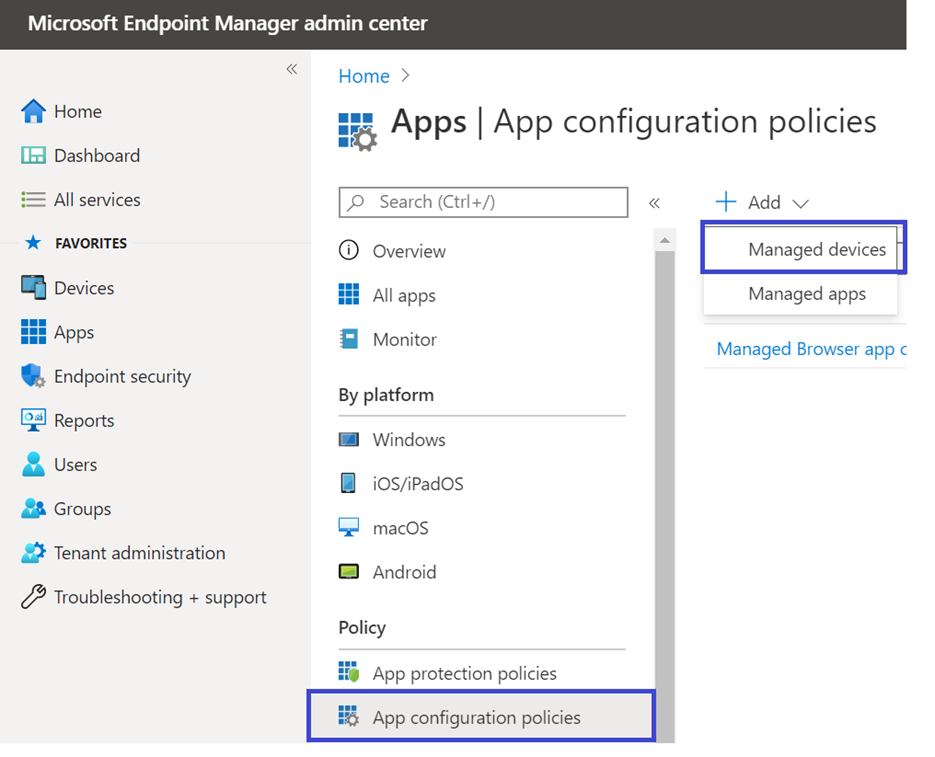

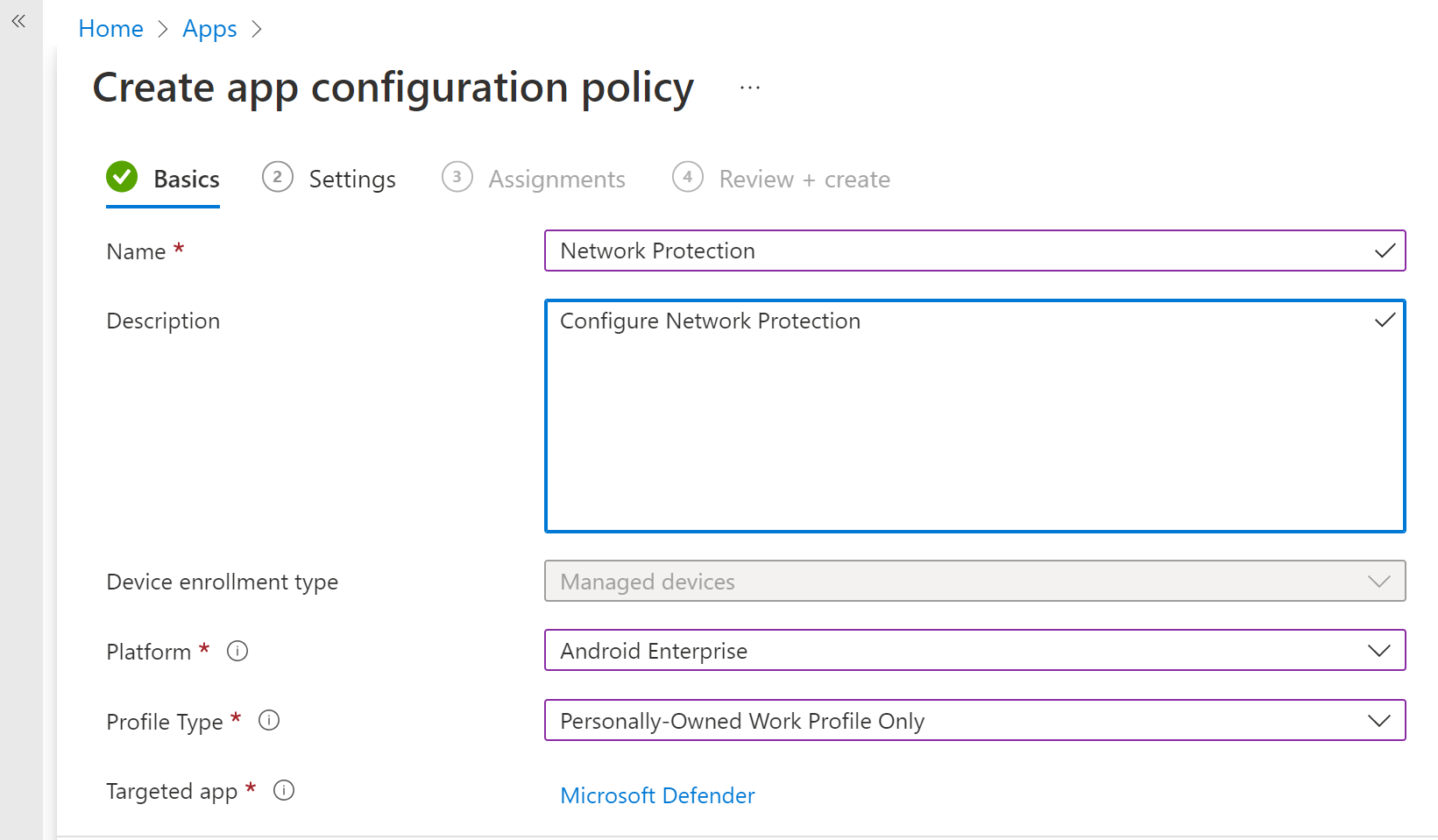

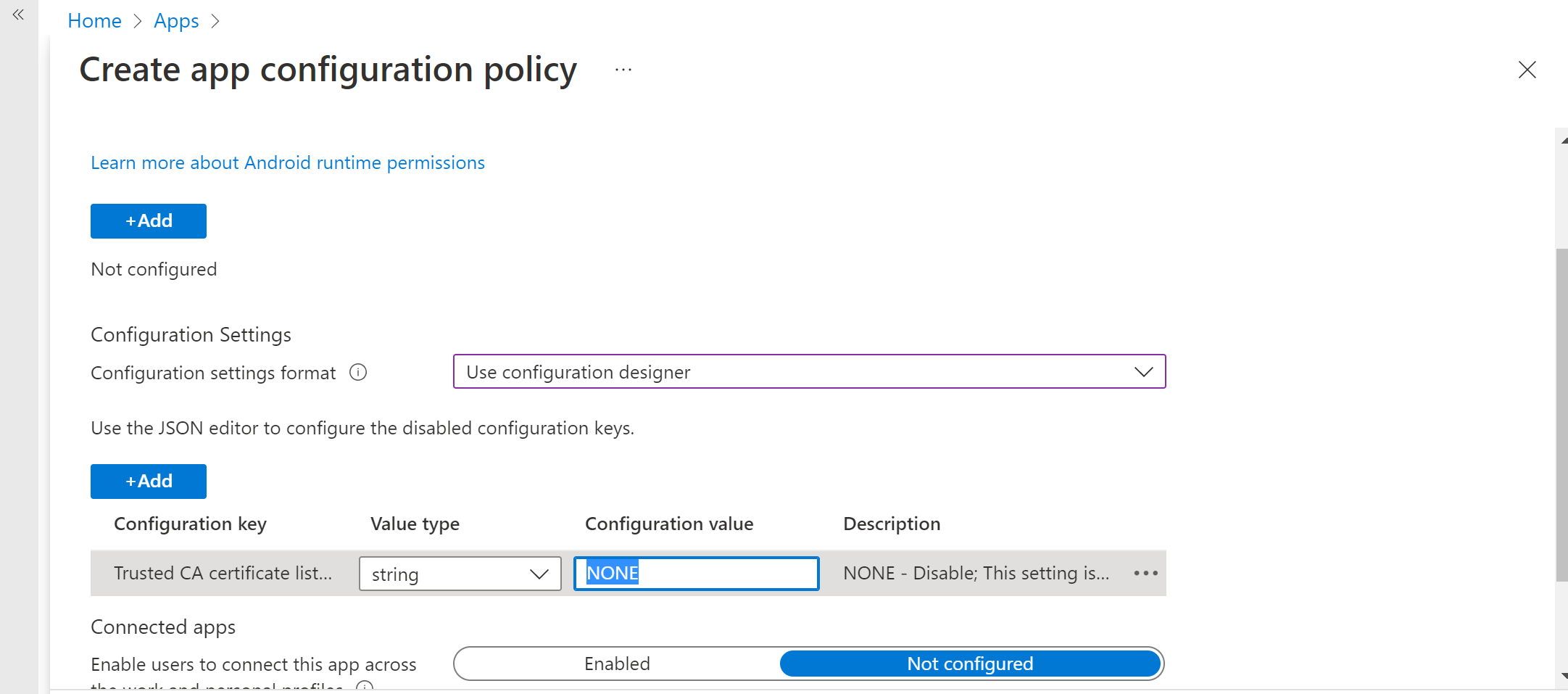

Nell'interfaccia di amministrazione Microsoft Intune passare a Criteri di configurazione dell'app per le app>. Create un nuovo criterio di configurazione dell'app.

Specificare un nome e una descrizione per identificare in modo univoco i criteri. Selezionare "Android Enterprise" come piattaforma e "Solo profilo di lavoro di proprietà personale" come tipo di profilo e "Microsoft Defender" come app di destinazione.

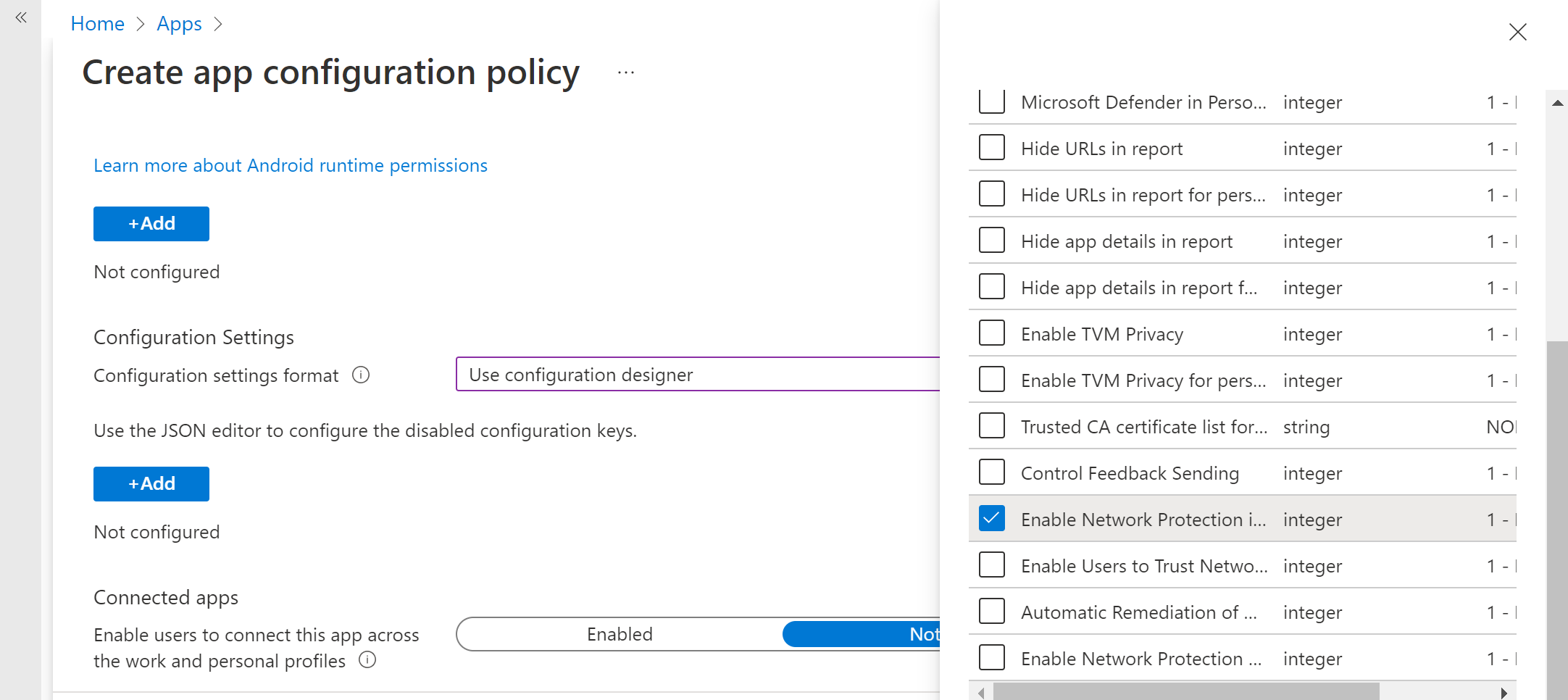

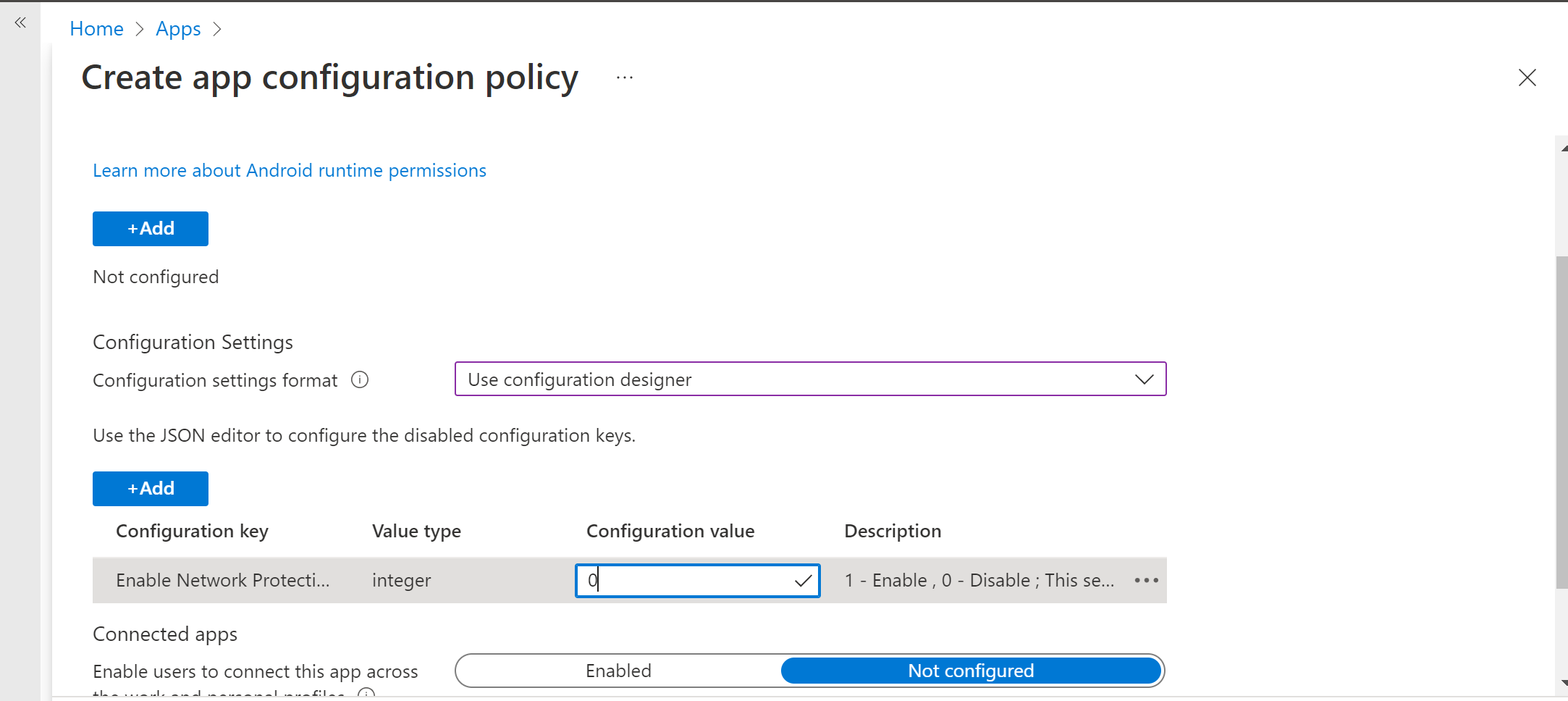

Nella pagina Impostazioni selezionare "Usa progettazione configurazione" e aggiungere "Abilita protezione di rete in Microsoft Defender" come chiave e valore come "1" per abilitare Protezione di rete. (La protezione di rete è disabilitata per impostazione predefinita)

Se l'organizzazione usa CA radice private, è necessario stabilire un trust esplicito tra Intune (soluzione MDM) e i dispositivi utente. La definizione dell'attendibilità consente di impedire a Defender di contrassegnare le CA radice come certificati non autorizzati.

Per stabilire l'attendibilità per le CA radice, usare "Elenco certificati CA attendibili per Protezione di rete" come chiave. Nel valore aggiungere l'"elenco delimitato da virgole delle identificazioni personali del certificato (SHA 1)".

Esempio di formato identificazione personale da aggiungere:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Importante

I caratteri di identificazione personale SHA-1 del certificato devono avere spazi vuoti separati o non separati.

Questo formato non è valido:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Tutti gli altri caratteri di separazione non sono validi.

Per altre configurazioni correlate alla protezione di rete, aggiungere le chiavi seguenti e il valore corrispondente appropriato.

Chiave di configurazione Descrizione Elenco di certificati CA attendibili per Protezione di rete Gli amministratori della sicurezza gestiscono questa impostazione per stabilire l'attendibilità per la CA radice e i certificati autofirmati. Abilitare la protezione di rete in Microsoft Defender 1 - Abilita, 0- Disabilita (impostazione predefinita). Questa impostazione viene usata dall'amministratore IT per abilitare o disabilitare le funzionalità di protezione di rete nell'app Defender. Abilitare la privacy della protezione della rete 1 - Abilita (impostazione predefinita), 0 - Disabilita. Gli amministratori della sicurezza gestiscono questa impostazione per abilitare o disabilitare la privacy nella protezione di rete. Abilitare gli utenti per l'attendibilità di reti e certificati 1 - Abilita, 0 - Disabilita (impostazione predefinita). Gli amministratori della sicurezza gestiscono questa impostazione per abilitare o disabilitare l'esperienza in-app dell'utente finale per considerare attendibili e non attendibili reti non sicure e sospette e certificati dannosi. Correzione automatica degli avvisi di protezione di rete 1 - Abilita (impostazione predefinita), 0 - Disabilita. Gli amministratori della sicurezza gestiscono questa impostazione per abilitare o disabilitare gli avvisi di correzione inviati quando un utente esegue attività di correzione, ad esempio il passaggio a un punto di accesso Wi-Fi più sicuro o l'eliminazione di certificati sospetti rilevati da Defender. Gestire il rilevamento della protezione di rete per le reti aperte 0 - Disabilita (impostazione predefinita), 1 - Modalità di controllo, 2 - Abilita. Gli amministratori della sicurezza gestiscono questa impostazione per disabilitare, controllare o abilitare il rilevamento della rete aperta, rispettivamente. In modalità "Audit" gli avvisi vengono inviati solo al portale ATP senza esperienza utente finale. Per l'esperienza utente, impostare la configurazione sulla modalità "Abilita". Gestire il rilevamento della protezione di rete per i certificati 0 - Disabilita, 1 - Modalità di controllo (impostazione predefinita), 2 - Abilita. Quando la protezione di rete è abilitata, la modalità di controllo per il rilevamento dei certificati è abilitata per impostazione predefinita. In modalità di controllo, gli avvisi di notifica vengono inviati agli amministratori soc, ma non vengono visualizzate notifiche dell'utente finale all'utente quando Defender rileva un certificato non valido. Gli amministratori possono tuttavia disabilitare questo rilevamento con 0 come valore e abilitare la funzionalità completa impostando 2 come valore. Quando la funzionalità è abilitata con il valore 2, le notifiche dell'utente finale vengono inviate all'utente quando Defender rileva un certificato non valido e vengono inviati avvisi anche al Amministrazione SOC. Aggiungere i gruppi necessari a cui dovranno essere applicati i criteri. Esaminare e creare i criteri.

Chiave di configurazione Descrizione Abilitare la protezione di rete in Microsoft Defender 1: Abilita

0: Disabilita (impostazione predefinita)

Questa impostazione viene usata dall'amministratore IT per abilitare o disabilitare le funzionalità di protezione di rete nell'app Defender.Abilitare la privacy della protezione della rete 1: Abilita (impostazione predefinita)

0: Disabilita

Gli amministratori della sicurezza gestiscono questa impostazione per abilitare o disabilitare la privacy nella protezione di rete.Abilitare gli utenti per l'attendibilità di reti e certificati 1

Attivazione

0:Disabilita (impostazione predefinita)

Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare l'esperienza dell'utente finale in-app per considerare attendibili e non attendibili le reti non sicure e sospette e i certificati dannosi.Correzione automatica degli avvisi di protezione di rete 1: Abilita (impostazione predefinita)

0: Disabilita

Questa impostazione viene usata dagli amministratori IT per abilitare o disabilitare gli avvisi di correzione inviati quando un utente esegue attività di correzione. Ad esempio, l'utente passa a un punto di accesso Wi-Fi più sicuro o elimina i certificati sospetti rilevati da Defender.Gestire il rilevamento della protezione di rete per le reti aperte 0: Disabilita (impostazione predefinita)

1: Modalità di controllo

Gli amministratori della sicurezza gestiscono questa impostazione per abilitare o disabilitare il rilevamento di rete aperto.Gestire il rilevamento della protezione di rete per i certificati 0: Disabilita

1: Modalità di controllo (impostazione predefinita)

2: Abilitare

Quando la protezione di rete è abilitata, la modalità di controllo per il rilevamento dei certificati è abilitata per impostazione predefinita. In modalità di controllo, gli avvisi di notifica vengono inviati agli amministratori soc, ma non vengono visualizzate notifiche degli utenti finali quando Defender rileva un certificato non valido. Gli amministratori possono disabilitare questo rilevamento con il valore 0 o abilitare la funzionalità completa impostando il valore 2. Quando il valore è 2, le notifiche degli utenti finali vengono inviate agli utenti e gli avvisi vengono inviati agli amministratori soc quando Defender rileva un certificato non valido.Aggiungere i gruppi necessari a cui devono essere applicati i criteri. Esaminare e creare i criteri.

Nota

Gli utenti devono abilitare l'autorizzazione per la posizione (che è un'autorizzazione facoltativa); In questo modo Defender per endpoint può analizzare le reti e avvisarle quando sono presenti minacce correlate al WIFI. Se l'autorizzazione per la posizione viene negata dall'utente, Defender per endpoint sarà in grado di fornire solo una protezione limitata dalle minacce di rete e proteggerà gli utenti solo da certificati non autorizzati.

Configurare l'onboarding low touch

Gli amministratori possono configurare Microsoft Defender per endpoint in modalità di onboarding a basso tocco. In questo scenario, gli amministratori creano un profilo di distribuzione e all'utente viene semplicemente richiesto di fornire un set ridotto di autorizzazioni per completare l'onboarding.

L'onboarding a basso tocco di Android è disabilitato per impostazione predefinita. Gli amministratori possono abilitarlo tramite i criteri di configurazione delle app in Intune seguendo questa procedura:

Eseguire il push dell'app Defender nel gruppo di utenti di destinazione seguendo questa procedura.

Eseguire il push di un profilo VPN nel dispositivo dell'utente seguendo le istruzioni riportate qui.

In Criteri di configurazione dell'applicazione app > selezionare Dispositivi gestiti.

Specificare un nome per identificare in modo univoco i criteri. Selezionare "Android Enterprise" come piattaforma, il tipo di profilo richiesto e "Microsoft Defender: Antivirus" come app di destinazione. Fare clic su Avanti.

Aggiungere autorizzazioni di runtime. Selezionare Accesso alla posizione (fine)(Questa autorizzazione non è supportata per Android 13 e versioni successive), POST_NOTIFICATIONS e modificare lo stato autorizzazione in "Concessione automatica".

In Impostazioni di configurazione selezionare 'Usa Progettazione configurazione' e fare clic su Aggiungi.

Selezionare Onboarding a tocco basso e UPN utente. Per l'UPN utente, modificare il tipo di valore in "Variabile" e il valore di configurazione in "Nome entità utente" dall'elenco a discesa Abilita onboarding tocco basso modificando il valore di configurazione su 1.

Assegnare i criteri al gruppo di utenti di destinazione.

Esaminare e creare i criteri.

Controlli della privacy

I controlli della privacy seguenti sono disponibili per configurare i dati inviati da Defender per endpoint da dispositivi Android:

| Report sulle minacce | Dettagli |

|---|---|

| Report malware | Gli amministratori possono configurare il controllo della privacy per il report malware. Se la privacy è abilitata, Defender per endpoint non invierà il nome dell'app malware e altri dettagli dell'app come parte del report di avviso malware. |

| Rapporto phish | Gli amministratori possono configurare il controllo della privacy per i report di phishing. Se la privacy è abilitata, Defender per endpoint non invierà il nome di dominio e i dettagli del sito Web non sicuro come parte del report degli avvisi di phishing. |

| Valutazione della vulnerabilità delle app | Per impostazione predefinita vengono inviate solo informazioni sulle app installate nel profilo di lavoro per la valutazione della vulnerabilità. Gli amministratori possono disabilitare la privacy per includere app personali |

| Protezione di rete (anteprima) | Gli amministratori possono abilitare o disabilitare la privacy nella protezione di rete. Se abilitata, Defender non invierà i dettagli di rete. |

Configurare il report degli avvisi sulla privacy

Gli amministratori possono ora abilitare il controllo della privacy per il report di phishing, il report malware e il report di rete inviati da Microsoft Defender per endpoint in Android. Questa configurazione garantisce che il nome di dominio, i dettagli dell'app e i dettagli di rete, rispettivamente, non vengano inviati come parte dell'avviso ogni volta che viene rilevata una minaccia corrispondente.

Amministrazione Privacy Controls (MDM) Seguire questa procedura per abilitare la privacy.

Nell Microsoft Intune a interfaccia di amministrazione passare a Criteri > di configurazione app > Aggiungere > dispositivi gestiti.

Assegnare al criterio un nome, Piattaforma > Android enterprise, selezionare il tipo di profilo.

Selezionare Microsoft Defender per endpoint come app di destinazione.

Nella pagina Impostazioni selezionare Usa Progettazione configurazione e quindi selezionare Aggiungi.

Selezionare l'impostazione di privacy necessaria :

- Nascondere gli URL nel report

- Nascondere gli URL nel report per il profilo personale

- Nascondere i dettagli dell'app nel report

- Nascondere i dettagli dell'app nel report per il profilo personale

- Abilitare la privacy della protezione della rete

Per abilitare la privacy, immettere il valore intero come 1 e assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su 0 per MDE nel profilo di lavoro e 1 su MDE nel profilo personale.

Esaminare e assegnare questo profilo a dispositivi/utenti di destinazione.

Controlli sulla privacy degli utenti finali

Questi controlli consentono all'utente finale di configurare le informazioni condivise con l'organizzazione.

- Per il profilo di lavoro Android Enterprise, i controlli utente finale non saranno visibili. Gli amministratori controllano queste impostazioni.

- Per il profilo personale Android Enterprise, il controllo viene visualizzato in Impostazioni> Privacy.

- Gli utenti visualizzano un interruttore per informazioni sul sito non sicure, applicazioni dannose e protezione di rete.

Questi interruttori saranno visibili solo se abilitati dall'amministratore. Gli utenti possono decidere se inviare o meno le informazioni all'organizzazione.

L'abilitazione/disabilitazione dei controlli di privacy precedenti non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale.

Configurare la valutazione della vulnerabilità delle app per i dispositivi BYOD

Dalla versione 1.0.3425.0303 di Microsoft Defender per endpoint in Android, è possibile eseguire valutazioni della vulnerabilità del sistema operativo e delle app installate nei dispositivi mobili di cui è stato eseguito l'onboarding.

Nota

La valutazione della vulnerabilità fa parte di Gestione delle vulnerabilità di Microsoft Defender in Microsoft Defender per endpoint.

Note sulla privacy relativa alle app dai dispositivi personali :Notes about privacy related to apps from personal devices (BYOD):

- Per Android Enterprise con un profilo di lavoro, saranno supportate solo le app installate nel profilo di lavoro.

- Per altre modalità BYOD, per impostazione predefinita, la valutazione della vulnerabilità delle app non verrà abilitata. Tuttavia, quando il dispositivo è in modalità amministratore, gli amministratori possono abilitare in modo esplicito questa funzionalità tramite Microsoft Intune per ottenere l'elenco delle app installate nel dispositivo. Per altre informazioni, vedere i dettagli seguenti.

Configurare la privacy per la modalità amministratore del dispositivo

Usare la procedura seguente per abilitare la valutazione della vulnerabilità delle app dai dispositivi in modalità amministratore del dispositivo per gli utenti di destinazione.

Nota

Per impostazione predefinita, questa opzione è disattivata per i dispositivi registrati con la modalità di amministrazione del dispositivo.

Nell'interfaccia di amministrazione di Microsoft Intune passare a Profili >di configurazionedei dispositivi>Create profilo e immettere le impostazioni seguenti:

- Piattaforma: selezionare l'amministratore di dispositivi Android

- Profilo: selezionare "Personalizzato" e selezionare Create.

Nella sezione Informazioni di base specificare un nome e una descrizione del profilo.

Nelle impostazioni di configurazione selezionare Aggiungi l'impostazione URI OMA :

- Nome: immettere un nome e una descrizione univoci per questa impostazione URI OMA in modo che sia possibile trovarla facilmente in un secondo momento.

- URI OMA: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Tipo di dati: selezionare Integer nell'elenco a discesa.

- Valore: immettere 0 per disabilitare l'impostazione di privacy (per impostazione predefinita, il valore è 1)

Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

Configurare la privacy per il profilo di lavoro Android Enterprise

Defender per endpoint supporta la valutazione della vulnerabilità delle app nel profilo di lavoro. Tuttavia, nel caso in cui si desideri disattivare questa funzionalità per gli utenti di destinazione, è possibile seguire questa procedura:

- Nell'interfaccia di amministrazione di Microsoft Intune passare aCriteri di configurazione delleapp app> \>Aggiungi> dispositivi gestiti.

- Assegnare un nome al criterio; Piattaforma > Android Enterprise; selezionare il tipo di profilo.

- Selezionare Microsoft Defender per endpoint come app di destinazione.

- Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere DefenderTVMPrivacyMode come chiave e tipo di valore come Integer

- Per disabilitare la vulnerabilità delle app nel profilo di lavoro, immettere il valore come

1e assegnare questo criterio agli utenti. Per impostazione predefinita, questo valore è impostato su0. - Per gli utenti con chiave impostata su

0, Defender per endpoint invia l'elenco delle app dal profilo di lavoro al servizio back-end per la valutazione della vulnerabilità.

- Per disabilitare la vulnerabilità delle app nel profilo di lavoro, immettere il valore come

- Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

L'attivazione o la disattivazione dei controlli di privacy precedenti non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale.

Configurare la privacy per il report degli avvisi di phishing

Il controllo della privacy per il report phish può essere usato per disabilitare la raccolta di informazioni sul nome di dominio o sul sito Web nel report sulle minacce phish. Questa impostazione offre alle organizzazioni la flessibilità necessaria per scegliere se raccogliere il nome di dominio quando un sito Web dannoso o phish viene rilevato e bloccato da Defender per endpoint.

Configurare la privacy per il report degli avvisi di phishing nei dispositivi registrati dall'amministratore di dispositivi Android:

Per attivarlo per gli utenti di destinazione, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Intune passare a Profili >di configurazionedei dispositivi>Create profilo e immettere le impostazioni seguenti:

- Piattaforma: selezionare Amministratore dispositivi Android.

- Profilo: selezionare "Personalizzato" e selezionare Create.

Nella sezione Informazioni di base specificare un nome e una descrizione del profilo.

Nelle impostazioni di configurazione selezionare Aggiungi l'impostazione URI OMA :

- Nome: immettere un nome e una descrizione univoci per questa impostazione URI OMA in modo che sia possibile trovarla facilmente in un secondo momento.

- URI OMA: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Tipo di dati: selezionare Integer nell'elenco a discesa.

- Valore: immettere 1 per abilitare l'impostazione di privacy. Il valore predefinito è 0.

Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

L'uso di questo controllo della privacy non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale.

Configurare la privacy per il report degli avvisi di phishing nel profilo di lavoro Android Enterprise

Seguire questa procedura per attivare la privacy per gli utenti di destinazione nel profilo di lavoro:

- Nell Microsoft Intune a interfaccia di amministrazione e passare aCriteri> di configurazione app>Aggiungere>dispositivi gestiti.

- Assegnare un nome al criterio, Platform > Android Enterprise, selezionare il tipo di profilo.

- Selezionare Microsoft Defender per endpoint come app di destinazione.

- Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere DefenderExcludeURLInReport come chiave e tipo di valore come Integer.

- Immettere 1 per abilitare la privacy. Il valore predefinito è 0.

- Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

L'attivazione o la disattivazione dei controlli di privacy precedenti non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale.

Configurare la privacy per il report sulle minacce malware

Il controllo della privacy per il report sulle minacce malware può essere usato per disabilitare la raccolta di dettagli dell'app (informazioni sul nome e sul pacchetto) dal report sulle minacce malware. Questa impostazione offre alle organizzazioni la flessibilità necessaria per scegliere se raccogliere il nome dell'app quando viene rilevata un'app dannosa.

Configurare la privacy per il report degli avvisi malware nei dispositivi registrati dall'amministratore di dispositivi Android:

Per attivarlo per gli utenti di destinazione, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Intune passare a Profili >di configurazionedei dispositivi>Create profilo e immettere le impostazioni seguenti:

- Piattaforma: selezionare Amministratore dispositivi Android.

- Profilo: selezionare "Personalizzato" e selezionare Create.

Nella sezione Informazioni di base specificare un nome e una descrizione del profilo.

Nelle impostazioni di configurazione selezionare Aggiungi l'impostazione URI OMA :

- Nome: immettere un nome e una descrizione univoci per questa impostazione URI OMA in modo che sia possibile trovarla facilmente in un secondo momento.

- URI OMA: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Tipo di dati: selezionare Integer nell'elenco a discesa.

- Valore: immettere 1 per abilitare l'impostazione di privacy. Il valore predefinito è 0.

Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

L'uso di questo controllo della privacy non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale. Ad esempio, i dispositivi con un'app dannosa avranno sempre un livello di rischio "Medio".

Configurare la privacy per il report degli avvisi malware nel profilo di lavoro Android Enterprise

Seguire questa procedura per attivare la privacy per gli utenti di destinazione nel profilo di lavoro:

- Nell Microsoft Intune a interfaccia di amministrazione e passare aCriteri> di configurazione app>Aggiungere>dispositivi gestiti.

- Assegnare un nome al criterio, Platform > Android Enterprise, selezionare il tipo di profilo.

- Selezionare Microsoft Defender per endpoint come app di destinazione.

- Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere DefenderExcludeAppInReport come chiave e tipo di valore come Integer

- Immettere 1 per abilitare la privacy. Il valore predefinito è 0.

- Selezionare Avanti e assegnare questo profilo a dispositivi/utenti di destinazione.

L'uso di questo controllo della privacy non influirà sul controllo di conformità del dispositivo o sull'accesso condizionale. Ad esempio, i dispositivi con un'app dannosa avranno sempre un livello di rischio "Medio".

Disabilitare la disconnessione

Defender per endpoint supporta la distribuzione senza il pulsante di disconnessione nell'app per impedire agli utenti di disconnettersi dall'app Defender. Questo è importante per impedire agli utenti di manomettere il dispositivo. Per configurare Disabilita disconnessione, seguire questa procedura:

- Nell Microsoft Intune a interfaccia di amministrazione passare aCriteri> di configurazione app>Aggiungere>dispositivi gestiti.

- Assegnare un nome al criterio, selezionare Piattaforma > Android Enterprise e selezionare il tipo di profilo.

- Selezionare Microsoft Defender per endpoint come app di destinazione.

- Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere Disabilita disconnessione come chiave e Integer come tipo di valore.

- Per impostazione predefinita, disabilita disconnessione = 1 per i profili di lavoro di proprietà personale android enterprise, profili completamente gestiti di proprietà dell'azienda abilitati personalmente e 0 per la modalità amministratore del dispositivo.

- Gli amministratori devono impostare Disabilita disconnessione = 0 per abilitare il pulsante di disconnessione nell'app. Gli utenti potranno visualizzare il pulsante di disconnessione dopo il push dei criteri.

- Selezionare Avanti e assegnare questo profilo a utenti e dispositivi di destinazione.

Importante

Questa funzionalità è disponibile in anteprima pubblica. Le informazioni seguenti si riferiscono al prodotto pre-rilasciato che può essere modificato in modo sostanziale prima che venga rilasciato commercialmente. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Assegnazione di tag ai dispositivi

Defender per endpoint in Android consente di contrassegnare in blocco i dispositivi mobili durante l'onboarding consentendo agli amministratori di configurare i tag tramite Intune. Amministrazione possibile configurare i tag del dispositivo tramite Intune tramite criteri di configurazione ed eseguirne il push nei dispositivi dell'utente. Dopo che l'utente installa e attiva Defender, l'app client passa i tag del dispositivo al portale di sicurezza. I tag Dispositivo vengono visualizzati nei dispositivi nell'inventario dei dispositivi.

Per configurare i tag dispositivo, seguire questa procedura:

Nell Microsoft Intune a interfaccia di amministrazione passare aCriteri> di configurazione app>Aggiungere>dispositivi gestiti.

Assegnare un nome al criterio, selezionare Piattaforma > Android Enterprise e selezionare il tipo di profilo.

Selezionare Microsoft Defender per endpoint come app di destinazione.

Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere DefenderDeviceTag come chiave e tipo di valore come String.

- Amministrazione possibile assegnare un nuovo tag aggiungendo la chiave DefenderDeviceTag e impostando un valore per il tag del dispositivo.

- Amministrazione possibile modificare un tag esistente modificando il valore della chiave DefenderDeviceTag.

- Amministrazione possibile eliminare un tag esistente rimuovendo la chiave DefenderDeviceTag.

Fare clic su Avanti e assegnare questo criterio a utenti e dispositivi di destinazione.

Nota

L'app Defender deve essere aperta affinché i tag vengano sincronizzati con Intune e passati al portale di sicurezza. La riflessione dei tag nel portale può richiedere fino a 18 ore.

Articoli correlati

- Panoramica di Microsoft Defender per Endpoint su Android

- Distribuzione di Microsoft Defender per Endpoint per Android con Microsoft Intune

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per