Configurare l'accesso diretto tramite Active Directory B2C

Prima di iniziare, usare il selettore Scegli un tipo di criterio per scegliere il tipo di criterio configurato. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Quando si configura l'accesso per l'applicazione usando Azure Active Directory B2C (Azure AD B2C), è possibile prepopolare il nome di accesso o accedere direttamente a un provider di identità social specifico, ad esempio Facebook, LinkedIn o un account Microsoft.

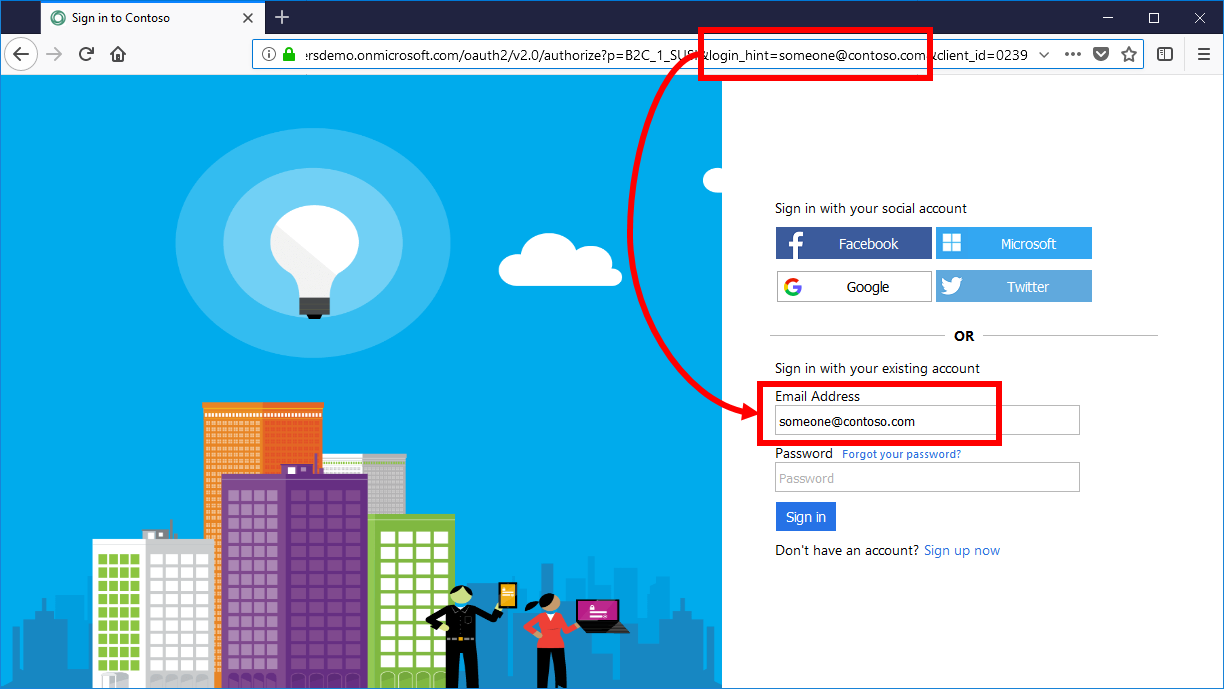

Prepopolare il nome di accesso

Durante una procedura di accesso utente, un'applicazione relying party può avere come destinazione un nome utente o un nome di dominio specifico. Quando ha un utente come destinazione, un'applicazione può specificare, nella richiesta di autorizzazione, il parametro di query login_hint con il nome di accesso utente. Azure AD B2C inserisce automaticamente il nome di accesso, mentre l'utente deve solo immettere la password.

L'utente può modificare il valore nella casella di testo di accesso.

Per supportare il parametro hint di accesso, eseguire l'override del SelfAsserted-LocalAccountSignin-Email profilo tecnico. Nella sezione <InputClaims> impostare il valore DefaultValue dell'attestazione signInName su {OIDC:LoginHint}. La variabile {OIDC:LoginHint} contiene il valore del parametro login_hint. Azure AD B2C legge il valore dell'attestazione signInName e precompila la casella di testo signInName.

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<InputClaims>

<!-- Add the login hint value to the sign-in names claim type -->

<InputClaim ClaimTypeReferenceId="signInName" DefaultValue="{OIDC:LoginHint}" />

</InputClaims>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

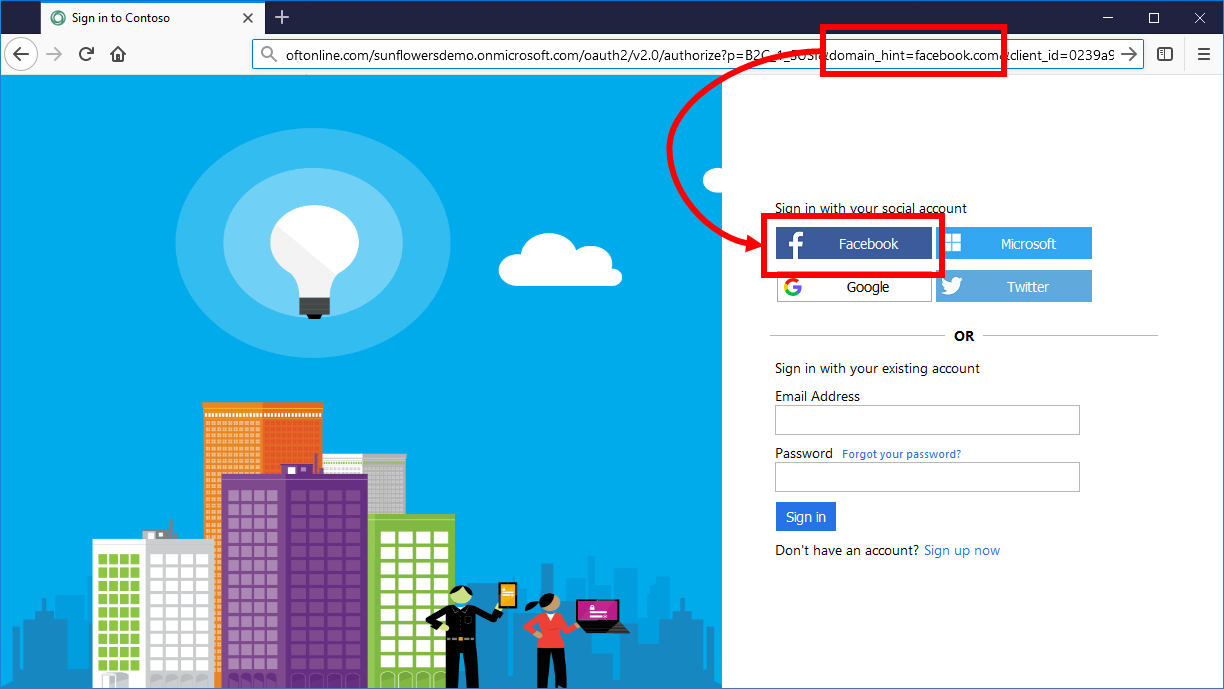

Reindirizzare l'accesso a un provider di social network

Se la procedura di accesso per l'applicazione è stata configurata per includere gli account di social networking, ad esempio Facebook, LinkedIn o Google, è possibile specificare il parametro domain_hint. Questo parametro di query fornisce un hint ad Azure AD B2C sul provider di identità di social networking che deve essere usato per l'accesso. Ad esempio, se l'applicazione specifica domain_hint=facebook.com, l'accesso passa direttamente alla pagina di accesso di Facebook.

Il parametro della stringa di query hint di dominio può essere impostato su uno dei domini seguenti:

- amazon.com

- facebook.com

- github.com

- google.com

- linkedin.com

- microsoft.com

- qq.com

- twitter.com

- wechat.com

- weibo.com

- Per Generic OpenID Connect, vedere Hint di dominio.

Per supportare il parametro hint di dominio, è possibile configurare il nome di dominio usando l'elemento <Domain>domain name</Domain> XML di qualsiasi <ClaimsProvider>oggetto .

<ClaimsProvider>

<!-- Add the domain hint value to the claims provider -->

<Domain>facebook.com</Domain>

<DisplayName>Facebook</DisplayName>

<TechnicalProfiles>

...