Configurare Azure Active Directory B2C con Akamai Web Application Protector

Informazioni su come abilitare akamai web application protector (WAP) per il tenant di Azure Active Directory B2C (Azure AD B2C) usando domini personalizzati. Akamai WAP consente all'organizzazione di proteggere le applicazioni Web da attacchi dannosi che mirano a sfruttare vulnerabilità come SQL injection e scripting tra siti.

Altre informazioni su akamai.com: Che cos'è un Web application firewall (WAF)?

Vantaggi dell'uso di WAF:

- Controllare la gestione del traffico verso i servizi

- Configurare davanti a un tenant di Azure AD B2C

- Modificare il traffico per proteggere e proteggere l'infrastruttura di identità

Le informazioni di questo articolo si applicano a:

WAP: KSD protezione applicazione Web : Kona Site Defender

Prerequisiti

- Una sottoscrizione di Azure

- Se non è disponibile, ottenere un account Gratuito di Azure

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

- Un account WAP Akamai

- Passare a akamai.com per esplorare tutti i prodotti Akamai e le versioni di valutazione

Descrizione dello scenario

L'integrazione wap akamai include i componenti seguenti:

- Azure AD B2C : server di autorizzazione che verifica le credenziali utente con criteri personalizzati nel tenant. Noto anche come provider di identità (IdP).

- Frontdoor di Azure : abilita i domini personalizzati per il tenant di Azure B2C

- Il traffico da Akamai WAP passa quindi al tenant di Azure AD B2C

- Che cos'è Frontdoor di Azure?

- Akamai WAP : web application firewall che gestisce il traffico inviato al server di autorizzazione

- Vedere Protezione applicazione Web

Integrazione con Azure AD B2C

Per i domini personalizzati in Azure AD B2C, usare la funzionalità di dominio personalizzato in Frontdoor di Azure.

Vedere Abilitare domini personalizzati per Azure AD B2C.

Quando il dominio personalizzato per Azure AD B2C è configurato tramite Frontdoor di Azure, usare le istruzioni seguenti per testare il dominio personalizzato.

Vedere Testare il dominio personalizzato e quindi passare alla sezione successiva.

Creare un account Akamai

- Passare a akamai.com.

- Selezionare Altre informazioni.

- Nella pagina Servizi cloud computing selezionare Crea account.

Creare e configurare una proprietà

Una proprietà è un file di configurazione che indica ai server perimetrali come gestire e rispondere alle richieste in ingresso degli utenti finali. Le proprietà vengono create e gestite in Gestione proprietà.

Per altre informazioni, vedere techdocs.akamai.com per Che cos'è una proprietà?

- Passare a control.akamai.com per accedere: pagina di accesso di Akamai Control Center.

- Passare a Gestione proprietà.

- Per Versione proprietà selezionare TLS standard o avanzato (scelta consigliata).

- Per Nomi host di proprietà aggiungere un nome host di proprietà, il dominio personalizzato. Ad esempio:

login.domain.com.

Importante

Creare o modificare certificati con le impostazioni corrette del nome di dominio personalizzato.

Passare a techdocs.akamai.com per Configurare i nomi host HTTPS.

Impostazioni di configurazione delle proprietà del server di origine

Usare le impostazioni seguenti per il server di origine.

- Per Tipo di origine immettere il tipo.

- Per Nome host del server di origine immettere il nome host. Ad esempio:

yourafddomain.azurefd.net - Per Intestazione host forward usare Intestazione host in ingresso.

- Per Nome host chiave cache usare Intestazione host in ingresso.

Configurare DNS

Creare un record CNAME (Canonical Name) nel DNS, ad esempio login.domain.com, che punta al nome host Edge nel campo Nome host proprietà .

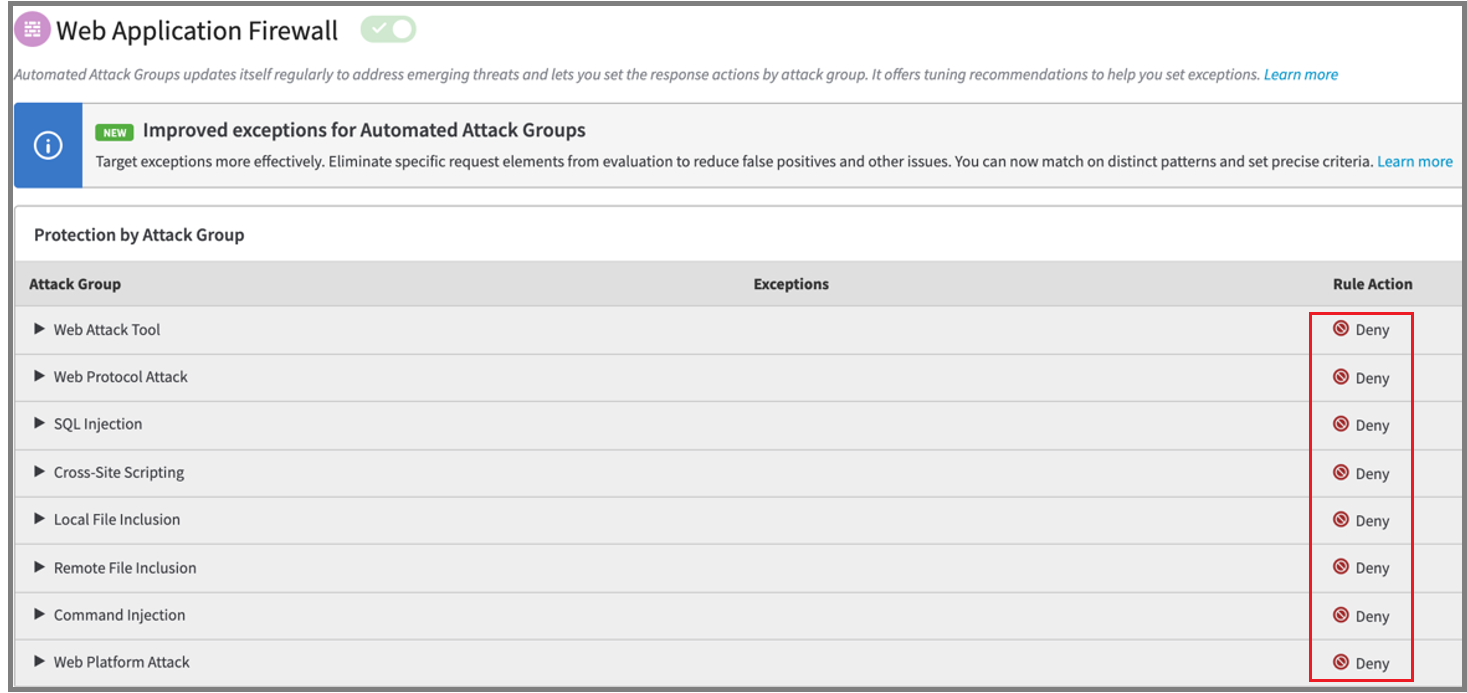

Configurare Akamai WAP

Per iniziare a usare la configurazione di WAP, passare a techdocs.akamai.com per Protezione & API app.

Durante la configurazione, per gli elementi nel gruppo di attacchi, in Azioni regola selezionare Nega.

Testare le impostazioni

Per garantire che il traffico verso Azure AD B2C attraversi il dominio personalizzato:

- Verificare che WAP instrada le richieste in ingresso al dominio personalizzato di Azure AD B2C

- Verificare una connessione TLS valida

- Verificare che Azure AD B2C imposti correttamente i cookie per il dominio personalizzato

- Il dashboard WAP nella console di Defender for Cloud include grafici del traffico WAP

- Viene visualizzato anche il traffico di attacco