Esercitazione: Configurare Azure Active Directory B2C con Azure Web application firewall

Informazioni su come abilitare il servizio Azure Web application firewall (WAF) per un tenant di Azure Active Directory B2C (Azure AD B2C) con un dominio personalizzato. WAF protegge le applicazioni Web da exploit e vulnerabilità comuni.

Nota

Questa funzionalità è disponibile in anteprima pubblica.

Vedere Che cos'è Azure Web application firewall?

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure

- Se non è disponibile, ottenere un account Gratuito di Azure

- Un tenant di Azure AD B2C : server di autorizzazione che verifica le credenziali utente usando criteri personalizzati definiti nel tenant

- Noto anche come provider di identità (IdP)

- Vedere Esercitazione: Creare un tenant di Azure Active Directory B2C

- Frontdoor di Azure : abilita domini personalizzati per il tenant di Azure AD B2C

- WAF : gestisce il traffico inviato al server di autorizzazione

Domini personalizzati in Azure AD B2C

Per usare domini personalizzati in Azure AD B2C, usare le funzionalità di dominio personalizzate in AFD. Vedere Abilitare domini personalizzati per Azure AD B2C.

Importante

Dopo aver configurato il dominio personalizzato, vedere Testare il dominio personalizzato.

Abilitare WAF

Per abilitare WAF, configurare un criterio WAF e associarlo all'AFD per la protezione.

Creare un criterio WAF

Creare un criterio WAF con il set di regole predefinito gestito da Azure.Create a WAF policy with Azure-managed default rule set (DRS). Vedere Web application firewall regole e gruppi di regole DRS.

- Accedere al portale di Azure.

- Selezionare Crea una risorsa.

- Cercare Azure WAF.

- Selezionare Azure Web application firewall (WAF).

- Selezionare Crea.

- Passare alla pagina Crea un criterio WAF .

- Selezionare la scheda Informazioni di base.

- Per Criteri selezionare WAF globale (Frontdoor) .

- Per SKU frontdoor, selezionare uno SKU Basic, Standard o Premium .

- In Sottoscrizione selezionare il nome della sottoscrizione di Frontdoor.

- Per Gruppo di risorse selezionare il nome del gruppo di risorse frontdoor.

- In Nome criterio immettere un nome univoco per il criterio WAF.

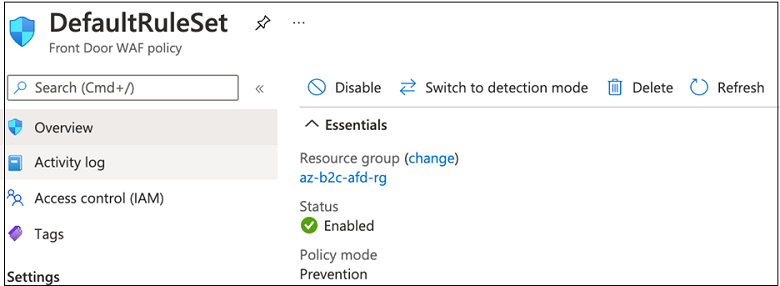

- Per Stato criteri selezionare Abilitato.

- Per Modalità criteri selezionare Rilevamento.

- Selezionare Rivedi e crea.

- Passare alla scheda Associazione della pagina Crea un criterio WAF.

- Selezionare + Associa un profilo frontdoor.

- Per Frontdoor selezionare il nome di Frontdoor associato al dominio personalizzato di Azure AD B2C.

- Per Domini selezionare i domini personalizzati di Azure AD B2C a cui associare i criteri WAF.

- Selezionare Aggiungi.

- Selezionare Rivedi e crea.

- Selezionare Crea.

Modalità di rilevamento e prevenzione

Quando si creano criteri WAF, il criterio è in modalità rilevamento. È consigliabile non disabilitare la modalità di rilevamento. In questa modalità WAF non blocca le richieste. Al contrario, le richieste che corrispondono alle regole WAF vengono registrate nei log waf.

Altre informazioni: Monitoraggio e registrazione di Azure Web application firewall

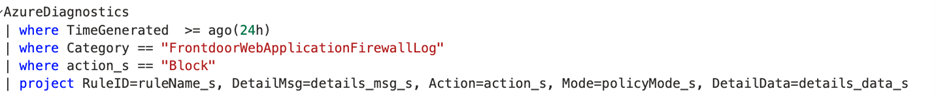

La query seguente mostra le richieste bloccate dai criteri WAF nelle ultime 24 ore. I dettagli includono, il nome della regola, i dati della richiesta, l'azione eseguita dal criterio e la modalità dei criteri.

Esaminare i log waf per determinare se le regole dei criteri causano falsi positivi. Escludere quindi le regole WAF in base ai log waf.

Altre informazioni: Definire le regole di esclusione in base ai log di Web application firewall

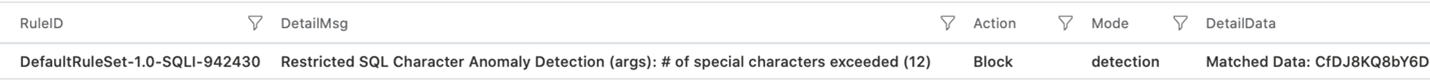

Modalità di commutazione

Per visualizzare il funzionamento di WAF, selezionare Passa alla modalità di prevenzione, che modifica la modalità da Rilevamento a Prevenzione. Le richieste che corrispondono alle regole nel ripristino di emergenza vengono bloccate e registrate nei log waf.

Per ripristinare la modalità di rilevamento, selezionare Passa alla modalità di rilevamento.