Attenuare gli attacchi alle credenziali in Azure AD B2C con blocco intelligente

Gli attacchi alle credenziali comportano l'accesso non autorizzato alle risorse. Le password impostate dagli utenti devono essere ragionevolmente complesse. Azure AD B2C include tecniche di mitigazione per gli attacchi alle credenziali. La mitigazione include il rilevamento di attacchi di credenziali di forza bruta e attacchi alle credenziali del dizionario. Usando vari segnali, Azure Active Directory B2C (Azure AD B2C) analizza l'integrità delle richieste. Azure Active Directory B2C è progettato per distinguere in modo intelligente gli utenti previsti da hacker e botnet.

Funzionamento del blocco intelligente

Azure AD B2C usa una strategia sofisticata per bloccare gli account. Gli account vengono bloccati in base all'indirizzo IP della richiesta e alle password immesse. La durata del blocco aumenta anche in base alla probabilità che sia in corso un attacco. Dopo un tentativo di password 10 volte non riuscito (soglia di tentativo predefinito), si verifica un blocco di un minuto. La volta successiva che un account di accesso ha esito negativo dopo lo sblocco dell'account (ovvero, dopo che l'account è stato sbloccato automaticamente dal servizio dopo la scadenza del periodo di blocco), si verifica un altro blocco di un minuto e continua per ogni account di accesso non riuscito. L'immissione della stessa password o una password simile ripetutamente non viene conteggiato come più account di accesso non riusciti.

Nota

Questa funzionalità è supportata dai flussi utente, dai criteri personalizzati e dai flussi ROPC. Viene attivato per impostazione predefinita, quindi non è necessario configurarlo nei flussi utente o nei criteri personalizzati.

Sbloccare gli account

I primi 10 periodi di blocco durano un minuto. I 10 periodi di blocco successivi sono leggermente più lunghi e la durata aumenta dopo ogni 10 periodi di blocco. Il contatore di blocchi viene reimpostato su zero dopo un accesso riuscito quando l'account non è bloccato. I periodi di blocco possono durare fino a cinque ore. Gli utenti devono attendere la scadenza della durata del blocco. Tuttavia, l'utente può sbloccare usando il flusso utente della password self-service.

Gestire le impostazioni di blocco intelligente

Per gestire le impostazioni di blocco intelligente, inclusa la soglia di blocco:

Accedi al portale di Azure.

Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

Nel menu a sinistra selezionare Azure AD B2C. In alternativa, selezionare Tutti i servizi e quindi cercare e selezionare Azure AD B2C.

In Sicurezza selezionare Metodi di autenticazione (anteprima) e quindi protezione password.

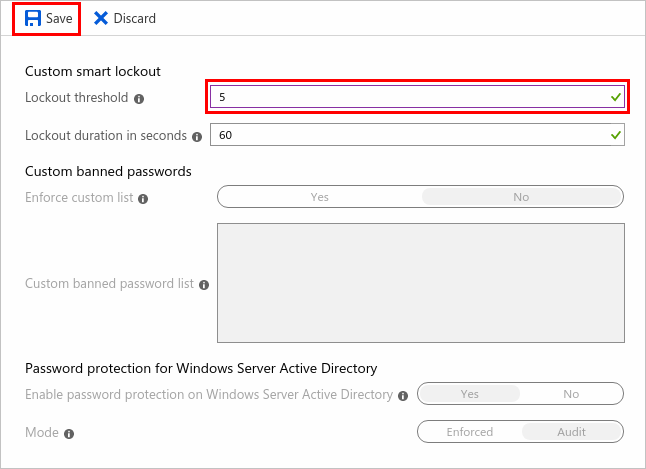

In Blocco intelligente personalizzato immettere le impostazioni di blocco intelligente desiderate:

Soglia di blocco: numero di tentativi di accesso non riusciti consentiti prima che l'account venga bloccato per la prima volta. Se anche il primo accesso dopo un blocco ha esito negativo, l'account si blocca nuovamente.

Durata del blocco in secondi: durata minima di ogni blocco in secondi. Se un account si blocca ripetutamente, questa durata aumenta.

Impostazione della soglia di blocco su 5 nelle impostazioni di protezione password.

Seleziona Salva.

Test del blocco intelligente

La funzionalità di blocco intelligente usa molti fattori per determinare quando un account deve essere bloccato, ma il fattore principale è il modello di password. La funzionalità di blocco intelligente considera lievi variazioni di una password come set e vengono conteggiate come tentativi singoli. Ad esempio:

- Password come 12456! e 1234567! (o newAccount1234 e newaccount1234) sono così simili che l'algoritmo li interpreta come errore umano e li conta come singolo tentativo.

- Variazioni maggiori nel modello, ad esempio 12456! e ABCD2!, vengono conteggiati come tentativi separati.

Quando si testa la funzionalità di blocco intelligente, usare un modello distintivo per ogni password immessa. Prendere in considerazione l'uso di app Web per la generazione di password, ad esempio https://password-gen.com/.

Quando viene raggiunta la soglia di blocco intelligente, verrà visualizzato il messaggio seguente mentre l'account è bloccato: l'account è temporaneamente bloccato per impedire l'uso non autorizzato. Riprovare più tardi. I messaggi di errore possono essere localizzati.

Nota

Quando si testa il blocco intelligente, le richieste di accesso potrebbero essere gestite da data center diversi a causa della natura geografica distribuita e con bilanciamento del carico del servizio di autenticazione Di Microsoft Entra. In questo scenario, poiché ogni data center di Microsoft Entra tiene traccia del blocco in modo indipendente, potrebbe essere necessario più del numero di tentativi di blocco definiti per causare un blocco. Un utente ha un numero massimo di tentativi non valido (threshold_limit * datacenter_count) prima di essere completamente bloccato. Per altre informazioni, vedere Infrastruttura globale di Azure.

Visualizzazione degli account bloccati

Per ottenere informazioni sugli account bloccati, è possibile controllare il report attività di accesso di Active Directory. In Stato selezionare Errore. Tentativi di accesso non riusciti con un codice di errore di accesso di 50053 indicare un account bloccato:

Per informazioni sulla visualizzazione del report delle attività di accesso in Microsoft Entra ID, vedere Codici di errore del report attività di accesso.