Esercitazione: Creare flussi utente e criteri personalizzati in Azure Active Directory B2C

Prima di iniziare, usare il selettore Scegli un tipo di criterio per scegliere il tipo di criterio che si sta configurando. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Nelle applicazioni possono essere presenti flussi utente che consentono agli utenti di effettuare l'iscrizione, accedere o gestire il proprio profilo. È possibile creare più flussi utente di tipi diversi nel proprio tenant di Azure Active Directory B2C (Azure AD B2C) e usarli nelle applicazioni in base alle esigenze. I flussi utente possono essere usati per più applicazioni.

Un flusso utente consente di determinare come gli utenti interagiscono con l'applicazione quando eseguono operazioni come l'accesso, l'iscrizione, la modifica di un profilo o la reimpostazione di una password. In questo articolo vengono illustrate le operazioni seguenti:

I criteri personalizzati sono file di configurazione che definiscono il comportamento del tenant di Azure Active Directory B2C (Azure AD B2C). In questo articolo vengono illustrate le operazioni seguenti:

- Creare un flusso utente di iscrizione e accesso

- Abilitare la reimpostazione self-service delle password

- Creare un flusso utente di modifica del profilo

Importante

Il modo in cui si fa riferimento alle versioni dei flussi utente è stato cambiato. In precedenza, venivano offerte le versioni V1 (pronte per l'ambiente di produzione) e le versioni V 1.1 e V2 (anteprima). A questo punto, sono stati consolidati i flussi utente in due versioni: flussi utente consigliati con le funzionalità più recenti e flussi utente Standard (legacy). Tutti i flussi utente di anteprima legacy (V1.1 e V2) sono deprecati. Per informazioni dettagliate, vedere Versioni dei flussi utente in Azure AD B2C. Queste modifiche si applicano solo al cloud pubblico di Azure. Altri ambienti continueranno a usare il controllo delle versioni del flusso utente legacy.

Prerequisiti

- In assenza di un tenant, creare un tenant di Azure AD B2C collegato alla sottoscrizione di Azure.

- Registrare un'applicazione Web e abilitare la concessione implicita del token ID.

- In assenza di un tenant, creare un tenant di Azure AD B2C collegato alla sottoscrizione di Azure.

- Registrare un'applicazione Web e abilitare la concessione implicita del token ID.

Creare un flusso utente di iscrizione e accesso

Il flusso utente di iscrizione e accesso consente di gestire le esperienze di iscrizione e accesso tramite una singola configurazione. Gli utenti dell'applicazione vengono indirizzati sul percorso corretto a seconda del contesto.

Accedi al portale di Azure.

Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

Nel portale di Azure cercare e selezionare Azure AD B2C.

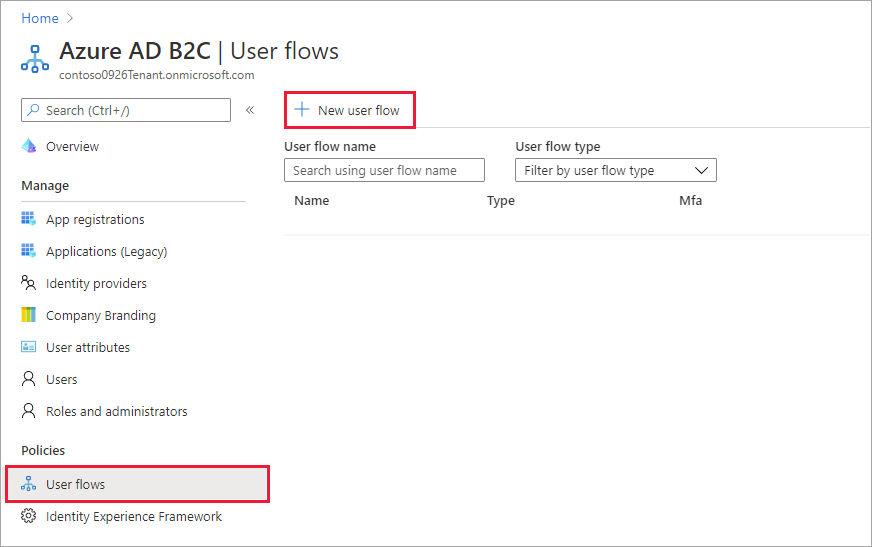

In Criteri selezionare Flussi utente e quindi Nuovo flusso utente.

Nella pagina Crea un flusso utente selezionare il flusso utente Iscrizione e accesso.

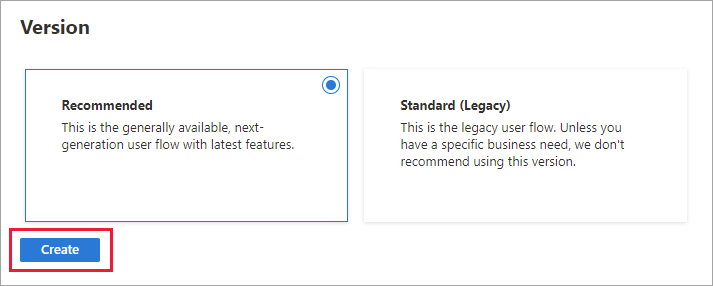

In Selezionare una versioneselezionare Consigliata, quindi selezionare Crea. Per altre informazioni sulle versioni dei flussi utente, vedere qui.

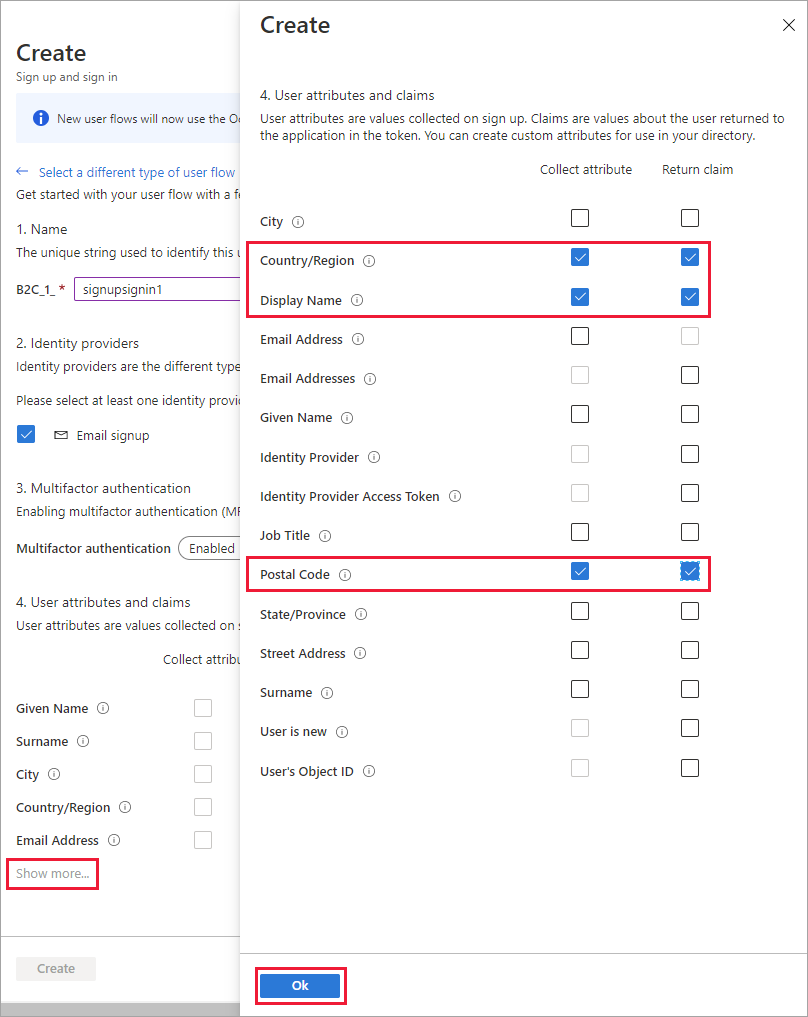

Immettere un nome per il flusso utente. Ad esempio, signupsignin1.

Per Provider di identità selezionare Iscrizione posta elettronica.

Per Attributi utente e attestazioni di token, scegliere le attestazioni e gli attributi da raccogliere e inviare dall'utente durante l'iscrizione. Ad esempio, selezionare Mostra più e quindi scegliere gli attributi e le attestazioni per Paese/Area geografica, Nome visualizzato e Codice postale. Seleziona OK.

Selezionare Crea per aggiungere il flusso utente. Un prefisso di B2C_1_ viene automaticamente anteporto al nome.

Testare il flusso utente

Selezionare il flusso utente creato per aprire la relativa pagina di panoramica.

Nella parte superiore della pagina di panoramica del flusso utente selezionare Esegui flusso utente. Viene aperto un riquadro a destra della pagina.

In Applicazione selezionare l'applicazione Web da testare, ad esempio quella denominata webapp1. L'URL di risposta dovrebbe mostrare

https://jwt.ms.Selezionare Esegui flusso utente e quindi selezionare Iscriviti ora.

Immettere un indirizzo di posta elettronica valido, selezionare Invia codice di verifica, immettere il codice di verifica ricevuto e quindi selezionare Verifica codice.

Immettere una nuova password e confermarla.

Selezionare il paese e l'area geografica, immettere il nome che si vuole visualizzare, immettere un codice postale e quindi selezionare Crea. Il token viene restituito a

https://jwt.mse dovrebbe essere visualizzato.Ora si può eseguire di nuovo il flusso utente e dovrebbe essere possibile accedere con l'account creato. Il token restituito include le attestazioni selezionate di paese/area geografica, nome e codice postale.

Nota

L'esperienza "Esegui il flusso utente" non è attualmente compatibile con l'URL di risposta di tipo applicazione a pagina singola con il flusso di codice di autorizzazione. Per usare l'esperienza "Esegui il flusso utente" con questi tipi di app, registrare un URL di risposta di tipo "Web" e abilitare il flusso implicito come descritto qui.

Abilitare la reimpostazione self-service delle password

Per abilitare la reimpostazione della password self-service per il flusso utente di iscrizione o accesso:

- Selezionare il flusso utente di iscrizione o accesso creato.

- In Impostazioni nel menu a sinistra selezionare Proprietà.

- In Configurazione password selezionare Reimpostazione password self-service.

- Seleziona Salva.

Testare il flusso utente

- Selezionare il flusso utente creato per aprire la relativa pagina di panoramica, quindi selezionare Esegui il flusso utente.

- In Applicazione selezionare l'applicazione Web da testare, ad esempio quella denominata webapp1. L'URL di risposta dovrebbe mostrare

https://jwt.ms. - Seleziona Esegui il flusso utente.

- Nella pagina di iscrizione o accesso selezionare Dimenticata la password?

- Verificare l'indirizzo di posta elettronica dell'account creato in precedenza e quindi selezionare Continua.

- Ora è possibile modificare la password per l'utente. Cambiare la password e selezionare Continua. Il token viene restituito a

https://jwt.mse dovrebbe essere visualizzato.

Creare un flusso utente di modifica del profilo

Se si vuole abilitare nell'applicazione la modifica del profilo da parte degli utenti, usare un flusso utente di modifica del profilo.

- Nel menu della pagina di panoramica del tenant Azure AD B2C selezionare Flussi utente e quindi Nuovo flusso utente.

- Nella pagina Crea un flusso utente selezionare il flusso utente Modifica del profilo.

- In Selezionare una versioneselezionare Consigliata, quindi selezionare Crea.

- Immettere un nome per il flusso utente. Ad esempio, profileediting1.

- In Provider di identità, in Account locali selezionare Iscrizione tramite posta elettronica.

- Per Attributi utente scegliere gli attributi che vuole che il cliente possa modificate nel proprio profilo. Ad esempio, selezionare Mostra più e quindi scegliere gli attributi e le attestazioni per Nome visualizzato e Posizione. Seleziona OK.

- Selezionare Crea per aggiungere il flusso utente. Al nome viene aggiunto automaticamente un prefisso di B2C_1_ .

Testare il flusso utente

- Selezionare il flusso utente creato per aprire la relativa pagina di panoramica.

- Nella parte superiore della pagina di panoramica del flusso utente selezionare Esegui flusso utente. Viene aperto un riquadro a destra della pagina.

- In Applicazione selezionare l'applicazione Web da testare, ad esempio quella denominata webapp1. L'URL di risposta dovrebbe mostrare

https://jwt.ms. - Selezionare Esegui flusso utente e quindi accedere con l'account creato in precedenza.

- A questo punto si ha la possibilità di modificare il nome visualizzato e la posizione dell'utente. Seleziona Continua. Il token viene restituito a

https://jwt.mse dovrebbe essere visualizzato.

Suggerimento

Questo articolo illustra come configurare manualmente il tenant. È possibile automatizzare l'intero processo di questo articolo. L'automazione distribuirà il pacchetto iniziale Azure AD B2C SocialAndLocalAccountsWithMFA, che fornirà percorsi di iscrizione e accesso, reimpostazione della password e modifica del profilo. Per automatizzare la procedura dettagliata seguente, visitare l'app di installazione di IEF e seguire le istruzioni.

Aggiungere chiavi di firma e crittografia per le applicazioni Identity Experience Framework

- Accedi al portale di Azure.

- Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- Nella pagina Panoramica, nella sezione Criteri, selezionare Framework dell'esperienza di gestione delle identità.

Creazione della chiave di firma

- Selezionare Chiavi dei criteri e quindi selezionare Aggiungi.

- Per Opzioni scegliere

Generate. - In Nome immettere

TokenSigningKeyContainer. È possibile che il prefissoB2C_1A_venga aggiunto automaticamente. - Per Tipo di chiave selezionare RSA.

- Per Uso chiave selezionare Firma.

- Seleziona Crea.

Creazione della chiave di crittografia

- Selezionare Chiavi dei criteri e quindi selezionare Aggiungi.

- Per Opzioni scegliere

Generate. - In Nome immettere

TokenEncryptionKeyContainer. È possibile che il prefissoB2C_1A_ venga aggiunto automaticamente. - Per Tipo di chiave selezionare RSA.

- In Uso chiaveselezionare Crittografia.

- Seleziona Crea.

Registrare le applicazioni del framework dell'esperienza di gestione delle identità

Azure AD B2C richiede di registrare due applicazioni usate per iscriversi e accedere agli utenti con account locali: IdentityExperienceFramework, un'API Web e ProxyIdentityExperienceFramework, un'app nativa con autorizzazione delegata all'app IdentityExperienceFramework. Gli utenti possono iscriversi con un indirizzo di posta elettronica o un nome utente e una password per accedere alle applicazioni registrate dal tenant, che crea un "account locale". Gli account locali esistono solo nel tenant di Azure AD B2C.

È necessario registrare queste due applicazioni nel tenant di Azure AD B2C una sola volta.

Registrare l'applicazione IdentityExperienceFramework

Per registrare un'applicazione nel tenant di Azure AD B2C, è possibile usare l'esperienza di Registrazioni app.

- Selezionare Registrazioni app e quindi Nuova registrazione.

- Per Nome inserisci

IdentityExperienceFramework. - In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

- In URI di reindirizzamento selezionare Web e quindi immettere

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, doveyour-tenant-nameè il nome di dominio del tenant di Azure AD B2C. - In Autorizzazioni, selezionare la casella di controllo Concedere il consenso amministratore alle autorizzazioni OpenID e offline_access.

- Selezionare Registra.

- Prendere nota del valore di ID applicazione (client), che sarà necessario in un passaggio successivo.

Esporre quindi l'API aggiungendo un ambito:

- Nel menu a sinistra, in Gestisci, selezionare Esporre un'API.

- Selezionare Aggiungi un ambito e quindi Salva e continua per accettare l'URI dell'ID applicazione predefinito.

- Immettere i valori seguenti per creare un ambito che consenta l'esecuzione di criteri personalizzati nel tenant di Azure AD B2C:

- Nome ambito:

user_impersonation - Nome visualizzato per il consenso amministratore:

Access IdentityExperienceFramework - Descrizione del consenso amministratore:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Nome ambito:

- Selezionare Aggiungi ambito

Registrare l'applicazione ProxyIdentityExperienceFramework

- Selezionare Registrazioni app e quindi Nuova registrazione.

- Per Nome inserisci

ProxyIdentityExperienceFramework. - In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

- In URI di reindirizzamento usare l'elenco a discesa per selezionare Client pubblico/nativo (desktop per dispositivi mobili).&

- In URI di reindirizzamento immettere

myapp://auth. - In Autorizzazioni, selezionare la casella di controllo Concedere il consenso amministratore alle autorizzazioni OpenID e offline_access.

- Selezionare Registra.

- Prendere nota del valore di ID applicazione (client), che sarà necessario in un passaggio successivo.

Specificare quindi che l'applicazione deve essere considerata come un client pubblico:

- Nel menu a sinistra, in Gestisci, selezionare Autenticazione.

- In Impostazioni avanzate, nella sezione Consenti flussi client pubblici impostare Abilita i flussi per dispositivi mobili e desktop seguenti su Sì.

- Seleziona Salva.

- Assicurarsi che "allowPublicClient": true sia impostato nel manifesto dell'applicazione:

- Nel menu a sinistra, in Gestisci, selezionare Manifesto per aprire il manifesto dell'applicazione.

- Trovare la chiave allowPublicClient e verificare che il relativo valore sia impostato su true.

È ora necessario concedere le autorizzazioni all'ambito dell'API esposto in precedenza nella registrazione di IdentityExperienceFramework:

- Nel menu a sinistra, in Gestisci, selezionare Autorizzazioni API.

- In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

- Selezionare la scheda Le mie API e quindi selezionare l'applicazione IdentityExperienceFramework.

- In Autorizzazione selezionare l'ambito user_impersonation definito in precedenza.

- Selezionare Aggiungi autorizzazioni. Come indicato, attendere alcuni minuti prima di procedere con il passaggio successivo.

- Selezionare Concedi consenso amministratore per< il nome del tenant).>

- Selezionare Sì.

- Selezionare Aggiorna e quindi verificare che "Concesso per ..." viene visualizzato in Stato per l'ambito.

Pacchetto Starter per i criteri personalizzati

I criteri personalizzati sono costituiti da un set di file XML che viene caricato nel tenant di Azure AD B2C per definire i profili tecnici e i percorsi utente. Per ridurre i tempi, sono già disponibili pacchetti Starter con alcuni criteri predefiniti. Ogni pacchetto Starter contiene il numero minimo di profili tecnici e percorsi utente necessario per conseguire gli scenari descritti:

- LocalAccounts - Consente l'uso solo di account locali.

- SocialAccounts - Consente l'uso solo di account di social networking (o federati).

- SocialAndLocalAccounts - Consente sia l'uso di account locali che di account di social networking.

- SocialAndLocalAccountsWithMFA - Consente l'uso di opzioni di social networking, locali e di autenticazione a più fattori.

Ogni pacchetto Starter contiene:

- File di base - Sono necessarie alcune modifiche alla configurazione di base. Esempio: TrustFrameworkBase.xml

- File di localizzazione: file in cui vengono apportate modifiche di localizzazione. Esempio: TrustFrameworkLocalization.xml

- Extension file - Questo è il file in cui deve essere apportata la maggior parte delle modifiche di configurazione. Esempio: TrustFrameworkExtensions.xml

- File relying party - File di attività specifiche chiamati dall'applicazione. Esempi: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

In questo articolo si modificheranno i file dei criteri personalizzati XML presenti nel pacchetto Starter SocialAndLocalAccounts. Se occorre un editor XML, provare Visual Studio Code, un editor multipiattaforma leggero.

Ottenere il pacchetto Starter

Ottenere i pacchetti Starter dei criteri personalizzati da GitHub e aggiornare quindi i file XML del pacchetto Starter SocialAndLocalAccounts con il nome del tenant di Azure AD B2C.

È possibile scaricare il file ZIP o clonare il repository:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackIn tutti i file nella directory SocialAndLocalAccounts sostituire la stringa

yourtenantcon il nome del tenant di Azure AD B2C.Se, ad esempio, il nome del tenant B2C è contosotenant, tutte le istanze di

yourtenant.onmicrosoft.comdiventerannocontosotenant.onmicrosoft.com.

Aggiungere gli ID dell'applicazione al criterio personalizzato

Aggiungere gli ID delle applicazioni al file delle estensioni TrustFrameworkExtensions.xml.

- Aprire

SocialAndLocalAccounts/TrustFrameworkExtensions.xmle trovare l'elemento<TechnicalProfile Id="login-NonInteractive">. - Sostituire entrambe le istanze di

IdentityExperienceFrameworkAppIdcon l'ID dell'applicazione IdentityExperienceFramework creata in precedenza. - Sostituire entrambe le istanze di

ProxyIdentityExperienceFrameworkAppIdcon l'ID dell'applicazione ProxyIdentityExperienceFramework creata in precedenza. - Salva il file.

Aggiungere Facebook come provider di identità

Il pacchetto iniziale SocialAndLocalAccounts include l'accesso social di Facebook. Facebook non è necessario per l'uso di criteri personalizzati, ma viene usato qui per dimostrare come è possibile abilitare l'accesso social federato in un criterio personalizzato. Se non è necessario abilitare l'accesso di social networking federato, usare invece lo starter pack LocalAccounts e ignorare la sezione Aggiungi Facebook come provider di identità.

Creare un'applicazione Facebook

Usare i passaggi descritti in Creare un'applicazione Facebook per ottenere l'ID app Facebook e il segreto dell'app. Ignorare i prerequisiti e il resto dei passaggi descritti nell'articolo Configurare l'iscrizione e accedere con un account Facebook.

Creazione della chiave Facebook

Aggiungere la Chiave privata app dell'applicazione Facebook come chiave dei criteri. È possibile usare la chiave privata dell'applicazione creata nell'ambito dei prerequisiti di questo articolo.

- Accedi al portale di Azure.

- Se si ha accesso a più tenant, selezionare l'icona Impostazioni nel menu in alto per passare al tenant di Azure AD B2C dal menu Directory e sottoscrizioni.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- Nella pagina Panoramica, nella sezione Criteri, selezionare Framework dell'esperienza di gestione delle identità.

- Selezionare Chiavi dei criteri e quindi selezionare Aggiungi.

- Per Opzioni scegliere

Manual. - Per Nome inserisci

FacebookSecret. È possibile che il prefissoB2C_1A_venga aggiunto automaticamente. - In Segreto immettere la Chiave privata app dell'applicazione Facebook da developers.facebook.com. Questo valore è la chiave privata, non l'ID applicazione.

- Per Uso chiave selezionare Firma.

- Seleziona Crea.

Aggiornare TrustFrameworkExtensions.xml nel pacchetto di avvio dei criteri personalizzati

SocialAndLocalAccounts/TrustFrameworkExtensions.xml Nel file sostituire il valore di client_id con l'ID applicazione Facebook e salvare le modifiche.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Caricare i criteri

- Selezionare la voce di menu Identity Experience Framework nel tenant B2C nel portale di Azure.

- Selezionare Carica criteri personalizzati.

- In questo ordine, caricare i file dei criteri:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Mentre si caricano i file, Azure aggiunge il prefisso B2C_1A_ a ognuno di essi.

Suggerimento

Se l'editor XML in uso supporta la convalida, convalidare i file rispetto allo schema XML TrustFrameworkPolicy_0.3.0.0.xsd che si trova nella directory radice del pacchetto Starter. La convalida dello schema XML identifica gli errori prima del caricamento.

Testare i criteri personalizzati

- In Criteri personalizzati selezionare B2C_1A_signup_signin.

- Per Selezionare l'applicazione nella pagina di panoramica dei criteri personalizzati, selezionare l'applicazione Web da testare, ad esempio quella denominata webapp1.

- Verificare che l'URL di risposta sia

https://jwt.ms. - Selezionare Esegui ora.

- Iscriversi usando un indirizzo di posta elettronica.

- Selezionare di nuovo Esegui adesso.

- Accedere con lo stesso account per verificare che la configurazione sia corretta.

- Selezionare Esegui di nuovo e selezionare Facebook per accedere con Facebook e testare i criteri personalizzati.

Passaggi successivi

In questo articolo si è appreso come:

- Creare un flusso utente di iscrizione e accesso

- Creare un flusso utente di modifica del profilo

- Creare un flusso utente di reimpostazione delle password

Informazioni su come usare Azure AD B2C per l'accesso e l'iscrizione degli utenti in un'applicazione. Seguire le app di esempio collegate di seguito:

- Configurare un'app Web di esempio ASP.NET Core

- Configurare un'app Web di esempio ASP.NET Core che chiama un'API Web

- Configurare l'autenticazione in un'applicazione Web Python di esempio

- Configurare un'applicazione a pagina singola di esempio

- Configurare un'app a pagina singola Angular di esempio

- Configurare un'app per dispositivi mobili Android di esempio

- Configurare un'app per dispositivi mobili iOS di esempio

- Configurare l'autenticazione in un'applicazione desktop WPF di esempio

- Abilitare l'autenticazione nell'API Web

- Configurare un'applicazione SAML

Per altre informazioni, vedere la serie di approfondimenti sull'architettura di Azure AD B2C.