Esercitazione: Configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services

Per comunicare con il dominio gestito di Servizi di dominio Microsoft Entra, viene usato il protocollo LDAP (Lightweight Directory Access Protocol). Per impostazione predefinita, il traffico LDAP non è crittografato, il che rappresenta un problema di sicurezza per molti ambienti.

Con Servizi di dominio Microsoft Entra, è possibile configurare il dominio gestito per l'uso del protocollo LDAP sicuro (LDAPS). Quando si usa LDAP sicuro, il traffico viene crittografato. LDAP sicuro è anche noto come LDAP su SSL (Secure Sockets Layer)/TLS (Transport Layer Security).

Questa esercitazione illustra come configurare LD piattaforma di strumenti analitici per un dominio gestito di Servizi di dominio.

In questa esercitazione apprenderai a:

- Creare un certificato digitale da usare con Microsoft Entra Domain Services

- Abilitare LDAP sicuro per Microsoft Entra Domain Services

- Configurare LDAP sicuro per l'uso tramite Internet pubblico

- Eseguire il binding e il test di LDAP sicuro per un dominio gestito

Se non si ha una sottoscrizione di Azure, creare un account prima di iniziare.

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o una directory solo cloud.

- Se necessario, creare un tenant di Microsoft Entra o associare una sottoscrizione di Azure all'account.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

- Se necessario, creare e configurare un dominio gestito di Microsoft Entra Domain Services.

- Lo strumento LDP.exe installato nel computer.

- Se necessario, installare gli Strumenti di amministrazione remota del server per Active Directory Domain Services e LDAP.

- Per abilitare LDAP sicuro, sono necessari i ruoli Application Amministrazione istrator e Groups Amministrazione istrator Microsoft Entra nel tenant.

Accedere all'interfaccia di amministrazione di Microsoft Entra

In questa esercitazione si configura LDAP sicuro per il dominio gestito usando l'interfaccia di amministrazione di Microsoft Entra. Per iniziare, accedere prima all'interfaccia di amministrazione di Microsoft Entra.

Creare un certificato per LDAP sicuro

Per LDAP sicuro, viene usato un certificato digitale per crittografare la comunicazione. Questo certificato digitale viene applicato al dominio gestito e consente a strumenti come LDP.exe di usare una comunicazione crittografata sicura durante l'esecuzione di query sui dati. Esistono due modi per creare un certificato per l'accesso LDAP sicuro al dominio gestito:

- Un certificato di un'autorità di certificazione (CA) pubblica o globale (enterprise).

- Se l'organizzazione ottiene i certificati da un'autorità di certificazione pubblica, ottenere il certificato LDAP sicuro dalla stessa autorità. Se si usa un'autorità di certificazione globale (enterprise), ottenere il certificato LDAP sicuro dalla stessa autorità.

- Una CA pubblica è adatta solo se si usa un nome DNS personalizzato con il dominio gestito. Se il nome di dominio DNS del dominio gestito termina con .onmicrosoft.com, non è possibile creare un certificato digitale per proteggere la connessione con tale dominio predefinito. Microsoft è proprietaria del dominio .onmicrosoft.com, quindi una CA pubblica non emetterà un certificato. In questo scenario, creare un certificato autofirmato e usarlo per configurare l'accesso LDAP sicuro.

- Un certificato autofirmato creato dall'utente.

- Questo approccio è valido a scopo di test ed è illustrato in questa esercitazione.

Il certificato richiesto o creato deve soddisfare i requisiti seguenti. Il dominio gestito riscontra problemi se si abilita LDAP sicuro con un certificato non valido:

- Autorità di certificazione attendibile : il certificato deve essere emesso da un'autorità ritenuta attendibile dai computer connessi al dominio gestito tramite accesso LDAP sicuro. Questa autorità può essere un'autorità di certificazione pubblica o globale (enterprise) considerata attendibile da questi computer.

- Durata : il certificato deve essere valido almeno per i 3-6 mesi successivi. L'accesso LDAP sicuro al dominio gestito viene interrotto allo scadere del certificato.

- Nome soggetto : il nome del soggetto nel certificato deve includere il dominio gestito. Ad esempio, se il dominio è denominato aaddscontoso.com, il nome soggetto del certificato deve essere *.aaddscontoso.com.

- Il nome DNS o il nome alternativo del soggetto del certificato devono essere un certificato con caratteri jolly per garantire che LDAP sicuro funzioni correttamente con Servizi di dominio. I controller di dominio usano nomi casuali e possono essere rimossi o aggiunti per assicurarsi che il servizio rimanga disponibile.

- Utilizzo di chiavi: il certificato deve essere configurato per le firme digitali e la crittografia a chiave.

- Scopo del certificato: il certificato deve essere valido per l'autenticazione server TLS.

Sono disponibili diversi strumenti per creare un certificato autofirmato, ad esempio OpenSSL, Keytool, MakeCert, il cmdlet New-SelfSignedCertificate e così via.

In questa esercitazione verrà creato un certificato autofirmato per LDAP sicuro tramite il cmdlet New-SelfSignedCertificate.

Aprire una finestra di PowerShell come amministratore e immettere i comandi seguenti. Sostituire la variabile $dnsName con il nome DNS usato dal dominio gestito, ad esempio aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

L'output di esempio seguente mostra che il certificato è stato generato correttamente ed è archiviato nell'archivio certificati locale (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Identificare ed esportare i certificati richiesti

Per usare LDAP sicuro, il traffico di rete viene crittografato con l'infrastruttura a chiave pubblica (PKI).

- Al dominio gestito viene applicata una chiave privata.

- Questa chiave privata viene usata per decrittografare il traffico LDAP sicuro. La chiave privata deve essere applicata solo al dominio gestito e non deve essere distribuita su larga scala ai computer client.

- Un certificato che include la chiave privata usa il formato di file PFX.

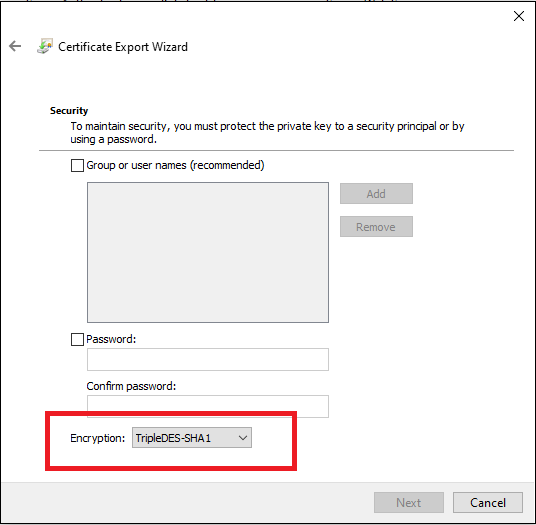

- Quando si esporta il certificato, è necessario specificare l'algoritmo di crittografia TripleDES-SHA1 . Ciò è applicabile solo al file con estensione pfx e non influisce sull'algoritmo usato dal certificato stesso. Si noti che l'opzione TripleDES-SHA1 è disponibile solo a partire da Windows Server 2016.

- Ai computer client viene applicata una chiave pubblica.

- Questa chiave pubblica viene usata per crittografare il traffico LDAP sicuro. La chiave pubblica può essere distribuita ai computer client.

- I certificati senza la chiave privata usano il formato di file CER.

Queste due chiavi, pubblica e privata, assicurano che solo i computer appropriati possano comunicare correttamente tra loro. Se si usa una CA pubblica o una CA globale (enterprise), viene emesso un certificato che include la chiave privata e che può essere applicato a un dominio gestito. La chiave pubblica deve essere già nota e considerata attendibile dai computer client.

In questa esercitazione è stato creato un certificato autofirmato con la chiave privata, quindi è necessario esportare i componenti pubblici e privati appropriati.

Esportare un certificato per Microsoft Entra Domain Services

Per poter usare il certificato digitale creato nel passaggio precedente con il dominio gestito, è necessario prima esportare il certificato in un file PFX che include la chiave privata.

Per aprire la finestra di dialogo Esegui, premere i tasti WINDOWS + R.

Aprire Microsoft Management Console (MMC) immettendo mmc nella finestra di dialogo Esegui e quindi fare clic su OK.

Alla richiesta di Controllo dell'account utente selezionare Sì per avviare MMC come amministratore.

Dal menu File scegliere Aggiungi/Rimuovi snap-in.

Nella procedura guidata Snap-in certificati scegliere Account del computer e quindi selezionare Avanti.

Nella pagina Seleziona computer scegliere Computer locale (il computer su cui è in esecuzione questa console) e quindi selezionare Fine.

Nella finestra di dialogo Aggiungi o rimuovi snap-in fare clic su OK per aggiungere lo snap-in Certificati a MMC.

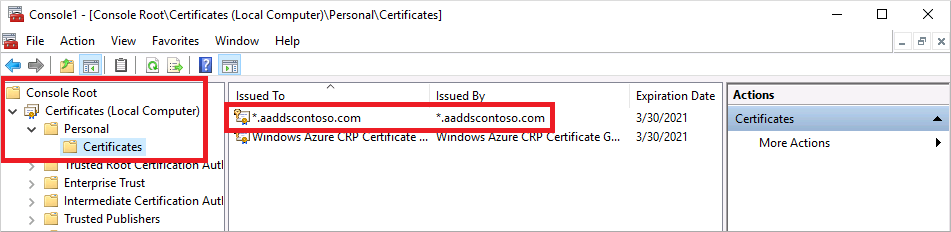

Nella finestra di MMC espandere Radice console. Selezionare Certificati (computer locale), quindi espandere il nodo Personale, poi il nodo Certificati.

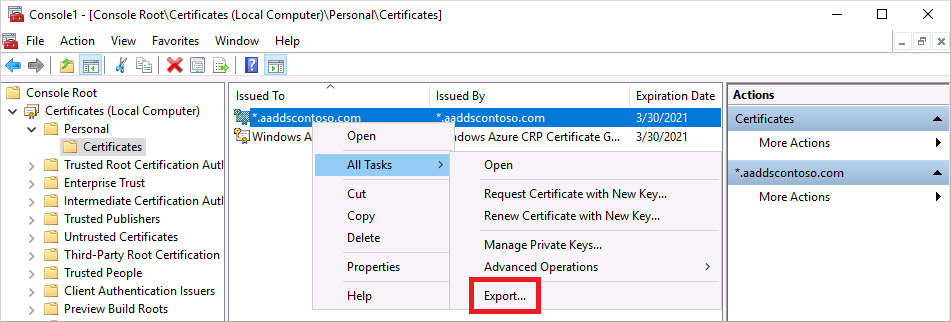

Viene visualizzato il certificato autofirmato creato nel passaggio precedente, ad esempio aaddscontoso.com. Selezionare con il pulsante destro del computer questo certificato, quindi scegliere Tutte le attività > Esporta...

Nella Esportazione guidata certificati fare clic su Avanti.

È necessario esportare la chiave privata per il certificato. Se la chiave privata non è inclusa nel certificato esportato, l'azione per abilitare LDAP sicuro per il dominio gestito ha esito negativo.

Nella pagina Esportazione della chiave privata con il certificato scegliere Sì, esporta la chiave privata e quindi fare clic su Avanti.

I domini gestiti supportano solo il formato di file di certificato PFX che include la chiave privata. Non esportare il certificato come formato di file CER senza la chiave privata.

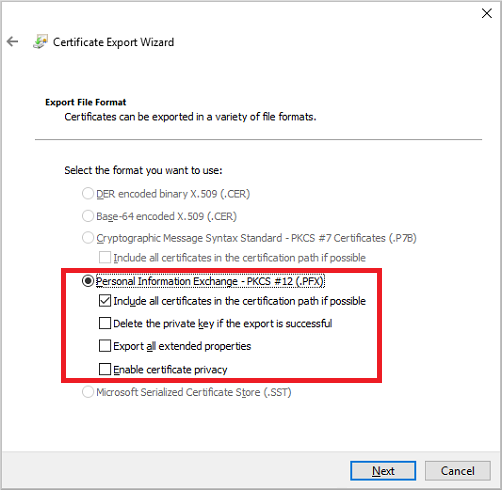

Nella pagina Formato file di esportazione selezionare Scambio di informazioni personali - PKCS #12 (.PFX) come formato di file per il certificato esportato. Selezionare la casella accanto a Se possibile, includi tutti i certificati nel percorso certificazione:

Poiché questo certificato viene usato per decrittografare i dati, è consigliabile controllare con attenzione l'accesso. È possibile usare una password per proteggere l'uso del certificato. Senza la password corretta, il certificato non può essere applicato a un servizio.

Nella pagina Sicurezza scegliere l'opzione Password per proteggere il file di certificato PFX. L'algoritmo di crittografia deve essere TripleDES-SHA1. Immettere e confermare una password, quindi selezionare Avanti. Questa password viene usata nella sezione successiva per abilitare l'accesso LDAP sicuro per il dominio gestito.

Se si esporta usando il cmdlet export-pfxcertificate di PowerShell, è necessario passare il flag -CryptoAlgorithmOption usando TripleDES_SHA1.

Nella pagina File da esportare specificare il nome e il percorso del file in cui si vuole esportare il certificato, ad esempio

C:\Users\<account-name>\azure-ad-ds.pfx. Prendere nota della password e del percorso del file PFX in quanto queste informazioni saranno necessarie nei passaggi successivi.Nella pagina di verifica selezionare Fine per esportare il certificato in un file PFX. Quando il certificato viene esportato, viene visualizzata una finestra di dialogo di conferma.

Lasciare aperta la console MMC per l'uso nella sezione seguente.

Esportare un certificato per i computer client

I computer client devono considerare attendibile l'autorità emittente del certificato LDAP sicuro per stabilire una connessione con il dominio gestito tramite LDAPS. I computer client necessitano di un certificato per crittografare correttamente i dati decrittografati da Servizi di dominio. Se si usa una CA pubblica, il computer deve considerare automaticamente attendibili tali autorità di certificazione e avere un certificato corrispondente.

In questa esercitazione viene usato un certificato autofirmato e viene generato un certificato che include la chiave privata del passaggio precedente. A questo punto esportare e quindi installare il certificato autofirmato nell'archivio certificati attendibili del computer client:

Tornare all'archivio MMC per i certificati personali (computer locale). >> Viene visualizzato il certificato autofirmato creato nel passaggio precedente, ad esempio aaddscontoso.com. Selezionare con il pulsante destro del computer questo certificato, quindi scegliere Tutte le attività > Esporta...

Nella Esportazione guidata certificati fare clic su Avanti.

Poiché per i client la chiave privata non è necessaria, nella pagina Esporta chiave privata scegliere No, non esportare la chiave privata e quindi fare clic su Avanti.

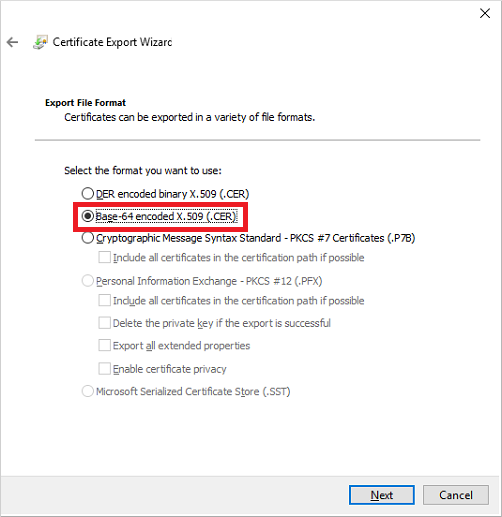

Nella pagina Formato file di esportazione selezionare Codificato Base 64 X.509 (.CER) come formato di file per il certificato esportato:

Nella pagina File da esportare specificare il nome e il percorso del file in cui si vuole esportare il certificato, ad esempio

C:\Users\<account-name>\azure-ad-ds-client.cer.Nella pagina di verifica selezionare Fine per esportare il certificato in un file CER. Quando il certificato viene esportato, viene visualizzata una finestra di dialogo di conferma.

Il file di certificato CER può ora essere distribuito ai computer client che devono considerare attendibile la connessione LDAP sicura al dominio gestito. Installare il certificato nel computer locale.

Aprire Esplora file e passare al percorso in cui è stato salvato . File di certificato CER, ad esempio

C:\Users\<account-name>\azure-ad-ds-client.cer.Fare clic con il pulsante destro del mouse sul file di certificato CER, quindi scegliere Installa certificato.

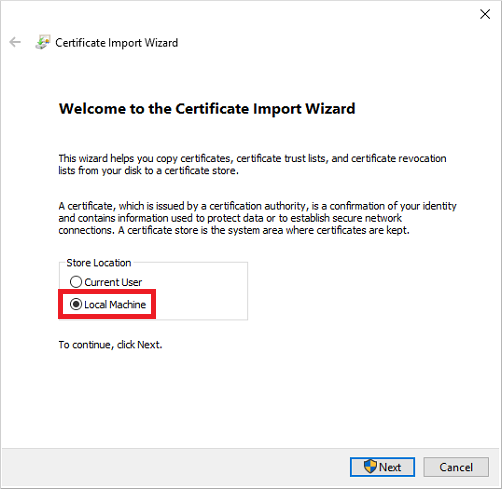

Nella Importazione guidata certificati scegliere di archiviare il certificato nel Computer locale, quindi fare clic su Avanti:

Quando richiesto, scegliere Sì per consentire al computer di apportare modifiche.

Scegliere Seleziona automaticamente l'archivio certificati secondo il tipo di certificato, quindi fare clic su Avanti.

Nella pagina di verifica selezionare Fine per importare il certificato CER. Quando il certificato viene importato, viene visualizzata una finestra di dialogo di conferma.

Abilitare LDAP sicuro per Microsoft Entra Domain Services

Con un certificato digitale creato ed esportato che include la chiave privata e il computer client impostato in modo da considerare attendibile la connessione, è ora possibile abilitare LDAP sicuro nel dominio gestito. Per abilitare LDAP sicuro in un dominio gestito, seguire questa procedura di configurazione:

Nell'interfaccia di amministrazione di Microsoft Entra immettere servizi di dominio nella casella Cerca risorse. Selezionare Servizi di dominio Microsoft Entra nel risultato della ricerca.

Scegliere il dominio gestito, ad esempio aaddscontoso.com.

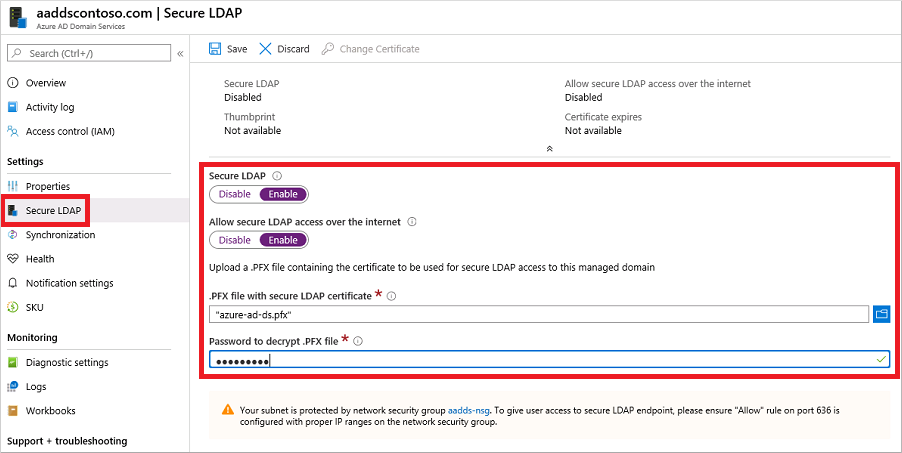

Sul lato sinistro della finestra Servizi di dominio Microsoft Entra scegliere LDAP sicuro.

Per impostazione predefinita, l'accesso LDAP sicuro al dominio gestito è disabilitato. Impostare LDAP sicuro su Abilita.

Per impostazione predefinita, l'accesso LDAP sicuro al dominio gestito su Internet è disabilitato. Quando si abilita l'accesso LDAP sicuro tramite Internet, il dominio è soggetto ad attacchi di forza bruta sulle password tramite Internet. Nel passaggio successivo, viene configurato un gruppo di sicurezza di rete per bloccare l'accesso consentendolo solo agli intervalli di indirizzi IP di origine necessari.

Impostare Abilita accesso LDAP sicuro tramite Internet su Abilita.

Selezionare l'icona della cartella accanto a File PFX con certificato LDAP sicuro. Individuare il percorso del file PFX, quindi selezionare il certificato che include la chiave privata, creato in un passaggio precedente.

Importante

Come indicato nella sezione precedente sui requisiti dei certificati, non è possibile usare un certificato di una CA pubblica con il dominio predefinito .onmicrosoft.com. Microsoft è proprietaria del dominio .onmicrosoft.com, quindi una CA pubblica non emetterà un certificato.

Assicurarsi che il certificato sia nel formato appropriato. In caso contrario, la piattaforma Azure genera errori di convalida del certificato quando si abilita LDAP sicuro.

Immettere la Password per decrittografare il file PFX impostata in un passaggio precedente quando il certificato è stato esportato in un file PFX.

Selezionare Salva per abilitare LDAP sicuro.

Viene visualizzata una notifica che informa che è in corso la configurazione di LDAP sicuro per il dominio gestito. Finché questa operazione non viene completata, non è possibile modificare altre impostazioni per il dominio gestito.

Per abilitare LDAP sicuro per il dominio gestito sono necessari alcuni minuti. Se il certificato LDAP sicuro fornito non corrisponde ai criteri richiesti, l'azione per abilitare LDAP sicuro per il dominio gestito ha esito negativo.

L'errore si verifica in genere se il nome di dominio non è corretto, se l'algoritmo di crittografia per il certificato non è TripleDES-SHA1 oppure se il certificato sta per scadere o è già scaduto. È possibile creare di nuovo il certificato con parametri validi, quindi abilitare LDAP sicuro usando questo certificato aggiornato.

Modificare un certificato in scadenza

- Creare un certificato LDAP sicuro sostitutivo seguendo la procedura per creare un certificato per LDAP sicuro.

- Per applicare il certificato sostitutivo a Servizi di dominio, nel menu a sinistra di Microsoft Entra Domain Services nell'interfaccia di amministrazione di Microsoft Entra selezionare LDAP sicuro e quindi selezionare Cambia certificato.

- Distribuire il certificato a tutti i client che si connettono usando LDAP sicuro.

Bloccare l'accesso LDAP sicuro su Internet

Se si abilita l'accesso LDAP sicuro al dominio gestito tramite Internet, viene creata una minaccia per la sicurezza. Il dominio gestito è raggiungibile da Internet sulla porta TCP 636. È consigliabile limitare l'accesso al dominio gestito a specifici indirizzi IP noti per l'ambiente. È possibile usare una regola del gruppo di sicurezza di rete di Azure per limitare l'accesso a LDAP sicuro.

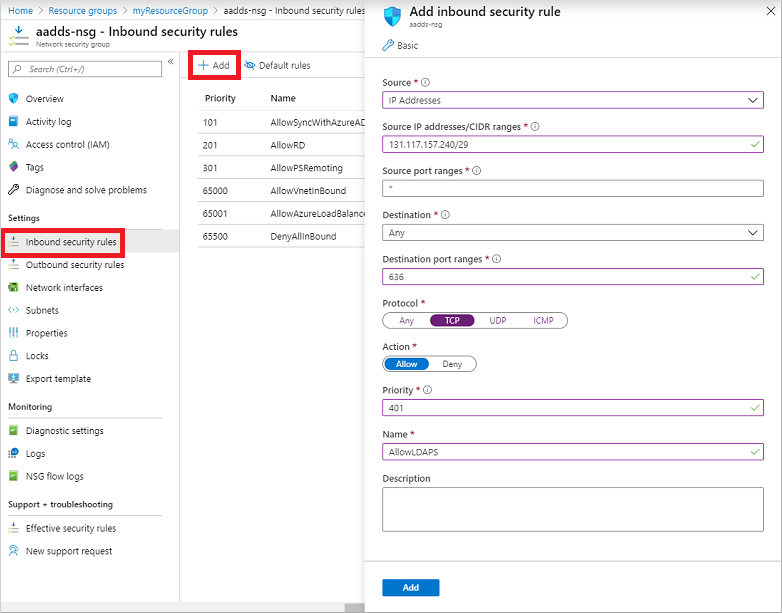

Creare una regola per consentire l'accesso LDAP sicuro in ingresso sulla porta TCP 636 da un set specificato di indirizzi IP. Una regola DenyAll predefinita con una priorità più bassa si applica a tutto il traffico in ingresso proveniente da Internet, quindi solo gli indirizzi specificati possono raggiungere il dominio gestito tramite LDAP sicuro.

Nell'interfaccia di amministrazione di Microsoft Entra cercare e selezionare Gruppi di risorse.

Scegliere il gruppo di risorse, ad esempio myResourceGroup e quindi selezionare il gruppo di sicurezza di rete, ad esempio aaads-nsg.

Viene visualizzato l'elenco delle regole di sicurezza in ingresso e in uscita esistenti. Sul lato sinistro della finestra del gruppo di sicurezza di rete scegliere Impostazioni > Regole di sicurezza in ingresso.

Selezionare Aggiungi, quindi creare una regola per consentire la porta TCP636. Per una maggiore sicurezza, scegliere l'origine come Indirizzi IP e quindi specificare il proprio indirizzo IP o l'intervallo valido per l'organizzazione.

Impostazione Valore Origine Indirizzi IP Indirizzi IP/intervalli CIDR di origine Un indirizzo IP o un intervallo valido per l'ambiente Intervalli porte di origine * Destinazione Any Intervalli porte di destinazione 636 Protocollo TCP Azione Consenti Priorità 401 Name AllowLDAPS Quando si è pronti, selezionare Aggiungi per salvare e applicare la regola.

Configurare la zona DNS per l'accesso esterno

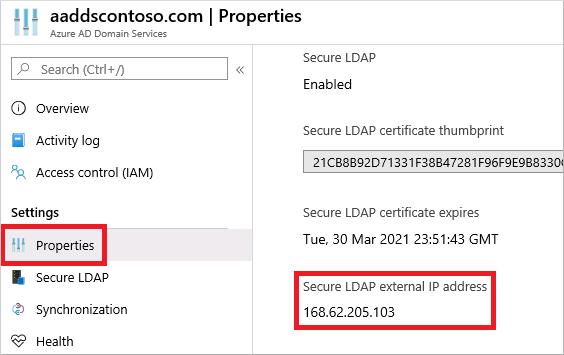

Dopo aver abilitato l'accesso LDAP sicuro tramite Internet, aggiornare la zona DNS in modo che i computer client possano trovare il dominio gestito. L'Indirizzo IP esterno per LDAP sicuro è riportato nella scheda Proprietà del dominio gestito:

Configurare il provider DNS esterno per creare un record host, ad esempio ldaps, da risolvere in questo indirizzo IP esterno. Per eseguire prima il test in locale nel computer, è possibile creare una voce nel file hosts di Windows. Per modificare correttamente il file hosts nel computer locale, aprire Blocco note come amministratore, quindi aprire il file C:\Windows\System32\drivers\etc\hosts.

La voce DNS di esempio seguente, con il provider DNS esterno o nel file host locale, risolve il traffico per ldaps.aaddscontoso.com verso l'indirizzo IP esterno di 168.62.205.103:

168.62.205.103 ldaps.aaddscontoso.com

Testare le query sul dominio gestito

Per eseguire la connessione e il binding al dominio gestito e svolgere ricerche tramite LDAP, si usa lo strumento LDP.exe. Questo strumento è incluso nel pacchetto di Strumenti di amministrazione remota del server. Per altre informazioni, vedere Installare Strumenti di amministrazione remota del server.

- Aprire LDP.exe e connettersi al dominio gestito. Selezionare Connessione e quindi scegliere Connetti.

- Immettere il nome di dominio DNS LDAP sicuro del dominio gestito creato nel passaggio precedente, ad esempio ldaps.aaddscontoso.com. Per usare LDAP sicuro, impostare Porta su 636, quindi selezionare la casella SSL.

- Fare clic su OK per connettersi al dominio gestito.

Eseguire quindi il binding al dominio gestito. Gli utenti e gli account del servizio non possono eseguire binding LDAP semplici se la sincronizzazione degli hash delle password NTLM è stata disabilitata nel dominio gestito. Per altre informazioni sulla disabilitazione della sincronizzazione degli hash delle password NTLM, vedere Proteggere il dominio gestito.

- Selezionare l'opzione di menu Connessione, quindi scegliere Associa.

- Fornire le credenziali di un account utente appartenente al dominio gestito. Immettere la password dell'account utente, quindi immettere il dominio, ad esempio aaddscontoso.com.

- Per Tipo di binding scegliere l'opzione Binding con credenziali.

- Selezionare OK per eseguire il binding al dominio gestito.

Per visualizzare gli oggetti archiviati nel dominio gestito:

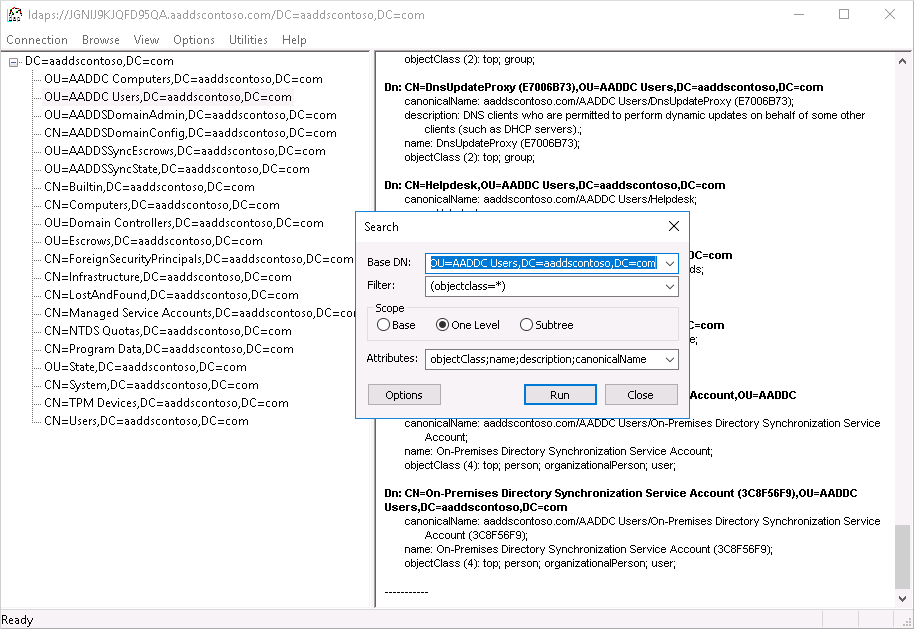

Scegliere l'opzione di menu Visualizza e quindi scegliere Albero.

Lasciare vuoto il campo BaseDN, quindi fare clic su OK.

Scegliere un contenitore, ad esempio AADDC Users, quindi fare clic con il pulsante destro del mouse sul contenitore e scegliere Cerca.

Lasciare i campi prepopolati impostati, quindi selezionare Esegui. I risultati della query vengono visualizzati nella finestra a destra, come illustrato nell'output di esempio seguente:

Per eseguire direttamente una query su un contenitore specifico, dal menu Struttura > ad albero di visualizzazione è possibile specificare un valore BaseDN , ad esempio OU=AADDC Users,DC=AADDSCONTOSO,DC=COM o OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Per altre informazioni su come formattare e creare query, vedere Nozioni di base sulle query LDAP.

Nota

Se viene usato un certificato autofirmato, assicurarsi che il certificato autofirmato sia stato aggiunto nelle autorità di certificazione radice attendibili per LD piattaforma di strumenti analitici per lavorare con LDP.exe

Pulire le risorse

Se è stata aggiunta una voce DNS al file hosts locale del computer per testare la connettività per questa esercitazione, rimuovere questa voce e aggiungere un record formale nella zona DNS. Per rimuovere la voce dal file hosts locale, completare i passaggi seguenti:

- Nel computer locale aprire il Blocco note come amministratore

- Passare a e aprire il file

C:\Windows\System32\drivers\etc\hosts. - Eliminare la riga per il record aggiunto, ad esempio

168.62.205.103 ldaps.aaddscontoso.com

Risoluzione dei problemi

Se viene visualizzato un errore che indica che LDAP.exe non è in grado di connettersi, provare a usare i diversi aspetti del recupero della connessione:

- Configurazione del controller di dominio

- Configurazione del client

- Rete

- Definizione della sessione TLS

Per la corrispondenza del nome soggetto del certificato, il controller di dominio userà il nome di dominio di Servizi di dominio (non il nome di dominio Microsoft Entra) per cercare il certificato nell'archivio certificati. Gli errori di ortografia, ad esempio, impediscono al controller di dominio di selezionare il certificato corretto.

Il client tenta di stabilire la connessione TLS usando il nome specificato. Il traffico deve attraversare tutto il percorso. Il controller di dominio invia la chiave pubblica del certificato di autenticazione del server. Il certificato deve avere l'utilizzo corretto nel certificato, il nome firmato nel nome soggetto deve essere compatibile per il client per considerare attendibile che il server sia il nome DNS a cui ci si sta connettendo( ovvero, un carattere jolly funzionerà, senza errori di ortografia) e il client deve considerare attendibile l'autorità emittente. È possibile verificare la presenza di eventuali problemi nella catena nel log di sistema in Visualizzatore eventi e filtrare gli eventi in cui l'origine è uguale a Schannel. Una volta che questi pezzi sono presenti, formano una chiave di sessione.

Per altre informazioni, vedere Handshake TLS.

Passaggi successivi

Questa esercitazione ha descritto come:

- Creare un certificato digitale da usare con Microsoft Entra Domain Services

- Abilitare LDAP sicuro per Microsoft Entra Domain Services

- Configurare LDAP sicuro per l'uso tramite Internet pubblico

- Eseguire il binding e il test di LDAP sicuro per un dominio gestito