Preparare Active Directory Lightweight Directory Services per il provisioning da Microsoft Entra ID

La documentazione seguente fornisce informazioni sull'esercitazione che illustrano come preparare un'installazione di Active Directory Lightweight Directory Services (AD LDS). Può essere usato come directory LDAP di esempio per la risoluzione dei problemi o per illustrare come effettuare il provisioning degli utenti da Microsoft Entra ID in una directory LDAP.

Preparare la directory LDAP

Se non si dispone già di un server di directory, vengono fornite le informazioni seguenti per creare un ambiente AD LDS di test. Questa configurazione usa PowerShell e il ADAMInstall.exe con un file di risposte. Questo documento non include informazioni approfondite su AD LDS. Per altre informazioni, vedere Active Directory Lightweight Directory Services.

Se si dispone già di AD LDS o di un altro server di directory, è possibile ignorare questo contenuto e continuare in Esercitazione: ECMA Connessione or Host generico LDAP connector per l'installazione e la configurazione dell'host del connettore ECMA.

Creare un certificato SSL, una directory di test e installare AD LDS.

Usare lo script di PowerShell dell'Appendice A. Lo script esegue le azioni seguenti:

- Crea un certificato autofirmato che verrà usato dal connettore LDAP.

- Crea una directory per il log di installazione delle funzionalità.

- Esporta il certificato nell'archivio personale nella directory .

- Importa il certificato nella radice attendibile del computer locale.

- Installa il ruolo AD LDS nella macchina virtuale.

Nella macchina virtuale Windows Server in cui si usa per testare il connettore LDAP, modificare lo script in modo che corrisponda al nome del computer e quindi eseguire lo script usando Windows PowerShell con privilegi amministrativi.

Creare un'istanza di AD LDS

Ora che il ruolo è stato installato, è necessario creare un'istanza di AD LDS. Per creare un'istanza di , è possibile usare il file di risposte fornito di seguito. Questo file installerà l'istanza in modalità non interattiva senza usare l'interfaccia utente.

Copiare il contenuto dell'Appendice B nel Blocco note e salvarlo come answer.txt in "C:\Windows\ADAM".

Aprire ora un prompt dei comandi con privilegi amministrativi ed eseguire il file eseguibile seguente:

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

Creare contenitori e un account del servizio per AD LDS

Usare lo script di PowerShell dell'Appendice C. Lo script esegue le azioni seguenti:

- Crea un contenitore per l'account del servizio che verrà usato con il connettore LDAP.

- Crea un contenitore per gli utenti cloud, in cui verrà effettuato il provisioning degli utenti.

- Crea l'account del servizio in AD LDS.

- Abilita l'account del servizio.

- Aggiunge l'account del servizio al ruolo Amministrazione istrators di AD LDS.

Nella macchina virtuale Windows Server si usa per testare il connettore LDAP eseguire lo script usando Windows PowerShell con privilegi amministrativi.

Concedere le autorizzazioni di lettura NETWORK edizione Standard RVICE al certificato SSL

Per consentire il funzionamento di SSL, è necessario concedere le autorizzazioni di lettura NETWORK edizione Standard RVICE al certificato appena creato. Per concedere le autorizzazioni, seguire questa procedura.

- Passare a C:\Program Data\Microsoft\Crypto\Keys.

- Fare clic con il pulsante destro del mouse sul file di sistema disponibile qui. Sarà un GUID. Questo contenitore archivia il certificato.

- Selezionare le proprietà.

- Nella parte superiore selezionare la scheda Sicurezza .

- Seleziona Modifica

- Fare clic su Aggiungi.

- Nella casella immettere Servizio di rete e selezionare Controlla nomi.

- Selezionare NETWORK edizione Standard RVICE nell'elenco e fare clic su OK.

- Fare clic su OK.

- Verificare che l'account del servizio di rete abbia autorizzazioni di lettura e lettura e di esecuzione e fare clic su Applica e OK.

Verificare la connettività SSL con AD LDS

Dopo aver configurato il certificato e concesso le autorizzazioni dell'account del servizio di rete, testare la connettività per verificare che funzioni.

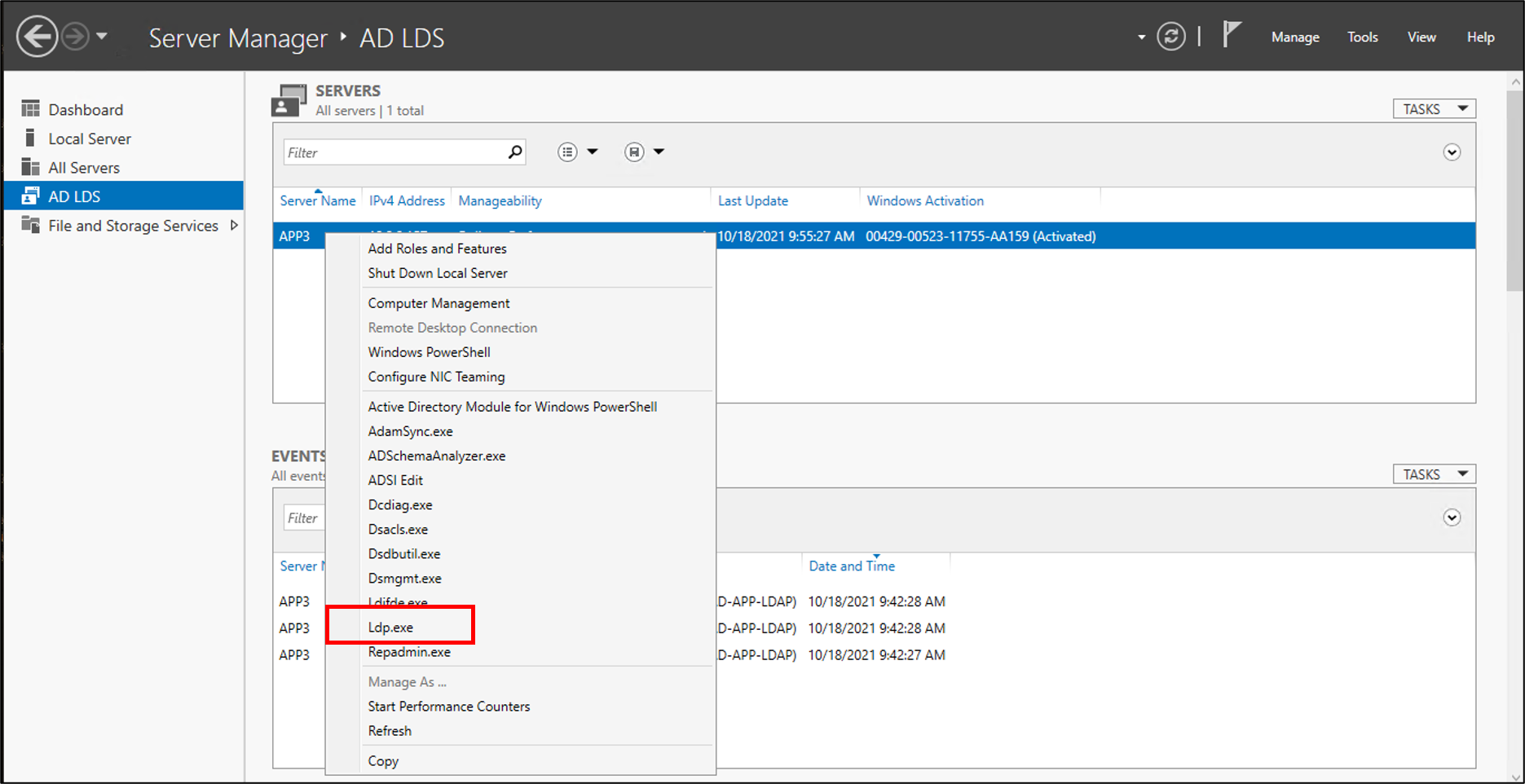

- Aprire Server Manager e selezionare AD LDS a sinistra

- Fare clic con il pulsante destro del mouse sull'istanza di AD LDS e selezionare ldp.exe dal popup.

- Nella parte superiore di ldp.exe selezionare Connessione ion e Connessione.

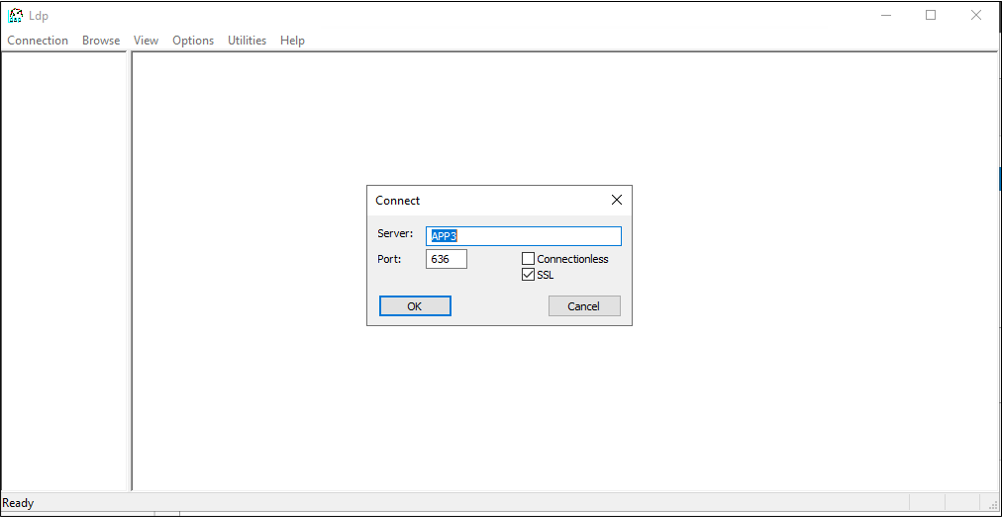

- Immettere le informazioni seguenti e fare clic su OK.

- Verrà visualizzata una risposta simile allo screenshot seguente.

- Nella parte superiore, in Connessione ion selezionare Associa.

- Lasciare le impostazioni predefinite e fare clic su OK.

- A questo momento, eseguire correttamente l'associazione all'istanza di .

Disabilitare i criteri password locali

Attualmente, il connettore LDAP effettua il provisioning degli utenti con una password vuota. Questo provisioning non soddisfa i criteri password locali nel server, quindi lo disabiliteremo a scopo di test. Per disabilitare la complessità delle password, in un server non aggiunto a un dominio, seguire questa procedura.

Importante

Poiché la sincronizzazione delle password in corso non è una funzionalità del provisioning LDAP locale, Microsoft consiglia di usare AD LDS in modo specifico con applicazioni federate, se usate in combinazione con Active Directory Domain Services o quando si aggiornano gli utenti esistenti in un'istanza di AD LDS.

- Nel server fare clic su Start, Esegui e quindi gpedit.msc

- Nell'editor Criteri di gruppo locali passare a Configurazione computer Windows > Impostazioni > Sicurezza Impostazioni > Criteri password criteri > account

- A destra fare doppio clic su Password deve soddisfare i requisiti di complessità e selezionare Disabilitato.

- Fare clic su Applica e ok

- Chiudere l'editor Criteri di gruppo locali

Continuare quindi nel materiale sussidiario per effettuare il provisioning degli utenti da Microsoft Entra ID in una directory LDAP per scaricare e configurare l'agente di provisioning.

Appendice A - Installare lo script powerShell di AD LDS

Lo script di PowerShell seguente può essere usato per automatizzare l'installazione di Active Directory Lightweight Directory Services. Sarà necessario modificare lo script in modo che corrisponda all'ambiente; in particolare, passare APP3 al nome host del computer.

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

Appendice B - File di risposte

Questo file viene usato per automatizzare e creare un'istanza di AD LDS. Questo file verrà modificato in modo che corrisponda all'ambiente; in particolare, passare APP3 al nome host del server.

Importante

Questo script usa l'amministratore locale per l'account del servizio AD LDS. Verrà richiesta la password durante l'installazione.

Se si installa AD LDS in un controller di dominio e non in un server autonomo o membro, è necessario modificare LocalLDAPPortToListenOn e LocalSSLPortToListonOn in un elemento diverso dalle porte note per LDAP e LDAP su SSL. Ad esempio, LocalLDAPPortToListenOn=51300 e LocalSSLPortToListenOn=51301.

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

Appendice C - Popolare lo script powerShell ad AD LDS

Script di PowerShell per popolare AD LDS con contenitori e un account del servizio.

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"