Provisioning di utenti in applicazioni tramite PowerShell

La documentazione seguente fornisce informazioni sulla configurazione e sull'esercitazione che illustrano come usare il connettore PowerShell generico e l'host Connessione ivity (ECMA) extensible Connessione ivity (ECMA) per integrare Microsoft Entra ID con sistemi esterni che offrono API basate su Windows PowerShell.

Per altre informazioni, vedere Windows PowerShell Connessione or technical reference (Informazioni di riferimento tecnico su Windows PowerShell Connessione or)

Prerequisiti per il provisioning tramite PowerShell

Le sezioni seguenti illustrano in dettaglio i prerequisiti per questa esercitazione.

Scaricare i file di installazione di PowerShell

Scaricare i file di installazione di PowerShell dal repository GitHub. I file di installazione sono costituiti dal file di configurazione, dal file di input, dal file di schema e dagli script usati.

On-premises prerequisites (Prerequisiti locali)

Il connettore fornisce un bridge tra le funzionalità dell'host Connessione or ECMA e Windows PowerShell. Prima di usare il Connessione or, assicurarsi di disporre degli elementi seguenti nel server che ospita il connettore

- Windows Server 2016 o versione successiva.

- Almeno 3 GB di RAM per ospitare un agente di provisioning.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 o 4.0

- Connessione ivity tra il server di hosting, il connettore e il sistema di destinazione con cui interagiscono gli script di PowerShell.

- I criteri di esecuzione nel server devono essere configurati per consentire al connettore di eseguire script di Windows PowerShell. Se gli script eseguiti dal connettore non hanno una firma digitale, eseguire questo comando per configurare i criteri di esecuzione:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - La distribuzione di questo connettore richiede uno o più script di PowerShell. Alcuni prodotti Microsoft possono fornire script per l'uso con questo connettore e l'istruzione di supporto per tali script verrebbe fornita da tale prodotto. Se si sviluppano script personalizzati per l'uso con questo connettore, è necessario avere familiarità con l'API Extensible Connessione ivity Management Agent per sviluppare e gestire tali script. Se si esegue l'integrazione con sistemi di terze parti usando script personalizzati in un ambiente di produzione, è consigliabile collaborare con il fornitore di terze parti o un partner di distribuzione per assistenza, indicazioni e supporto per questa integrazione.

Requisiti cloud

- Tenant di Microsoft Entra con ID Microsoft Entra P1 o Premium P2 (o EMS E3 o E5). L'uso di questa funzionalità richiede licenze microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

- Ruolo Amministrazione istrator dell'identità ibrida per la configurazione dell'agente di provisioning e dell'applicazione Amministrazione istrator o dei ruoli Amministrazione istrator dell'applicazione cloud per la configurazione del provisioning nel portale di Azure.

- Gli utenti di Microsoft Entra, di cui eseguire il provisioning, devono essere già popolati con gli attributi richiesti dallo schema.

Scaricare, installare e configurare il pacchetto di Microsoft Entra Connessione Provisioning Agent

Se l'agente di provisioning è già stato scaricato e configurato per un'altra applicazione locale, continuare la lettura nella sezione successiva.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'identità ibrida Amministrazione istrator.

- Passare a Identity>Hybrid management>Microsoft Entra Connessione Cloud sync Agents (Agenti di sincronizzazione>Microsoft Entra Connessione> Cloud).

Selezionare Scarica agente locale, esaminare le condizioni per il servizio, quindi selezionare Accetta termini e download.

Nota

Usare agenti di provisioning diversi per il provisioning di applicazioni locali e Microsoft Entra Connessione provisioning basato su cloud/sincronizzazione del cloud. Tutti e tre gli scenari non devono essere gestiti nello stesso agente.

Aprire il programma di installazione dell'agente di provisioning, accettare le condizioni per il servizio e selezionare Installa.

Quando si apre la configurazione guidata dell'agente di provisioning di Microsoft Entra, passare alla scheda Seleziona estensione e selezionare Provisioning dell'applicazione locale quando viene richiesto di abilitare l'estensione.

L'agente di provisioning usa il Web browser del sistema operativo per visualizzare una finestra popup per l'autenticazione con Microsoft Entra ID e potenzialmente anche il provider di identità dell'organizzazione. Se si usa Internet Explorer come browser in Windows Server, potrebbe essere necessario aggiungere siti Web Microsoft all'elenco di siti attendibili del browser per consentire l'esecuzione corretta di JavaScript.

Specificare le credenziali per un amministratore di Microsoft Entra quando viene richiesto di autorizzare. L'utente deve avere il ruolo di Amministrazione istrator di identità ibrida o di Amministrazione istrator globale.

Selezionare Conferma per confermare l'impostazione. Al termine dell'installazione, è possibile selezionare Esci e chiudere anche il programma di installazione del pacchetto dell'agente di provisioning.

Configurare l'app ECMA locale

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali.

- Selezionare Nuova applicazione.

- Cercare l'applicazione dell'app ECMA locale, assegnare un nome all'app e selezionare Crea per aggiungerla al tenant.

- Passare alla pagina Provisioning dell'applicazione.

- Seleziona Inizia.

- Nella pagina Provisioning impostare la modalità su Automatico.

- Nella sezione Connessione ivity locale selezionare l'agente appena distribuito e selezionare Assegna agenti.

- Mantenere aperta questa finestra del browser, mentre si completa il passaggio successivo della configurazione usando la configurazione guidata.

Posizionare il file InputFile.txt e Schema.xml nei percorsi

Prima di poter creare il connettore PowerShell per questa esercitazione, è necessario copiare il file InputFile.txt e Schema.xml nei percorsi corretti. Questi file sono quelli necessari per il download nella sezione Scaricare i file di installazione di PowerShell.

| file | posizione |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Configurare il certificato host Connessione or di Microsoft Entra ECMA

- In Windows Server in cui è installato l'agente di provisioning fare clic con il pulsante destro del mouse sulla Configurazione guidata Microsoft ECMA2Host dal menu Start ed eseguire come amministratore. L'esecuzione come amministratore di Windows è necessaria per la procedura guidata per creare i registri eventi di Windows necessari.

- Dopo l'avvio della configurazione host di ECMA Connessione or, se è la prima volta che si esegue la procedura guidata, verrà chiesto di creare un certificato. Lasciare la porta predefinita 8585 e selezionare Genera certificato per generare un certificato. Il certificato generato automaticamente verrà autofirmato come parte della radice attendibile. Il certificato SAN corrisponde al nome host.

- Seleziona Salva.

Creare il Connessione or di PowerShell

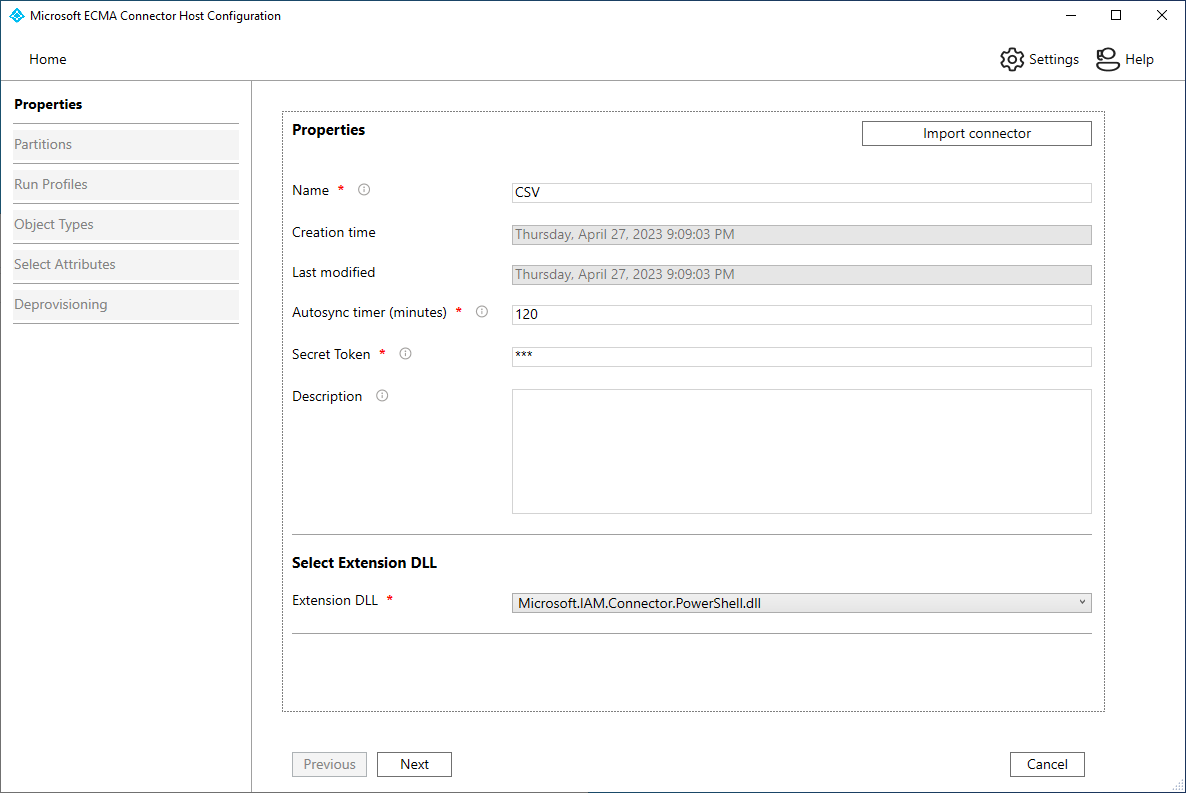

Schermata generale

Avviare la Configurazione guidata Microsoft ECMA2Host dal menu Start.

Nella parte superiore selezionare Importa e selezionare il file configuration.xml dal passaggio 1.

Il nuovo connettore deve essere creato e visualizzato in rosso. Fare clic su Modifica.

Generare un token segreto usato per autenticare l'ID Microsoft Entra nel connettore. Deve contenere almeno 12 caratteri e univoci per ogni applicazione. Se non si dispone già di un generatore di segreti, è possibile usare un comando di PowerShell come il seguente per generare una stringa casuale di esempio.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Nella pagina Proprietà tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

Proprietà valore Nome Nome scelto per il connettore, che deve essere univoco in tutti i connettori nell'ambiente. Ad esempio: PowerShell.Timer asincrono automatico (minuti) 120 Token segreto Immettere il token segreto qui. Deve contenere almeno 12 caratteri. DLL di estensione Per il connettore PowerShell selezionare Microsoft.IAM.ConnessioneO. PowerShell.dll.

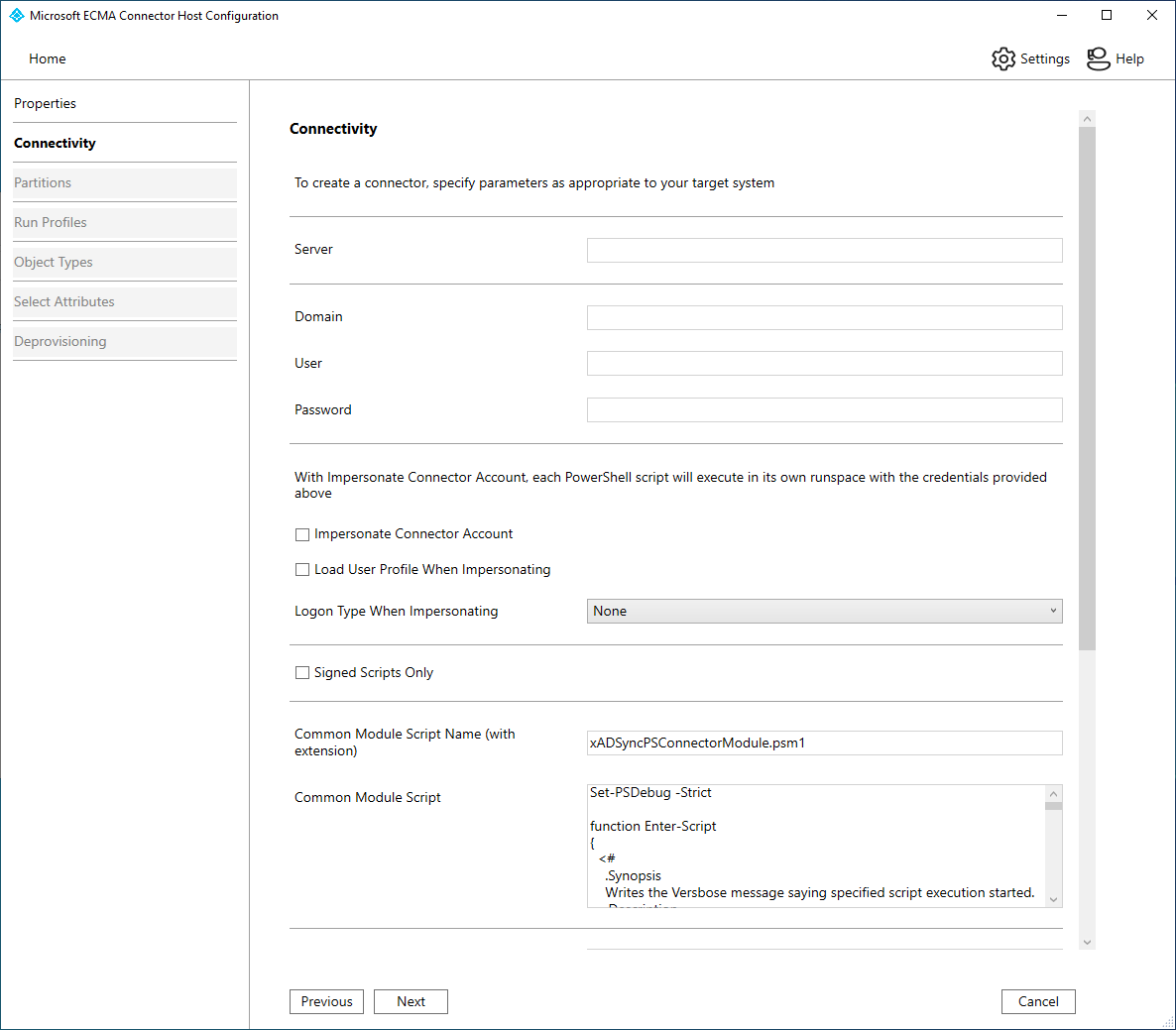

Connettività

La scheda connettività consente di specificare i parametri di configurazione per la connessione a un sistema remoto. Configurare la scheda connettività con le informazioni fornite nella tabella.

- Nella pagina Connessione ivity tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

| Parametro | Valore | Scopo |

|---|---|---|

| Server | <Blank> | Nome del server a cui deve connettersi il connettore. |

| Domain | <Blank> | Dominio delle credenziali da archiviare e usare quando viene eseguito il connettore. |

| User | <Blank> | Nome utente delle credenziali da archiviare e usare quando viene eseguito il connettore. |

| Password | <Blank> | Password delle credenziali da archiviare e usare quando viene eseguito il connettore. |

| Impersonate Connector Account | Non selezionato | Se impostato su True, il servizio di sincronizzazione esegue gli script di Windows PowerShell nel contesto delle credenziali specificate. Se possibile, è consigliabile usare il parametro $Credentials passato a ogni script anziché la rappresentazione. |

| Load User Profile When Impersonating | Non selezionato | Indica a Windows di caricare il profilo utente delle credenziali del connettore durante la rappresentazione. Se l'utente rappresentato ha un profilo mobile, il connettore non carica il profilo mobile. |

| Logon Type When Impersonating | None | Tipo di accesso durante la rappresentazione. Per altre informazioni, vedere la documentazione di dwLogonType. |

| Signed Scripts Only | Non selezionato | Se impostato su True, il connettore Windows PowerShell verifica che ogni script presenti una firma digitale valida. Se impostato su False, assicurarsi che i criteri di esecuzione di Windows PowerShell per il server del servizio di sincronizzazione siano impostati su RemoteSigned o su Unrestricted. |

| Common Module Script Name (con estensione) | xADSyncPS Connessione orModule.psm1 | Il connettore consente di archiviare un modulo di Windows PowerShell condiviso nella configurazione. Quando il connettore esegue uno script, il modulo di Windows PowerShell viene estratto nel file system perché possa essere importato da ogni script. |

| Script modulo comune | Codice del modulo di Connessione or di Ad Sync come valore. Questo modulo verrà creato automaticamente da ECMA2Host quando il connettore è in esecuzione. | |

| Script di convalida | <Blank> | Lo script di convalida è uno script Windows PowerShell facoltativo che può essere usato per verificare la validità dei parametri di configurazione del connettore specificati dall'amministratore. |

| Script dello schema | Codice GetSchema come valore. | |

| Nomi dei parametri di configurazione aggiuntivi | FileName,Delimiter,Encoding | Oltre alle impostazioni di configurazione standard è possibile definire impostazioni di configurazione personalizzate aggiuntive specifiche dell'istanza del connettore. Questi parametri possono essere specificati a livello di connettore, di partizione o di passaggio di esecuzione e sono accessibili dal relativo script di Windows PowerShell. |

| Nomi dei parametri di configurazione crittografati aggiuntivi | <Blank> |

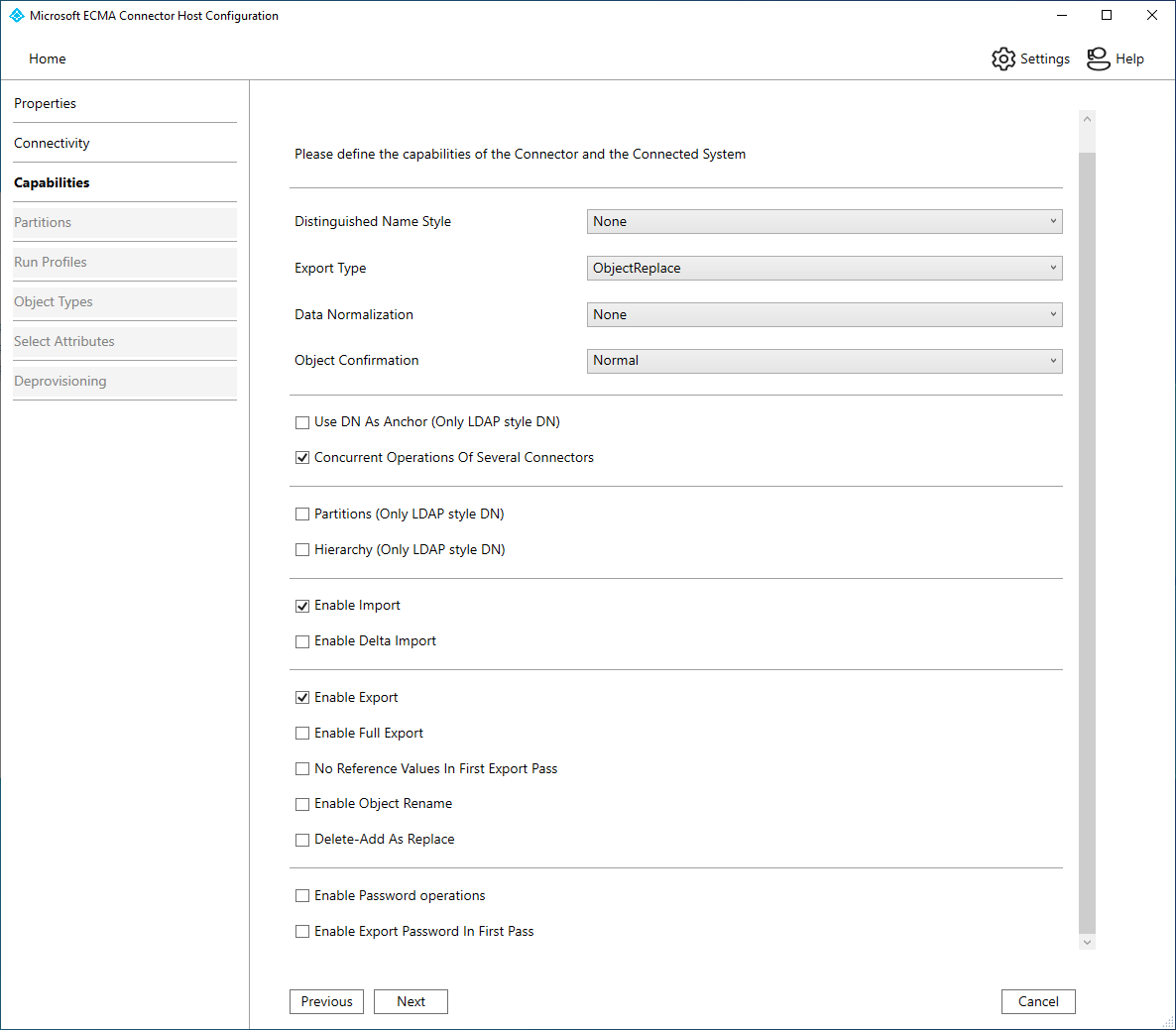

Funzionalità

La scheda funzionalità definisce il comportamento e le funzionalità del connettore. Dopo aver creato il connettore, non sarà più possibile modificare le selezioni effettuate in questa scheda. Configurare la scheda delle funzionalità con le informazioni fornite nella tabella.

- Nella pagina Funzionalità tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

| Parametro | Valore | Scopo |

|---|---|---|

| Distinguished Name Style (Stile di nome distinto) | None | Indica se il connettore supporta i nomi distinti e il relativo stile. |

| Export Type (Tipo di esportazione) | ObjectReplace | Determina il tipo degli oggetti che vengono presentati allo script di esportazione. |

| Data Normalization (Normalizzazione dei dati) | None | Indica al servizio di sincronizzazione di normalizzare gli attributi di ancoraggio prima che vengano forniti agli script. |

| Object Confirmation (Conferma degli oggetti) | Normale | Questa operazione viene ignorata. |

| Use DN as Anchor | Non selezionato | Se la funzionalità Distinguished Name Style è impostata su LDAP, l'attributo di ancoraggio per lo spazio del connettore è anche il nome distinto. |

| Concurrent Operations of Several Connectors | Selezionato | Se selezionata, è possibile eseguire contemporaneamente più connettori Windows PowerShell. |

| Partizioni | Non selezionato | Se selezionata, il connettore supporta più partizioni e l'individuazione delle partizioni. |

| Hierarchy | Non selezionato | Se selezionata, il connettore supporta una struttura gerarchica di tipo LDAP. |

| Enable Import | Selezionato | Se selezionata, il connettore importa i dati attraverso gli script di importazione. |

| Enable Delta Import | Non selezionato | Se selezionata, il connettore può richiedere i differenziali dagli script di importazione. |

| Enable Export | Selezionato | Se selezionata, il connettore esporta i dati attraverso gli script di esportazione. |

| Enable Full Export | Selezionato | Non supportato. Questo verrà ignorato. |

| No Reference Values In First Export Pass | Non selezionato | Se selezionata, gli attributi di riferimento vengono esportati in un secondo passaggio di esportazione. |

| Enable Object Rename | Non selezionato | Se selezionata, è possibile modificare i nomi distinti. |

| Delete-Add As Replace | Selezionato | Non supportato. Questo verrà ignorato. |

| Enable Export Password in First Pass | Non selezionato | Non supportato. Questo verrà ignorato. |

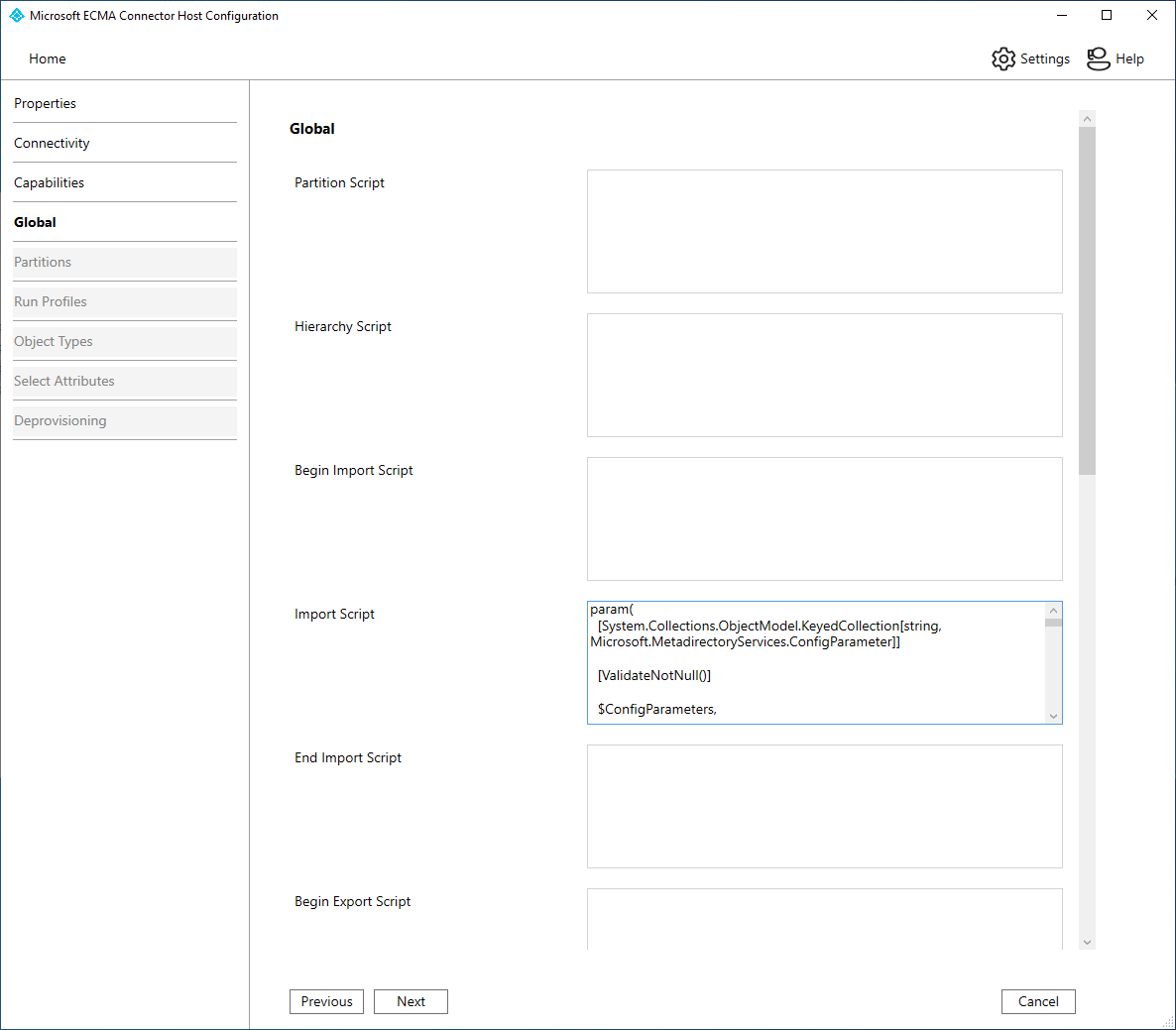

Parametri globali

La scheda Parametri globali consente di configurare gli script di Windows PowerShell eseguiti dal connettore. È anche possibile configurare i valori globali per le impostazioni di configurazione personalizzate definite nella scheda Connessione ivity. Configurare la scheda Parametri globali con le informazioni fornite nella tabella.

- Nella pagina Global Parameters (Parametri globali) tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

| Parametro | Valore |

|---|---|

| Script di partizione | <Blank> |

| Script gerarchia | <Blank> |

| Avviare lo script di importazione | <Blank> |

| Importa script | Incollare lo script di importazione come valore |

| Script di importazione finale | <Blank> |

| Avvia script di esportazione | <Blank> |

| Esporta script | Incollare lo script di importazione come valore |

| Termina script di esportazione | <Blank> |

| Inizia script password | <Blank> |

| Script di estensione password | <Blank> |

| End Password Script | <Blank> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Vuoto> (il valore predefinito è UTF8) |

Partizioni, Profili di esecuzione, Esportazione, FullImport

Mantenere le impostazioni predefinite e fare clic su Avanti.

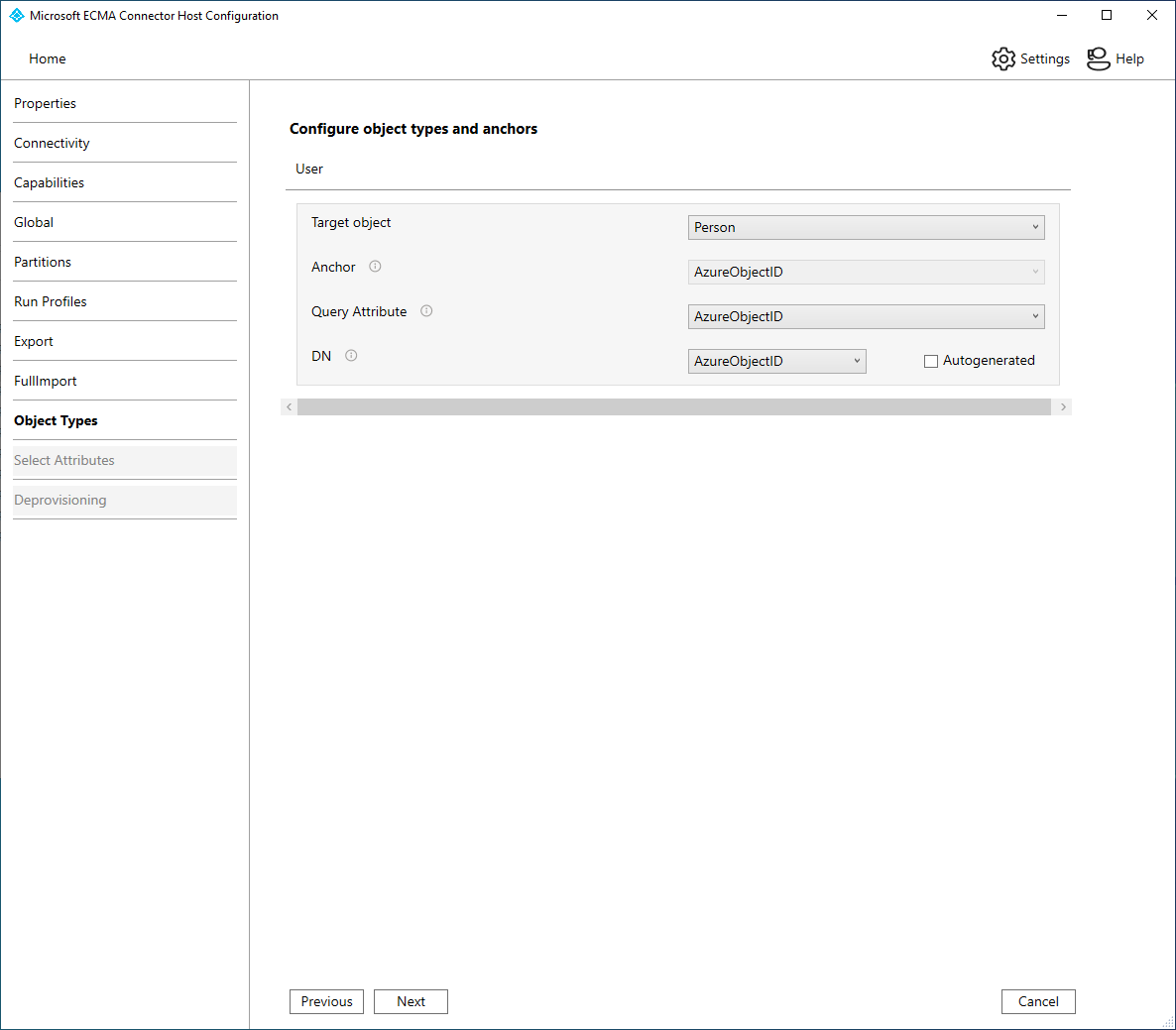

Tipi di oggetto

Configurare la scheda Tipi di oggetto con le informazioni fornite nella tabella.

- Nella pagina Tipi di oggetto tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

| Parametro | Valore |

|---|---|

| Oggetto di destinazione | Person |

| Ancora | AzureObjectID |

| Attributo query | AzureObjectID |

| DN | AzureObjectID |

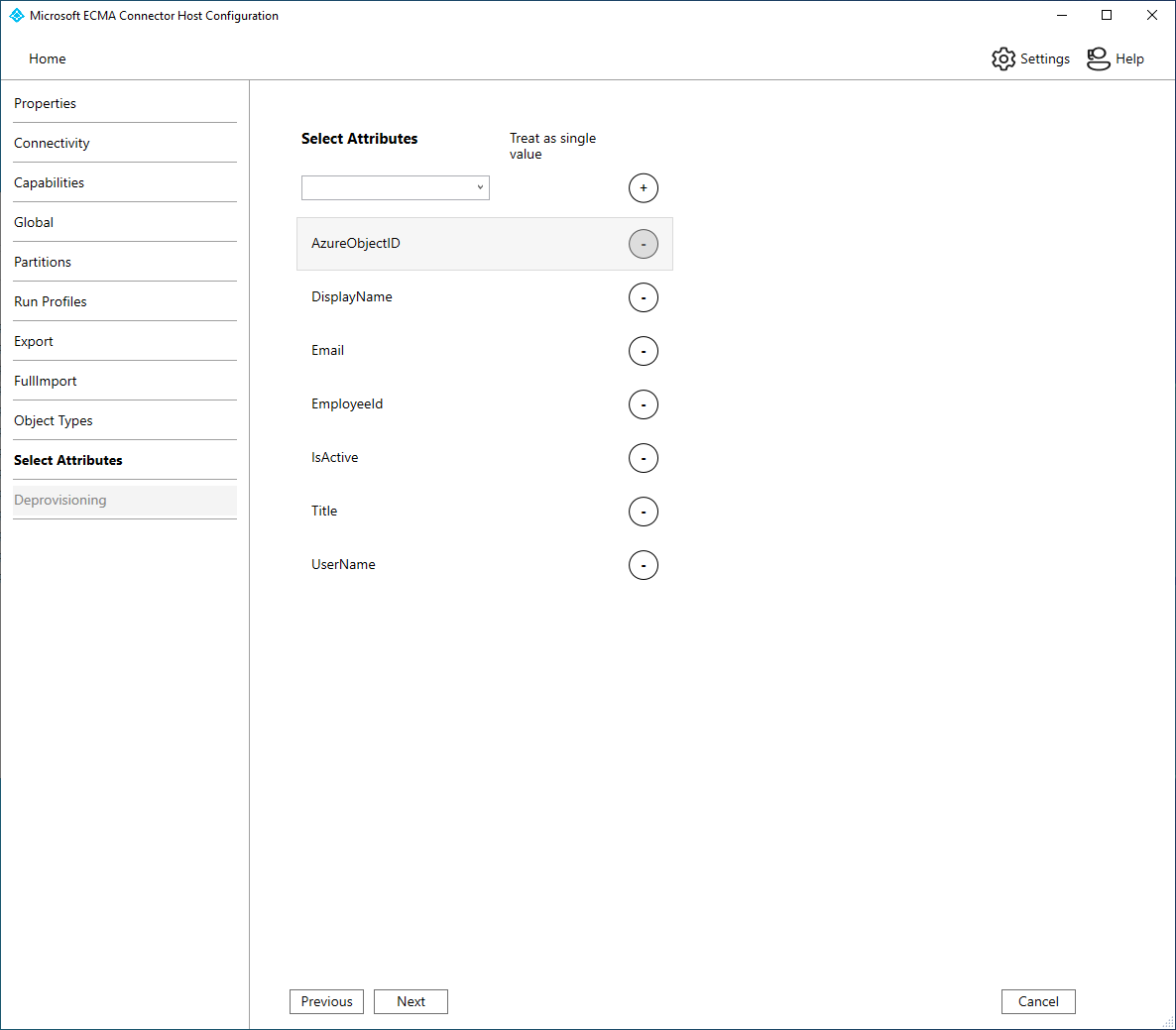

Selezione degli attributi

Verificare che siano selezionati gli attributi seguenti:

Nella pagina Seleziona attributi tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

AzureObjectID

IsActive

DisplayName

EmployeeId

Title

UserName

Indirizzo e-mail

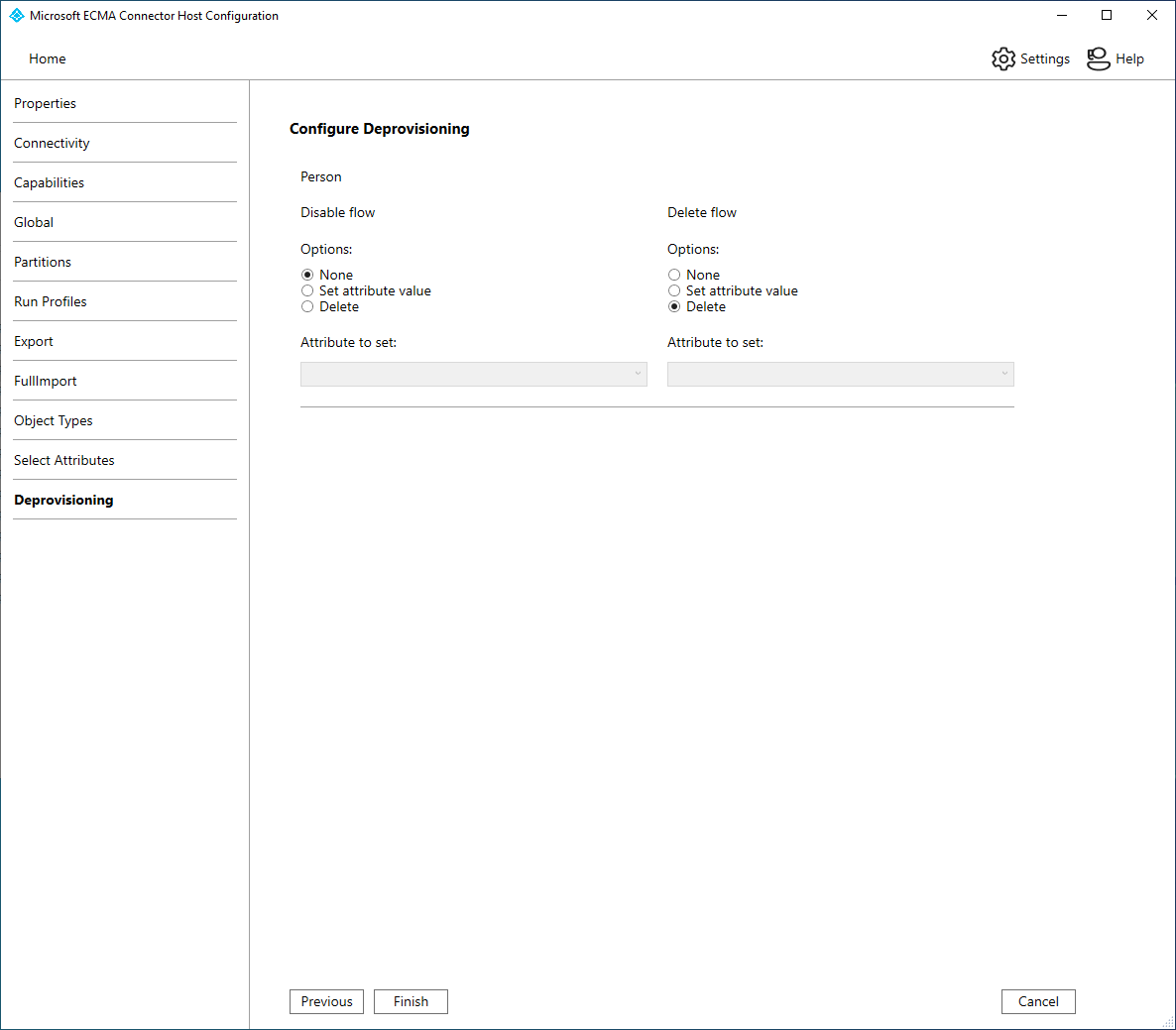

Deprovisioning

Nella pagina Deprovisioning è possibile specificare se si vuole che Microsoft Entra ID rimuovono gli utenti dalla directory quando escono dall'ambito dell'applicazione. In caso affermativo, in Disabilita flusso selezionare Elimina e in Elimina flusso selezionare Elimina. Se si sceglie Imposta valore attributo, gli attributi selezionati nella pagina precedente non saranno disponibili per la selezione nella pagina Deprovisioning.

- Nella pagina Deprovisioning tutte le informazioni devono essere popolate. La tabella viene fornita come riferimento. Fare clic su Avanti.

Verificare che il servizio ECMA2Host sia in esecuzione e possa leggere dal file tramite PowerShell

Seguire questa procedura per verificare che l'host del connettore sia stato avviato e abbia identificato gli utenti esistenti dal sistema di destinazione.

- Nel server che esegue Microsoft Entra ECMA Connessione or Host selezionare Avvia.

- Selezionare Esegui , se necessario, quindi immettere services.msc nella casella.

- Nell'elenco Servizi assicurarsi che Microsoft ECMA2Host sia presente e in esecuzione. Se non è in esecuzione, selezionare Avvia.

- Nel server che esegue Microsoft Entra ECMA Connessione or Host avviare PowerShell.

- Passare alla cartella in cui è stato installato l'host ECMA, ad esempio

C:\Program Files\Microsoft ECMA2Host. - Passare alla sottodirectory

Troubleshooting. - Eseguire lo script

TestECMA2HostConnection.ps1nella directory come illustrato e specificare come argomenti il nome del connettore e ilObjectTypePathvalorecache. Se l'host del connettore non è in ascolto sulla porta TCP 8585, potrebbe anche essere necessario specificare l'argomento-Port. Quando richiesto, digitare il token segreto configurato per tale connettore.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Se lo script visualizza un messaggio di errore o di avviso, verificare che il servizio sia in esecuzione e che il nome del connettore e il token segreto corrispondano a quelli configurati nella configurazione guidata.

- Se lo script visualizza l'output

False, il connettore non ha visto voci nel sistema di destinazione di origine per gli utenti esistenti. Se si tratta di una nuova installazione del sistema di destinazione, questo comportamento deve essere previsto ed è possibile continuare nella sezione successiva. - Tuttavia, se il sistema di destinazione contiene già uno o più utenti, ma lo script visualizzato

False, questo stato indica che il connettore non è riuscito a leggere dal sistema di destinazione. Se si tenta di effettuare il provisioning, microsoft Entra ID potrebbe non corrispondere correttamente agli utenti in tale directory di origine con gli utenti in Microsoft Entra ID. Attendere alcuni minuti prima che l'host del connettore completi la lettura degli oggetti dal sistema di destinazione esistente e quindi rieseguire lo script. Se l'output continua a essereFalse, controllare la configurazione del connettore e le autorizzazioni nel sistema di destinazione consentono al connettore di leggere gli utenti esistenti.

Testare la connessione da Microsoft Entra ID all'host del connettore

Tornare alla finestra del Web browser in cui è stato configurato il provisioning dell'applicazione nel portale.

Nota

Se si è verificato il timeout della finestra, è necessario selezionare nuovamente l'agente.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali.

- Selezionare l'applicazione dell'app ECMA locale.

- Selezionare Provisioning.

- Se viene visualizzato Get started (Attività iniziali), impostare la modalità su Automatico nella sezione Connessione ivity locale selezionare l'agente appena distribuito e selezionare Assegna agenti e attendere 10 minuti. In caso contrario, passare a Modifica provisioning.

Nella sezione Amministrazione credenziali immettere l'URL seguente. Sostituire la

connectorNameparte con il nome del connettore nell'host ECMA, ad esempioPowerShell. Se è stato fornito un certificato dall'autorità di certificazione per l'host ECMA, sostituirelocalhostcon il nome host del server in cui è installato l'host ECMA.Proprietà valore Tenant URL https://localhost:8585/ecma2host_connectorName/scim Immettere il valore token segreto definito al momento della creazione del connettore.

Nota

Se l'agente è stato appena assegnato all'applicazione, attendere 10 minuti per il completamento della registrazione. Il test di connettività non funzionerà fino al completamento della registrazione. Forzare il completamento della registrazione dell'agente riavviando l'agente di provisioning nel server può velocizzare il processo di registrazione. Passare al server, cercare i servizi nella barra di ricerca di Windows, identificare il servizio Microsoft Entra Connessione Provisioning Agent, fare clic con il pulsante destro del mouse sul servizio e riavviare.

Selezionare Test Connessione ion e attendere un minuto.

Dopo che il test di connessione ha esito positivo e indica che le credenziali fornite sono autorizzate ad abilitare il provisioning, selezionare Salva.

Configurare la connessione all'applicazione

Tornare alla finestra del Web browser in cui si stava configurando il provisioning dell'applicazione.

Nota

Se si è verificato il timeout della finestra, è necessario selezionare nuovamente l'agente.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

Passare a Applicazioni di identità>Applicazioni>aziendali.

Selezionare l'applicazione dell'app ECMA locale.

Selezionare Provisioning.

Se viene visualizzata l'opzione Attività iniziali, impostare la modalità su Automatico nella sezione Connessione ivity locale selezionare l'agente distribuito e selezionare Assegna agenti. In caso contrario, passare a Modifica provisioning.

Nella sezione Amministrazione credenziali immettere l'URL seguente. Sostituire la

{connectorName}parte con il nome del connettore nell'host del connettore ECMA, ad esempio CSV. Il nome del connettore fa distinzione tra maiuscole e minuscole e deve corrispondere a quello configurato nella procedura guidata. È anche possibile sostituirelocalhostcon il nome host del computer.Proprietà valore Tenant URL https://localhost:8585/ecma2host_CSV/scimImmettere il valore token segreto definito al momento della creazione del connettore.

Nota

Se l'agente è stato appena assegnato all'applicazione, attendere 10 minuti per il completamento della registrazione. Il test di connettività non funzionerà fino al completamento della registrazione. Forzare il completamento della registrazione dell'agente riavviando l'agente di provisioning nel server può velocizzare il processo di registrazione. Passare al server, cercare i servizi nella barra di ricerca di Windows, identificare il servizio Microsoft Entra Connessione Provisioning Agent, fare clic con il pulsante destro del mouse sul servizio e riavviare.

Selezionare Test Connessione ion e attendere un minuto.

Dopo che il test di connessione ha esito positivo e indica che le credenziali fornite sono autorizzate ad abilitare il provisioning, selezionare Salva.

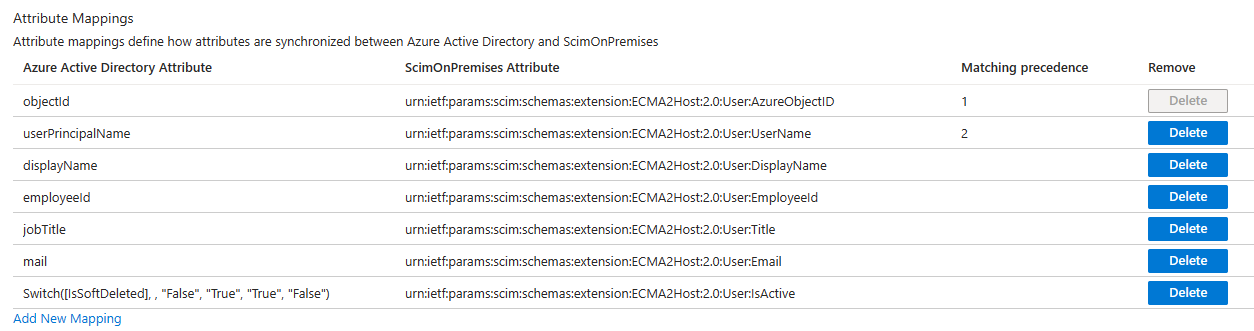

Configurare i mapping degli attributi

È ora necessario eseguire il mapping degli attributi tra la rappresentazione dell'utente in Microsoft Entra ID e la rappresentazione di un utente nel InputFile.txt locale.

Si userà il portale di Azure per configurare il mapping tra gli attributi dell'utente di Microsoft Entra e gli attributi selezionati in precedenza nella configurazione guidata dell'host ECMA.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

Passare a Applicazioni di identità>Applicazioni>aziendali.

Selezionare l'applicazione dell'app ECMA locale.

Selezionare Provisioning.

Selezionare Modifica provisioning e attendere 10 secondi.

Espandere Mapping e selezionare Provisioning utenti di Microsoft Entra. Se questa è la prima volta che sono stati configurati i mapping degli attributi per questa applicazione, per un segnaposto sarà presente un solo mapping.

Per verificare che lo schema sia disponibile in Microsoft Entra ID, selezionare la casella di controllo Mostra opzioni avanzate e selezionare Modifica elenco di attributi per ScimOnPremises. Assicurarsi che tutti gli attributi selezionati nella configurazione guidata siano elencati. In caso contrario, attendere alcuni minuti per l'aggiornamento dello schema e quindi ricaricare la pagina. Dopo aver visualizzato gli attributi elencati, annullare da questa pagina per tornare all'elenco dei mapping.

Fare clic sul mapping PLACEHOLDER userPrincipalName . Questo mapping viene aggiunto per impostazione predefinita quando si configura per la prima volta il provisioning locale. Modificare il valore in modo che corrisponda al seguente:

Tipo di mapping Attributo di origine Attributo di destinazione Diretto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName A questo punto selezionare Aggiungi nuovo mapping e ripetere il passaggio successivo per ogni mapping.

Specificare gli attributi di origine e di destinazione per ognuno dei mapping nella tabella seguente.

Tipo di mapping Attributo di origine Attributo di destinazione Diretto objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Diretto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Diretto displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Diretto employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Diretto jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Diretto mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Dopo aver aggiunto tutti i mapping, selezionare Salva.

Assegnare gli utenti a un'applicazione

Ora che si dispone di Microsoft Entra ECMA Connessione or Host che comunica con Microsoft Entra ID e il mapping degli attributi configurato, è possibile passare alla configurazione di chi è nell'ambito del provisioning.

Importante

Se è stato eseguito l'accesso usando un ruolo di Amministrazione istrator di identità ibrida, è necessario disconnettersi e accedere con un account con il ruolo Application Amministrazione istrator, Cloud Application Amministrazione istrator o Global Amministrazione istrator per questa sezione. Il ruolo Hybrid Identity Amministrazione istrator non dispone delle autorizzazioni per assegnare utenti alle applicazioni.

Se sono presenti utenti nella InputFile.txt, è necessario creare assegnazioni di ruolo dell'applicazione per tali utenti esistenti. Per altre informazioni su come creare assegnazioni di ruolo dell'applicazione in blocco, vedere Governance degli utenti esistenti di un'applicazione in Microsoft Entra ID.

In caso contrario, se non sono presenti utenti correnti dell'applicazione, selezionare un utente di test da Microsoft Entra che verrà sottoposto a provisioning nell'applicazione.

- Assicurarsi che l'utente selezionato abbia tutte le proprietà, mappate agli attributi necessari dello schema.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali.

- Selezionare l'applicazione dell'app ECMA locale.

- A sinistra, in Gestisci selezionare Utenti e gruppi.

- Selezionare Aggiungi utente/gruppo.

- In Utenti selezionare Nessuno selezionato.

- Selezionare gli utenti a destra e selezionare il pulsante Seleziona .

- Selezionare Ora Assegna.

Provisioning di test

Ora che gli attributi sono mappati e gli utenti sono assegnati, è possibile testare il provisioning su richiesta con uno degli utenti.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali.

- Selezionare l'applicazione dell'app ECMA locale.

- Selezionare Provisioning.

- Selezionare Provision on demand (Provision on demand).

- Cercare uno degli utenti di test e selezionare Provision (Provision).

- Dopo alcuni secondi, viene visualizzato il messaggio Utente creato correttamente nel sistema di destinazione, con un elenco degli attributi utente.

Avviare il provisioning degli utenti

- Al termine del provisioning su richiesta, tornare alla pagina di configurazione del provisioning. Assicurarsi che l'ambito sia impostato solo su utenti e gruppi assegnati, attivare il provisioning e selezionare Salva.

- Attendere alcuni minuti per l'avvio del provisioning. Potrebbero essere necessari fino a 40 minuti. Al termine del processo di provisioning, come descritto nella sezione successiva, se si esegue il test, è possibile modificare lo stato del provisioning su Disattivato e selezionare Salva. Questa azione impedisce l'esecuzione del servizio di provisioning in futuro.