Ignorare l'eliminazione degli account utente che escono dall'ambito in Microsoft Entra ID

Per impostazione predefinita, il motore di provisioning di Microsoft Entra elimina o disabilita gli utenti che escono dall'ambito. Tuttavia, per alcuni scenari come Il provisioning utenti da Workday ad AD, questo comportamento potrebbe non essere quello previsto e potrebbe essere necessario eseguire l'override di questo comportamento predefinito.

Questo articolo descrive come usare l'API Microsoft Graph e Microsoft Graph API Explorer per impostare il flag SkipOutOfScopeDeletions che controlla l'elaborazione degli account che escono dall'ambito.

- Se SkipOutOfScopeDeletions è impostato su 0 (false), gli account che escono dall'ambito vengono disabilitati nella destinazione.

- Se SkipOutOfScopeDeletions è impostato su 1 (true), gli account che escono dall'ambito non sono disabilitati nella destinazione. Questo flag viene impostato a livello di app di provisioning e può essere configurato usando l'API Graph.

Poiché questa configurazione è ampiamente usata con l'app di provisioning utenti di Workday in Active Directory, i passaggi seguenti includono screenshot dell'applicazione Workday. Tuttavia, la configurazione può essere usata anche con tutte le altre app, ad esempio ServiceNow, Salesforce e Dropbox. Per completare correttamente questa procedura, devi prima configurare il provisioning delle app per l'app. Ogni app ha un proprio articolo di configurazione. Ad esempio, per configurare l'applicazione Workday, vedere Esercitazione: Configurare il provisioning utenti di Workday in Microsoft Entra. SkipOutOfScopeDeletions non funziona per la sincronizzazione tra tenant.

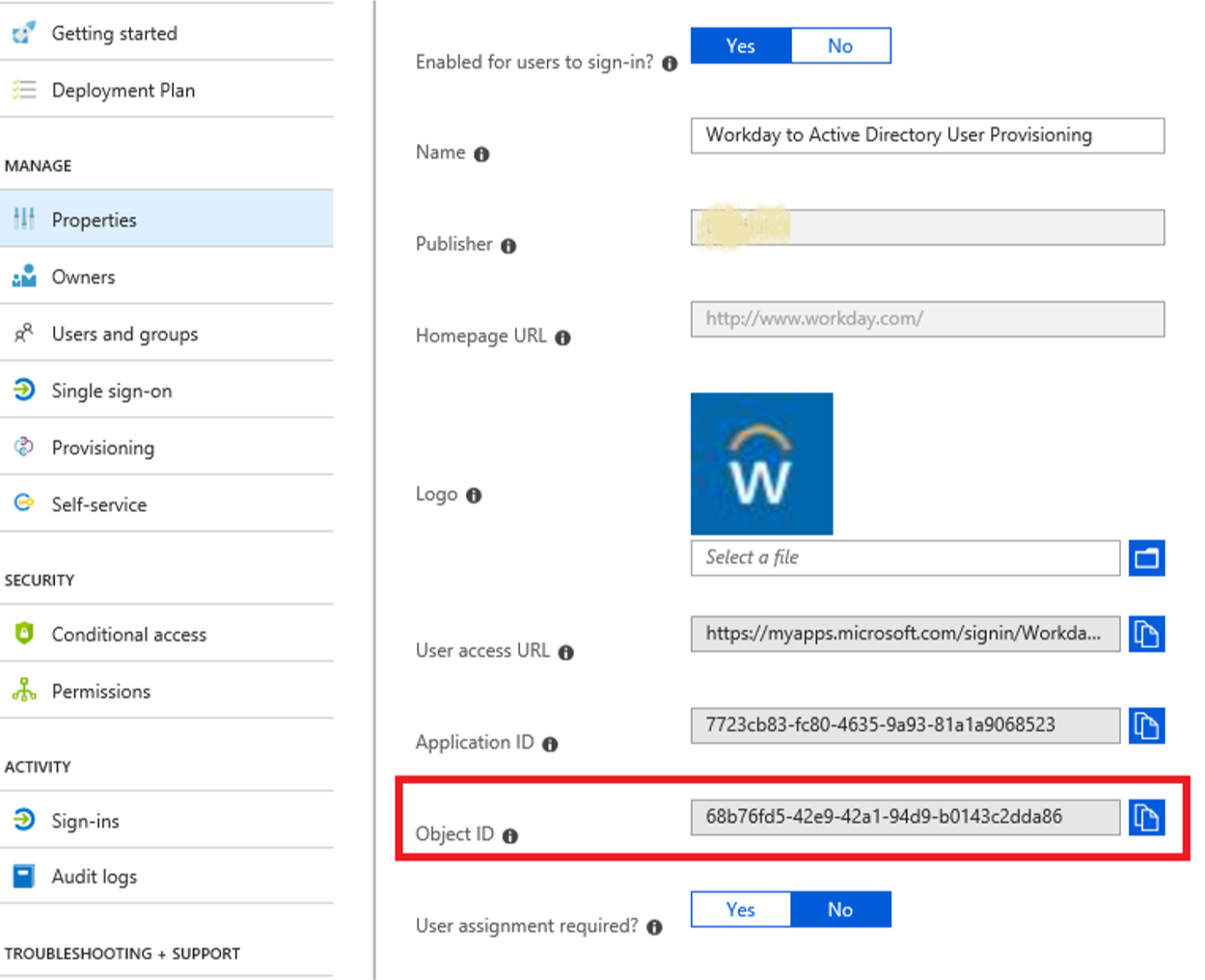

Passaggio 1: Recuperare l'ID entità di provisioning servizio app (ID oggetto)

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione Amministrazione istrator.

Passare a Applicazioni di identità>Applicazioni>aziendali.

Selezionare l'applicazione e passare alla sezione Proprietà dell'app di provisioning. In questo esempio viene usato Workday.

Copiare il valore GUID nel campo ID oggetto. Questo valore viene chiamato anche ServicePrincipalId dell'app e viene usato nelle operazioni di Graph Explorer.

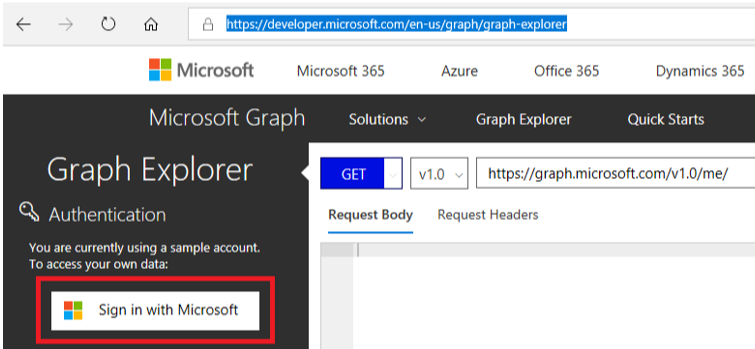

Passaggio 2: Accedere a Microsoft Graph Explorer

Avviare Microsoft Graph Explorer

Fare clic sul pulsante "Accedi con Microsoft" e accedere con le credenziali di Microsoft Entra Global Amministrazione istrator o App Amministrazione.

Al termine dell'accesso, i dettagli dell'account utente vengono visualizzati nel riquadro a sinistra.

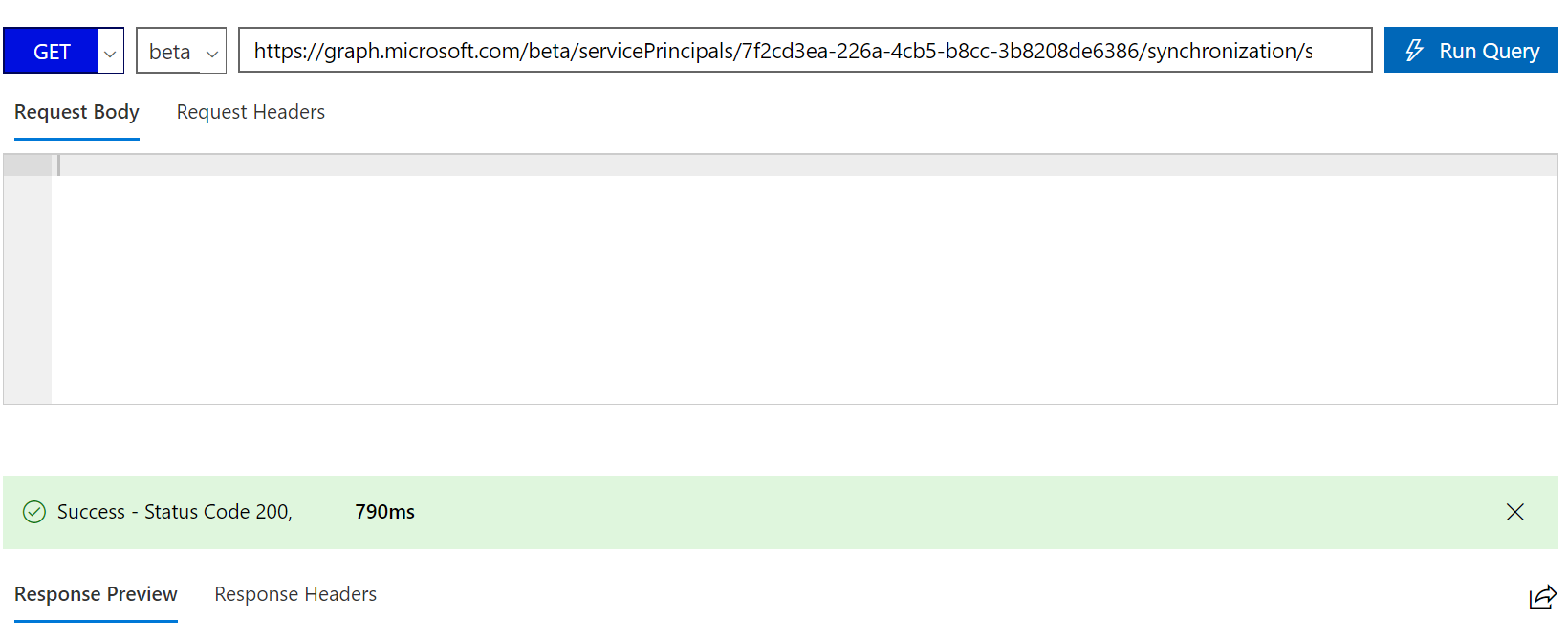

Passaggio 3: Ottenere le credenziali dell'app e i dettagli di connettività esistenti

In Microsoft Graph Explorer, eseguire la query GET seguente, sostituendo [servicePrincipalId] con il ServicePrincipalId estratto dal Passaggio 1.

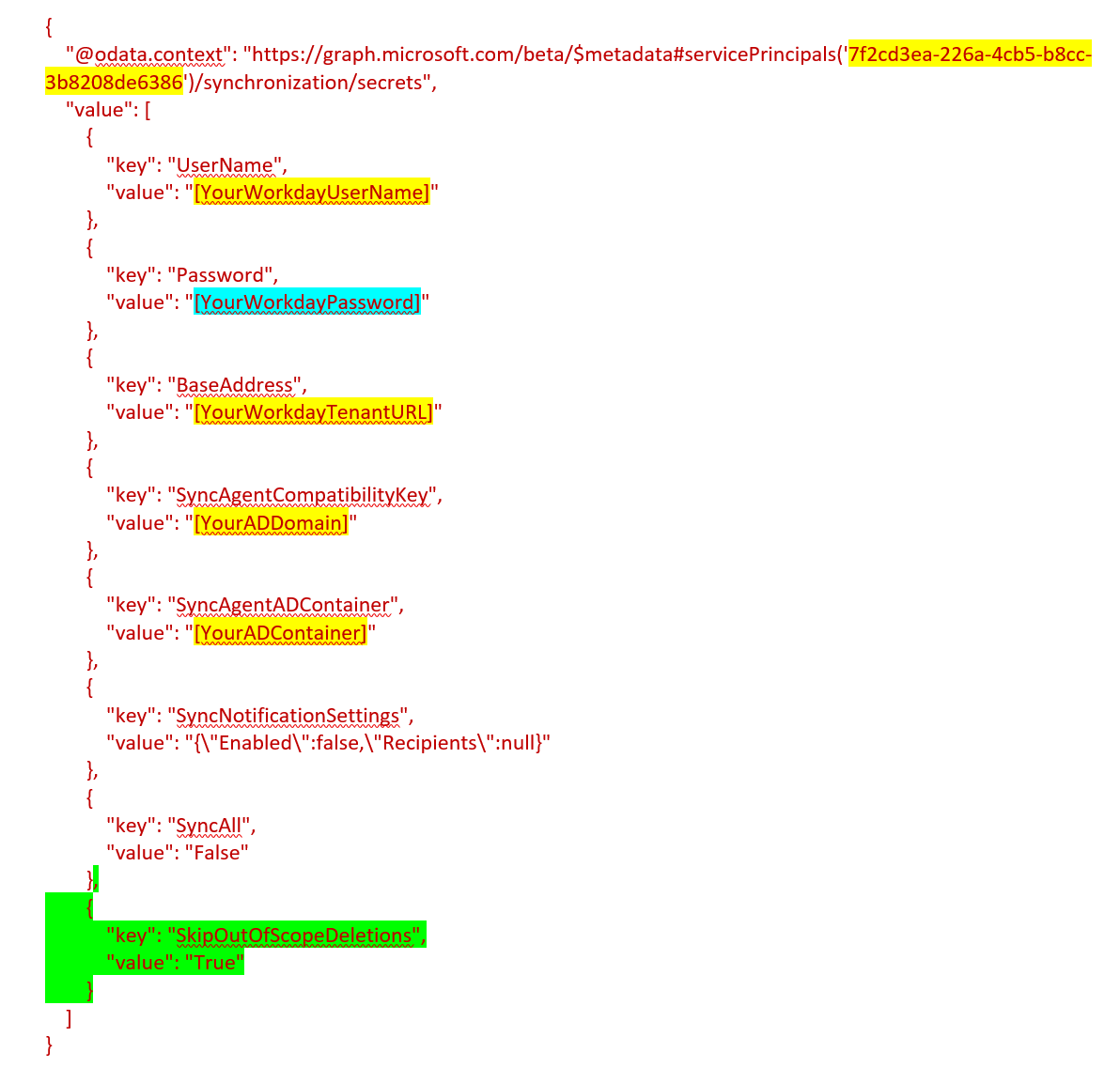

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Copiare la risposta in un file di testo. Sembra che il testo JSON visualizzato, con i valori evidenziati in giallo specifico per la distribuzione. Aggiungere le righe evidenziate in verde alla fine e aggiornare la password di connessione workday evidenziata in blu.

Ecco il blocco JSON da aggiungere al mapping.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

Passaggio 4: Aggiornare l'endpoint dei segreti con il flag SkipOutOfScopeDeletions

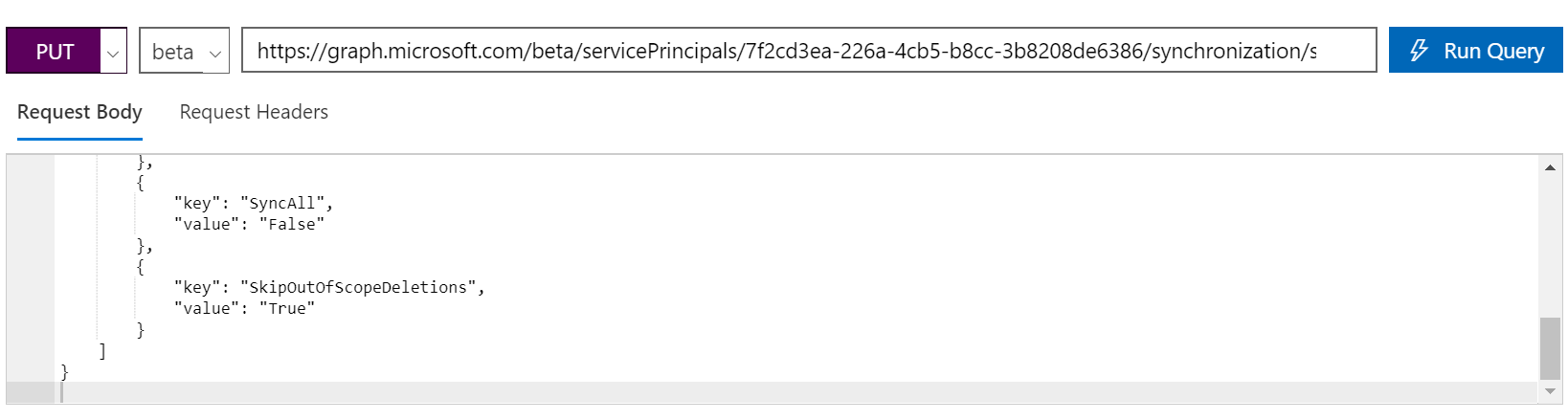

In Graph Explorer eseguire il comando per aggiornare l'endpoint dei segreti con il flag SkipOutOfScopeDeletions.

Nell'URL sostituire [servicePrincipalId] con ServicePrincipalId estratto dal passaggio 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Copiare il testo aggiornato dal passaggio 3 nel "Corpo della richiesta".

Fare clic su "Esegui query".

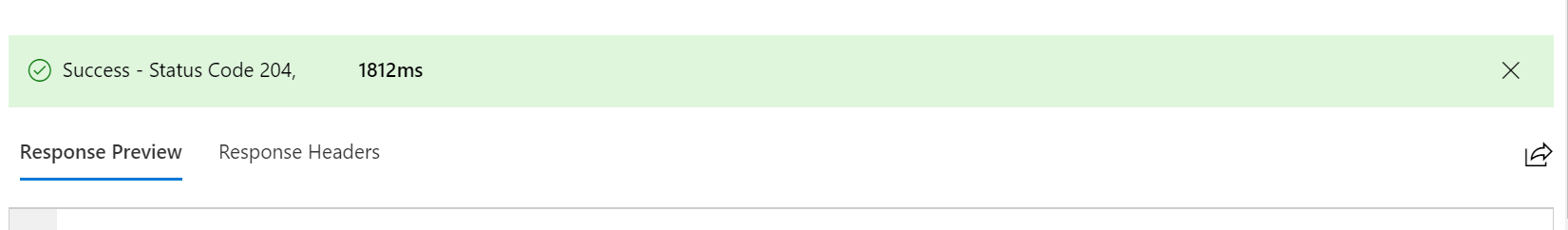

Dovrebbe essere visualizzato l'output "Success – Status Code 204". Se viene visualizzato un errore, potrebbe essere necessario verificare che l'account disponga delle autorizzazioni di lettura/scrittura per ServicePrincipalEndpoint. È possibile trovare questa autorizzazione facendo clic sulla scheda Modifica autorizzazioni in Graph Explorer.

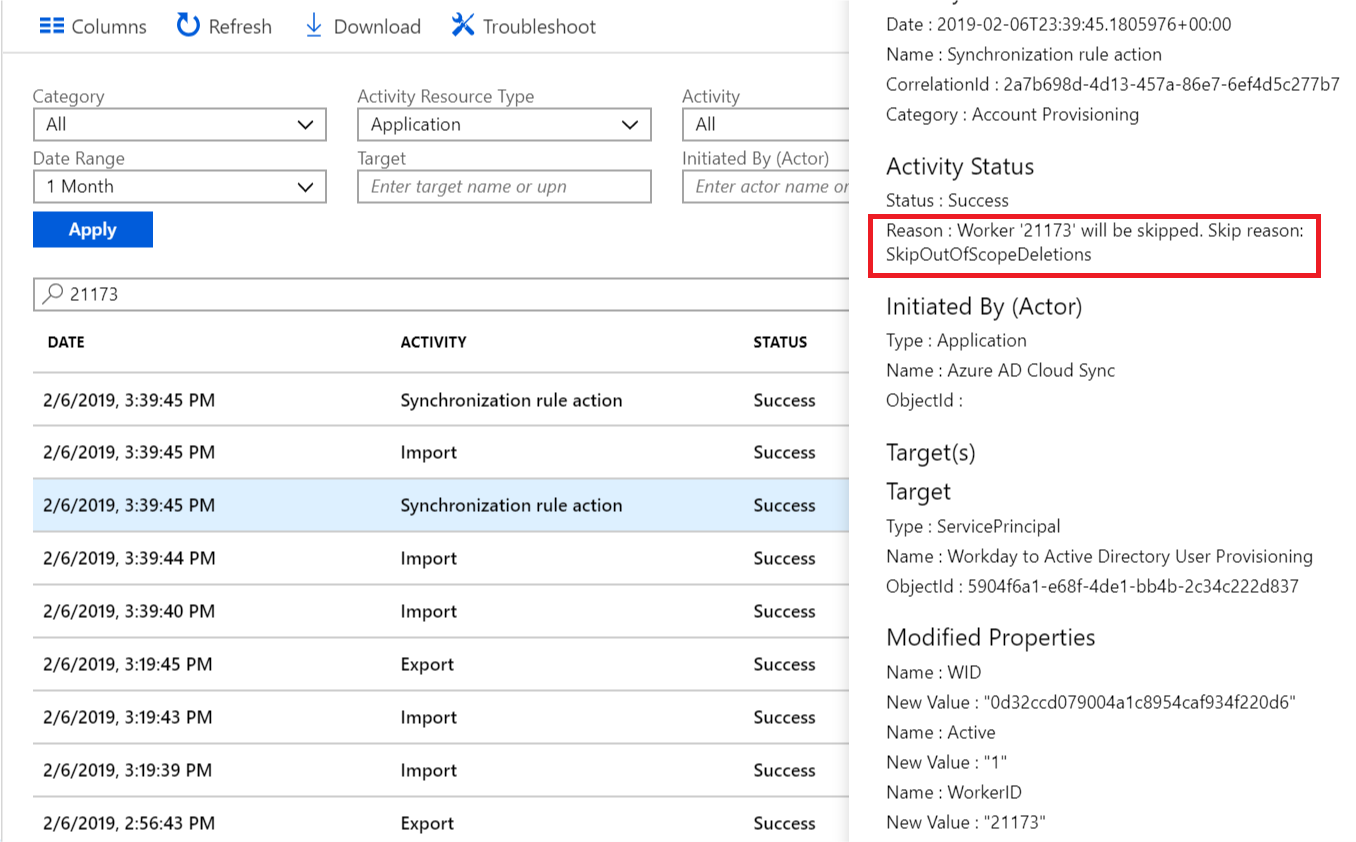

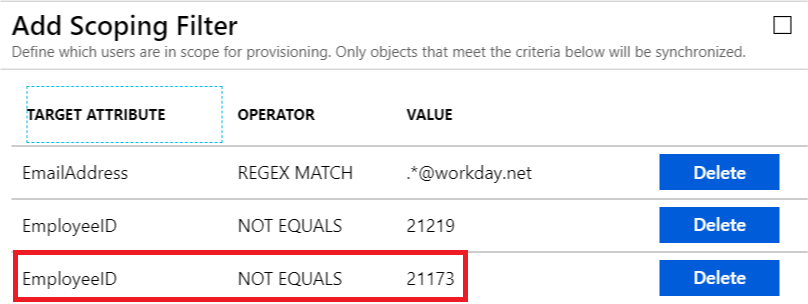

Passaggio 5: Verificare che gli utenti esterni all'ambito non vengano disabilitati

È possibile testare questo flag comporta il comportamento previsto aggiornando le regole di ambito per ignorare un utente specifico. Nell'esempio si esclude il dipendente con ID 21173 (precedentemente incluso nell'ambito) aggiungendo una nuova regola di ambito:

Nel ciclo di provisioning successivo, il servizio di provisioning di Microsoft Entra identifica che l'utente 21173 non ha più ambito. Se la SkipOutOfScopeDeletions proprietà è abilitata, la regola di sincronizzazione per tale utente visualizza un messaggio come illustrato: