Opzioni di autenticazione senza password per Microsoft Entra ID

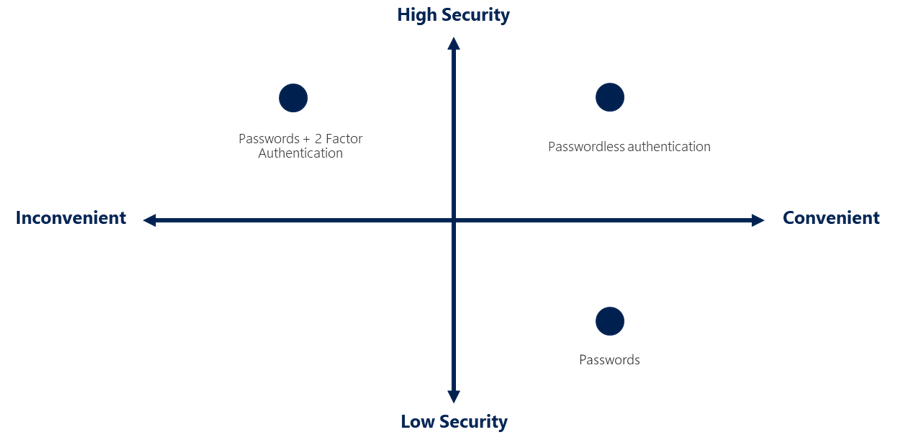

Le funzionalità come l'autenticazione a più fattori (MFA) sono un ottimo modo per proteggere l'organizzazione, ma gli utenti spesso si frustrano con il livello di sicurezza aggiuntivo oltre a dover ricordare le password. I metodi di autenticazione senza password sono più pratici perché la password viene rimossa e sostituita con un elemento o qualcosa che si è o si conosce.

| Autenticazione | Un'informazione disponibile | Caratteristica fisica o informazione nota |

|---|---|---|

| Senza password | Dispositivo Windows 10, telefono o chiave di sicurezza | Dati biometrici o PIN |

Ogni organizzazione presenta esigenze diverse per quanto riguarda l'autenticazione. Microsoft Azure e Azure per enti pubblici offrono le cinque opzioni di autenticazione senza password seguenti che si integrano con Microsoft Entra ID:

- Windows Hello for Business (Configurare Windows Hello for Business)

- Credenziali della piattaforma per macOS

- Platform Single Sign-On (PSSO) per macOS con l'autenticazione tramite smart card

- Microsoft Authenticator

- Passkeys (FIDO2)

- Autenticazione basata su certificati

Windows Hello for Business (Configurare Windows Hello for Business)

Windows Hello for Business è ideale per gli Information Worker che hanno il proprio PC Windows designato. Le credenziali biometriche e PIN sono direttamente associate al PC dell'utente, impedendo l'accesso a chiunque non sia il proprietario. Con l'integrazione dell'infrastruttura a chiave pubblica (PKI) e il supporto predefinito per l'accesso Single Sign-On (SSO), Windows Hello for Business offre un metodo pratico per accedere facilmente alle risorse aziendali in locale e nel cloud.

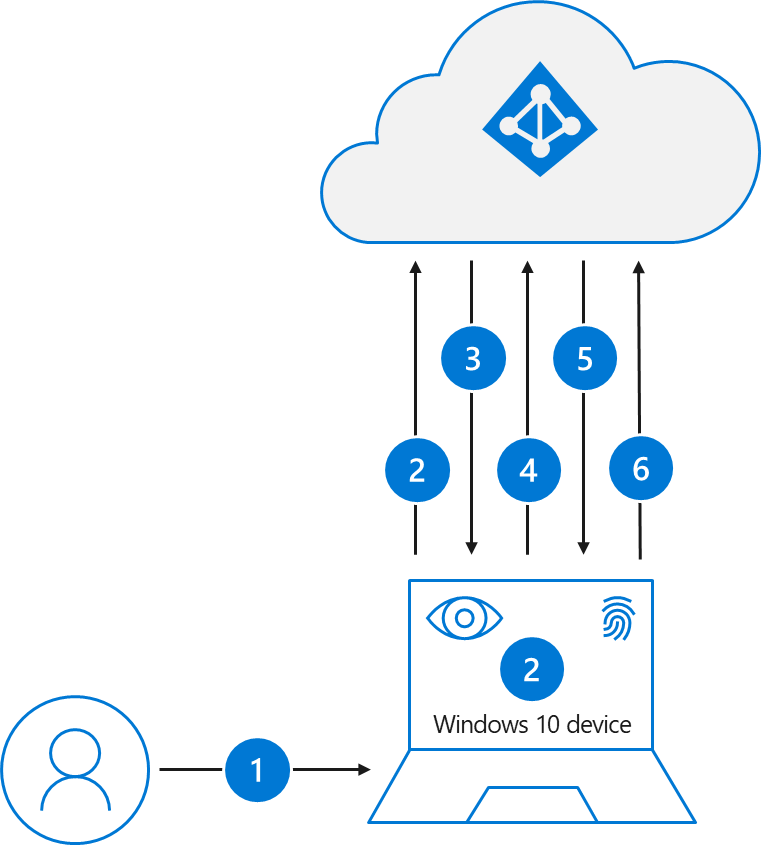

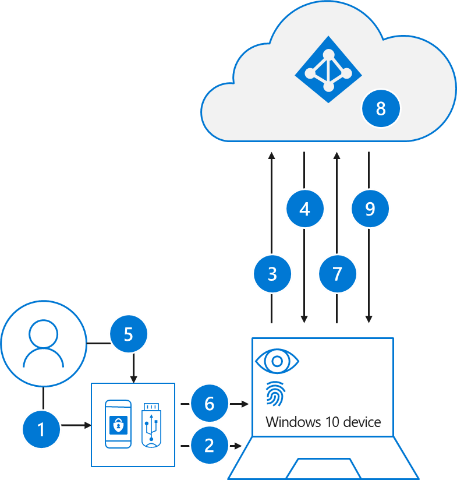

I passaggi seguenti illustrano come funziona il processo di accesso con Microsoft Entra ID:

- Un utente accede a Windows usando dati biometrici o PIN basati sul movimento della mano. Il movimento sblocca la chiave privata di Windows Hello for Business e viene inviato al provider di supporto per la sicurezza dell'autenticazione cloud, detto provider di API cloud.

- Il provider di API cloud richiede un nonce (un numero arbitrario casuale che può essere usato una sola volta) da Microsoft Entra ID.

- Microsoft Entra ID restituisce un nonce valido per 5 minuti.

- Il provider di AP cloud firma il nonce usando la chiave privata dell'utente e lo restituisce firmato all'ID Microsoft Entra.

- Microsoft Entra ID convalida il nonce firmato usando la chiave pubblica dell'utente registrata in modo sicuro nella firma del nonce. Microsoft Entra ID convalida la firma e quindi convalida il nonce firmato restituito. Quando il nonce viene convalidato, Microsoft Entra ID crea un token di aggiornamento primario con una chiave di sessione crittografata nella chiave di trasporto del dispositivo e lo restituisce al provider di AP cloud.

- Il provider di AP cloud riceve il token di aggiornamento primario crittografato con la chiave di sessione. Il provider di AP cloud usa la chiave di trasporto privata del dispositivo per decrittografare la chiave di sessione, che protegge usando il modulo TPM (Trusted Platform Module) del dispositivo.

- Il provider di AP cloud restituisce una risposta di autenticazione riuscita a Windows. L'utente può quindi accedere alle applicazioni Windows e cloud e locali senza dover eseguire di nuovo l'autenticazione (SSO).

La guida alla pianificazione di Windows Hello for Business può essere usata per prendere decisioni sul tipo di distribuzione di Windows Hello for Business e sulle opzioni da prendere in considerazione.

Credenziali della piattaforma per macOS

Platform Credential per macOS è una nuova funzionalità in macOS abilitata tramite l'estensione Microsoft Enterprise Per l'accesso Single Sign-On (SSOe). Effettua il provisioning di una chiave crittografica protetta con associazione hardware supportata dall'enclave usata per l'accesso SSO tra le app che usano Microsoft Entra ID per l'autenticazione. La password dell'account locale dell'utente non è interessata ed è necessaria per accedere al Mac.

Le credenziali della piattaforma per macOS consentono agli utenti di passare senza password configurando Touch ID per sbloccare il dispositivo e usa credenziali resistenti al phishing, basate sulla tecnologia Windows Hello for Business. In questo modo le organizzazioni dei clienti risparmiano denaro rimuovendo la necessità di chiavi di sicurezza e avanzando gli obiettivi Zero Trust usando l'integrazione con l'enclave sicuro.

Le credenziali della piattaforma per macOS possono essere usate anche come passkey resistente al phishing per gli scenari di riautenticazione del browser. Amministrazione sarà necessario abilitare il metodo di autenticazione della chiave di sicurezza FIDO2 per questa funzionalità.

- Un utente sblocca macOS usando l'impronta digitale o il movimento della password, che sblocca il contenitore delle chiavi per fornire l'accesso a UserSecureEnclaveKey.

- MacOS richiede un nonce (un numero arbitrario casuale che può essere usato una sola volta) da Microsoft Entra ID.

- Microsoft Entra ID restituisce un nonce valido per 5 minuti.

- Il sistema operativo invia una richiesta di accesso a Microsoft Entra ID con un'asserzione incorporata firmata con UserSecureEnclaveKey che risiede nell'enclave sicuro.

- Microsoft Entra ID convalida l'asserzione firmata usando la chiave pubblica registrata in modo sicuro dell'utente della chiave UserSecureEnclave. Microsoft Entra ID convalida la firma e il nonce. Dopo aver convalidato l'asserzione, Microsoft Entra ID crea un token di aggiornamento primario (PRT) crittografato con la chiave pubblica di UserDeviceEncryptionKey scambiata durante la registrazione e invia la risposta al sistema operativo.

- Il sistema operativo decrittografa e convalida la risposta, recupera i token SSO, archivia e lo condivide con l'estensione SSO per fornire l'accesso SSO. L'utente è in grado di accedere alle applicazioni macOS, cloud e locali senza dover eseguire di nuovo l'autenticazione (SSO).

Per altre informazioni su come configurare e distribuire Platform Credential for macOS per macOS, vedere macOS Platform SSO (SSO della piattaforma).

Single Sign-On della piattaforma per macOS con SmartCard

Platform Single Sign-On (PSSO) per macOS consente agli utenti di passare senza password usando il metodo di autenticazione SmartCard. L'utente accede al computer usando una smart card esterna o un token hard compatibile con smart card (ad esempio. Yubikey). Una volta sbloccato il dispositivo, la smart card viene usata con Microsoft Entra ID per concedere l'accesso SSO tra le app che usano l'ID Microsoft Entra per l'autenticazione.

Per abilitarla, un amministratore deve configurare l'accesso PSSO tramite Microsoft Intune o un altro MDM supportato.

- Un utente sblocca macOS usando il pin della smart card che sblocca la smart card e il contenitore delle chiavi per fornire l'accesso alle chiavi di registrazione del dispositivo presenti in Secure Enclave.

- MacOS richiede un nonce (un numero arbitrario casuale che può essere usato una sola volta) da Microsoft Entra ID.

- Microsoft Entra ID restituisce un nonce valido per 5 minuti.

- Il sistema operativo invia una richiesta di accesso a Microsoft Entra ID con un'asserzione incorporata firmata con il certificato Microsoft Entra dell'utente dalla smart card.

- Microsoft Entra ID convalida l'asserzione, la firma e il nonce firmati. Dopo aver convalidato l'asserzione, Microsoft Entra ID crea un token di aggiornamento primario (PRT) crittografato con la chiave pubblica di UserDeviceEncryptionKey scambiata durante la registrazione e invia la risposta al sistema operativo.

- Il sistema operativo decrittografa e convalida la risposta, recupera i token SSO, archivia e lo condivide con l'estensione SSO per fornire l'accesso SSO. L'utente è in grado di accedere alle applicazioni macOS, cloud e locali senza dover eseguire di nuovo l'autenticazione (SSO).

Microsoft Authenticator

È anche possibile consentire al dipendente di usare il suo telefono come metodo di autenticazione senza password. È già possibile usare l'app Authenticator come opzione di autenticazione a più fattori utile oltre a una password. È anche possibile usare l'app Authenticator come opzione senza password.

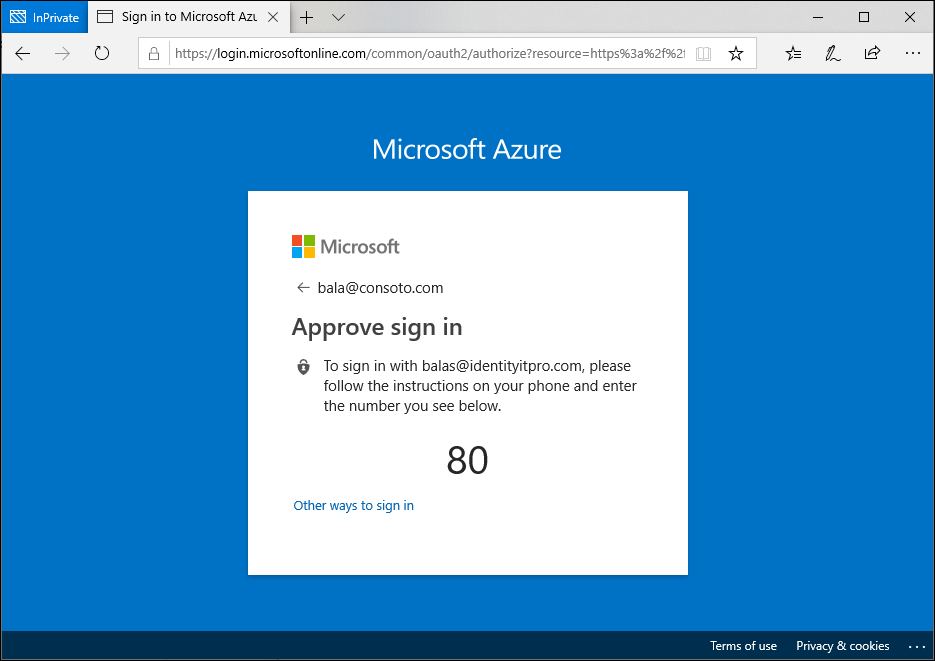

L'app Authenticator trasforma qualsiasi telefono iOS o Android in una credenziale senza password sicura ed efficace. Gli utenti possono accedere a qualsiasi piattaforma o browser ricevendo una notifica al telefono, associando un numero visualizzato sullo schermo a quello sul telefono. Possono quindi usare la biometria (tocco o viso) o il PIN per confermare. Per informazioni dettagliate sull'installazione, vedere Scaricare e installare Microsoft Authenticator.

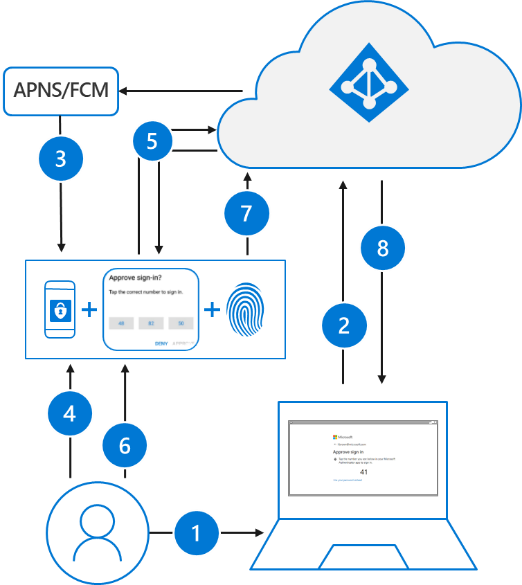

L'autenticazione senza password con l'app Authenticator segue lo stesso modello di base di Windows Hello for Business. È un po' più complicato perché l'utente deve essere identificato in modo che Microsoft Entra ID possa trovare la versione dell'app Authenticator in uso:

- L'utente immette il proprio nome utente.

- Microsoft Entra ID rileva che l'utente ha credenziali complesse e avvia il flusso delle credenziali complesse.

- Una notifica viene inviata all'app tramite Apple Push Notification Service nei dispositivi iOS o tramite Firebase Cloud Messaging nei dispositivi Android.

- L'utente riceve la notifica push e apre l'app.

- L'app chiama Microsoft Entra ID e riceve una prova di verifica della presenza e un nonce.

- L'utente completa la richiesta immettendo il proprio PIN o i dati biometrici per sbloccare la chiave privata.

- Il nonce viene firmato con la chiave privata e restituito a Microsoft Entra ID.

- Microsoft Entra ID esegue la convalida della chiave pubblica/privata e restituisce un token.

Per iniziare a usare l'accesso senza password, completare le procedure seguenti:

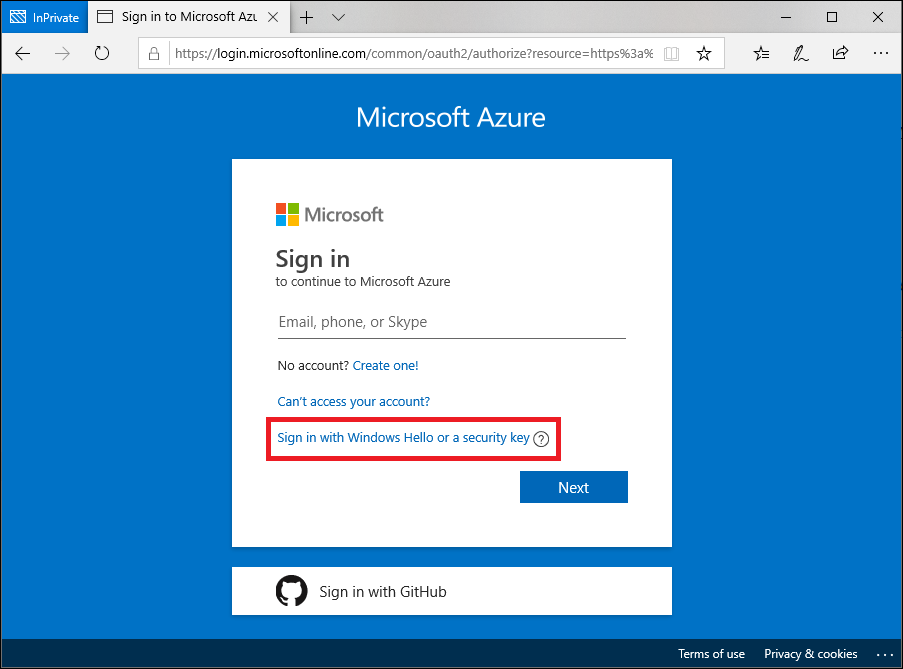

Passkeys (FIDO2)

FIDO (Fast Identity Online) Alliance promuove gli standard di autenticazione aperti e limita l'uso delle password come forma di autenticazione. FIDO2 è lo standard più recente che incorpora lo standard di autenticazione Web (WebAuthn).

Le chiavi di sicurezza FIDO2 sono un metodo di autenticazione senza password basato su standard e protetto dal phishing che può essere presente in qualsiasi fattore di forma. Fast Identity Online (FIDO) è uno standard aperto per l'autenticazione senza password. FIDO consente agli utenti e alle organizzazioni di applicare lo standard per accedere alle proprie risorse senza un nome utente o una password usando una chiave di sicurezza esterna o una chiave della piattaforma integrata in un dispositivo.

Gli utenti possono registrarsi e quindi selezionare una chiave di sicurezza FIDO2 nell'interfaccia di accesso come mezzo di autenticazione principale. Le chiavi di sicurezza di FIDO2 sono in genere dispositivi USB, ma possono anche usare il Bluetooth o l'NFC. Grazie a un dispositivo hardware che gestisce l'autenticazione, la sicurezza di un account viene aumentata poiché non vi è una password che può essere esposta o individuata.

Le chiavi di sicurezza FIDO2 possono essere usate per accedere ai propri dispositivi Microsoft Entra ID o Microsoft Entra ibrido aggiunti a Windows 10 e ottenere l'accesso Single Sign-On alle risorse cloud e locali. Gli utenti possono anche accedere ai browser supportati. Le chiavi di sicurezza FIDO2 sono un'ottima scelta per le aziende che sono molto sensibili alla sicurezza o hanno scenari o dipendenti che non possono o non sono disposti a usare il telefono come secondo fattore di autenticazione.

Vedere il documento di riferimento qui: Supporto per l'autenticazione FIDO2 con Microsoft Entra ID. Per le procedure consigliate per gli sviluppatori, vedere Supportare l'autenticazione FIDO2 nelle applicazioni sviluppate.

Il processo seguente viene usato quando un utente accede con una chiave di sicurezza FIDO2:

- L'utente collega la chiave di sicurezza FIDO2 al computer.

- Windows rileva la chiave di sicurezza FIDO2.

- Windows invia una richiesta di autenticazione.

- Microsoft Entra ID restituisce un nonce.

- L'utente completa il movimento per sbloccare la chiave privata archiviata nell'enclave sicuro della chiave di sicurezza FIDO2.

- La chiave di sicurezza FIDO2 firma il nonce con la chiave privata.

- La richiesta di token di aggiornamento primario con nonce firmato viene inviata a Microsoft Entra ID.

- Microsoft Entra ID verifica il nonce firmato usando la chiave pubblica FIDO2.

- Microsoft Entra ID restituisce il token di aggiornamento primario per abilitare l'accesso alle risorse locali.

Per un elenco dei provider di chiavi di sicurezza FIDO2, vedere Diventare un fornitore di chiavi di sicurezza FIDO2 compatibile con Microsoft.

Per iniziare a usare le chiavi di sicurezza FIDO2, completare le procedure seguenti:

Autenticazione basata su certificati

L'autenticazione basata su certificati di Microsoft Entra consente ai clienti di permettere o richiedere agli utenti di eseguire l'autenticazione direttamente con i certificati X.509 in Microsoft Entra ID per accedere ad applicazioni e nel browser. L'autenticazione basata su certificati consente ai clienti di adottare un'autenticazione resistente al phishing e di accedere con un certificato X.509 nell'infrastruttura a chiave pubblica (PKI).

Vantaggi principali dell'uso dell'autenticazione basata su certificati di Microsoft Entra

| Vantaggi | Descrizione |

|---|---|

| Esperienza utente eccellente | - Gli utenti che necessitano dell'autenticazione basata su certificati possono ora eseguire l'autenticazione direttamente in Microsoft Entra ID e non devono investire in AD FS federati. - L'interfaccia utente del portale consente agli utenti di configurare facilmente come eseguire il mapping dei campi del certificato a un attributo dell'oggetto utente, per cercare l'utente nel tenant (associazione certificato-nome utente) - Interfaccia utente del portale per configurare i criteri di autenticazione a aiutare a determinare quali certificati sono a fattore singolo, piuttosto che a più fattori. |

| Facile da distribuire e amministrare | - L'autenticazione basata su certificati è una funzionalità gratuita e non serve nessuna delle edizioni a pagamento di Microsoft Entra ID per utilizzarla. - Non è necessario eseguire distribuzioni locali o configurazioni di rete complessi. - Eseguire direttamente l'autenticazione con Microsoft Entra ID. |

| Protetto | - Le password locali non devono in nessun modo essere archiviate nel cloud. - Protegge gli account utente lavorando perfettamente con i criteri di accesso condizionale di Microsoft Entra, tra cui l'autenticazione a più fattori resistente al phishing (l'autenticazione a più fattori richiede l'edizione con licenza) e il blocco dell'autenticazione legacy. - Supporto dell'autenticazione avanzata in cui gli utenti possono definire criteri di autenticazione tramite i campi del certificato, come l'autorità di certificazione o gli identificatori di oggetto dei criteri, per determinare quali certificati sono qualificati come a fattore singolo, piuttosto che a più fattori. - La funzionalità funziona perfettamente con le funzionalità di accesso condizionale e la capacità di autenticazione avanzata, che insieme applicano l'autenticazione a più fattori per proteggere gli utenti. |

Scenari supportati

Sono supportati gli scenari che seguono:

- Accessi utente alle applicazioni basate su Web browser in tutte le piattaforme.

- Accessi utente alle app office per dispositivi mobili su piattaforme iOS/Android e app native di Office in Windows, tra cui Outlook, OneDrive e così via.

- Accessi utente nei browser nativi per dispositivi mobili.

- Supporto per regole di autenticazione granulari per l'autenticazione a più fattori usando il Soggetto e gli identificatori di oggetto dei criteri dell'autorità di certificazione.

- Configurazione delle associazioni account utente-certificato usando uno dei campi del certificato:

- Nome alternativo soggetto (SAN) PrincipalName e SAN RFC822Nare

- Identificatore della chiave del soggetto (SKI) e SHA1PublicKey

- Configurazione delle associazioni account utente-certificato tramite uno degli attributi dell'oggetto utente:

- Nome entità utente

- onPremisesUserPrincipalName

- CertificateUserIds

Scenari supportati

Tieni presente le considerazioni seguenti:

- Amministrazione istrator può abilitare metodi di autenticazione senza password per il tenant.

- Amministrazione istrator possono essere destinati a tutti gli utenti o selezionare utenti/gruppi di sicurezza all'interno del tenant per ogni metodo.

- Gli utenti possono registrare e gestire questi metodi di autenticazione senza password nel portale degli account.

- Gli utenti possono accedere con questi metodi di autenticazione senza password:

- App Authenticator: funziona in scenari in cui viene usata l'autenticazione di Microsoft Entra, tra cui in tutti i browser, durante la configurazione di Windows 10 e con app per dispositivi mobili integrate in qualsiasi sistema operativo.

- Chiavi di sicurezza: usare la schermata di blocco per Windows 10 e il Web in browser supportati come Microsoft Edge (sia legacy che nuovo Edge).

- Gli utenti possono usare credenziali senza password per accedere alle risorse nei tenant in cui sono guest, ma potrebbero comunque essere necessarie per eseguire l'autenticazione a più fattori in tale tenant di risorse. Per altre informazioni, vedere Possibile autenticazione a doppio fattori.

- Gli utenti non possono registrare le credenziali senza password all'interno di un tenant in cui sono guest, allo stesso modo in cui non hanno una password gestita in tale tenant.

Scenari non supportati

È consigliabile non avere più di 20 set di chiavi per ogni metodo senza password per nessun account utente. Man mano che vengono aggiunte altre chiavi, le dimensioni dell'oggetto utente aumentano e si potrebbe notare una riduzione delle prestazioni per alcune operazioni. In tal caso, è consigliabile rimuovere le chiavi non necessarie. Per altre informazioni e i cmdlet di PowerShell per eseguire query e rimuovere chiavi, vedere Uso del modulo PowerShell WHfBTools per la pulizia delle chiavi di Windows Hello for Business orfane. Usare il parametro facoltativo /UserPrincipalName per eseguire query solo sulle chiavi per un utente specifico. Le autorizzazioni necessarie devono essere eseguite come amministratore o come utente specificato.

Quando si usa PowerShell per creare un file CSV con tutte le chiavi esistenti, identificare attentamente le chiavi da conservare e rimuovere tali righe dal file CSV. Usare quindi il file CSV modificato con PowerShell per eliminare le chiavi rimanenti e abbassare il numero di chiavi dell'account al di sotto del limite.

È possibile eliminare qualsiasi chiave segnalata come "Orfana"="True" nel file CSV. Una chiave orfana è una chiave per un dispositivo che non è più registrato nell'ID Microsoft Entra. Se la rimozione di tutti gli orfani non porta ancora l'account utente al di sotto del limite, è necessario esaminare le colonne DeviceId e CreationTime per identificare le chiavi di destinazione per l'eliminazione. Fare attenzione a eliminare qualsiasi riga del file CSV che indica una chiave da tenere. Le chiavi per qualsiasi ID Dispositivo che corrisponde a dispositivi usati attivamente dall'utente devono essere rimosse dal file CSV prima del passaggio di eliminazione.

Scegliere un metodo senza password

La scelta tra queste tre opzioni senza password dipende dai requisiti di sicurezza, piattaforma e app dell'azienda.

Ecco alcuni fattori da considerare quando si sceglie la tecnologia senza password Microsoft:

| Windows Hello for Business (Configurare Windows Hello for Business) | Accesso senza password con l'app Authenticator | Chiavi di sicurezza FIDO2 | |

|---|---|---|---|

| Prerequisiti | Windows 10 versione 1809 o successive Microsoft Entra ID |

App di autenticazione Telefono (dispositivi iOS e Android) |

Windows 10, versione 1903 o successiva Microsoft Entra ID |

| Modalità | Piattaforma | Software | Hardware |

| Sistemi e dispositivi | PC con un modulo TPM (Trusted Platform Module) predefinito Riconoscimento con PIN e dati biometrici |

Riconoscimento con PIN e dati biometrici sul telefono | Dispositivi di sicurezza FIDO2 compatibili con Microsoft |

| Esperienza utente | Accedere usando il riconoscimento con PIN o dati biometrici (viso, iride o impronta digitale) con i dispositivi Windows. L'autenticazione di Windows Hello è associata al dispositivo; l'utente necessita sia del dispositivo che di un componente di accesso, come un PIN o un fattore biometrico, per accedere alle risorse aziendali. |

Accedere usando un telefono cellulare con analisi delle impronte digitali, riconoscimento facciale o dell'iride o con un PIN. Gli utenti accedono all'account aziendale o personale dal PC o dal telefono cellulare. |

Accedere con un dispositivo di sicurezza FIDO2 (biometrico, PIN e NFC) L'utente può accedere al dispositivo in base ai controlli dell'organizzazione ed eseguire l'autenticazione in base al PIN, alla biometria usando dispositivi come chiavi di sicurezza USB e smart card abilitate per NFC, chiavi o dispositivi indossabili. |

| Scenari abilitati | Esperienza senza password con il dispositivo Windows. Applicabile per PC di lavoro dedicati con possibilità di accesso Single Sign-On a dispositivi e applicazioni. |

Soluzione senza password da ovunque usando il telefono cellulare. Applicabile per accedere a applicazioni aziendali o personali sul Web da qualsiasi dispositivo. |

Esperienza senza password per i lavoratori che usano biometria, PIN e NFC. Applicabile per i PC condivisi e in cui un telefono cellulare non è un'opzione praticabile (ad esempio per personale dell'help desk, chiosco pubblico o team ospedaliero) |

Usare la tabella seguente per scegliere il metodo che supporta i requisiti e gli utenti.

| Utente tipo | Scenario | Ambiente | Tecnologia senza password |

|---|---|---|---|

| Amministratore | Assicurare l'accesso a un dispositivo per attività di gestione | Dispositivo Windows 10 assegnato | Chiave di sicurezza di Windows Hello for Business e/o FIDO2 |

| Amministratore | Attività di gestione in dispositivi non Windows | Dispositivo Mobile o non Windows | Accesso senza password con l'app Authenticator |

| Information Worker | Lavoro di produttività | Dispositivo Windows 10 assegnato | Chiave di sicurezza di Windows Hello for Business e/o FIDO2 |

| Information Worker | Lavoro di produttività | Dispositivo Mobile o non Windows | Accesso senza password con l'app Authenticator |

| Ruolo di lavoro sul campo | Tutto schermo in una fabbrica, un impianto, un negozio di vendita al dettaglio o per l'immissione di dati | Dispositivi Windows 10 condivisi | Chiavi di sicurezza FIDO2 |

Passaggi successivi

Per iniziare a usare senza password in Microsoft Entra ID, completare una delle procedure seguenti:

- Abilitare l'accesso senza password della chiave di sicurezza FIDO2

- Abilitare l'accesso senza password basato sul telefono con l'app Authenticator