Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori Microsoft Entra

L'autenticazione a più fattori è un processo in cui un utente riceve una richiesta di identificazione aggiuntiva durante un evento di accesso. Ad esempio, il prompt potrebbe essere quello di immettere un codice sul proprio cellulare o di fornire un'analisi delle impronte digitali. Quando è necessaria una seconda forma di identificazione, la sicurezza è aumentata perché questo fattore aggiuntivo non è facile per un utente malintenzionato ottenere o duplicare.

L'autenticazione a più fattori Microsoft Entra e i criteri di accesso condizionale offrono la flessibilità necessaria per richiedere l'autenticazione a più fattori dagli utenti per eventi di accesso specifici. Per una panoramica dell'autenticazione a più fattori, è consigliabile guardare questo video: Come configurare e applicare l'autenticazione a più fattori nel tenant.

Importante

Questa esercitazione illustra come abilitare l'autenticazione a più fattori di Microsoft Entra. Per eseguire l'autenticazione a più fattori come utente, vedere Accedere all'account aziendale o dell'istituto di istruzione usando il metodo di verifica in due passaggi.

Se il team IT non ha abilitato la possibilità di usare l'autenticazione a più fattori Di Microsoft Entra o se si verificano problemi durante l'accesso, contattare l'help desk per ricevere assistenza aggiuntiva.

In questa esercitazione si apprenderà come:

- Creare criteri di accesso condizionale per abilitare l'autenticazione a più fattori di Microsoft Entra per un gruppo di utenti.

- Configurare le condizioni dei criteri che richiedono l'autenticazione a più fattori.

- Testare la configurazione e l'uso dell'autenticazione a più fattori come utente.

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

Tenant microsoft Entra funzionante con licenze microsoft Entra ID P1 o di valutazione abilitate.

- Se necessario, crearne uno gratuitamente.

Un account con privilegi di accesso condizionale Amministrazione istrator, Security Amministrazione istrator o Global Amministrazione istrator. Alcune impostazioni di autenticazione a più fattori possono essere gestite anche da un Amministrazione istrator dei criteri di autenticazione. Per altre informazioni, vedere Authentication Policy Amministrazione istrator.

Un account non amministratore con una password nota. Per questa esercitazione è stato creato un account di questo tipo, denominato testuser. In questa esercitazione viene testata l'esperienza dell'utente finale per la configurazione e l'uso dell'autenticazione a più fattori di Microsoft Entra.

- Se sono necessarie informazioni sulla creazione di un account utente, vedere Aggiungere o eliminare utenti usando Microsoft Entra ID.

Un gruppo di cui l'utente non amministratore è membro. Per questa esercitazione è stato creato un gruppo di questo tipo, denominato MFA-Test-Group. In questa esercitazione viene abilitata l'autenticazione a più fattori Di Microsoft Entra per questo gruppo.

- Per altre informazioni sulla creazione di un gruppo, vedere Creare un gruppo di base e aggiungere membri usando Microsoft Entra ID.

Creare criteri di accesso condizionale

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Il modo consigliato per abilitare e usare l'autenticazione a più fattori di Microsoft Entra è con i criteri di accesso condizionale. L'accesso condizionale consente di creare e definire criteri che reagiscono agli eventi di accesso e che richiedono azioni aggiuntive prima che a un utente venga concesso l'accesso a un'applicazione o a un servizio.

I criteri di accesso condizionale possono essere applicati a utenti, gruppi e app specifici. L'obiettivo è proteggere l'organizzazione fornendo al tempo stesso i livelli di accesso corretti agli utenti che ne hanno bisogno.

In questa esercitazione viene creato un criterio di accesso condizionale di base per richiedere l'autenticazione a più fattori quando un utente accede. In un'esercitazione successiva di questa serie viene configurata l'autenticazione a più fattori Di Microsoft Entra usando un criterio di accesso condizionale basato sul rischio.

Prima di tutto, creare un criterio di accesso condizionale e assegnare il gruppo di test degli utenti come segue:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di accesso condizionale.

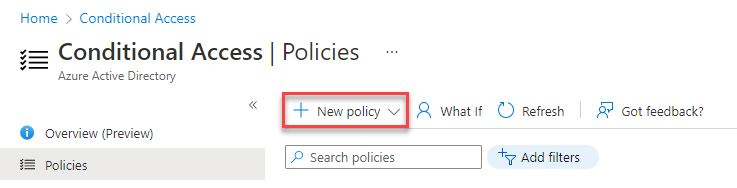

Passare a Protezione>accesso condizionale, selezionare + Nuovo criterio e quindi selezionare Crea nuovo criterio.

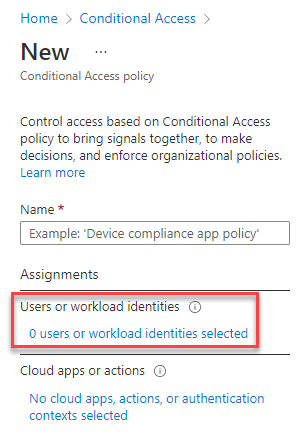

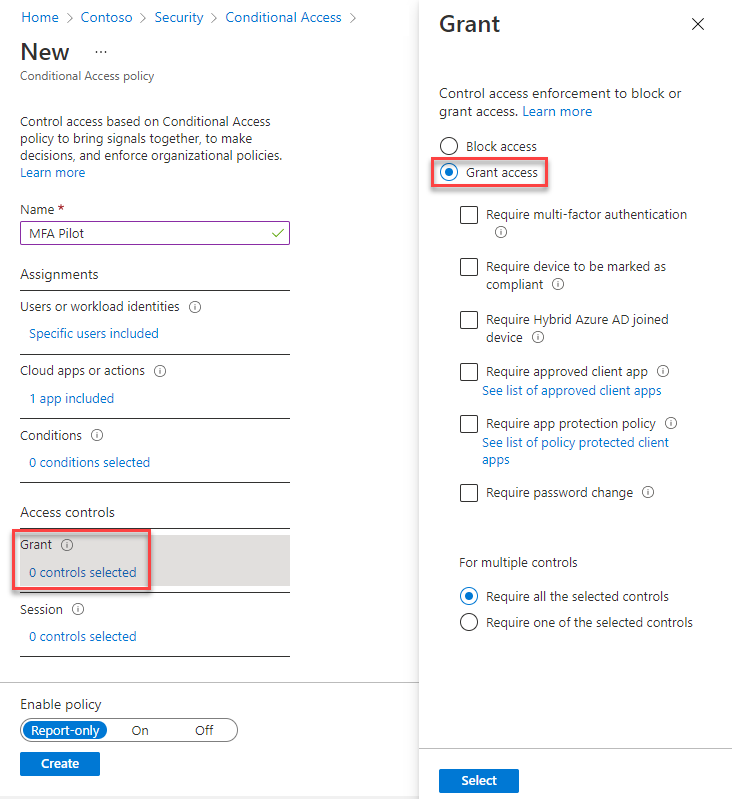

Immettere un nome per il criterio, ad esempio MFA Pilot.

In Assegnazioni selezionare il valore corrente in Utenti o identità del carico di lavoro.

In Che cosa si applica questo criterio?, verificare che l'opzione Utenti e gruppi sia selezionata.

In Includi scegliere Seleziona utenti e gruppi e quindi selezionare Utenti e gruppi.

Poiché nessuno è ancora assegnato, l'elenco di utenti e gruppi (illustrato nel passaggio successivo) viene aperto automaticamente.

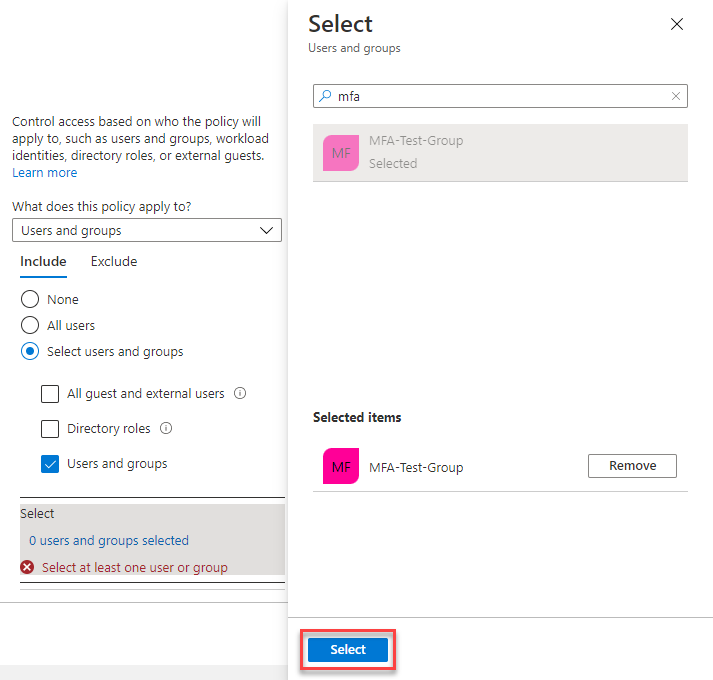

Cercare e selezionare il gruppo Microsoft Entra, ad esempio MFA-Test-Group, quindi scegliere Seleziona.

È stato selezionato il gruppo a cui applicare i criteri. Nella sezione successiva vengono configurate le condizioni in base alle quali applicare i criteri.

Configurare le condizioni per l'autenticazione a più fattori

Ora che vengono creati i criteri di accesso condizionale e viene assegnato un gruppo di test di utenti, definire le app cloud o le azioni che attivano i criteri. Queste app o azioni cloud sono gli scenari che si decide richiedono un'elaborazione aggiuntiva, ad esempio la richiesta di autenticazione a più fattori. Ad esempio, è possibile decidere che l'accesso a un'applicazione finanziaria o l'uso di strumenti di gestione richieda un'ulteriore richiesta di autenticazione.

Configurare le app che richiedono l'autenticazione a più fattori

Per questa esercitazione, configurare i criteri di accesso condizionale per richiedere l'autenticazione a più fattori quando un utente accede.

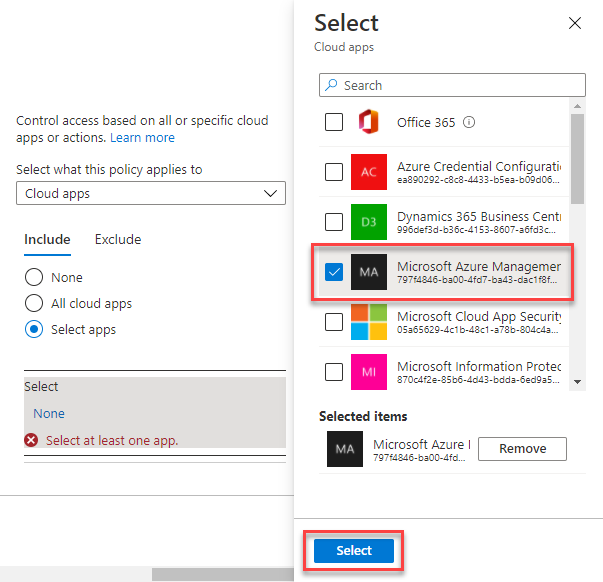

Selezionare il valore corrente in App o azioni cloud e quindi in Seleziona a quale criterio si applica verificare che sia selezionata l'opzione App cloud.

In Includi scegliere Seleziona app.

Poiché non sono ancora state selezionate app, l'elenco di app (mostrato nel passaggio successivo) viene aperto automaticamente.

Suggerimento

È possibile scegliere di applicare il criterio di accesso condizionale per Tutte le app cloud o Seleziona le app. Per garantire flessibilità, è anche possibile escludere determinate app dal criterio.

Esplorare l'elenco degli eventi di accesso disponibili che è possibile usare. Per questa esercitazione selezionare API gestione dei servizi di Windows Azure in modo che i criteri si applichino agli eventi di accesso. Quindi, scegli Seleziona.

Configurare l'autenticazione a più fattori per l'accesso

Successivamente, verranno configurati i controlli di accesso. I controlli di accesso consentono di definire i requisiti per l'accesso a un utente. Potrebbero essere necessari per usare un'app client approvata o un dispositivo aggiunto a Microsoft Entra ID.

In questa esercitazione configurare i controlli di accesso per richiedere l'autenticazione a più fattori durante un evento di accesso.

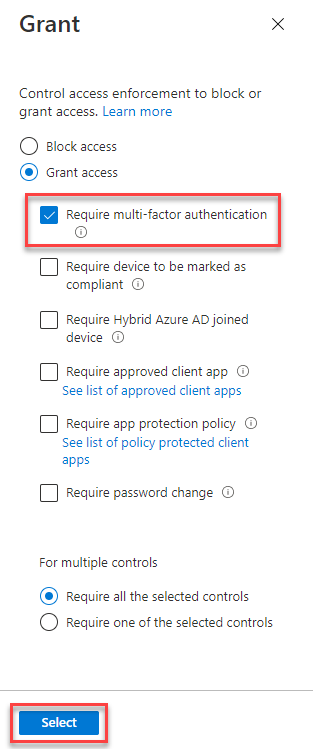

In Controlli di accesso selezionare il valore corrente in Concedi e quindi selezionare Concedi accesso.

Selezionare Richiedi autenticazione a più fattori e quindi scegliere Seleziona.

Attivare il criterio

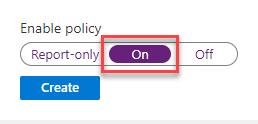

I criteri di accesso condizionale possono essere impostati su Solo report se si vuole vedere in che modo la configurazione influisce sugli utenti o su No se non si vuole usare il criterio in questo momento. Poiché un gruppo di test di utenti è destinato a questa esercitazione, abilitare il criterio e quindi testare l'autenticazione a più fattori di Microsoft Entra.

In Abilita criterio selezionare Sì.

Per applicare il criterio di accesso condizionale, selezionare Crea.

Testare l'autenticazione a più fattori Di Microsoft Entra

Verranno ora visualizzati i criteri di accesso condizionale e l'autenticazione a più fattori Microsoft Entra in azione.

Per prima cosa, accedere a una risorsa che non richiede l'autenticazione a più fattori:

Aprire una nuova finestra del browser in modalità InPrivate o in incognito e passare a https://account.activedirectory.windowsazure.com.

L'uso di una modalità privata per il browser impedisce alle credenziali esistenti di influire su questo evento di accesso.

Accedere con l'utente test non amministratore, ad esempio testuser. Assicurarsi di includere

@e il nome di dominio per l'account utente.Se si tratta della prima istanza di accesso con questo account, viene richiesto di modificare la password. Non viene tuttavia richiesto di configurare o usare l'autenticazione a più fattori.

Chiudere la finestra del browser.

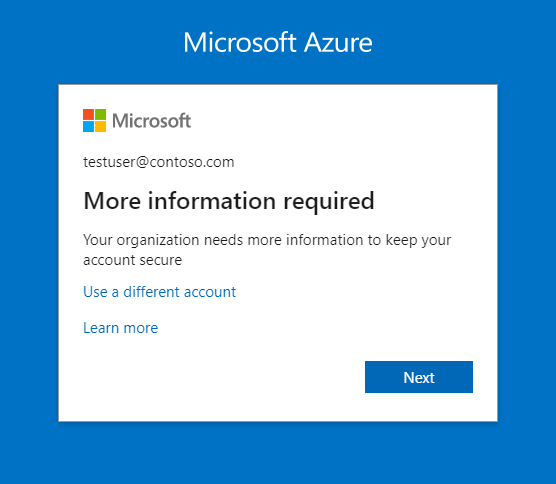

I criteri di accesso condizionale sono stati configurati per richiedere l'autenticazione aggiuntiva per l'accesso. A causa di questa configurazione, viene richiesto di usare l'autenticazione a più fattori Microsoft Entra o di configurare un metodo se non è ancora stato fatto. Testare questo nuovo requisito accedendo all'interfaccia di amministrazione di Microsoft Entra:

Aprire una nuova finestra del browser in modalità InPrivate o in incognito e accedere all'interfaccia di amministrazione di Microsoft Entra.

Accedere con l'utente test non amministratore, ad esempio testuser. Assicurarsi di includere

@e il nome di dominio per l'account utente.È necessario registrarsi e usare l'autenticazione a più fattori Microsoft Entra.

Selezionare Avanti per avviare il processo.

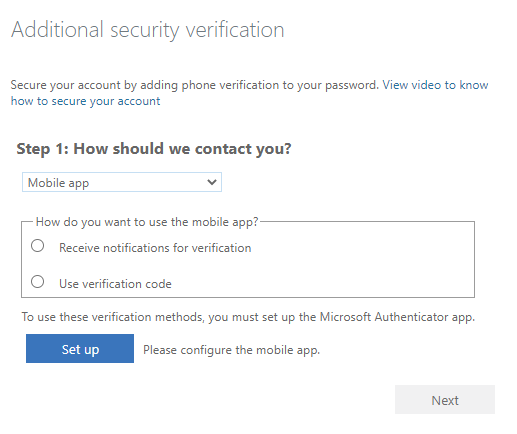

È possibile scegliere di configurare un telefono di autenticazione, un telefono ufficio o un'app per dispositivi mobili per l'autenticazione. L'autenticazione del telefono supporta sms e telefonate, il telefono dell'ufficio supporta le chiamate ai numeri che dispongono di un'estensione e l'app per dispositivi mobili supporta l'uso di un'app per dispositivi mobili per ricevere notifiche per l'autenticazione o per generare codici di autenticazione.

Completare le istruzioni visualizzate nella schermata per configurare il metodo di autenticazione a più fattori selezionato.

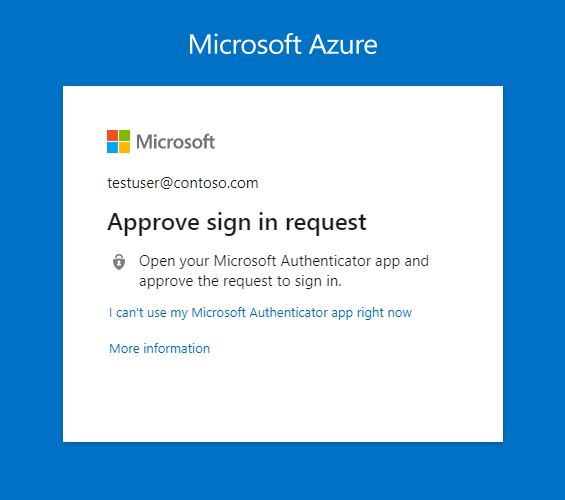

Chiudere la finestra del browser e accedere di nuovo all'interfaccia di amministrazione di Microsoft Entra per testare il metodo di autenticazione configurato. Ad esempio, se è stata configurata un'app per dispositivi mobili per l'autenticazione, verrà visualizzato un prompt simile al seguente.

Chiudere la finestra del browser.

Pulire le risorse

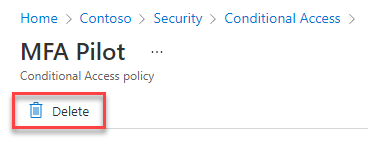

Se non si vuole più usare i criteri di accesso condizionale configurati come parte di questa esercitazione, eliminare i criteri attenendosi alla procedura seguente:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di accesso condizionale.

Passare a Protezione>dell'accesso condizionale e quindi selezionare i criteri creati, ad esempio MFA Pilot.

selezionare Elimina e quindi confermare di voler eliminare il criterio.

Passaggi successivi

In questa esercitazione è stata abilitata l'autenticazione a più fattori di Microsoft Entra usando i criteri di accesso condizionale per un gruppo selezionato di utenti. Contenuto del modulo:

- Creare un criterio di accesso condizionale per abilitare l'autenticazione a più fattori Di Microsoft Entra per un gruppo di utenti di Microsoft Entra.

- Configurare le condizioni dei criteri che richiedono l'autenticazione a più fattori.

- Testare la configurazione e l'uso dell'autenticazione a più fattori come utente.