Guida introduttiva: Registrare un'applicazione con Microsoft Identity Platform

Introduzione a Microsoft Identity Platform tramite la registrazione di un'applicazione nel portale di Azure.

Microsoft Identity Platform esegue la gestione delle identità e degli accessi (IAM) solo per le applicazioni registrate. Sia che si tratti di un'applicazione client, come un'app Web o per dispositivi mobili, oppure di un'API Web a supporto di un'app client, la registrazione consente di stabilire una relazione di trust tra l'applicazione e il provider di identità, ovvero Microsoft Identity Platform.

Suggerimento

Per registrare un'applicazione per Azure AD B2C, seguire la procedura descritta in Esercitazione: Registrare un'applicazione Web in Azure AD B2C.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- L'account Azure deve essere almeno un'applicazione cloud Amministrazione istrator.

- Completamento della guida introduttiva Configurare un tenant .

Registrare un'applicazione

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

La registrazione dell'applicazione consente di stabilire una relazione di trust tra l'app e Microsoft Identity Platform. La relazione di trust è unidirezionale, ovvero l'app considera attendibile Microsoft Identity Platform e non viceversa. Dopo la creazione, l'oggetto applicazione non può essere spostato tra tenant diversi.

Per creare la registrazione dell'app, seguire questa procedura:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Se si ha accesso a più tenant, usare l'icona Impostazioni nel menu in alto per passare al tenant in cui si vuole registrare l'applicazione dal menu Directory e sottoscrizioni.

Passare a Applicazioni> di identità>Registrazioni app e selezionare Nuova registrazione.

Immettere un nome visualizzato per l'applicazione. Gli utenti dell'applicazione potrebbero vedere il nome visualizzato quando usano l'app, ad esempio durante l'accesso. È possibile modificare il nome visualizzato in qualsiasi momento e più registrazioni dell'app possono condividere lo stesso nome. L'ID applicazione (client) generato automaticamente dalla registrazione dell'app, non il nome visualizzato, identifica in modo univoco l'app all'interno di Identity Platform.

Specificare chi può usare l'applicazione, talvolta denominata gruppo di destinatari di accesso.

Tipi di conto supportati Descrizione Account solo in questa directory organizzativa Selezionare questa opzione se si intende creare un'applicazione utilizzabile solo da utenti (o guest) nel tenant personale.

Spesso chiamata applicazione line-of-business (LOB), questa app è un'applicazione a tenant singolo in Microsoft Identity Platform.Account in qualsiasi directory organizzativa Selezionare questa opzione se si vuole che gli utenti in qualsiasi tenant di Microsoft Entra possano usare l'applicazione. Questa opzione è appropriata se, ad esempio, si sta creando un'applicazione SaaS (Software-As-A-Service) che si intende fornire a più organizzazioni.

Questo tipo di app è noto come applicazione multi-tenant in Microsoft Identity Platform.Account in qualsiasi directory organizzativa e account Microsoft personali Selezionare questa opzione per il più ampio gruppo di clienti.

Selezionando questa opzione, si sta registrando un'applicazione multi-tenant che può supportare anche gli utenti con account Microsoft personali. Gli account Microsoft personali includono gli account Skype, Xbox, Live e Hotmail.Account Microsoft personali Selezionare questa opzione se si sta creando un'applicazione solo per gli utenti con account Microsoft personali. Gli account Microsoft personali includono gli account Skype, Xbox, Live e Hotmail. Non immettere nulla per URI di reindirizzamento (facoltativo). Nella sezione successiva verrà configurato un URI di reindirizzamento.

Selezionare Registra per completare la registrazione iniziale dell'app.

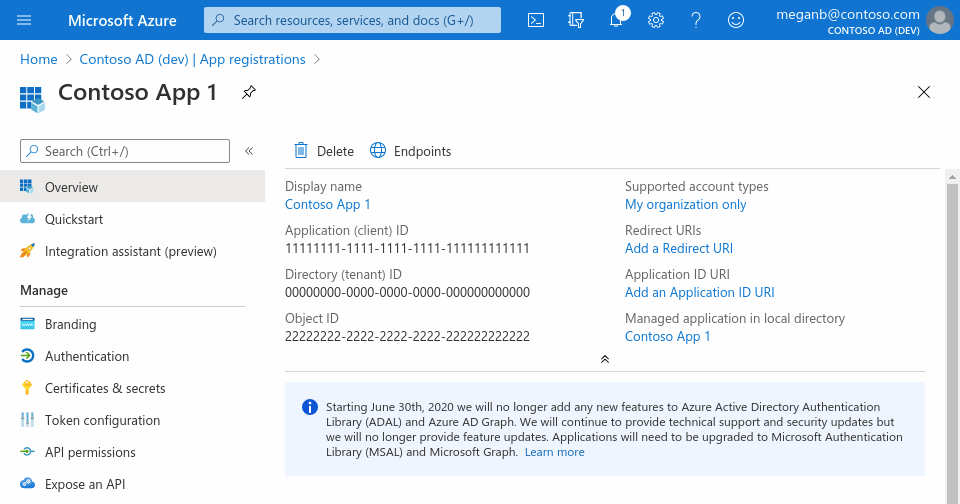

Al termine della registrazione, l'interfaccia di amministrazione di Microsoft Entra visualizza il riquadro Panoramica della registrazione dell'app. Viene visualizzato l'ID applicazione (client). Detto anche ID client, questo valore identifica in modo univoco l'applicazione in Microsoft Identity Platform.

Importante

Le nuove registrazioni dell'app sono nascoste agli utenti per impostazione predefinita. Quando si è pronti per consentire agli utenti di visualizzare l'app nella pagina App personali, è possibile abilitarla. Per abilitare l'app, nell'interfaccia di amministrazione di Microsoft Entra passare ad Applicazioni> aziendali di identità>e selezionare l'app. Nella pagina Proprietà passare quindi a Visibile agli utenti? su Sì.

Il codice dell'applicazione o più in genere una libreria di autenticazione usata nell'applicazione usa anche l'ID client. L'ID viene usato come parte della convalida dei token di sicurezza ricevuti dalla piattaforma di gestione delle identità.

Aggiungere un URI di reindirizzamento

Un URI di reindirizzamento è il percorso in cui Microsoft Identity Platform reindirizza il client di un utente e invia i token di sicurezza dopo l'autenticazione.

In un'applicazione Web di produzione, ad esempio, l'URI di reindirizzamento è spesso un endpoint pubblico in cui viene eseguita l'app, ad esempio https://contoso.com/auth-response. Durante lo sviluppo capita di aggiungere l'endpoint in cui l'app viene eseguita in locale, ad esempio https://127.0.0.1/auth-response o http://localhost/auth-response. Assicurarsi che gli ambienti di sviluppo o gli URI di reindirizzamento non necessari non siano esposti nell'app di produzione. Questa operazione può essere eseguita con registrazioni di app separate per lo sviluppo e la produzione.

Per aggiungere e modificare gli URI di reindirizzamento per le applicazioni registrate, configurarne le impostazioni della piattaforma.

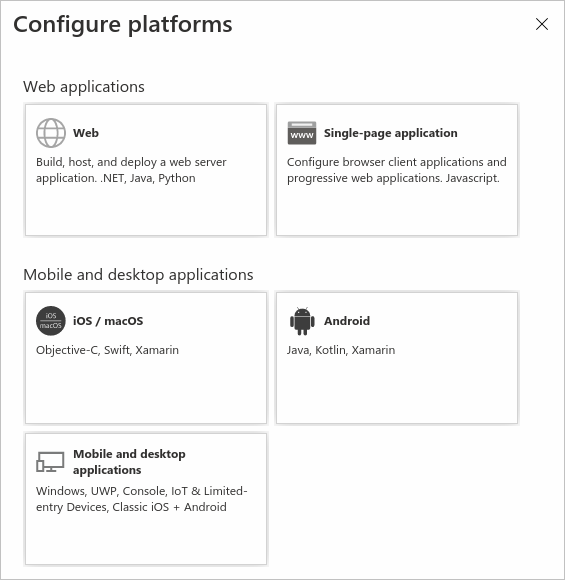

Configurare le impostazioni della piattaforma

Le impostazioni per ogni tipo di applicazione, inclusi gli URI di reindirizzamento, vengono configurate in Configurazioni della piattaforma nel portale di Azure. Con alcune piattaforme, ad esempio le applicazioni Web e a pagina singola, è necessario specificare manualmente un URI di reindirizzamento. Per altre piattaforme, ad esempio per applicazioni desktop e per dispositivi mobili, è possibile scegliere tra gli URI di reindirizzamento generati quando si configurano le altre impostazioni di tali piattaforme.

Per configurare le impostazioni dell'applicazione in base alla piattaforma o al dispositivo di destinazione, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app, selezionare l'applicazione.

In Gestisci selezionare Autenticazione.

In Configurazioni della piattaforma selezionare Aggiungi una piattaforma.

In Configura piattaforme selezionare il riquadro per il tipo di applicazione (piattaforma) per configurarne le impostazioni.

Piattaforma Impostazioni di configurazione Web Immettere un URI di reindirizzamento per l'app. Questo URI è il percorso in cui Microsoft Identity Platform reindirizza il client di un utente e invia i token di sicurezza dopo l'autenticazione.

È anche possibile configurare l'URL di disconnessione del canale anteriore e le proprietà implicite e ibride del flusso.

Selezionare questa piattaforma per le applicazioni Web standard eseguite in un server.Applicazione a pagina singola Immettere un URI di reindirizzamento per l'app. Questo URI è il percorso in cui Microsoft Identity Platform reindirizza il client di un utente e invia i token di sicurezza dopo l'autenticazione.

È anche possibile configurare l'URL di disconnessione del canale anteriore e le proprietà implicite e ibride del flusso.

Selezionare questa piattaforma se si sta creando un'app Web lato client usando JavaScript o un framework come Angular, Vue.js, React.js o Blazor WebAssembly.iOS/macOS Immettere l'ID bundle dell'app. Trovarlo in Build Impostazioni o in Xcode in Info.plist.

Quando si specifica un ID bundle, viene generato automaticamente un URI di reindirizzamento.Android Immettere il nome del pacchetto dell'app. Trovarlo nel file AndroidManifest.xml . Generare e immettere anche l'hash della firma.

Quando si specificano queste impostazioni, viene generato automaticamente un URI di reindirizzamento.Applicazioni per dispositivi mobili e desktop Selezionare uno degli URI di reindirizzamento suggeriti. In alternativa, specificare o più URI di reindirizzamento personalizzati.

Per le applicazioni desktop che usano il browser incorporato, è consigliabilehttps://login.microsoftonline.com/common/oauth2/nativeclient

Per le applicazioni desktop che usano il browser di sistema, è consigliabilehttp://localhost

Selezionare questa piattaforma per le applicazioni per dispositivi mobili che non usano la versione più recente di Microsoft Authentication Library (MSAL) o che non usano un broker. Selezionare questa piattaforma anche per le applicazioni desktop.Selezionare Configura per completare la configurazione della piattaforma.

Restrizioni relative agli URI di reindirizzamento

Esistono alcune restrizioni sul formato degli URI di reindirizzamento aggiunti a una registrazione dell'app. Per informazioni dettagliate su queste restrizioni, vedere Restrizioni e limitazioni dell'URI di reindirizzamento (URL di risposta).

Aggiungi credenziali

Le credenziali vengono usate dalle applicazioni client riservate che accedono a un'API Web. Esempi di client riservati sono app Web, altre API Web o applicazioni di tipo servizio e tipo di daemon. Le credenziali consentono all'applicazione di eseguire l'autenticazione in modo autonomo, senza richiedere alcuna interazione utente in fase di esecuzione.

È possibile aggiungere certificati, segreti client (stringa) o credenziali di identità federate come credenziali per la registrazione dell'app client riservata.

Aggiungere un certificato

A volte chiamato chiave pubblica, un certificato è il tipo di credenziale consigliato perché sono considerati più sicuri rispetto ai segreti client. Per altre informazioni sull'uso di un certificato come metodo di autenticazione nell'applicazione, vedere Credenziali del certificato di autenticazione delle applicazioni di Microsoft Identity Platform.

- Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app, selezionare l'applicazione.

- Selezionare Certificati e segreti>Certificati>Carica certificato.

- Selezionare il file da caricare. Deve essere uno dei tipi di file seguenti: .cer, pem, crt.

- Selezionare Aggiungi.

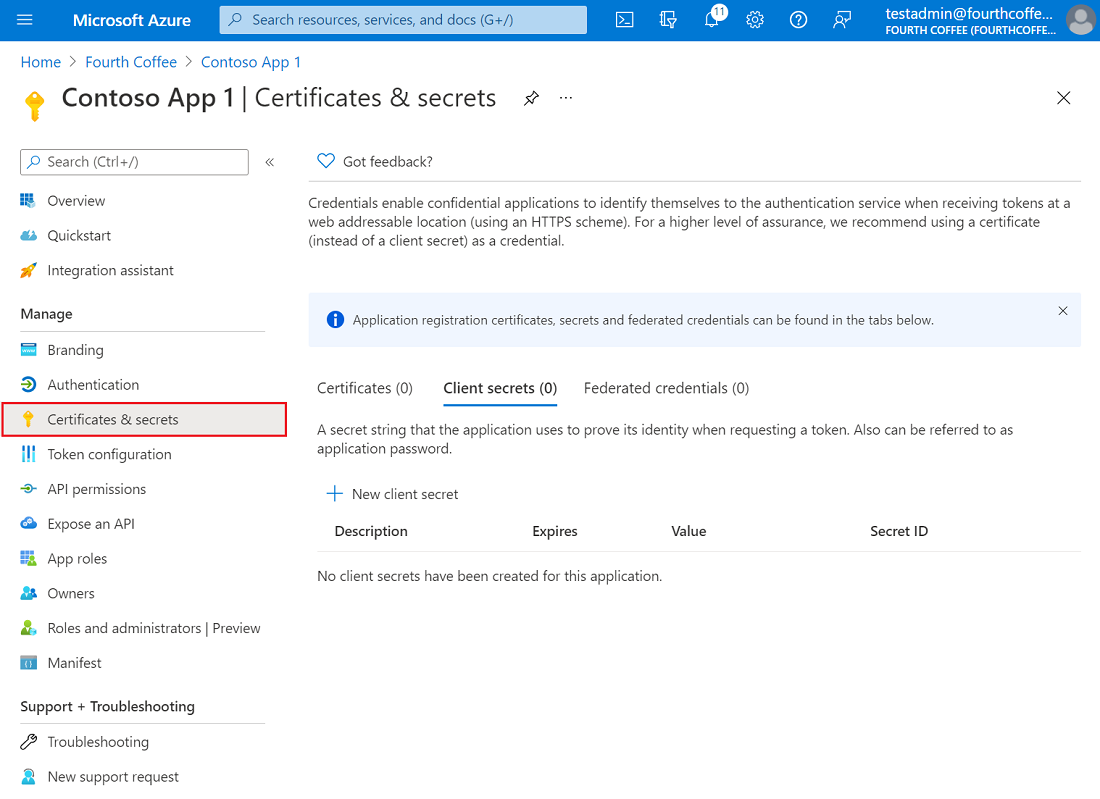

Aggiungere un segreto client

A volte chiamato password dell'applicazione, un segreto client è un valore stringa che l'app può usare al posto di un certificato per l'identità stessa.

I segreti client sono considerati meno sicuri delle credenziali del certificato. Gli sviluppatori di applicazioni usano talvolta segreti client durante lo sviluppo di app locali a causa della facilità d'uso. Tuttavia, è consigliabile usare le credenziali del certificato per qualsiasi applicazione in esecuzione nell'ambiente di produzione.

- Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app, selezionare l'applicazione.

- Selezionare Certificati e segreti Segreti>>client Nuovo segreto client.

- Aggiungere una descrizione per il segreto client.

- Selezionare una scadenza per il segreto o specificare una durata personalizzata.

- La durata del segreto client è limitata a due anni (24 mesi) o meno. Non è possibile specificare una durata personalizzata di più di 24 mesi.

- Microsoft consiglia di impostare un valore di scadenza inferiore a 12 mesi.

- Selezionare Aggiungi.

- Registrare il valore del segreto da usare nel codice dell'applicazione client. Questo valore del segreto non viene mai più visualizzato dopo aver lasciato questa pagina.

Per le raccomandazioni sulla sicurezza delle applicazioni, vedere Procedure consigliate e consigli di Microsoft Identity Platform.

Se si usa una connessione al servizio Azure DevOps che crea automaticamente un'entità servizio, è necessario aggiornare il segreto client dal sito del portale di Azure DevOps anziché aggiornare direttamente il segreto client. Fare riferimento a questo documento su come aggiornare il segreto client dal sito del portale di Azure DevOps: Risolvere i problemi relativi alle connessioni al servizio Azure Resource Manager.

Aggiungere credenziali federate

Le credenziali di identità federate sono un tipo di credenziale che consente carichi di lavoro, ad esempio GitHub Actions, carichi di lavoro in esecuzione in Kubernetes o carichi di lavoro in esecuzione in piattaforme di calcolo all'esterno di Azure accedono alle risorse protette di Microsoft Entra senza dover gestire i segreti usando la federazione dell'identità del carico di lavoro.

Per aggiungere una credenziale federata, seguire questa procedura:

Nell'interfaccia di amministrazione di Microsoft Entra, in Registrazioni app, selezionare l'applicazione.

Selezionare Certificati e segreti>Credenziali>federate Aggiungi credenziali.

Nell'elenco a discesa Scenario credenziali federate selezionare uno degli scenari supportati e seguire le indicazioni corrispondenti per completare la configurazione.

- Chiavi gestite dal cliente per crittografare i dati nel tenant usando Azure Key Vault in un altro tenant.

- GitHub actions che distribuisce le risorse di Azure per configurare un flusso di lavoro GitHub per ottenere i token per l'applicazione e distribuire asset in Azure.

- Kubernetes che accede alle risorse di Azure per configurare un account del servizio Kubernetes per ottenere i token per l'applicazione e accedere alle risorse di Azure.

- Un'altra autorità emittente per configurare un'identità gestita da un provider di Connessione OpenID esterno per ottenere i token per l'applicazione e accedere alle risorse di Azure.

Per altre informazioni, come ottenere un token di accesso con credenziali federate, vedere l'articolo Microsoft Identity Platform e il flusso di credenziali client OAuth 2.0.

Passaggi successivi

Le applicazioni client devono in genere accedere alle risorse in un'API Web. È possibile proteggere l'applicazione client usando Microsoft Identity Platform. È anche possibile usare la piattaforma per autorizzare l'accesso basato su autorizzazioni all'API Web.

Passare alla guida introduttiva successiva nella serie per creare un'altra registrazione dell'app per l'API Web ed esporre i relativi ambiti.