Gestire l'accesso per gli utenti esterni nella gestione entitlement

La gestione entitlement usa Microsoft Entra business-to-business (B2B) per condividere l'accesso in modo da poter collaborare con persone esterne all'organizzazione. Con Microsoft Entra B2B, gli utenti esterni eseguono l'autenticazione nella home directory, ma hanno una rappresentazione nella directory. La rappresentazione nella directory consente di assegnare agli utenti l'accesso alle risorse dell'organizzazione.

Questo articolo descrive le impostazioni che è possibile specificare per gestire l'accesso per gli utenti esterni.

Come può essere utile la gestione entitlement

Quando si usa l'esperienza di invito di Microsoft Entra B2B , è necessario conoscere già gli indirizzi di posta elettronica degli utenti guest esterni con cui si vuole accedere alla directory delle risorse e lavorare con. L'invito diretto di ogni utente funziona bene quando si lavora su un progetto più piccolo o a breve termine e si conoscono già tutti i partecipanti, ma questo processo è più difficile da gestire se si hanno molti utenti con cui si vuole lavorare o se i partecipanti cambiano nel tempo. Ad esempio, si potrebbe lavorare con un'altra organizzazione e avere un punto di contatto con tale organizzazione, ma nel corso del tempo anche altri utenti dell'organizzazione dovranno accedere.

Con la gestione entitlement è possibile definire un criterio che consenta agli utenti delle organizzazioni specificate di essere in grado di richiedere automaticamente un pacchetto di accesso. Tali criteri includono se è necessaria l'approvazione, se sono necessarie verifiche di accesso e una data di scadenza per l'accesso. Nella maggior parte dei casi, è necessario richiedere l'approvazione, per avere una supervisione appropriata su quali utenti vengono inseriti nella directory. Se è necessaria l'approvazione, è consigliabile invitare uno o più utenti dell'organizzazione esterna alla directory, designarli come sponsor e configurare i responsabili approvazione degli sponsor, poiché è probabile che sappiano quali utenti esterni dell'organizzazione necessitano di accesso. Dopo aver configurato il pacchetto di accesso, ottenere il collegamento di richiesta del pacchetto di accesso in modo da poter inviare tale collegamento alla persona di contatto (sponsor) all'organizzazione esterna. Tale contatto può condividere con altri utenti nell'organizzazione esterna e può usare questo collegamento per richiedere il pacchetto di accesso. Gli utenti di quell'organizzazione che sono già stati invitati nella directory possono anche usare tale collegamento.

È anche possibile usare la gestione entitlement per consentire agli utenti di organizzazioni che non dispongono della propria directory Microsoft Entra. È possibile configurare un provider di identità federato per il proprio dominio o usare l'autenticazione basata sulla posta elettronica. È anche possibile inserire utenti di provider di identità di social networking, inclusi quelli con account Microsoft.

In genere, quando una richiesta viene approvata, la gestione entitlement effettua il provisioning dell'utente con l'accesso necessario. Se l'utente non è già presente nella directory, la gestione entitlement invitare prima di tutto l'utente. Quando l'utente viene invitato, Microsoft Entra ID creerà automaticamente un account guest B2B, ma non invierà all'utente un messaggio di posta elettronica. Un amministratore potrebbe avere precedentemente limitato le organizzazioni consentite per la collaborazione impostando un elenco di elementi consentiti o bloccati B2B per consentire o bloccare gli inviti ai domini di altre organizzazioni. Se il dominio dell'utente non è consentito da tali elenchi, non verrà invitato e non potrà essere assegnato l'accesso finché gli elenchi non vengono aggiornati.

Poiché l'accesso dell'utente esterno non deve durare per sempre, specificare una data di scadenza nei criteri, ad esempio 180 giorni. Dopo 180 giorni, se l'accesso non viene esteso, la gestione entitlement rimuoverà tutti gli accessi associati al pacchetto di accesso. Per impostazione predefinita, se l'utente che è stato invitato tramite la gestione entitlement non ha altre assegnazioni di pacchetti di accesso, quando perde l'ultima assegnazione, l'account guest viene bloccato per l'accesso per 30 giorni e successivamente rimosso. Ciò impedisce la proliferazione di account non necessari. Come descritto nelle sezioni seguenti, queste impostazioni sono configurabili.

Funzionamento dell'accesso per gli utenti esterni

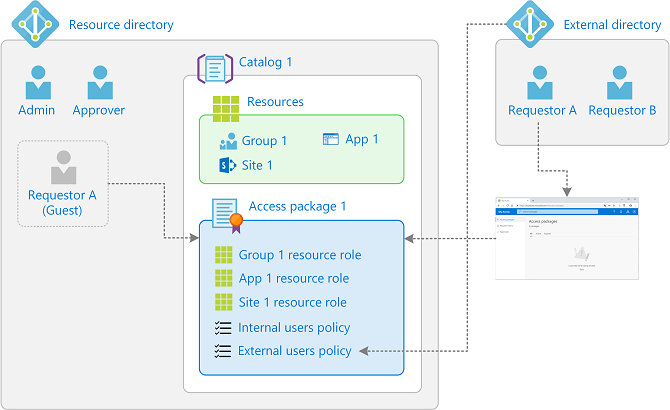

Il diagramma e i passaggi seguenti forniscono una panoramica del modo in cui agli utenti esterni viene concesso l'accesso a un pacchetto di accesso.

Si aggiunge un'organizzazione connessa per la directory o il dominio di Microsoft Entra con cui si vuole collaborare. È anche possibile configurare un'organizzazione connessa per un provider di identità di social networking.

Controllare l'impostazione del catalogo Abilitato per gli utenti esterni nel catalogo per contenere il pacchetto di accesso è Sì.

Si crea un pacchetto di accesso nella directory che include un criterio Per gli utenti che non si trovano nella directory e specifica le organizzazioni connesse che possono richiedere, il responsabile approvazione e le impostazioni del ciclo di vita. Se si seleziona nei criteri l'opzione di organizzazioni connesse specifiche o l'opzione di tutte le organizzazioni connesse, solo gli utenti di tali organizzazioni configurate in precedenza possono richiedere. Se si seleziona nei criteri l'opzione di tutti gli utenti, qualsiasi utente può richiedere, inclusi quelli che non fanno già parte della directory e non fanno parte di alcuna organizzazione connessa.

Controllare l'impostazione nascosta nel pacchetto di accesso per assicurarsi che il pacchetto di accesso sia nascosto. Se non è nascosto, qualsiasi utente autorizzato dalle impostazioni dei criteri in tale pacchetto di accesso può cercare il pacchetto di accesso nel portale di Accesso personale per il tenant.

Si invia un collegamento al portale di Accesso personale al contatto dell'organizzazione esterna che può condividere con gli utenti per richiedere il pacchetto di accesso.

Un utente esterno (richiedente A in questo esempio) usa il collegamento Portale accesso personale per richiedere l'accesso al pacchetto di accesso . Il portale Accesso personale richiede che l'utente accinga come parte dell'organizzazione connessa. Il modo in cui l'utente accede dipende dal tipo di autenticazione della directory o del dominio definito nell'organizzazione connessa e nelle impostazioni degli utenti esterni.

Un responsabile approvazione approva la richiesta (presupponendo che il criterio richieda l'approvazione).

La richiesta entra nello stato di recapito.

Usando il processo di invito B2B, viene creato un account utente guest nella directory (richiedente A (guest) in questo esempio. Se viene definito un elenco di elementi consentiti o un elenco di blocchi, viene applicata l'impostazione dell'elenco.

All'utente guest viene assegnato l'accesso a tutte le risorse nel pacchetto di accesso. Possono essere necessari del tempo per apportare modifiche in Microsoft Entra ID e ad altre applicazioni SaaS connesse o Microsoft Online Services. Per altre informazioni, vedere Quando vengono applicate le modifiche.

L'utente esterno riceve un messaggio di posta elettronica che indica che l'accesso è stato recapitato.

Per accedere alle risorse, l'utente esterno può selezionare il collegamento nel messaggio di posta elettronica o tentare di accedere direttamente alle risorse della directory per completare il processo di invito.

Se le impostazioni dei criteri includono una data di scadenza, in seguito quando l'assegnazione del pacchetto di accesso per l'utente esterno scade, i diritti di accesso dell'utente esterno da tale pacchetto di accesso vengono rimossi.

A seconda del ciclo di vita delle impostazioni degli utenti esterni, quando l'utente esterno non ha più assegnazioni di pacchetti di accesso, l'utente esterno verrà bloccato dall'accesso e l'account utente esterno verrà rimosso dalla directory.

Impostazioni per utenti esterni

Per garantire che gli utenti esterni all'organizzazione possano richiedere pacchetti di accesso e ottenere l'accesso alle risorse in tali pacchetti di accesso, è necessario verificare che siano configurate correttamente alcune impostazioni.

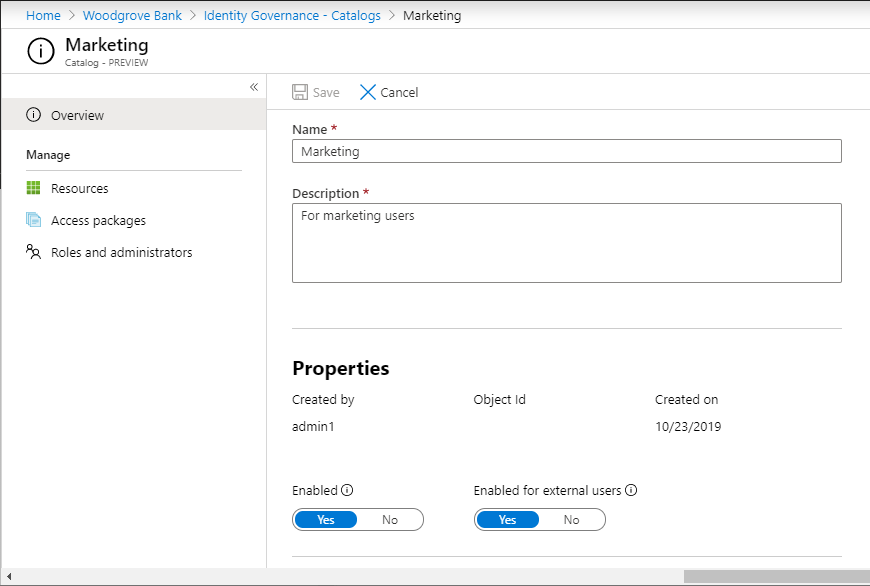

Abilitare il catalogo per gli utenti esterni

Per impostazione predefinita, quando si crea un nuovo catalogo, è abilitato per consentire agli utenti esterni di richiedere pacchetti di accesso nel catalogo. Assicurarsi che l'opzione Abilitato per gli utenti esterni sia impostata su Sì.

Gli amministratori o i proprietari del catalogo possono visualizzare l'elenco dei cataloghi attualmente abilitati per gli utenti esterni nell'elenco di cataloghi dell'interfaccia di amministrazione di Microsoft Entra, modificando l'impostazione di filtro Abilitata per gli utenti esterni su Sì. Se uno di questi cataloghi visualizzati in tale visualizzazione filtrata ha un numero diverso da zero di pacchetti di accesso, questi pacchetti di accesso potrebbero avere criteri per gli utenti che non si trovano nella directory che consentono agli utenti esterni di richiedere.

Configurare le impostazioni di collaborazione esterna di Microsoft Entra B2B

Consentire agli utenti guest di invitare altri utenti guest nella directory significa che gli inviti guest possono verificarsi al di fuori della gestione entitlement. È consigliabile impostare Guest per invitare a No per consentire solo inviti regolati correttamente.

Se in precedenza si usa l'elenco di elementi consentiti B2B, è necessario rimuovere tale elenco oppure assicurarsi che tutti i domini di tutte le organizzazioni che si desidera partner con l'uso della gestione entitlement vengano aggiunti all'elenco. In alternativa, se si usa l'elenco di blocchi B2B, è necessario assicurarsi che non sia presente alcun dominio di qualsiasi organizzazione con cui si vuole collaborare nell'elenco.

Se si creano criteri di gestione entitlement per Tutti gli utenti (tutte le organizzazioni connesse e tutti i nuovi utenti esterni) e un utente non appartiene a un'organizzazione connessa nella directory, un'organizzazione connessa verrà creata automaticamente quando richiede il pacchetto. Tuttavia, qualsiasi impostazione B2B allow o blocklist ha la precedenza. Pertanto, si vuole rimuovere l'elenco di elementi consentiti, se ne usa uno, in modo che tutti gli utenti possano richiedere l'accesso ed escludere tutti i domini autorizzati dall'elenco di blocchi se si usa un elenco di blocchi.

Se si vuole creare criteri di gestione entitlement che includono Tutti gli utenti (Tutte le organizzazioni connesse e tutti i nuovi utenti esterni), è necessario abilitare prima l'autenticazione con passcode monouso tramite posta elettronica per la directory. Per altre informazioni, vedere Autenticazione con passcode monouso tramite posta elettronica.

Per altre informazioni sulle impostazioni di collaborazione esterna di Microsoft Entra B2B, vedere Configurare le impostazioni di collaborazione esterna.

Nota

Se si crea un'organizzazione connessa per un tenant di Microsoft Entra da un cloud Microsoft diverso, è anche necessario configurare le impostazioni di accesso tra tenant in modo appropriato. Per altre informazioni su come configurare queste impostazioni, vedere Configurare le impostazioni di accesso tra tenant.

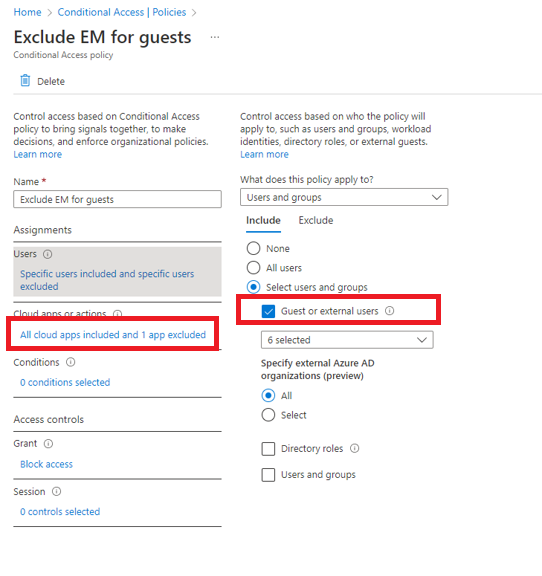

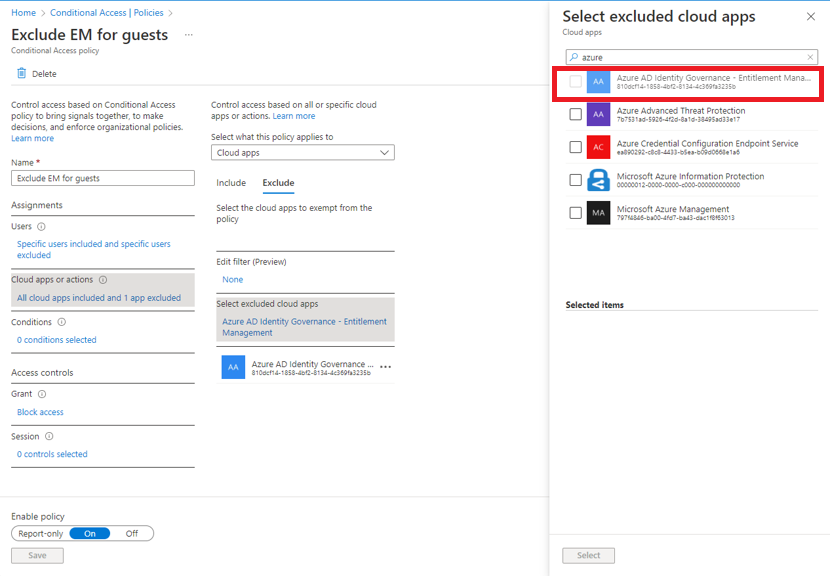

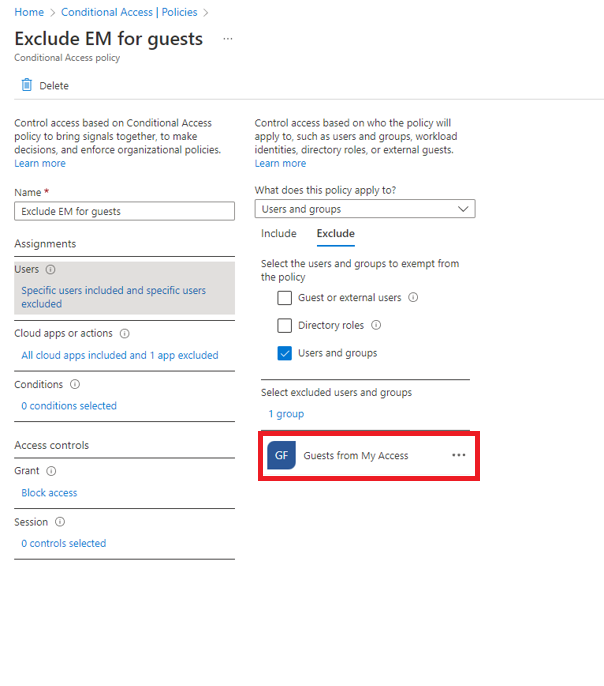

Esaminare i criteri di accesso condizionale

Assicurarsi di escludere l'app Entitlement Management da tutti i criteri di accesso condizionale che influisce sugli utenti guest. In caso contrario, un criterio di accesso condizionale potrebbe impedirgli di accedere a MyAccess o di poter accedere alla directory. Ad esempio, gli utenti guest probabilmente non hanno un dispositivo registrato, non si trovano in una posizione nota e non vogliono eseguire di nuovo la registrazione per l'autenticazione a più fattori (MFA), quindi l'aggiunta di questi requisiti in un criterio di accesso condizionale impedisce agli utenti guest di usare la gestione entitlement. Per altre informazioni, vedere Quali sono le condizioni nell'accesso condizionale di Microsoft Entra?.

Un criterio comune per i clienti di Entitlement Management consiste nel bloccare tutte le app dagli utenti guest ad eccezione di Entitlement Management per gli utenti guest. Questo criterio consente agli utenti guest di immettere My Access e richiedere un pacchetto di accesso. Questo pacchetto deve contenere un gruppo (denominato Guest from My Access nell'esempio seguente), che deve essere escluso dal blocco di tutti i criteri delle app. Dopo l'approvazione del pacchetto, il guest si trova nella directory . Dato che l'utente finale ha l'assegnazione del pacchetto di accesso e fa parte del gruppo, l'utente finale è in grado di accedere a tutte le altre app. Altri criteri comuni includono l'esclusione dell'app Entitlement Management da MFA e del dispositivo conforme.

Nota

L'app Entitlement Management include il lato di gestione entitlement di MyAccess, il lato Entitlement Management dell'interfaccia di amministrazione di Microsoft Entra e la parte Entitlement Management di MS Graph. Gli ultimi due richiedono autorizzazioni aggiuntive per l'accesso, quindi non saranno accessibili dagli utenti guest, a meno che non venga fornita l'autorizzazione esplicita.

Esaminare le impostazioni di condivisione esterna di SharePoint Online

Se si desidera includere i siti di SharePoint Online nei pacchetti di accesso per gli utenti esterni, assicurarsi che l'impostazione di condivisione esterna a livello di organizzazione sia impostata su Chiunque (gli utenti non richiedono l'accesso) o utenti guest nuovi ed esistenti (gli utenti guest devono accedere o fornire un codice di verifica). Per altre informazioni, vedere Attivare o disattivare la condivisione esterna.

Se si desidera limitare qualsiasi condivisione esterna all'esterno della gestione entitlement, è possibile impostare l'impostazione condivisione esterna su Guest esistenti. Quindi, solo i nuovi utenti invitati tramite la gestione entitlement sono in grado di ottenere l'accesso a questi siti. Per altre informazioni, vedere Attivare o disattivare la condivisione esterna.

Assicurarsi che le impostazioni a livello di sito consentano l'accesso guest (le stesse selezioni di opzioni elencate in precedenza). Per altre informazioni, vedere Attivare o disattivare la condivisione esterna per un sito.

Esaminare le impostazioni di condivisione dei gruppi di Microsoft 365

Se si desidera includere i gruppi di Microsoft 365 nei pacchetti di accesso per gli utenti esterni, assicurarsi che l'opzione Consenti agli utenti di aggiungere nuovi guest all'organizzazione sia impostata su Sì per consentire l'accesso guest. Per altre informazioni, vedere Gestire l'accesso guest alle Gruppi di Microsoft 365.

Se si vuole che gli utenti esterni possano accedere al sito e alle risorse di SharePoint Online associati a un gruppo di Microsoft 365, assicurarsi di attivare la condivisione esterna di SharePoint Online. Per altre informazioni, vedere Attivare o disattivare la condivisione esterna.

Per informazioni su come impostare i criteri guest per i gruppi di Microsoft 365 a livello di directory in PowerShell, vedere Esempio: Configurare i criteri guest per i gruppi a livello di directory.

Esaminare le impostazioni di condivisione di Teams

- Se si vuole includere Teams nei pacchetti di accesso per gli utenti esterni, assicurarsi che l'opzione Consenti l'accesso guest in Microsoft Teams sia impostata su Sì per consentire l'accesso guest. Per altre informazioni, vedere Configurare l'accesso guest nell'interfaccia di amministrazione di Microsoft Teams.

Gestisci il ciclo di vita degli utenti esterni

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

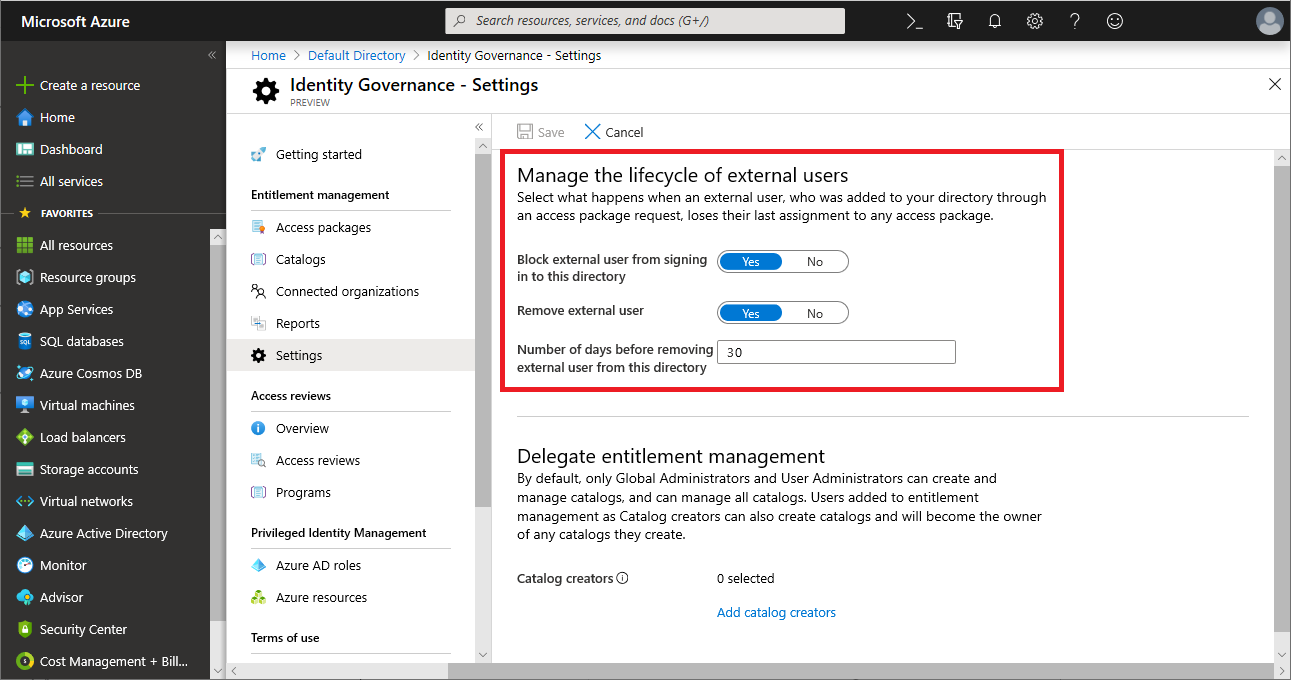

È possibile selezionare cosa accade quando un utente esterno, che è stato invitato alla directory tramite l'esecuzione di una richiesta di pacchetto di accesso, non ha più assegnazioni di pacchetti di accesso. Ciò può verificarsi se l'utente rinuncia a tutte le assegnazioni dei pacchetti di accesso o l'ultima assegnazione del pacchetto di accesso scade. Per impostazione predefinita, quando un utente esterno non ha più assegnazioni di pacchetti di accesso, viene impedito l'accesso alla directory. Dopo 30 giorni, l'account utente guest viene rimosso dalla directory. È anche possibile configurare che un utente esterno non sia bloccato dall'accesso o dall'eliminazione o che un utente esterno non sia bloccato dall'accesso ma eliminato (anteprima).

Ruolo prerequisito: global Amministrazione istrator o Identity Governance Amministrazione istrator

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di Identity Governance.

Passare a Gestione entitlement> per la governance>delle identità Impostazioni.

Seleziona Modifica.

Nella sezione Gestisci il ciclo di vita degli utenti esterni selezionare le diverse impostazioni per gli utenti esterni.

Quando un utente esterno perde l'ultima assegnazione a tutti i pacchetti di accesso, se si vuole impedire l'accesso a questa directory, impostare l'opzione Blocca l'accesso dell'utente esterno a questa directory su Sì.

Nota

La gestione entitlement impedisce solo agli account utente guest esterni di accedere che sono stati invitati tramite la gestione entitlement o aggiunti alla gestione entitlement per la gestione del ciclo di vita avendo il proprio account utente guest convertito in regola. Si noti inoltre che un utente verrà bloccato per l'accesso anche se tale utente è stato aggiunto alle risorse in questa directory che non erano assegnazioni di pacchetti di accesso. Se un utente non riesce ad accedere a questa directory, l'utente non potrà richiedere nuovamente il pacchetto di accesso o richiedere l'accesso aggiuntivo in questa directory. Non configurare il blocco dell'accesso se successivamente dovrà richiedere l'accesso a questo o ad altri pacchetti di accesso.

Quando un utente esterno perde l'ultima assegnazione a qualsiasi pacchetto di accesso e si vuole rimuoverne l'account utente guest in questa directory, impostare Rimuovi l'utente esterno su Sì.

Nota

La gestione entitlement rimuove solo gli account utente guest esterni invitati tramite la gestione entitlement o aggiunti alla gestione entitlement per la gestione del ciclo di vita con l'account utente guest convertito in regola. Si noti inoltre che un utente verrà rimosso da questa directory anche se tale utente è stato aggiunto alle risorse in questa directory che non erano assegnazioni di pacchetti di accesso. Se l'utente guest era presente nella directory prima di ricevere le assegnazioni di pacchetti di accesso, resterà nella directory. Tuttavia, se l'utente guest è stato invitato tramite l'assegnazione di un pacchetto di accesso e dopo l'invito è stato anche assegnato a un sito di OneDrive for Business o SharePoint Online, verrà comunque rimosso. La modifica dell'impostazione Rimuovi utente esterno su No influisce solo sugli utenti che successivamente perdono l'ultima assegnazione del pacchetto di accesso. Gli utenti pianificati per l'eliminazione e vengono bloccati dall'accesso verranno comunque eliminati in base alla pianificazione originale.

Se si desidera rimuovere l'account utente guest in questa directory, è possibile impostare il numero di giorni prima della rimozione. Mentre un utente esterno riceve una notifica quando scade il pacchetto di accesso, non viene visualizzata alcuna notifica quando il proprio account viene rimosso. Se si vuole rimuovere l'account utente guest non appena l'utente perde l'ultima assegnazione a qualsiasi pacchetto di accesso, impostare Numero di giorni prima della rimozione dell'utente esterno dalla directory su 0. Le modifiche apportate a questo valore influiscono solo sugli utenti che successivamente usano l'ultima assegnazione del pacchetto di accesso; gli utenti pianificati per l'eliminazione verranno comunque eliminati in base alla pianificazione originale.

Seleziona Salva.