Approfondimento sulla sicurezza dell'autenticazione pass-through Microsoft Entra

Questo articolo fornisce una descrizione più dettagliata del funzionamento dell'autenticazione pass-through di Microsoft Entra. Approfondisce gli aspetti di sicurezza della funzionalità. Questo articolo è destinato agli amministratori IT e alla sicurezza, ai responsabili della conformità e alla sicurezza e ad altri professionisti IT responsabili della sicurezza e della conformità IT in organizzazioni o aziende di qualsiasi dimensione.

Gli argomenti trattati includono:

- Informazioni tecniche dettagliate su come installare e registrare gli agenti di autenticazione.

- Informazioni tecniche dettagliate sulla crittografia delle password durante l'accesso dell'utente.

- Sicurezza dei canali tra agenti di autenticazione locali e MICROSOFT Entra ID.

- Informazioni tecniche dettagliate su come proteggere gli agenti di autenticazione.

Funzionalità di sicurezza delle chiavi di autenticazione pass-through

L'autenticazione pass-through offre queste funzionalità di sicurezza chiave:

- È stata progettata su un'architettura sicura multi-tenant che offre l'isolamento delle richieste di accesso tra tenant.

- Le password locali non vengono mai archiviate nel cloud in alcuna forma.

- Gli agenti di autenticazione locali che mettono in ascolto e rispondono alle richieste di convalida delle password effettuano solo connessioni in uscita dall'interno della rete. Non è necessario installare questi agenti di autenticazione in una rete perimetrale (nota anche come rete perimetrale, zona demilitarizzata e subnet schermata). Come procedura consigliata, considerare tutti i server che eseguono agenti di autenticazione come sistemi di livello 0 (vedere le informazioni di riferimento).

- Solo le porte standard (porta 80 e porta 443) vengono usate per la comunicazione in uscita dagli agenti di autenticazione all'ID Microsoft Entra. Non è necessario aprire porte in ingresso nel firewall.

- La porta 443 viene usata per tutte le comunicazioni in uscita autenticate.

- La porta 80 viene usata solo per scaricare elenchi di revoche di certificati (CRL) per assicurarsi che nessuno dei certificati usati da questa funzionalità sia stato revocato.

- Per l'elenco completo dei requisiti di rete, vedere la guida introduttiva all'autenticazione pass-through di Microsoft Entra.

- Le password fornite dagli utenti durante l'accesso vengono crittografate nel cloud prima che gli agenti di autenticazione locali accettino tali password per la convalida in Windows Server Active Directory (Windows Server AD).

- Il canale HTTPS tra Microsoft Entra ID e l'agente di autenticazione locale è protetto tramite l'autenticazione reciproca.

- L'autenticazione pass-through protegge gli account utente usando facilmente i criteri di accesso condizionale di Microsoft Entra, tra cui l'autenticazione a più fattori (MFA), bloccando l'autenticazione legacy e filtrando gli attacchi di forza bruta alle password.

Componenti coinvolti nell'autenticazione pass-through

Per informazioni generali sulla sicurezza operativa, del servizio e dei dati per Microsoft Entra ID, vedere il Centro protezione. Quando si usa l'autenticazione pass-through per l'accesso utente, sono coinvolti i componenti seguenti:

- Microsoft Entra Security Token Service (Microsoft Entra STS): un servizio token di sicurezza senza stato che elabora le richieste di accesso e rilascia token di sicurezza a browser, client o servizi utente in base alle esigenze.

- Il bus di servizio di Azure: offre comunicazione abilitata per il cloud con messaggistica aziendale e inoltra la comunicazione per la connessione delle soluzioni locali con il cloud.

- Microsoft Entra Connessione Authentication Agent: componente locale in ascolto e risposta alle richieste di convalida delle password.

- database SQL di Azure: contiene informazioni sugli agenti di autenticazione del tenant, inclusi i metadati e le chiavi di crittografia.

- Windows Server AD: Active Directory locale, in cui vengono archiviati gli account utente e le relative password.

Installazione e registrazione degli agenti di autenticazione

Gli agenti di autenticazione vengono installati e registrati con Microsoft Entra ID quando si esegue una delle azioni seguenti:

- Abilitare l'autenticazione pass-through tramite Microsoft Entra Connessione

- Aggiungere altri agenti di autenticazione per garantire la disponibilità elevata delle richieste di accesso

Il recupero di un agente di autenticazione operativo prevede tre fasi principali:

- Installazione

- Registrazione

- Inizializzazione

Le sezioni seguenti illustrano queste fasi in modo dettagliato.

Installazione dell'agente di autenticazione

Solo un account hybrid identity Amministrazione istrator può installare un agente di autenticazione (usando Microsoft Entra Connessione o un'istanza autonoma) in un server locale.

L'installazione aggiunge due nuove voci all'elenco in Pannello di controllo> Programmi>e funzionalità:

- Applicazione dell'agente di autenticazione stessa. Questa applicazione viene eseguita con privilegi NetworkService.

- Applicazione Updater usata per aggiornare automaticamente l'agente di autenticazione. Questa applicazione viene eseguita con privilegi LocalSystem.

Importante

Dal punto di vista della sicurezza, gli amministratori devono considerare il server che esegue l'agente di autenticazione pass-through come se fosse un controller di dominio. I server agente dell'agente di autenticazione pass-through devono essere protetti come descritto in Proteggere i controller di dominio dagli attacchi.

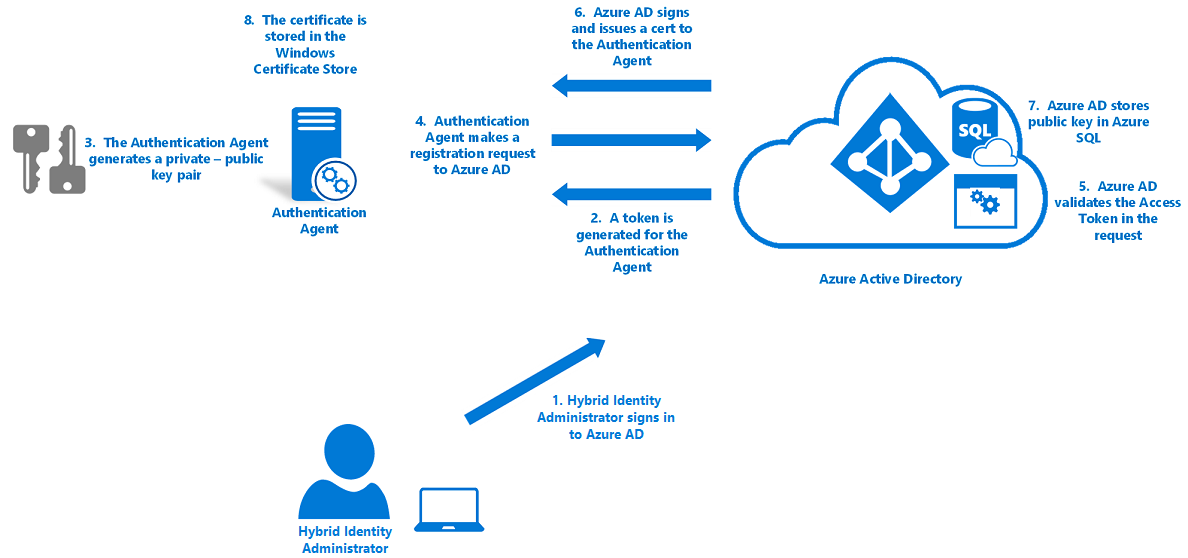

Registrazione dell'agente di autenticazione

Dopo aver installato l'agente di autenticazione, viene registrato con Microsoft Entra ID. Microsoft Entra ID assegna a ogni agente di autenticazione un certificato di identità digitale univoco utilizzabile per la comunicazione sicura con Microsoft Entra ID.

La procedura di registrazione associa anche l'agente di autenticazione al tenant. Quindi, Microsoft Entra ID sa che questo agente di autenticazione specifico è l'unico autorizzato a gestire le richieste di convalida delle password per il tenant. Questa procedura viene ripetuta per ogni nuovo agente di autenticazione registrato.

Gli agenti di autenticazione usano la procedura seguente per registrarsi con Microsoft Entra ID:

- Microsoft Entra richiede prima di tutto che un amministratore di identità ibrida eseprima l'accesso a Microsoft Entra ID con le proprie credenziali. Durante l'accesso, l'agente di autenticazione acquisisce un token di accesso che può usare per conto dell'utente.

- L'agente di autenticazione genera quindi una coppia di chiavi: una chiave pubblica e una chiave privata.

- La coppia di chiavi viene generata tramite la crittografia RSA standard a 2.048 bit.

- La chiave privata rimane nel server locale in cui risiede l'agente di autenticazione.

- L'agente di autenticazione effettua una richiesta di registrazione a Microsoft Entra ID su HTTPS, con i componenti seguenti inclusi nella richiesta:

- Token di accesso acquisito dall'agente.

- Chiave pubblica generata.

- Richiesta di firma del certificato (richiesta CSR o certificato). Questa richiesta si applica per un certificato di identità digitale, con ID Microsoft Entra come autorità di certificazione (CA).

- Microsoft Entra ID convalida il token di accesso nella richiesta di registrazione e verifica che la richiesta provenisse da un amministratore di identità ibrida.

- Microsoft Entra ID firma quindi un certificato di identità digitale e lo invia all'agente di autenticazione.

La CA radice in Microsoft Entra ID viene usata per firmare il certificato.

Nota

Questa autorità di certificazione radice non si trova nell'archivio delle autorità di certificazione radice attendibili di Windows.

La CA viene usata solo dalla funzionalità di autenticazione pass-through. L'autorità di certificazione viene usata solo per firmare i csr durante la registrazione dell'agente di autenticazione.

Nessun altro servizio Microsoft Entra usa questa CA.

L'oggetto del certificato (detto anche Nome distinto o DN) è impostato sull'ID tenant. Questo DN è un GUID che identifica il tenant in modo univoco. Questo DN stabilisce che l'ambito di utilizzo del certificato è il solo tenant.

- Microsoft Entra ID archivia la chiave pubblica dell'agente di autenticazione in un database in database SQL di Azure. Solo Microsoft Entra ID può accedere al database.

- Il certificato emesso viene archiviato nel server locale nell'archivio certificati di Windows (in particolare, in CERT_SYSTEM_STORE_LOCAL_MACHINE). Il certificato viene usato sia dall'agente di autenticazione che dall'applicazione Updater.

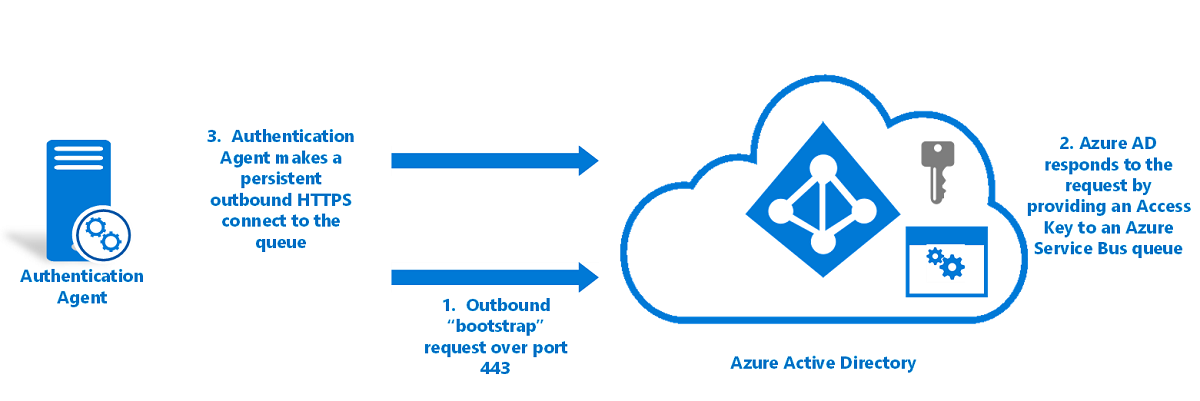

Inizializzazione dell'agente di autenticazione

All'avvio dell'agente di autenticazione, per la prima volta dopo la registrazione o dopo il riavvio del server, è necessario un modo per comunicare in modo sicuro con il servizio Microsoft Entra in modo che possa iniziare ad accettare richieste di convalida delle password.

Ecco come vengono inizializzati gli agenti di autenticazione:

L'agente di autenticazione effettua una richiesta bootstrap in uscita all'ID Microsoft Entra.

Questa richiesta viene effettuata sulla porta 443 e utilizza un canale HTTPS autenticato reciprocamente. La richiesta usa lo stesso certificato emesso durante la registrazione dell'agente di autenticazione.

Microsoft Entra ID risponde alla richiesta fornendo una chiave di accesso a una coda di bus di servizio univoca per il tenant e identificata dall'ID tenant.

L'agente di autenticazione effettua una connessione HTTPS in uscita persistente (sulla porta 443) alla coda.

L'agente di autenticazione è ora pronto per recuperare e gestire le richieste di convalida delle password.

Se nel tenant sono registrati più agenti di autenticazione, la procedura di inizializzazione garantisce che ogni agente si connetta alla stessa coda di bus di servizio.

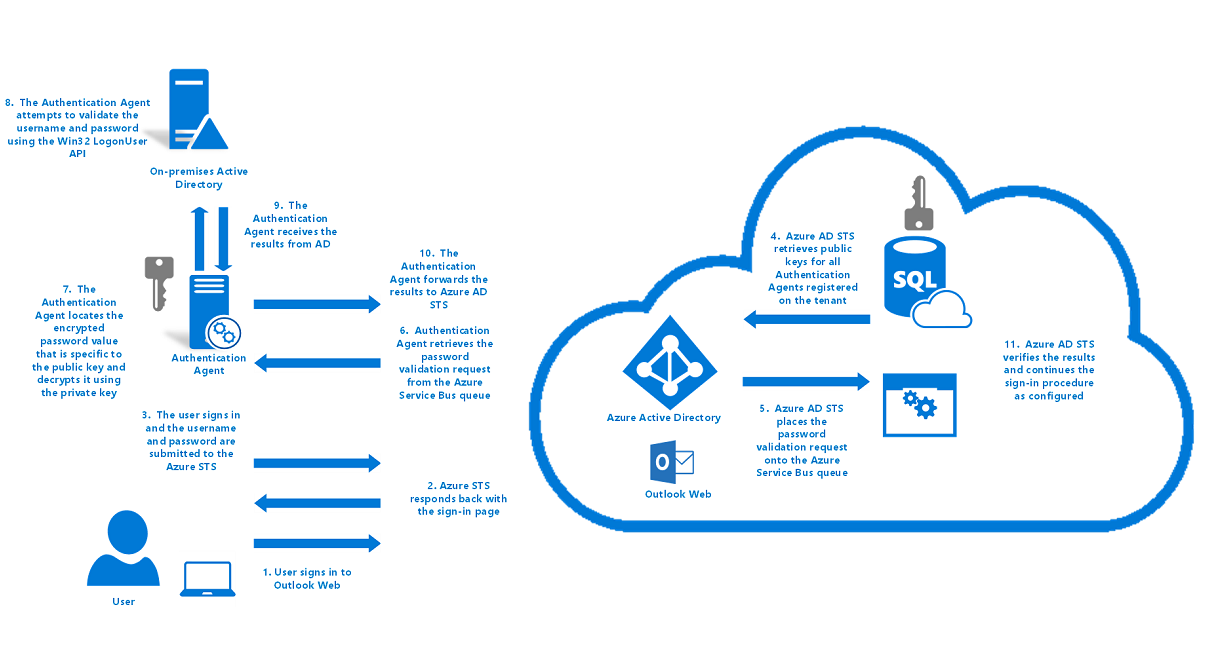

Come l'autenticazione pass-through elabora le richieste di accesso

Il diagramma seguente illustra come l'autenticazione pass-through elabora le richieste di accesso utente:

Come l'autenticazione pass-through gestisce una richiesta di accesso utente:

Un utente tenta di accedere a un'applicazione, ad esempio Outlook Web App.

Se l'utente non ha già eseguito l'accesso, l'applicazione reindirizza il browser alla pagina di accesso di Microsoft Entra.

Il servizio Microsoft Entra STS risponde con la pagina di accesso utente.

L'utente immette il proprio nome utente nella pagina Di accesso utente e quindi seleziona il pulsante Avanti .

L'utente immette la password nella pagina Di accesso utente e quindi seleziona il pulsante Accedi .

Il nome utente e la password vengono inviati a Microsoft Entra STS in una richiesta HTTPS POST.

Microsoft Entra STS recupera le chiavi pubbliche per tutti gli agenti di autenticazione registrati nel tenant da database SQL di Azure e crittografa la password usando le chiavi.

Produce un valore della password crittografato per ogni agente di autenticazione registrato nel tenant.

Microsoft Entra STS inserisce la richiesta di convalida della password, costituita dal nome utente e dai valori della password crittografati, nella coda bus di servizio specifica del tenant.

Poiché gli agenti di autenticazione inizializzati sono connessi in modo permanente alla coda bus di servizio, uno degli agenti di autenticazione disponibili recupera la richiesta di convalida della password.

L'agente di autenticazione usa un identificatore per individuare il valore della password crittografata specifico per la chiave pubblica. Decrittografa la chiave pubblica usando la chiave privata.

L'agente di autenticazione tenta di convalidare il nome utente e la password in Windows Server AD usando l'API Accesso Win32User con il

dwLogonTypeparametro impostato suLOGON32_LOGON_NETWORK.- Questa API è la stessa API usata da Active Directory Federation Services (AD FS) per consentire agli utenti di accedere a uno scenario di accesso federato.

- Questa API fa affidamento sul processo di risoluzione standard in Windows Server per individuare il controller di dominio.

L'agente di autenticazione riceve il risultato da Windows Server AD, ad esempio l'esito positivo, il nome utente o la password non è corretta oppure la password è scaduta.

Nota

Se l'agente di autenticazione non riesce durante il processo di accesso, viene eliminata l'intera richiesta di accesso. Le richieste di accesso non vengono passate da un agente di autenticazione locale a un altro agente di autenticazione locale. Questi agenti comunicano solo con il cloud e non con gli altri.

L'agente di autenticazione inoltra il risultato a Microsoft Entra STS tramite un canale HTTPS autenticato a vicenda sulla porta 443. L'autenticazione reciproca usa il certificato rilasciato all'agente di autenticazione durante la registrazione.

Microsoft Entra STS verifica che questo risultato sia correlato alla richiesta di accesso specifica nel tenant.

Microsoft Entra STS continua con la procedura di accesso configurata. Ad esempio, se la convalida della password ha avuto esito positivo, l'utente potrebbe essere sottoposto a richiesta di autenticazione a più fattori o essere reindirizzato all'applicazione.

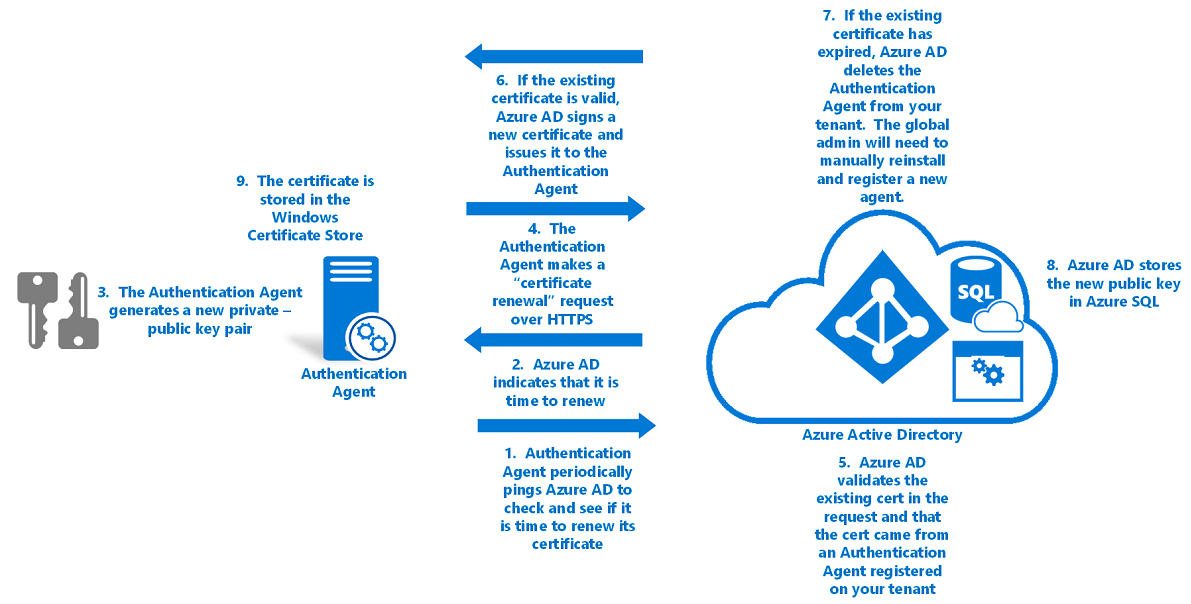

Sicurezza operativa dell'agente di autenticazione

Per garantire che l'autenticazione pass-through rimanga sicura in modo operativo, Microsoft Entra ID rinnova periodicamente i certificati dell'agente di autenticazione. Microsoft Entra ID attiva i rinnovi. I rinnovi non sono regolati dagli agenti di autenticazione stessi.

Per rinnovare l'attendibilità di un agente di autenticazione con Microsoft Entra ID:

L'agente di autenticazione effettua il ping di Microsoft Entra ogni poche ore per verificare se è il momento di rinnovare il certificato. Il certificato viene rinnovato 30 giorni prima della scadenza.

Questa verifica viene eseguita in un canale HTTPS autenticato reciprocamente e utilizza lo stesso certificato emesso durante la registrazione.

Se il servizio indica che è il momento di rinnovare, l'agente di autenticazione genera una nuova coppia di chiavi: una chiave pubblica e una chiave privata.

- Queste chiavi vengono generate tramite la crittografia STANDARD RSA a 2.048 bit.

- La chiave privata non abbandona mai il server locale.

L'agente di autenticazione effettua quindi una richiesta di rinnovo del certificato a Microsoft Entra ID su HTTPS. Nella richiesta sono inclusi i componenti seguenti:

- Certificato esistente recuperato dal percorso di CERT_SYSTEM_STORE_LOCAL_MACHINE nell'archivio certificati di Windows. Nessun amministratore globale è coinvolto in questa procedura, quindi non è necessario alcun token di accesso per un amministratore globale.

- La chiave pubblica generata nel passaggio 2.

- UN CSR. Questa richiesta si applica a un nuovo certificato di identità digitale, con l'ID Microsoft Entra come CA.

Microsoft Entra ID convalida il certificato esistente nella richiesta di rinnovo del certificato. Verifica quindi che la richiesta provenisse da un agente di autenticazione registrato nel tenant.

Se il certificato esistente è ancora valido, Microsoft Entra ID firma un nuovo certificato di identità digitale e rilascia nuovamente il nuovo certificato all'agente di autenticazione.

Se il certificato esistente è scaduto, Microsoft Entra ID elimina l'agente di autenticazione dall'elenco degli agenti di autenticazione registrati del tenant. Un amministratore globale o un amministratore delle identità ibride deve quindi installare e registrare manualmente un nuovo agente di autenticazione.

- Usare la CA radice microsoft Entra ID per firmare il certificato.

- Impostare il DN del certificato sull'ID tenant, un GUID che identifica in modo univoco il tenant. Il DN stabilisce come ambito del certificato il solo tenant.

Microsoft Entra ID archivia la nuova chiave pubblica dell'agente di autenticazione in un database in database SQL di Azure a cui ha accesso solo. Invalida anche la chiave pubblica precedente associata all'agente di autenticazione.

Il nuovo certificato (rilasciato nel passaggio 5) viene quindi archiviato nel server nell'archivio certificati di Windows (in particolare, nel percorso CERT_SYSTEM_STORE_CURRENT_Uedizione Standard R).

Poiché la procedura di rinnovo dell'attendibilità avviene in modo non interattivo (senza la presenza dell'amministratore globale o dell'amministratore delle identità ibride), l'agente di autenticazione non ha più accesso per aggiornare il certificato esistente nel percorso di CERT_SYSTEM_STORE_LOCAL_MACHINE.

Nota

Questa procedura non rimuove il certificato stesso dal percorso CERT_SYSTEM_STORE_LOCAL_MACHINE.

A questo punto, il nuovo certificato viene usato per l'autenticazione. Ogni successivo rinnovo del certificato sostituisce il certificato che si trova nel percorso CERT_SYSTEM_STORE_LOCAL_MACHINE.

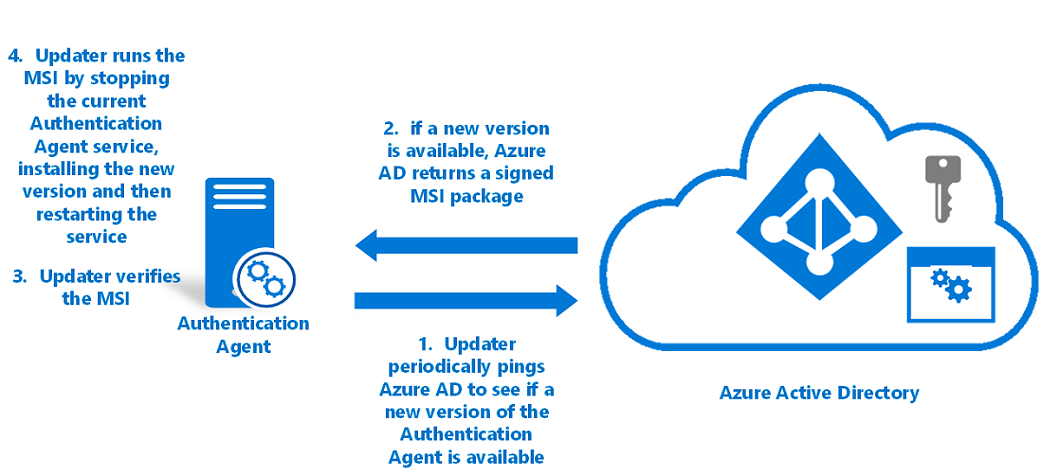

Aggiornamento automatico dell'agente di autenticazione

L'applicazione Updater aggiorna automaticamente l'agente di autenticazione quando viene rilasciata una nuova versione (con correzioni di bug o miglioramenti delle prestazioni). L'applicazione Updater non gestisce le richieste di convalida delle password per il tenant.

L'ID Microsoft Entra ospita la nuova versione del software come pacchetto di Windows Installer (MSI) firmato. L'identità del servizio gestito viene firmata usando Microsoft Authenticode con SHA-256 come algoritmo digest.

Per aggiornare automaticamente un agente di autenticazione:

L'applicazione Updater effettua il ping di Microsoft Entra ogni ora per verificare se è disponibile una nuova versione dell'agente di autenticazione.

Questa verifica viene eseguita in un canale HTTPS autenticato reciprocamente usando lo stesso certificato emesso durante la registrazione. L'agente di autenticazione e l'agente di aggiornamento condividono il certificato archiviato nel server.

Se è disponibile una nuova versione, Microsoft Entra ID restituisce l'identità del servizio gestito firmata all'Updater.

Lo strumento di aggiornamento verifica che il pacchetto di Windows Installer sia firmato da Microsoft.

Lo strumento di aggiornamento esegue il pacchetto di Windows Installer. In questo processo l'applicazione Updater:

Nota

L'applicazione di aggiornamento viene eseguita con privilegi sistema locale.

- Arresta il servizio agente di autenticazione.

- Installa la nuova versione dell'agente di autenticazione nel server.

- Riavvia il servizio agente di autenticazione.

Nota

Se nel tenant sono registrati più agenti di autenticazione, Microsoft Entra ID non rinnova i certificati o li aggiorna contemporaneamente. Microsoft Entra ID rinnova invece i certificati uno alla volta per garantire la disponibilità elevata per le richieste di accesso.

Passaggi successivi

- Limitazioni correnti: informazioni sugli scenari supportati.

- Guida introduttiva: Configurare l'autenticazione pass-through di Microsoft Entra.

- Eseguire la migrazione da AD FS all'autenticazione pass-through: consultare questa guida dettagliata che consente di eseguire la migrazione da AD FS o da altre tecnologie federativi per l'autenticazione pass-through.

- Blocco intelligente: configurare la funzionalità Blocco intelligente nel tenant per proteggere gli account utente.

- Come funziona: informazioni di base sul funzionamento dell'autenticazione pass-through di Microsoft Entra.

- Domande frequenti: trovare le risposte alle domande comuni.

- Risoluzione dei problemi: informazioni su come risolvere i problemi comuni relativi all'autenticazione pass-through.

- Microsoft Entra seamless SSO: altre informazioni sulla funzionalità complementare di Microsoft Entra Seamless Single Sign-On.