Usare server proxy locali esistenti

Configurare i connettori di rete privata Di Microsoft Entra per l'uso di server proxy in uscita. L'articolo presuppone che l'ambiente di rete abbia già un server proxy.

Iniziamo esaminando questi scenari di distribuzione principali:

- Configurare i connettori per ignorare i proxy in uscita locali.

- Configurare i connettori per l'uso di un proxy in uscita per accedere al proxy dell'applicazione Microsoft Entra.

- Effettuare la configurazione usando un proxy tra il connettore e l'applicazione back-end.

Per altre informazioni sul funzionamento dei connettori, vedere Informazioni sui connettori di rete privata di Microsoft Entra.

Ignorare i proxy in uscita

I connettori sono componenti del sistema operativo sottostanti che creano le richieste in uscita. Questi componenti tentano automaticamente di individuare un server proxy nella rete usando WPAD (Web Proxy Auto-Discovery).

I componenti del sistema operativo tentano di individuare un server proxy eseguendo una ricerca DNS (Domain Name System) per wpad.domainsuffix. Se la ricerca viene risolta in DNS, viene effettuata una richiesta HTTP all'indirizzo IP (Internet Protocol) per wpad.dat. Questa richiesta diventa lo script di configurazione proxy nell'ambiente. Il connettore usa questo script per selezionare un server proxy in uscita. Tuttavia, il traffico del connettore potrebbe continuare a non riuscire perché sono necessarie più impostazioni di configurazione nel proxy.

È possibile configurare il connettore per ignorare il proxy locale per assicurarsi che usi la connettività diretta al servizio proxy dell'applicazione Microsoft Entra. Le connessioni dirette sono consigliate perché richiedono meno configurazione. Tuttavia, alcuni criteri di rete richiedono il traffico attraverso un server proxy locale.

Per disabilitare l'utilizzo del proxy in uscita per il connettore, modificare il C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config file e aggiungere la system.net sezione illustrata nell'esempio di codice:

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Per assicurarsi che il servizio Updater Connessione or ignori anche il proxy, apportare una modifica simile al MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config file. Questo file si trova in C:\Program Files\Microsoft Entra private network connector Updater.

Assicurarsi di eseguire copie dei file originali, nel caso in cui sia necessario ripristinare i file predefiniti .config .

Usare il server proxy in uscita

Alcuni ambienti dei clienti richiedono che tutto il traffico in uscita passi attraverso un proxy in uscita, senza eccezioni. Di conseguenza, ignorare il proxy non è un'opzione.

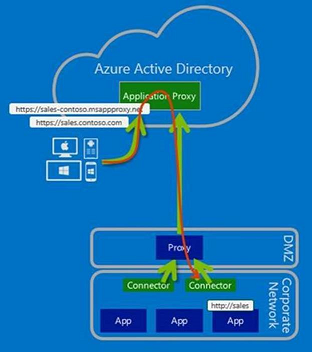

Si può configurare il traffico del connettore per il passaggio attraverso il proxy in uscita, come illustrato nel diagramma seguente:

Dato che il traffico è solo in uscita, non è necessario configurare l'accesso in ingresso attraverso firewall.

Nota

Il proxy dell'applicazione non supporta l'autenticazione ad altri proxy. Gli account del servizio di rete del connettore/strumento di aggiornamento dovrebbero essere in grado di connettersi al proxy senza ricevere richieste di autenticazione.

Passaggio 1: Configurare il connettore e i servizi correlati per il passaggio attraverso il proxy in uscita

Se WPAD è abilitato nell'ambiente e configurato in modo corretto, il connettore individua automaticamente il server proxy in uscita e tenta di usarlo. Tuttavia, è possibile configurare in modo esplicito il connettore per il passaggio attraverso un proxy in uscita.

A tale scopo, modificare il C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config file e aggiungere la sezione illustrata nell'esempio system.net di codice. Modificare proxyserver:8080 in modo da riflettere il nome del server proxy locale o l'indirizzo IP e la porta. Il valore deve avere il prefisso http:// anche se si usa un indirizzo IP.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Configurare quindi il servizio Updater Connessione or per usare il proxy apportando una modifica simile al C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config file.

Nota

Il servizio Connessione or valuta la configurazione defaultProxy per l'utilizzo in %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, se defaultProxy non è configurato (per impostazione predefinita) in MicrosoftEntraPrivateNetwork Connessione orService.exe.config. Lo stesso vale anche per il servizio Updater Connessione or (MicrosoftEntraPrivateNetwork Connessione orUpdaterService.exe.config).

Passaggio 2: configurare il proxy per consentire il passaggio del traffico proveniente dal connettore e dai servizi correlati

Esistono quattro aspetti da considerare per il proxy in uscita:

- Regole in uscita del proxy

- Autenticazione proxy

- Porte proxy

- Ispezione tls (Transport Layer Security)

Regole in uscita del proxy

Consentire l'accesso agli URL seguenti:

| URL | Porta | Utilizzo |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicazione tra il connettore e il servizio cloud del proxy dell'applicazione |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Il connettore usa questi URL per verificare i certificati. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Il connettore usa questi URL durante il processo di registrazione. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Il connettore usa questi URL durante il processo di registrazione. |

Se il firewall o il proxy consente di configurare gli elenchi di indirizzi consentiti DNS, è possibile consentire le connessioni a *.msappproxy.net e *.servicebus.windows.net.

Se non è possibile consentire la connettività in base al nome di dominio completo (FQDN) ed è necessario specificare invece gli intervalli IP, usare queste opzioni:

- Consentire al connettore l'accesso in uscita a tutte le destinazioni.

- Consentire al connettore l'accesso in uscita a tutti gli intervalli di indirizzi IP del data center di Azure. La sfida con l'uso dell'elenco degli intervalli IP del data center di Azure è che vengono aggiornati settimanalmente. È necessario implementare un processo per assicurare che le regole di accesso vengano aggiornate di conseguenza. L'uso di un subset degli indirizzi IP causa l'interruzione della configurazione. Gli intervalli IP più recenti del data center di Azure vengono scaricati all'indirizzo https://download.microsoft.com. Usare il termine di ricerca ,

Azure IP Ranges and Service Tags. Assicurarsi di selezionare il cloud pertinente. Ad esempio, è possibile trovare gli intervalli IP del cloud pubblico cercandoAzure IP Ranges and Service Tags – Public Cloud. Il cloud us government è reperibile cercandoAzure IP Ranges and Service Tags – US Government Cloud.

Autenticazione proxy

L'autenticazione proxy non è attualmente supportata. Il nostro consiglio è di consentire l'accesso anonimo del connettore alle destinazioni su Internet.

Porte proxy

Il connettore esegue le connessioni TLS in uscita usando il metodo CONNECT. Questo metodo crea essenzialmente un tunnel attraverso il proxy in uscita. Configurare il server proxy per consentire il tunneling alle porte 443 e 80.

Nota

Quando il bus di servizio viene eseguito su HTTPS, usa la porta 443. Tuttavia, per impostazione predefinita, bus di servizio tenta di indirizzare le connessioni TCP (Transmission Control Protocol) e esegue il fallback a HTTPS solo se la connettività diretta non riesce.

Ispezione TLS

Non usare l'ispezione TLS per il traffico del connettore, perché causa problemi per il traffico del connettore. Il connettore usa un certificato per eseguire l'autenticazione al servizio proxy dell'applicazione e tale certificato può andare perso durante l'ispezione TLS.

Effettuare la configurazione usando un proxy tra il connettore e l'applicazione back-end

L'uso di un proxy di inoltro per la comunicazione verso l'applicazione back-end è un requisito speciale in alcuni ambienti. Per abilitare un proxy di inoltro, seguire questa procedura:

Passaggio 1: Aggiungere il valore del Registro di sistema richiesto al server

- Per abilitare l'uso del proxy predefinito, aggiungere il valore del Registro di sistema (DWORD)

UseDefaultProxyForBackendRequests = 1alla chiave del Registro di sistema di configurazione del connettore che si trova inHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Passaggio 2: Configurare manualmente il server proxy usando il comando netsh

- Abilitare i criteri

Make proxy settings per-machinedi gruppo. I criteri di gruppo sono disponibili in:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. I criteri di gruppo devono essere impostati invece di impostare i criteri per utente. - Eseguire

gpupdate /forcenel server. In alternativa, per assicurarsi che i criteri di gruppo vengano aggiornati, riavviare il server. - Avviare un prompt dei comandi con privilegi elevati con diritti di amministratore e immettere

control inetcpl.cpl. - Configurazione delle impostazioni del proxy necessarie.

Le impostazioni rendono il connettore usare lo stesso proxy di inoltro per la comunicazione con Azure e con l'applicazione back-end. Modificare il file MicrosoftEntraPrivateNetworkConnectorService.exe.config per modificare il proxy di inoltro. La configurazione del proxy di inoltro è descritta nelle sezioni Ignorare i proxy in uscita e Usare il server proxy in uscita.

Nota

Esistono diversi modi per configurare il proxy Internet nel sistema operativo. Le impostazioni proxy configurate tramite NETSH WINHTTP (esegui NETSH WINHTTP SHOW PROXY per verificare) sostituiscono le impostazioni proxy configurate nel passaggio 2.

Il servizio di aggiornamento del connettore usa il proxy del computer. L'impostazione si trova nel MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config file.

Risolvere i problemi relativi al connettore proxy e alla connettività del servizio

A questo punto si dovrebbe vedere tutto il traffico che passa attraverso il proxy. Se si verificano problemi, potrebbero essere utili le seguenti informazioni per la risoluzione dei problemi.

Il modo migliore per identificare e risolvere i problemi di connettività del connettore è eseguire un'acquisizione di rete durante l'avvio del servizio del connettore. Ecco alcuni semplici suggerimenti per acquisire e filtrare le tracce di rete.

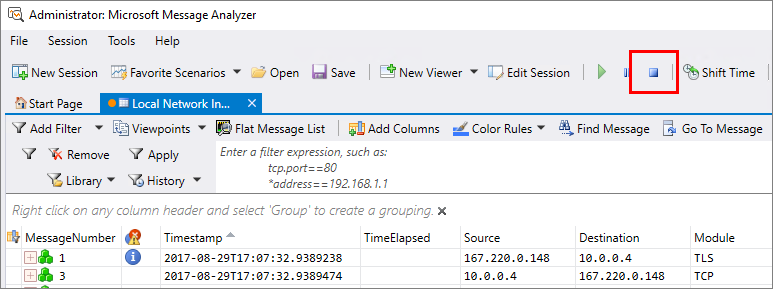

È possibile usare lo strumento di monitoraggio preferito. Ai fini di questo articolo, è stato usato Microsoft Message Analyzer.

Nota

Microsoft Message Analyzer (MMA) è stato ritirato e i relativi pacchetti di download rimossi dai siti di microsoft.com il 25 novembre 2019. Attualmente non è disponibile alcuna sostituzione Microsoft per Microsoft Message Analyzer in fase di sviluppo. Per funzionalità simili, prendere in considerazione l'uso di uno strumento analizzatore di protocolli di rete di terze parti, ad esempio Wireshark.

Gli esempi seguenti sono specifici di Message Analyzer, ma i principi possono essere applicati a qualsiasi strumento di analisi.

Eseguire un'acquisizione del traffico del connettore

Per iniziare la risoluzione dei problemi, procedere come segue:

Da

services.mscarrestare il servizio Connettore di rete privata Microsoft Entra.

Eseguire Message Analyzer come amministratore.

Selezionare l'opzione per l'avvio della traccia locale.

Avviare il servizio Connettore di rete privata Microsoft Entra.

Arrestare l'acquisizione di rete.

Controllare se il traffico del connettore ignora i proxy in uscita

Se si prevede che il connettore effettui connessioni dirette ai servizi proxy dell'applicazione, SynRetransmit le risposte sulla porta 443 indicano che si è verificato un problema di rete o firewall.

Usare il filtro Message Analyzer per identificare i tentativi di connessione TCP (Transmission Control Protocol) non riusciti. Immettere property.TCPSynRetransmit nella casella del filtro e selezionare Applica.

Un pacchetto di sincronizzazione (SYN) è il primo pacchetto inviato per stabilire una connessione TCP. Se questo pacchetto non restituisce una risposta, il SYN viene ritentato. È possibile usare il filtro per visualizzare eventuali pacchetti SYN ritrasmessi. È quindi possibile verificare se questi pacchetti SYN corrispondono a qualsiasi traffico correlato al connettore.

Controllare se il traffico del connettore usa proxy in uscita

Se il traffico del connettore di rete privata è stato configurato per passare attraverso i server proxy, cercare connessioni non riuscite https al proxy.

Usare il filtro Message Analyzer per identificare i tentativi di connessione HTTPS non riusciti al proxy. Immettere (https.Request or https.Response) and tcp.port==8080 nel filtro Message Analyzer, sostituendo 8080 con la porta del servizio proxy. Selezionare Applica per visualizzare i risultati del filtro.

Il filtro precedente mostra solo le richieste e le risposte HTTPS da e verso la porta del proxy. Cercare le richieste CONNECT che indicano la comunicazione con il server proxy. Al completamento dell'operazione si ottiene una risposta HTTP affermativa (200).

Se vengono visualizzati altri codici di risposta, ad esempio 407 o 502, significa che il proxy richiede l'autenticazione o non consente il traffico per altri motivi. A questo punto ci si rivolge al team di supporto del server proxy.