Concedere a un'applicazione il consenso amministratore a livello di tenant

Questo articolo illustra come concedere il consenso amministratore a livello di tenant a un'applicazione in Microsoft Entra ID. Per informazioni su come configurare le singole impostazioni di consenso utente, vedere Configurare il consenso degli utenti finali alle applicazioni.

Quando si concede il consenso amministratore a livello di tenant a un'applicazione, si concede all'applicazione l'accesso alle autorizzazioni richieste per conto dell'intera organizzazione. La concessione del consenso amministratore per conto di un'organizzazione è un'operazione sensibile, consentendo potenzialmente all'editore dell'applicazione l'accesso a parti significative dei dati dell'organizzazione o all'autorizzazione per eseguire operazioni con privilegi elevati. Esempi di tali operazioni possono essere la gestione dei ruoli, l'accesso completo a tutte le cassette postali o a tutti i siti e la rappresentazione completa dell'utente. È quindi necessario esaminare attentamente le autorizzazioni richieste dall'applicazione prima di concedere il consenso.

Per impostazione predefinita, la concessione del consenso amministratore a livello di tenant a un'applicazione consente a tutti gli utenti di accedere all'applicazione, se non diversamente limitato. Per limitare gli utenti che possono accedere a un'applicazione, configurare l'app per richiedere l'assegnazione dell'utente e quindi assegnare utenti o gruppi all'applicazione.

Importante

La concessione del consenso amministratore a livello di tenant può revocare le autorizzazioni già concesse a livello di tenant per tale applicazione. Le autorizzazioni che gli utenti hanno già concesso per proprio conto non sono interessate.

Prerequisiti

Per la concessione del consenso amministratore a livello di tenant è necessario accedere come utente autorizzato a concedere il consenso per conto dell'organizzazione.

Per concedere il consenso amministratore a livello di tenant, è necessario:

Un account utente di Microsoft Entra con uno dei ruoli seguenti:

- Amministratore globale o Amministratore ruolo con privilegi, per concedere il consenso per le app che richiedono qualsiasi autorizzazione, per qualsiasi API.

- Applicazione cloud Amministrazione istrator o Application Amministrazione istrator, per concedere il consenso per le app che richiedono qualsiasi autorizzazione per qualsiasi API, ad eccezione dei ruoli dell'app Microsoft Graph (autorizzazioni dell'applicazione).

- Ruolo della directory personalizzato che include l'autorizzazione per concedere le autorizzazioni alle applicazioni, per le autorizzazioni richieste dall'applicazione.

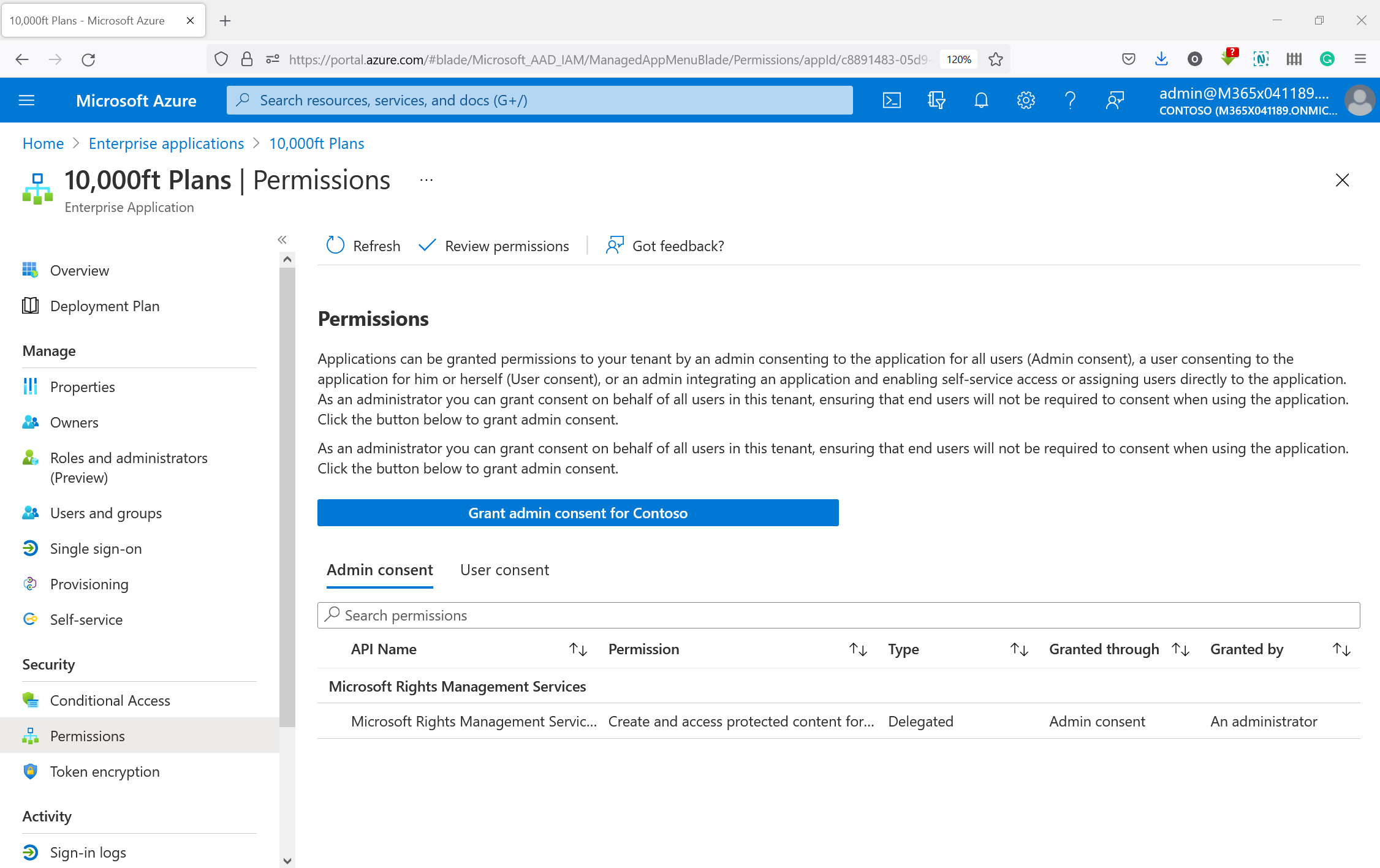

Concedere il consenso amministratore a livello di tenant nel riquadro App aziendali

È possibile concedere il consenso amministratore a livello di tenant tramite il riquadro Applicazioni aziendali se è già stato effettuato il provisioning dell'applicazione nel tenant. È ad esempio possibile effettuare il provisioning di un'app nel tenant se almeno un utente ha già acconsentito all'applicazione. Per altre informazioni, vedere Come e perché le applicazioni vengono aggiunte a Microsoft Entra ID.

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per concedere il consenso amministratore a livello di tenant a un'app elencata nel riquadro Applicazioni aziendali:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Tutte le applicazioni.

- Immettere il nome dell'applicazione esistente nella casella di ricerca e quindi selezionare l'applicazione nei risultati della ricerca.

- Selezionare Autorizzazioni in Sicurezza.

- Esaminare attentamente le autorizzazioni richieste dall'applicazione. Se si accettano le autorizzazioni richieste dall'applicazione, selezionare Concedi consenso amministratore.

Concedere il consenso amministratore nel riquadro Registrazioni app

È possibile concedere il consenso amministratore a livello di tenant da Registrazioni app nell'interfaccia di amministrazione di Microsoft Entra per le applicazioni che l'organizzazione ha sviluppato e registrato direttamente nel tenant di Microsoft Entra.

Per concedere il consenso amministratore a livello di tenant da Registrazioni app:

- Nell'interfaccia di amministrazione di Microsoft Entra passare a Applicazioni> di identità>Registrazioni app> Tutte le applicazioni.

- Immettere il nome dell'applicazione esistente nella casella di ricerca e quindi selezionare l'applicazione nei risultati della ricerca.

- Selezionare Autorizzazioni API in Gestisci.

- Esaminare attentamente le autorizzazioni richieste dall'applicazione. Se si accetta, selezionare Concedi consenso amministratore.

Costruire l'URL per concedere il consenso amministratore a livello di tenant

Quando si concede il consenso amministratore a livello di tenant usando uno dei metodi descritti nella sezione precedente, viene aperta una finestra dall'interfaccia di amministrazione di Microsoft Entra per richiedere il consenso amministratore a livello di tenant. Se si conosce l'ID client dell'applicazione (noto anche come ID applicazione), è possibile creare lo stesso URL in modo che conceda il consenso amministratore a livello di tenant.

L'URL relativo al consenso amministratore a livello di tenant ha il formato seguente:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

dove:

{client-id}è l'ID client dell'applicazione (detto anche ID app).{organization}è l'ID tenant o qualsiasi nome di dominio verificato del tenant in cui si vuole fornire il consenso all'applicazione. È possibile usare il valoreorganizationsche fa sì che il consenso venga eseguito nel tenant principale dell'utente con cui si esegue l'accesso.

Come sempre, esaminare con cura le autorizzazioni richieste da un'applicazione prima di concedere il consenso.

Per altre informazioni sulla creazione dell'URL di consenso amministratore a livello di tenant, vedere Amministrazione consenso in Microsoft Identity Platform.

Concedere il consenso amministratore per le autorizzazioni delegate con Microsoft Graph PowerShell

In questa sezione si concedono autorizzazioni delegate all'applicazione. Le autorizzazioni delegate sono autorizzazioni necessarie all'applicazione per accedere a un'API per conto di un utente connesso. Le autorizzazioni vengono definite da un'API di risorsa e concesse all'applicazione aziendale, ovvero l'applicazione client. Questo consenso viene concesso per conto di tutti gli utenti.

Nell'esempio seguente l'API della risorsa è Microsoft Graph di ID 7ea9e944-71ce-443d-811c-71e8047b557aoggetto . L'API Microsoft Graph definisce le autorizzazioni User.Read.All delegate e Group.Read.All. ConsentType è AllPrincipals, che indica che si sta acconsentendo per conto di tutti gli utenti nel tenant. L'ID oggetto dell'applicazione client enterprise è b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Attenzione

Fare attenzione. Le autorizzazioni concesse a livello di codice non sono soggette a revisione o conferma. Diventano effettive immediatamente.

Connessione a Microsoft Graph PowerShell e accedere come almeno un Applicazione cloud Amministrazione istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Recuperare tutte le autorizzazioni delegate definite da Microsoft Graph (l'applicazione di risorse) nell'applicazione tenant. Identificare le autorizzazioni delegate che è necessario concedere all'applicazione client. In questo esempio le autorizzazioni di delega sono

User.Read.AlleGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flConcedere le autorizzazioni delegate all'applicazione dell'organizzazione client eseguendo la richiesta seguente.

$params = @{ "ClientId" = "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94" "ConsentType" = "AllPrincipals" "ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeVerificare di aver concesso il consenso amministratore a livello di tenant eseguendo la richiesta seguente.

Get-MgOauth2PermissionGrant -Filter "clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'"

Concedere il consenso amministratore per le autorizzazioni dell'applicazione con Microsoft Graph PowerShell

In questa sezione si concedono le autorizzazioni dell'applicazione all'applicazione aziendale. Le autorizzazioni dell'applicazione sono autorizzazioni necessarie all'applicazione per accedere a un'API delle risorse. Le autorizzazioni vengono definite dall'API della risorsa e concesse all'applicazione aziendale, ovvero l'applicazione principale. Dopo aver concesso all'applicazione l'accesso all'API delle risorse, viene eseguito come servizio in background o daemon senza un utente connesso. Le autorizzazioni dell'applicazione sono note anche come ruoli dell'app.

Nell'esempio seguente si concede all'applicazione Microsoft Graph (l'entità di id b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) un ruolo dell'app (autorizzazione dell'applicazione) di ID df021288-bdef-4463-88db-98f22de89214 esposto da un'API di risorsa con ID 7ea9e944-71ce-443d-811c-71e8047b557a.

Connessione a Microsoft Graph PowerShell ed eseguire l'accesso come Global Amministrazione istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Recuperare i ruoli dell'app definiti da Microsoft Graph nel tenant. Identificare il ruolo dell'app che è necessario concedere all'applicazione aziendale client. In questo esempio l'ID ruolo dell'app è

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flConcedere l'autorizzazione dell'applicazione (ruolo app) all'applicazione principale eseguendo la richiesta seguente.

$params = @{

"PrincipalId" ="b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94"

"ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Usare Graph Explorer per concedere autorizzazioni sia delegate che dell'applicazione.

Concedere il consenso amministratore per le autorizzazioni delegate usando l'API Microsoft Graph

In questa sezione si concedono autorizzazioni delegate all'applicazione. Le autorizzazioni delegate sono autorizzazioni necessarie all'applicazione per accedere a un'API per conto di un utente connesso. Le autorizzazioni vengono definite da un'API di risorsa e concesse all'applicazione aziendale, ovvero l'applicazione client. Questo consenso viene concesso per conto di tutti gli utenti.

È necessario accedere come almeno un'applicazione cloud Amministrazione istrator.

Nell'esempio seguente l'API della risorsa è Microsoft Graph di ID 7ea9e944-71ce-443d-811c-71e8047b557aoggetto . L'API Microsoft Graph definisce le autorizzazioni User.Read.All delegate e Group.Read.All. ConsentType è AllPrincipals, che indica che si sta acconsentendo per conto di tutti gli utenti nel tenant. L'ID oggetto dell'applicazione client enterprise è b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Attenzione

Fare attenzione. Le autorizzazioni concesse a livello di codice non sono soggette a revisione o conferma. Diventano effettive immediatamente.

Recuperare tutte le autorizzazioni delegate definite da Microsoft Graph (l'applicazione di risorse) nell'applicazione tenant. Identificare le autorizzazioni delegate che è necessario concedere all'applicazione client. In questo esempio le autorizzazioni di delega sono

User.Read.AlleGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesConcedere le autorizzazioni delegate all'applicazione dell'organizzazione client eseguendo la richiesta seguente.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "consentType": "AllPrincipals", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "scope": "User.Read.All Group.Read.All" }Verificare di aver concesso il consenso amministratore a livello di tenant eseguendo la richiesta seguente.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'

Concedere il consenso amministratore per le autorizzazioni dell'applicazione usando l'API Microsoft Graph

In questa sezione si concedono le autorizzazioni dell'applicazione all'applicazione aziendale. Le autorizzazioni dell'applicazione sono autorizzazioni necessarie all'applicazione per accedere a un'API delle risorse. Le autorizzazioni vengono definite dall'API della risorsa e concesse all'applicazione aziendale, ovvero l'applicazione principale. Dopo aver concesso all'applicazione l'accesso all'API delle risorse, viene eseguito come servizio in background o daemon senza un utente connesso. Le autorizzazioni dell'applicazione sono note anche come ruoli dell'app.

Nell'esempio seguente si concede all'applicazione Microsoft Graph (l'entità di identità b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) un ruolo dell'app (autorizzazione dell'applicazione) di ID df021288-bdef-4463-88db-98f22de89214 esposto da un'applicazione dell'organizzazione di risorse con ID 7ea9e944-71ce-443d-811c-71e8047b557a.

È necessario firmare come global Amministrazione istrator.

Recuperare i ruoli dell'app definiti da Microsoft Graph nel tenant. Identificare il ruolo dell'app che è necessario concedere all'applicazione aziendale client. In questo esempio l'ID ruolo dell'app è

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesConcedere l'autorizzazione dell'applicazione (ruolo app) all'applicazione principale eseguendo la richiesta seguente.

POST https://graph.microsoft.com/v1.0/servicePrincipals/7ea9e944-71ce-443d-811c-71e8047b557a/appRoleAssignedTo Request body { "principalId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }