Esaminare il report attività dell'applicazione

Molte organizzazioni usano Active Directory Federation Services (AD FS) per fornire l'accesso Single Sign-On alle applicazioni cloud. Esistono vantaggi significativi per spostare le applicazioni AD FS in Microsoft Entra ID per l'autenticazione, in particolare in termini di gestione dei costi, gestione dei rischi, produttività, conformità e governance. Tuttavia, può essere necessario molto tempo per determinare quali applicazioni sono compatibili con Microsoft Entra ID e per identificare passaggi di migrazione specifici.

Il report sulle attività dell'applicazione AD FS nell'interfaccia di amministrazione di Microsoft Entra consente di identificare rapidamente quali applicazioni sono in grado di eseguire la migrazione all'ID Microsoft Entra. Il report valuta tutte le applicazioni AD FS per la compatibilità con Microsoft Entra ID, verifica la presenza di eventuali problemi e fornisce indicazioni sulla preparazione di singole applicazioni per la migrazione. Con il report attività dell'applicazione AD FS, è possibile:

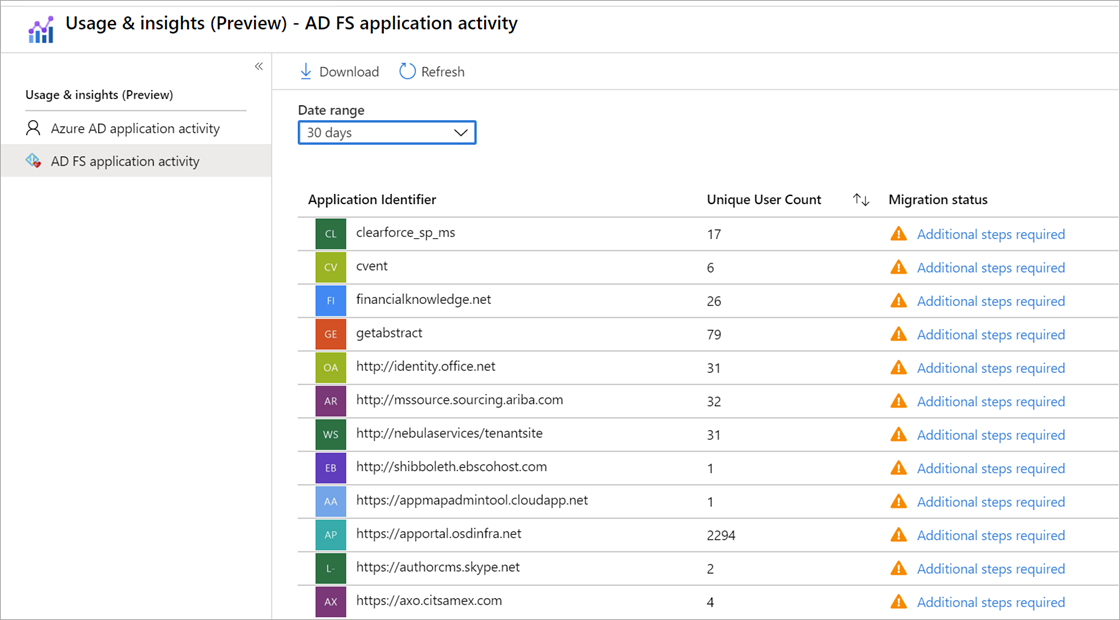

Individuare le applicazioni AD FS e definire l'ambito della migrazione. Il report attività delle applicazioni AD FS elenca tutte le applicazioni AD FS nell'organizzazione che hanno avuto un account di accesso utente attivo negli ultimi 30 giorni. Il report indica l'idoneità delle app per la migrazione a Microsoft Entra ID. Il report non visualizza le relying party correlate a Microsoft in AD FS, ad esempio Office 365. Ad esempio, relying party con nome 'urn:federation:MicrosoftOnline'.

Assegnare priorità alle applicazioni per la migrazione. Ottenere il numero di utenti univoci che hanno eseguito l'accesso all'applicazione negli ultimi 1, 7 o 30 giorni per determinare la criticità o il rischio di migrazione dell'applicazione.

Eseguire test di migrazione e risolvere i problemi. Il servizio di creazione report esegue automaticamente i test per determinare se un'applicazione è pronta per la migrazione. I risultati vengono visualizzati nel report attività dell'applicazione AD FS come stato di migrazione. Se la configurazione di AD FS non è compatibile con una configurazione di Microsoft Entra, si ottengono indicazioni specifiche su come gestire la configurazione in Microsoft Entra ID.

I dati delle attività dell'applicazione AD FS sono disponibili per gli utenti a cui è assegnato uno di questi ruoli di amministratore: amministratore globale, lettore di report, lettore di sicurezza, amministratore dell'applicazione o amministratore di applicazioni cloud.

Prerequisiti

- L'organizzazione deve attualmente usare AD FS per accedere alle applicazioni.

- Uno dei ruoli seguenti: Global Amministrazione istrator, Cloud Application Amministrazione istrator, Application Amministrazione istrator, Global Reader o proprietario dell'entità servizio.

- Microsoft Entra Connessione Health deve essere abilitato nel tenant di Microsoft Entra.

- È necessario installare l'agente Microsoft Entra Connessione Health per AD FS.

- Altre informazioni su Microsoft Entra Connessione Health.

- Introduzione alla configurazione di Microsoft Entra Connessione Health e all'installazione dell'agente AD FS.

Importante

Esistono due motivi per cui non verranno visualizzate tutte le applicazioni previste dopo l'installazione di Microsoft Entra Connessione Health. Il report attività dell'applicazione AD FS mostra solo le relying party AD FS con account di accesso utente negli ultimi 30 giorni. Inoltre, il report non visualizzerà le relying party correlate a Microsoft, ad esempio Office 365.

Individuare le applicazioni AD FS di cui è possibile eseguire la migrazione

Il report sulle attività dell'applicazione AD FS è disponibile nell'interfaccia di amministrazione di Microsoft Entra in Microsoft Entra ID Usage &insights reporting ( Informazioni dettagliate e utilizzo ID Microsoft Entra). Il report attività dell'applicazione AD FS analizza ogni applicazione AD FS per determinare se è possibile eseguirne la migrazione così come è o se è necessaria una revisione aggiuntiva.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Applicazioni di identità>Applicazioni>aziendali.

In Attività selezionare Utilizzo e informazioni dettagliate e quindi selezionare Attività dell'applicazione AD FS per aprire un elenco di tutte le applicazioni AD FS nell'organizzazione.

Per ogni applicazione nell'elenco di attività delle applicazioni AD FS visualizzare il valore di Stato di migrazione:

Pronto per la migrazione indica che la configurazione dell'applicazione AD FS è completamente supportata in Microsoft Entra ID ed è possibile eseguire la migrazione dell'applicazione così com'è.

Verifica necessaria indica che è possibile eseguire la migrazione di alcune delle impostazioni dell'applicazione in Microsoft Entra ID, ma è necessario esaminare le impostazioni di cui non è possibile eseguire la migrazione così come sono.

Sono necessari passaggi aggiuntivi indica che Microsoft Entra ID non supporta alcune delle impostazioni dell'applicazione e di conseguenza non è possibile eseguire la migrazione dell'applicazione nel suo stato corrente.

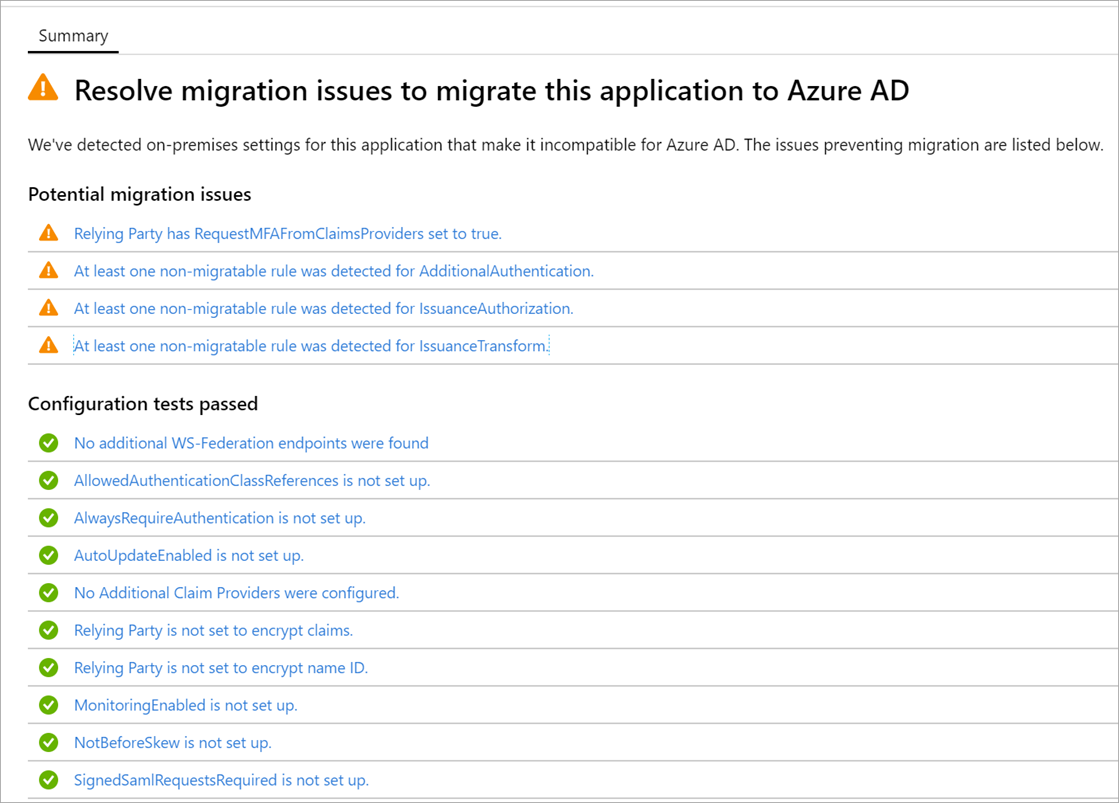

Valutare l'idoneità di un'applicazione per la migrazione

Nell'elenco attività dell'applicazione AD FS selezionare lo stato nella colonna Stato migrazione per aprire i dettagli della migrazione. Verrà visualizzato un riepilogo dei test di configurazione superati, insieme a eventuali potenziali problemi di migrazione.

Selezionare un messaggio per aprire dettagli aggiuntivi della regola di migrazione. Per un elenco completo delle proprietà testate, vedere la tabella dei test di configurazione dell'applicazione AD FS, di seguito.

Test di configurazione dell'applicazione AD FS

Nella tabella seguente sono elencati tutti i test di configurazione eseguiti nelle applicazioni AD FS.

| Risultato | Pass/Warning/Fail | Descrizione |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules È stata rilevata almeno una regola non migrata per AdditionalAuthentication. |

Pass/Warning | La relying party dispone di regole per richiedere l'autenticazione a più fattori. Per passare a Microsoft Entra ID, convertire tali regole in criteri di accesso condizionale. Se si usa un'autenticazione a più fattori locale, è consigliabile passare all'autenticazione a più fattori Di Microsoft Entra. Altre informazioni sull'accesso condizionale. |

| Test-ADFSRPAdditionalWSFedEndpoint Relying party ha AdditionalWSFedEndpoint impostato su true. |

Esito positivo o negativo | La relying party in AD FS consente più endpoint di asserzione WS-Fed. Attualmente, Microsoft Entra-only supporta uno. Se si ha uno scenario in cui questo risultato blocca la migrazione, segnalarlo. |

| Test-ADFSRPAllowedAuthenticationClassReferences Relying Party ha impostato AllowedAuthenticationClassReferences. |

Esito positivo o negativo | Questa impostazione in AD FS consente di specificare se l'applicazione è configurata per consentire solo determinati tipi di autenticazione. Per ottenere questa funzionalità, è consigliabile usare l'accesso condizionale. Se si ha uno scenario in cui questo risultato blocca la migrazione, segnalarlo. Altre informazioni sull'accesso condizionale. |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

Esito positivo o negativo | Questa impostazione in AD FS consente di specificare se l'applicazione è configurata per ignorare i cookie SSO e Always Prompt for Authentication. In Microsoft Entra ID è possibile gestire la sessione di autenticazione usando i criteri di accesso condizionale per ottenere un comportamento simile. Altre informazioni sulla configurazione della gestione delle sessioni di autenticazione con l'accesso condizionale. |

| Test-ADFSRPAutoUpdateEnabled Relying Party ha AutoUpdateEnabled impostato su true |

Pass/Warning | Questa impostazione in AD FS consente di specificare se AD FS è configurato per aggiornare automaticamente l'applicazione in base alle modifiche nei metadati della federazione. Microsoft Entra ID non supporta questo problema, ma non dovrebbe bloccare la migrazione dell'applicazione a Microsoft Entra ID. |

| Test-ADFSRPClaimsProviderName Relying Party dispone di più claimsProvider abilitati |

Esito positivo o negativo | Questa impostazione in AD FS chiama i provider di identità da cui la relying party accetta attestazioni. In Microsoft Entra ID è possibile abilitare la collaborazione esterna usando Microsoft Entra B2B. Altre informazioni su Microsoft Entra B2B. |

| Test-ADFSRPDelegationAuthorizationRules | Esito positivo o negativo | L'applicazione ha regole di autorizzazione di delega personalizzate definite. Si tratta di un concetto WS-Trust supportato da Microsoft Entra ID usando protocolli di autenticazione moderni, ad esempio OpenID Connessione e OAuth 2.0. Altre informazioni su Microsoft Identity Platform. |

| Test-ADFSRPImpersonationAuthorizationRules | Pass/Warning | L'applicazione dispone di regole di autorizzazione di rappresentazione personalizzate definite. Si tratta di un concetto WS-Trust supportato da Microsoft Entra ID usando protocolli di autenticazione moderni, ad esempio OpenID Connessione e OAuth 2.0. Altre informazioni su Microsoft Identity Platform. |

| Test-ADFSRPIssuanceAuthorizationRules È stata rilevata almeno una regola non migrata per Il rilascioAuthorization. |

Pass/Warning | L'applicazione dispone di regole di autorizzazione di rilascio personalizzate definite in AD FS. Microsoft Entra ID supporta questa funzionalità con l'accesso condizionale Microsoft Entra. Altre informazioni sull'accesso condizionale. È anche possibile limitare l'accesso a un'applicazione da parte di utenti o gruppi assegnati all'applicazione. Altre informazioni sull'assegnazione di utenti e gruppi per accedere alle applicazioni. |

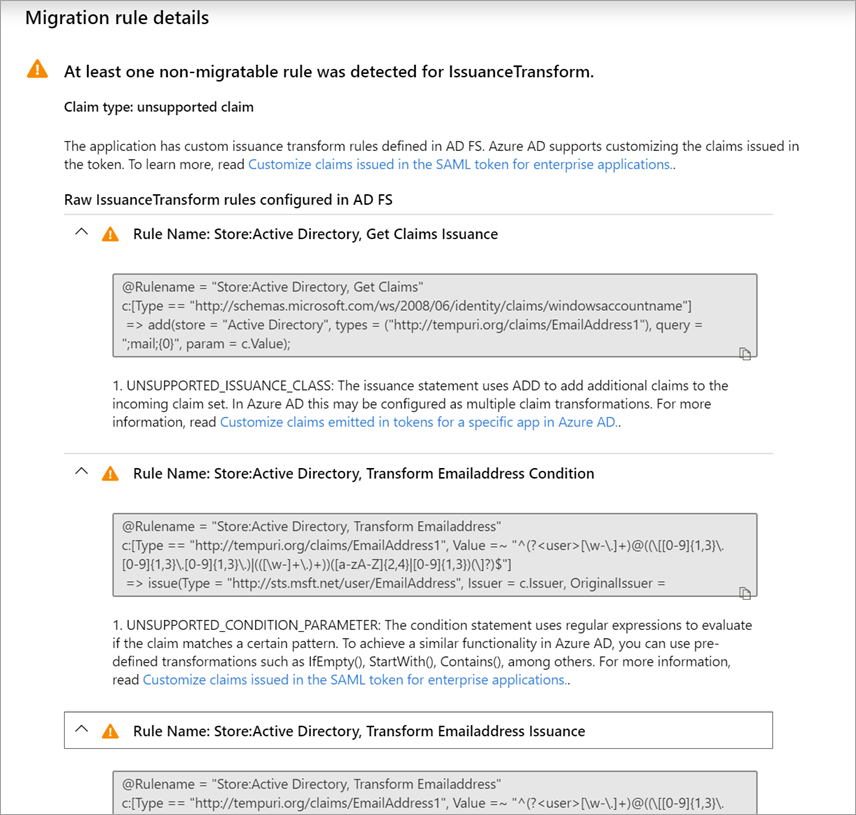

| Test-ADFSRPIssuanceTransformRules È stata rilevata almeno una regola non migrata per IssuanceTransform. |

Pass/Warning | L'applicazione dispone di regole di trasformazione rilascio personalizzate definite in AD FS. Microsoft Entra ID supporta la personalizzazione delle attestazioni rilasciate nel token. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| Test-ADFSRPMonitoringEnabled Relying Party ha MonitoringEnabled impostato su true. |

Pass/Warning | Questa impostazione in AD FS consente di specificare se AD FS è configurato per aggiornare automaticamente l'applicazione in base alle modifiche nei metadati della federazione. Microsoft Entra non supporta questo problema oggi, ma non dovrebbe bloccare la migrazione dell'applicazione all'ID Microsoft Entra. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

Pass/Warning | AD FS consente un'asimmetria temporale basata sui tempi NotBefore e NotOnOrAfter nel token SAML. Microsoft Entra ID gestisce automaticamente questa impostazione per impostazione predefinita. |

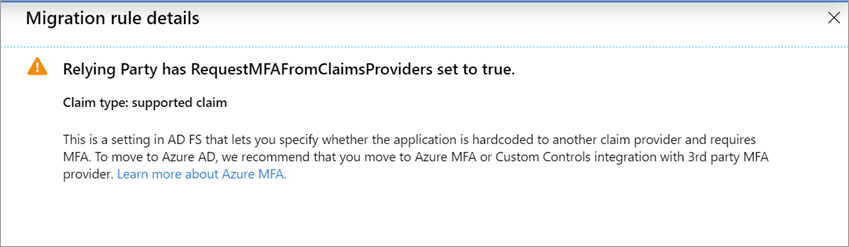

| Test-ADFSRPRequestMFAFromClaimsProviders Relying Party ha RequestMFAFromClaimsProviders impostato su true. |

Pass/Warning | Questa impostazione in AD FS determina il comportamento di MFA quando l'utente proviene da un provider di attestazioni diverso. In Microsoft Entra ID è possibile abilitare la collaborazione esterna usando Microsoft Entra B2B. È quindi possibile applicare i criteri di accesso condizionale per proteggere l'accesso guest. Altre informazioni su Microsoft Entra B2B e l'accesso condizionale. |

| Test-ADFSRPSignedSamlRequestsRequired Relying Party ha signedSamlRequestsRequired impostato su true |

Esito positivo o negativo | L'applicazione è configurata in AD FS per verificare la firma nella richiesta SAML. Microsoft Entra ID accetta una richiesta SAML firmata; tuttavia, non verificherà la firma. Microsoft Entra ID include diversi metodi per proteggersi da chiamate dannose. Ad esempio, Microsoft Entra ID usa gli URL di risposta configurati nell'applicazione per convalidare la richiesta SAML. Microsoft Entra ID invierà solo un token agli URL di risposta configurati per l'applicazione. Se si ha uno scenario in cui questo risultato blocca la migrazione, segnalarlo. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

Pass/Warning | L'applicazione è configurata per una durata di token personalizzata. Il valore predefinito di AD FS è un'ora. Microsoft Entra ID supporta questa funzionalità usando l'accesso condizionale. Per altre informazioni, vedere Configurare la gestione delle sessioni di autenticazione con l'accesso condizionale. |

| Relying Party è impostato per crittografare le attestazioni. Questo è supportato da Microsoft Entra ID | Riuscito | Con Microsoft Entra ID è possibile crittografare il token inviato all'applicazione. Per altre informazioni, vedere Configurare la crittografia del token SAML di Microsoft Entra. |

| EncryptedNameIdRequiredCheckResult | Esito positivo o negativo | L'applicazione è configurata per crittografare l'attestazione nameID nel token SAML. Con Microsoft Entra ID è possibile crittografare l'intero token inviato all'applicazione. La crittografia di attestazioni specifiche non è ancora supportata. Per altre informazioni, vedere Configurare la crittografia del token SAML di Microsoft Entra. |

Controllare i risultati dei test delle regole attestazioni

Se è stata configurata una regola attestazione per l'applicazione in AD FS, l'esperienza fornirà un'analisi granulare per tutte le regole attestazioni. Si noterà quali regole attestazioni possono essere spostate in Microsoft Entra ID e quali sono necessarie ulteriori revisioni.

Nell'elenco attività dell'applicazione AD FS selezionare lo stato nella colonna Stato migrazione per aprire i dettagli della migrazione. Verrà visualizzato un riepilogo dei test di configurazione superati, insieme a eventuali potenziali problemi di migrazione.

Nella pagina Dettagli regola di migrazione espandere i risultati per visualizzare i dettagli sui potenziali problemi di migrazione e per ottenere indicazioni aggiuntive. Per un elenco dettagliato di tutte le regole attestazioni testate, vedere la tabella Controllare i risultati dei test delle regole attestazioni di seguito.

L'esempio seguente mostra i dettagli della regola di migrazione per la regola IssuanceTransform. Elenca le parti specifiche dell'attestazione che devono essere esaminate e risolte prima di poter eseguire la migrazione dell'applicazione a Microsoft Entra ID.

Test delle regole attestazioni

Nella tabella seguente sono elencati tutti i test delle regole attestazioni eseguiti nelle applicazioni AD FS.

| Proprietà | Descrizione |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | L'istruzione condition usa espressioni regolari per valutare se l'attestazione corrisponde a un determinato criterio. Per ottenere una funzionalità simile in Microsoft Entra ID, è possibile usare una trasformazione predefinita, ad esempio IfEmpty(), StartWith(), Contains(), tra gli altri. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| UNSUPPORTED_CONDITION_CLASS | L'istruzione condition presenta più condizioni che devono essere valutate prima di eseguire l'istruzione di rilascio. Microsoft Entra ID può supportare questa funzionalità con le funzioni di trasformazione dell'attestazione in cui è possibile valutare più valori di attestazione. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| UNSUPPORTED_RULE_TYPE | Non è stato possibile riconoscere la regola attestazione. Per altre informazioni su come configurare le attestazioni in Microsoft Entra ID, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | L'istruzione condition usa un'autorità di certificazione non supportata in Microsoft Entra ID. Attualmente, Microsoft Entra non origina attestazioni da archivi diversi da Active Directory o Microsoft Entra ID. Se si impedisce la migrazione di applicazioni a Microsoft Entra ID, segnalarlo. |

| UNSUPPORTED_CONDITION_FUNCTION | L'istruzione condition usa una funzione di aggregazione per emettere o aggiungere una singola attestazione indipendentemente dal numero di corrispondenze. In Microsoft Entra ID è possibile valutare l'attributo di un utente per decidere quale valore usare per l'attestazione con funzioni come IfEmpty(), StartWith(), Contains(), tra le altre. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| RESTRICTED_CLAIM_ISSUED | L'istruzione condition usa un'attestazione limitata in Microsoft Entra ID. È possibile rilasciare un'attestazione con restrizioni, ma non è possibile modificarne l'origine o applicare alcuna trasformazione. Per altre informazioni, vedere Personalizzare le attestazioni generate nei token per un'app specifica in Microsoft Entra ID. |

| EXTERNAL_ATTRIBUTE_STORE | L'istruzione di rilascio usa un archivio attributi diverso da Active Directory. Attualmente, Microsoft Entra non origina attestazioni da archivi diversi da Active Directory o Microsoft Entra ID. Se questo risultato impedisce la migrazione di applicazioni a Microsoft Entra ID, segnalarlo. |

| UNSUPPORTED_ISSUANCE_CLASS | L'istruzione di rilascio usa ADD per aggiungere attestazioni al set di attestazioni in ingresso. In Microsoft Entra ID può essere configurato come più trasformazioni di attestazioni. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | L'istruzione di rilascio usa espressioni regolari per trasformare il valore dell'attestazione da generare. Per ottenere funzionalità simili in Microsoft Entra ID, è possibile usare una trasformazione predefinita, Extract()ad esempio , Trim()e ToLower(). Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

Risoluzione dei problemi

Non è possibile visualizzare tutte le applicazioni AD FS nel report

Se è stato installato Microsoft Entra Connessione Health ma viene comunque visualizzato il prompt per installarlo o non vengono visualizzate tutte le applicazioni AD FS nel report, è possibile che non si disponga di applicazioni AD FS attive o che le applicazioni AD FS siano microsoft.

Il report attività dell'applicazione AD FS elenca tutte le applicazioni AD FS dell'organizzazione con gli utenti attivi che accedono negli ultimi 30 giorni. Inoltre, il report non visualizza le relying party correlate a Microsoft in AD FS, ad esempio Office 365. Ad esempio, le relying party con nome 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server' non verranno visualizzate nell'elenco.