Pianificare la migrazione dell'applicazione a Microsoft Entra ID

In questo articolo vengono illustrati i vantaggi di Microsoft Entra ID e come pianificare la migrazione dell'autenticazione dell'applicazione. Questo articolo offre una panoramica dei criteri di pianificazione e uscita per pianificare la strategia di migrazione e comprendere in che modo l'autenticazione di Microsoft Entra può supportare gli obiettivi dell'organizzazione.

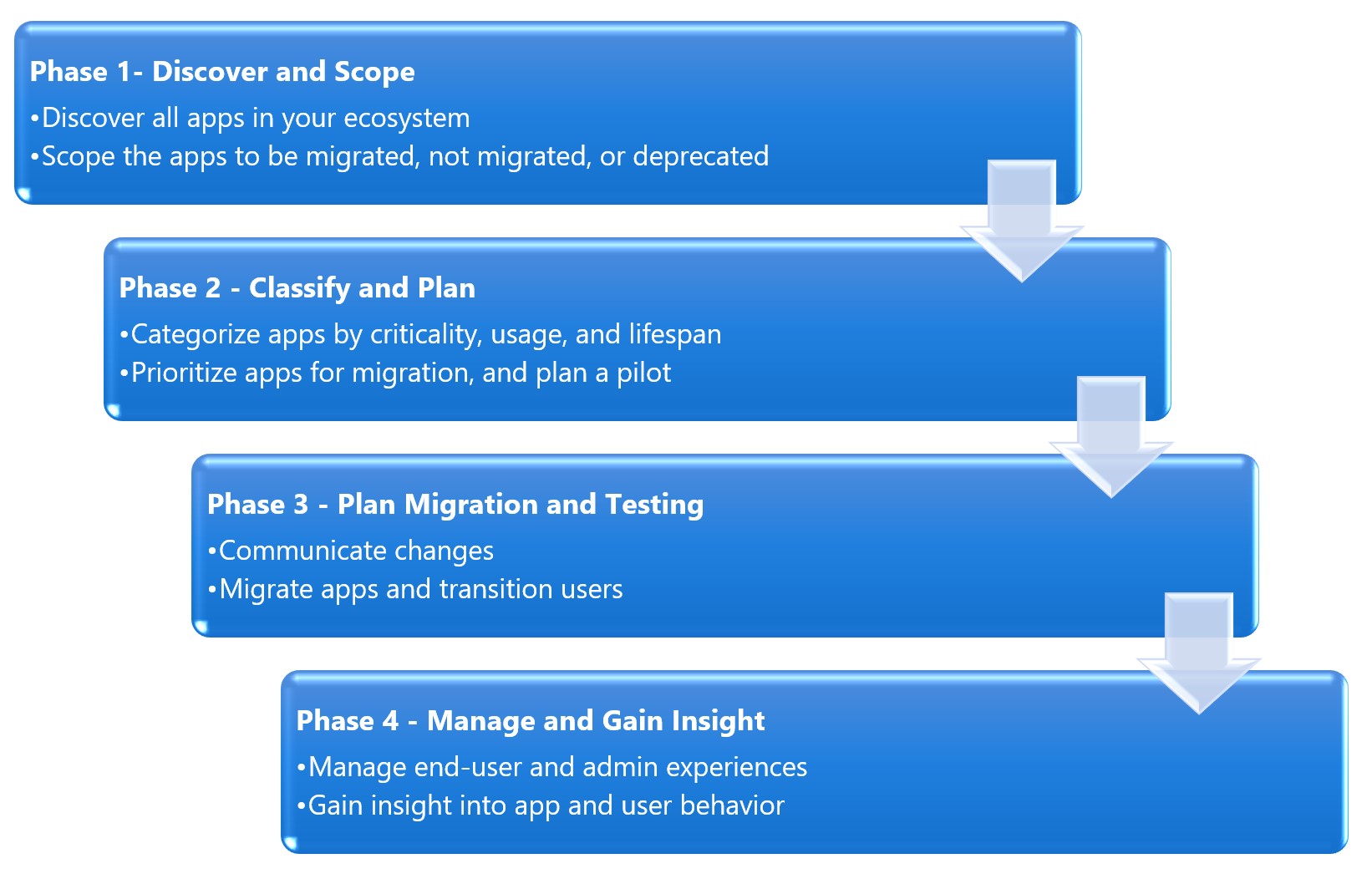

Il processo viene suddiviso in quattro fasi. Ogni fase contiene criteri dettagliati di pianificazione e uscita che consentono di pianificare la strategia di migrazione e comprendere in che modo l'autenticazione di Microsoft Entra supporta gli obiettivi dell'organizzazione.

Introduzione

Oggi, l'organizzazione richiede numerose applicazioni per consentire agli utenti di svolgere il lavoro. È probabile che continui ad aggiungere, sviluppare o ritirare le app ogni giorno. Gli utenti accedono a queste applicazioni da una vasta gamma di dispositivi aziendali e personali e posizioni. Le app vengono aperte in molti modi, tra cui:

- Tramite una home page aziendale o un portale

- Se si aggiungono segnalibri o preferiti nei browser

- Tramite l'URL di un fornitore per le app SaaS (Software as a Service)

- Collegamenti inviati direttamente ai desktop o ai dispositivi mobili dell'utente tramite una soluzione di gestione di dispositivi mobili/applicazioni (MDM/MAM)

È probabile che le applicazioni usino i tipi di autenticazione seguenti:

Security Assertion Markup Language (SAML) o OpenID Connessione (OIDC) tramite una soluzione federativa IAM (Identity and Access Management) locale o ospitata nel cloud ( ad esempio Active Directory Federation Services (ADFS), Okta o Ping)

Kerberos o NTLM tramite Active Directory

Autenticazione basata su intestazione tramite Ping Access

Per garantire che gli utenti possano accedere in modo semplice e sicuro alle applicazioni, l'obiettivo è avere un unico set di controlli di accesso e criteri negli ambienti locali e cloud.

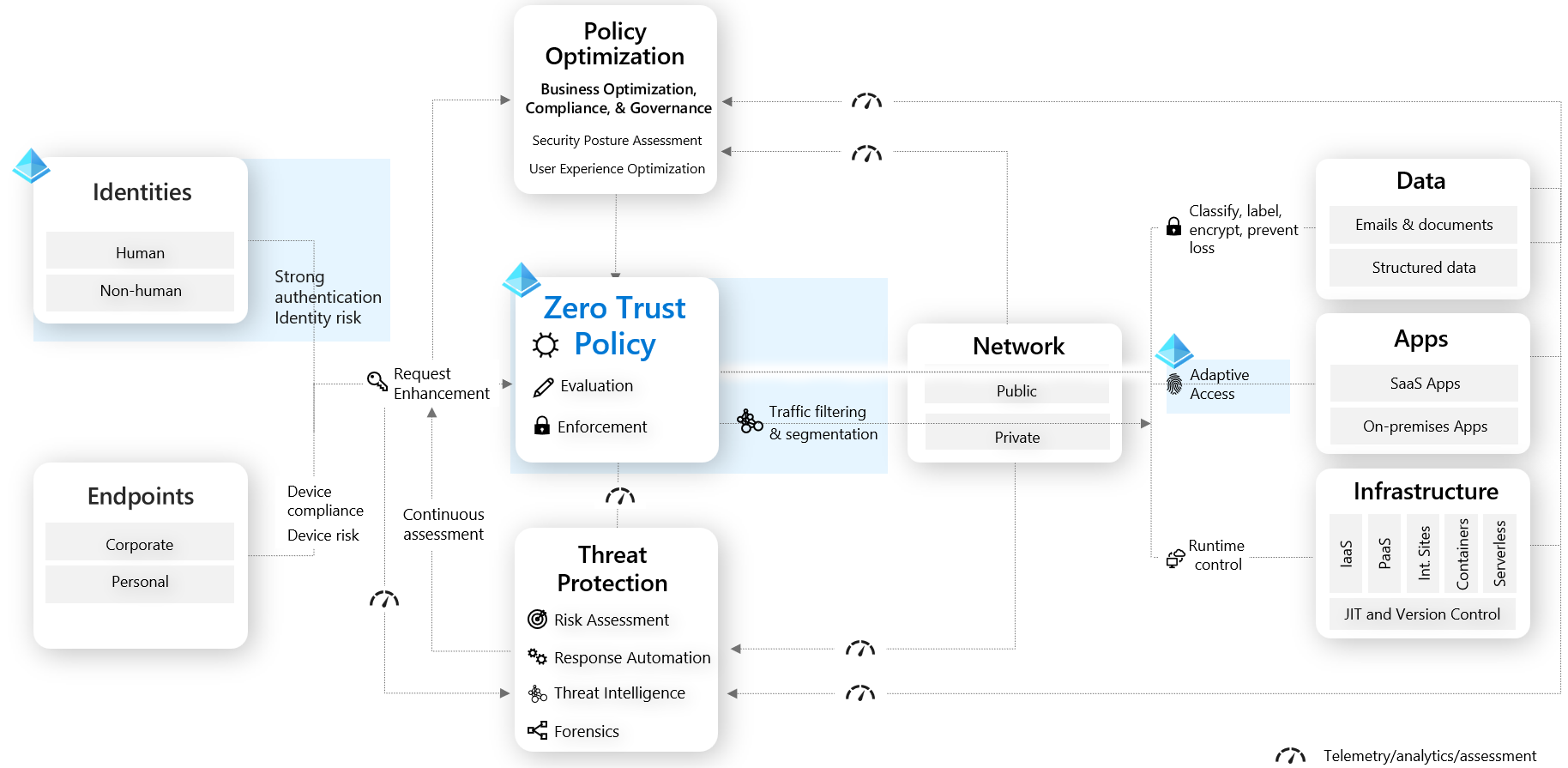

Microsoft Entra ID offre una piattaforma di identità universale che fornisce ai dipendenti, ai partner e ai clienti una singola identità per accedere alle applicazioni desiderate. La piattaforma aumenta la collaborazione da qualsiasi piattaforma e dispositivo.

Microsoft Entra ID offre una suite completa di funzionalità di gestione delle identità. La standardizzazione dell'autenticazione e dell'autorizzazione dell'app per Microsoft Entra ID offre i vantaggi offerti da queste funzionalità.

Altre risorse di migrazione sono disponibili all'indirizzo https://aka.ms/migrateapps

Pianificare le fasi di migrazione e la strategia del progetto

Quando i progetti tecnologici hanno esito negativo, spesso sono dovuti a aspettative non corrispondenti, agli stakeholder giusti non coinvolti o alla mancanza di comunicazione. Assicurarsi il successo pianificando il progetto stesso.

Fasi della migrazione

Prima di entrare negli strumenti, è necessario comprendere come considerare il processo di migrazione. Attraverso diversi workshop direct-to-customer, è consigliabile seguire le quattro fasi seguenti:

Assemblare il team di progetto

La migrazione delle applicazioni è un lavoro di team ed è necessario assicurarsi di avere tutte le posizioni vitali riempite. Il supporto dei dirigenti aziendali senior è importante. Assicurarsi di coinvolgere il set corretto di sponsor esecutivi, responsabili delle decisioni aziendali ed esperti di materia (PMI).

Durante il progetto di migrazione, una persona può soddisfare più ruoli o più persone svolgono ogni ruolo, a seconda delle dimensioni e della struttura dell'organizzazione. Si potrebbe anche avere una dipendenza da altri team che svolgono un ruolo chiave nel panorama della sicurezza.

La tabella seguente include i ruoli chiave e i relativi contributi:

| Ruolo | Contributi |

|---|---|

| Project Manager | Project coach responsabile per guidare il progetto, tra cui: - ottenere il supporto esecutivo - portare gli stakeholder - gestire pianificazioni, documentazione e comunicazioni |

| Identity Architect/Microsoft Entra App Amministrazione istrator | Responsabile delle attività seguenti: - progettare la soluzione in collaborazione con gli stakeholder - documentare la progettazione della soluzione e le procedure operative per il passaggio al team operativo - gestire la preproduzione e gli ambienti di produzione |

| Team operativo di ACTIVE Directory locale | L'organizzazione che gestisce le diverse origini di identità locali, ad esempio foreste AD, directory LDAP, sistemi HR e così via. - eseguire qualsiasi attività di correzione necessaria prima della sincronizzazione - Specificare gli account del servizio necessari per la sincronizzazione - fornire l'accesso per configurare la federazione in Microsoft Entra ID |

| Responsabile del supporto IT | Un rappresentante dell'organizzazione di supporto IT che può fornire pareri riguardanti l'attuabilità di questa modifica dal punto di vista del supporto tecnico. |

| Proprietario della sicurezza | Un rappresentante del team di sicurezza che può garantire che il piano soddisfi i requisiti di sicurezza dell'organizzazione. |

| Proprietari tecnici dell'applicazione | Include i proprietari tecnici delle app e dei servizi che si integrano con Microsoft Entra ID. Forniscono gli attributi di identità delle applicazioni che devono includere nel processo di sincronizzazione. In genere hanno una relazione con i rappresentanti CSV. |

| Proprietari dell'azienda di applicazioni | Colleghi rappresentativi che possono fornire input sull'esperienza utente e sull'utilità di questa modifica dal punto di vista di un utente. Questo rappresentante possiede anche l'aspetto aziendale complessivo dell'applicazione, che potrebbe includere la gestione dell'accesso. |

| Gruppo pilota di utenti | Gli utenti che testano come parte del lavoro quotidiano, dell'esperienza pilota e forniscono commenti e suggerimenti per guidare il resto delle distribuzioni. |

Pianificare le comunicazioni

Un impegno e una comunicazione aziendali efficaci sono le chiavi per il successo. È importante offrire agli stakeholder e agli utenti finali un modo per ottenere informazioni e mantenere informati gli aggiornamenti pianificati. Informare tutti gli utenti sul valore della migrazione, sulle tempistiche previste e su come pianificare eventuali interruzioni temporanee dell'azienda. Usare più vie, ad esempio sessioni di briefing, messaggi di posta elettronica, riunioni uno-a-uno, banner e sale comunali.

In base alla strategia di comunicazione scelta per l'app, potrebbe essere opportuno ricordare agli utenti il tempo di inattività in sospeso. È anche necessario verificare che non siano presenti modifiche recenti o impatti aziendali che richiederebbero di posticipare la distribuzione.

Nella tabella seguente è possibile trovare la comunicazione minima suggerita per mantenere informati gli stakeholder:

Pianificare le fasi e la strategia del progetto

| Comunicazione | Destinatari |

|---|---|

| Consapevolezza e business/valore tecnico del progetto | Tutti tranne gli utenti finali |

| Richiesta di richieste per le app pilota | - Proprietari dell'azienda di app - Proprietari tecnici dell'app - Architetti e team di identità |

Fase 1- Individuazione e ambito:

| Comunicazione | Destinatari |

|---|---|

| - Richiesta di informazioni sull'applicazione - Risultato dell'esercizio di definizione dell'ambito |

- Proprietari tecnici dell'app - Proprietari dell'azienda di app |

Fase 2- Classificare le app e pianificare il progetto pilota:

| Comunicazione | Destinatari |

|---|---|

| - Risultato delle classificazioni e dei mezzi per la pianificazione della migrazione - Pianificazione preliminare della migrazione |

- Proprietari tecnici dell'app - Proprietari dell'azienda di app |

Fase 3: pianificare la migrazione e il test:

| Comunicazione | Destinatari |

|---|---|

| - Risultato dei test di migrazione delle applicazioni | - Proprietari tecnici dell'app - Proprietari dell'azienda di app |

| - Notifica che la migrazione è in arrivo e la spiegazione del risultato esperienze dell'utente finale. - Tempi di inattività in arrivo e comunicazioni complete, incluso ciò che dovrebbero ora fare, feedback e come ottenere assistenza |

- Utenti finali (e tutti gli altri) |

Fase 4: gestire e ottenere informazioni dettagliate:

| Comunicazione | Destinatari |

|---|---|

| Analisi disponibile e come accedere | - Proprietari tecnici dell'app - Proprietari dell'azienda di app |

Dashboard di comunicazione degli stati di migrazione

La comunicazione dello stato complessivo del progetto di migrazione è fondamentale, in quanto mostra lo stato di avanzamento e consente ai proprietari di app le cui app sono in arrivo per la migrazione per prepararsi allo spostamento. È possibile creare un dashboard semplice usando Power BI o altri strumenti di creazione di report per fornire visibilità sullo stato delle applicazioni durante la migrazione.

Gli stati di migrazione che è possibile prendere in considerazione sono i seguenti:

| Stati di migrazione | Piano d'azione |

|---|---|

| Richiesta iniziale | Trovare l'app e contattare il proprietario per altre informazioni |

| Valutazione completata | Il proprietario dell'app valuta i requisiti dell'app e restituisce il questionario dell'app |

| Configurazione in corso | Sviluppare le modifiche necessarie per gestire l'autenticazione con Microsoft Entra ID |

| Configurazione di test completata | Valutare le modifiche ed autenticare l'app nel tenant di Microsoft Entra di test nell'ambiente di test |

| Configurazione di produzione completata | Modificare le configurazioni in modo che funzionino con il tenant di ACTIVE Directory di produzione e valutare l'autenticazione dell'app nell'ambiente di test |

| Completamento/Disconnetti | Distribuire le modifiche per l'app nell'ambiente di produzione ed eseguire nel tenant Microsoft Entra di produzione |

Questa fase garantisce ai proprietari delle app di conoscere la pianificazione di migrazione e test delle app quando le app sono in fase di migrazione. Sanno anche quali risultati provengono da altre app migrate. È anche possibile prendere in considerazione la possibilità di fornire collegamenti al database di Rilevamento bug per consentire ai proprietari di archiviare e visualizzare i problemi relativi alle app di cui viene eseguita la migrazione.