Esercitazione: Integrazione dell'accesso Single Sign-On di Microsoft Entra con AWS Single Account Access

Questa esercitazione descrive come integrare AWS Single-Account Access con Microsoft Entra ID. Integrando AWS Single-Account Access con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere all'accesso all'account singolo AWS.

- Abilitare gli utenti per l'accesso automatico ad AWS Single-Account Access con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Informazioni sulle diverse applicazioni AWS nella raccolta di applicazioni Microsoft Entra

Usare le informazioni seguenti per prendere una decisione tra l'uso delle applicazioni AWS Single Sign-On e AWS Single-Account Access nella raccolta di applicazioni Microsoft Entra.

AWS Single Sign-On

AWS Single Sign-On è stato aggiunto alla raccolta di applicazioni Microsoft Entra nel mese di febbraio 2021. Semplifica la gestione dell'accesso centralmente a più account AWS e applicazioni AWS, con l'accesso tramite Microsoft Entra ID. Federate Microsoft Entra ID con AWS SSO una sola volta e usate AWS SSO per gestire le autorizzazioni in tutti gli account AWS da un'unica posizione. AWS SSO effettua automaticamente il provisioning delle autorizzazioni e li mantiene aggiornati man mano che si aggiornano i criteri e le assegnazioni di accesso. Gli utenti finali possono eseguire l'autenticazione con le credenziali di Microsoft Entra per accedere alle applicazioni integrate aws Console, Command Line Interface e AWS SSO.

Accesso a un account singolo AWS

AWS Single-Account Access è stato usato dai clienti negli ultimi anni e consente di federate Microsoft Entra ID in un singolo account AWS e di usare Microsoft Entra ID per gestire l'accesso ai ruoli AWS IAM. Gli amministratori di AWS IAM definiscono ruoli e criteri in ogni account AWS. Per ogni account AWS, gli amministratori di Microsoft Entra si federate in AWS IAM, assegnano utenti o gruppi all'account e configurano Microsoft Entra ID per inviare asserzioni che autorizzano l'accesso ai ruoli.

| Funzionalità | AWS Single Sign-On | AWS Single-Account Access |

|---|---|---|

| Accesso condizionale | Supporta un singolo criterio di accesso condizionale per tutti gli account AWS. | Supporta un singolo criterio di accesso condizionale per tutti gli account o criteri personalizzati per account |

| Accesso all'interfaccia della riga di comando | Supportata | Supportata |

| Privileged Identity Management | Supportata | Non supportato |

| Centralizzare la gestione degli account | Centralizzare la gestione degli account in AWS. | Centralizzare la gestione degli account in Microsoft Entra ID (probabilmente richiederà un'applicazione Microsoft Entra enterprise per account). |

| Certificato SAML | Certificato singolo | Separare i certificati per app/account |

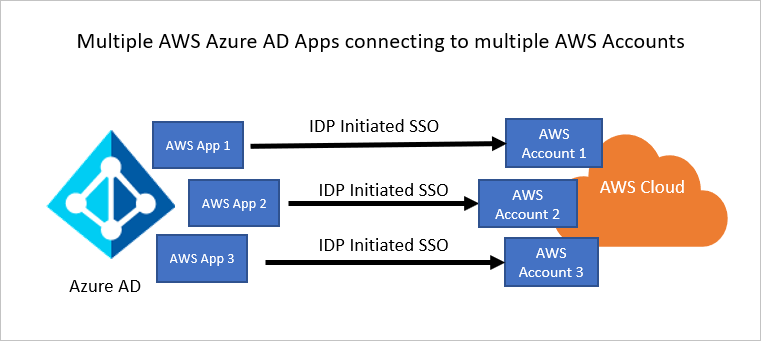

Architettura dell'accesso con account singolo AWS

È possibile configurare più identificatori per più istanze. Ad esempio:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Con questi valori, Microsoft Entra ID rimuove il valore di #e invia il valore https://signin.aws.amazon.com/saml corretto come URL del gruppo di destinatari nel token SAML.

È consigliabile usare questo approccio per i motivi seguenti:

Ogni applicazione fornisce un certificato X509 unico. Ogni istanza di un'app AWS può quindi avere una diversa data di scadenza del certificato, che può essere gestita su una base dell'account AWS singolo. In questo caso il rollover generale dei certificati è più semplice.

È possibile abilitare il provisioning utenti con un'app AWS in Microsoft Entra ID e quindi il servizio recupera tutti i ruoli da tale account AWS. Non è necessario aggiungere o aggiornare manualmente i ruoli AWS nell'app.

È possibile assegnare individualmente il proprietario dell'app per l'app. Questa persona può gestire l'app direttamente in Microsoft Entra ID.

Nota

Assicurarsi di usare solo un'applicazione della raccolta.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di AWS IAM IdP abilitata.

- Insieme a Cloud Application Amministrazione istrator, Application Amministrazione istrator può anche aggiungere o gestire applicazioni in Microsoft Entra ID. Per altre informazioni, vedere Ruoli predefiniti di Azure.

Nota

I ruoli non devono essere modificati manualmente in Microsoft Entra ID quando si eseguono importazioni di ruoli.

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- AWS Single-Account Access supporta l'accesso SSO avviato da SP e IDP .

Nota

Dal momento che l'identificatore di questa applicazione è un valore stringa fisso, è possibile configurare una sola istanza in un solo tenant.

Aggiunta di AWS Single-Account Access dalla raccolta

Per configurare l'integrazione di AWS Single-Account Access in Microsoft Entra ID, è necessario aggiungere AWS Single-Account Access dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare AWS Single-Account Access nella casella di ricerca.

- Selezionare AWS Single-Account Access nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Office 365 sono disponibili qui.

Configurare e testare l'accesso Single Account Single Sign-On di Microsoft Entra per AWS

Configurare e testare l'accesso SSO di Microsoft Entra con AWS Single-Account Access usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in AWS Single-Account Access.

Per configurare e testare l'accesso Single Account Single Sign-On di Microsoft Entra con AWS, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra: per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra: per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra : per abilitare B.Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di AWS Single-Account Access : per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare l'utente di test di AWS Single-Account Access: per avere una controparte di B.Simon in AWS Single-Account Access collegata alla rappresentazione dell'utente in Microsoft Entra.

- Come configurare il provisioning dei ruoli in AWS Single-Account Access

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare a Applicazioni di identità>Applicazioni>aziendali Aws>Single-Account Access>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

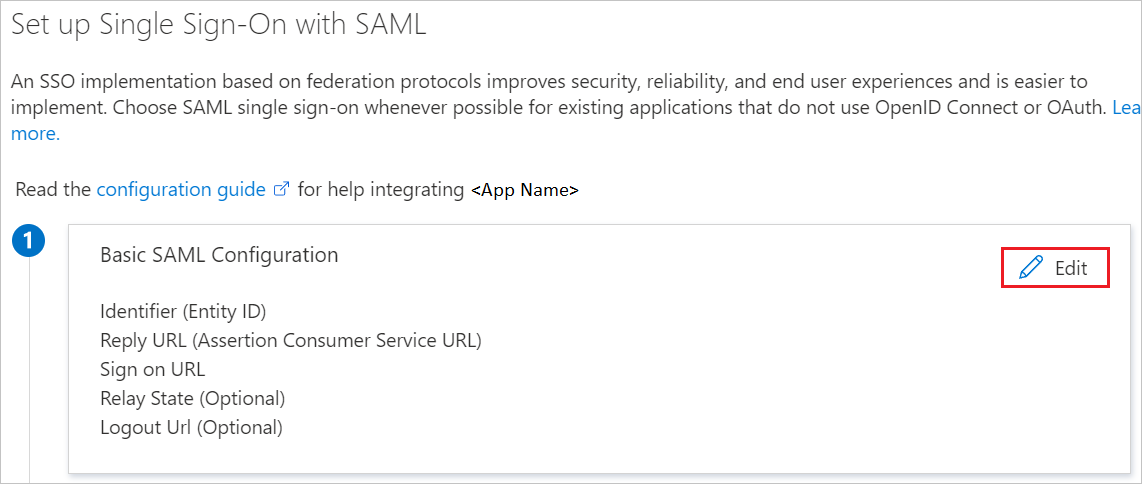

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Nella sezione Configurazione SAML di base aggiornare Identificatore (ID entità) e URL di risposta con lo stesso valore predefinito:

https://signin.aws.amazon.com/saml. Per salvare le modifiche alla configurazione, è necessario selezionare Salva.Quando si configura più di un'istanza, specificare un valore per l'identificatore. Dalla seconda istanza in poi, usare il formato seguente, che include una firma # per specificare un valore SPN univoco.

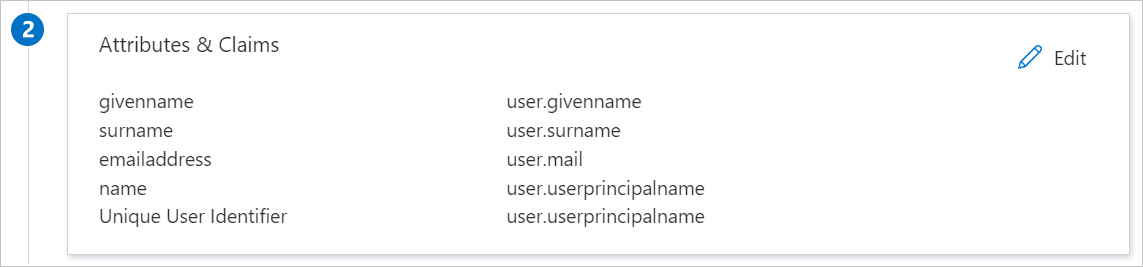

https://signin.aws.amazon.com/saml#2L'applicazione AWS prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione degli attributi del token SAML. Lo screenshot seguente mostra l'elenco degli attributi predefiniti.

Oltre quelli elencati in precedenza, l'applicazione AWS prevede il passaggio di altri attributi nella risposta SAML. Tali attributi sono indicati di seguito. Anche questi attributi vengono prepopolati, ma è possibile esaminarli in base ai requisiti.

Nome Attributo di origine Spazio dei nomi RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRuolo user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesNota

AWS prevede ruoli per gli utenti assegnati all'applicazione. Configurare questi ruoli in Microsoft Entra ID in modo che agli utenti possano essere assegnati i ruoli appropriati. Per informazioni su come configurare i ruoli in Microsoft Entra ID, vedere qui

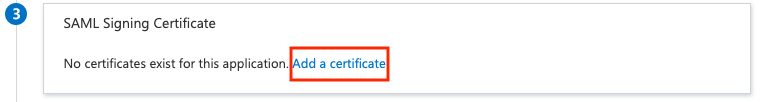

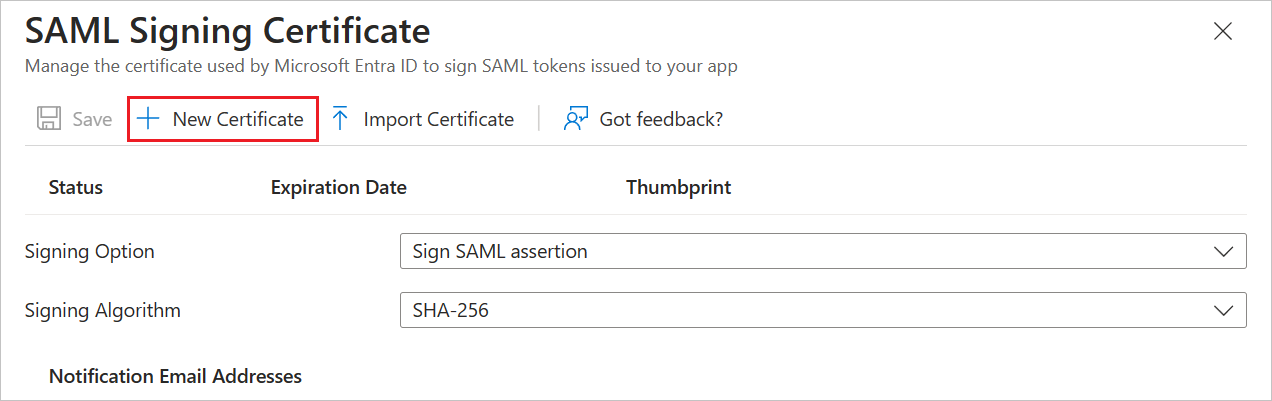

Nella pagina Configura l'accesso Single Sign-On con SAML nella finestra di dialogo Certificato di firma SAML (Passaggio 3) selezionare Aggiungi un certificato.

Generare un nuovo certificato di firma SAML e quindi selezionare Nuovo certificato. Immettere un indirizzo di posta elettronica per le notifiche relative ai certificati.

Nella sezione Certificato di firma SAML trovare XML metadati federazione e quindi selezionare Scarica per scaricare il certificato e salvarlo nel computer.

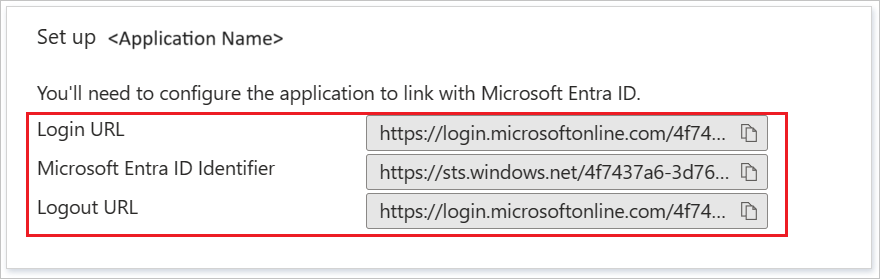

Nella sezione Configura AWS Single-Account Access copiare gli URL appropriati in base alle esigenze.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un utente Amministrazione istrator.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente Crea nuovo utente> nella parte superiore della schermata.

- Nelle proprietà Utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome entità utente immettere .username@companydomain.extension Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso ad AWS Single-Account Access.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare ad Applicazioni di identità>Applicazioni>aziendali>Aws Single-Account Access.

- Nella pagina di panoramica dell'app selezionare Utenti e gruppi.

- Selezionare Aggiungi utente/gruppo, quindi utenti e gruppi nella finestra di dialogo Aggiungi assegnazione .

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Configurare l'accesso Single Account Single Sign-On di AWS

In un'altra finestra del browser accedere al sito aziendale di AWS come amministratore.

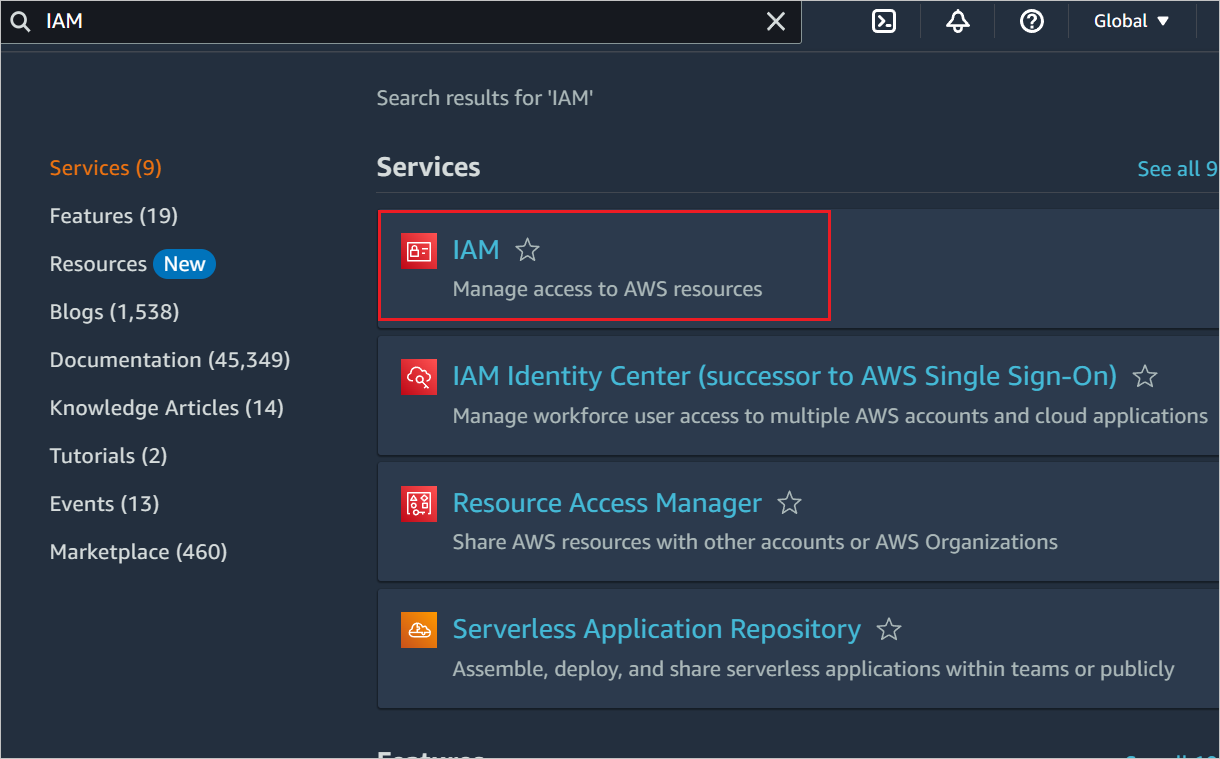

Nella home page di AWS cercare IAM e fare clic su di esso.

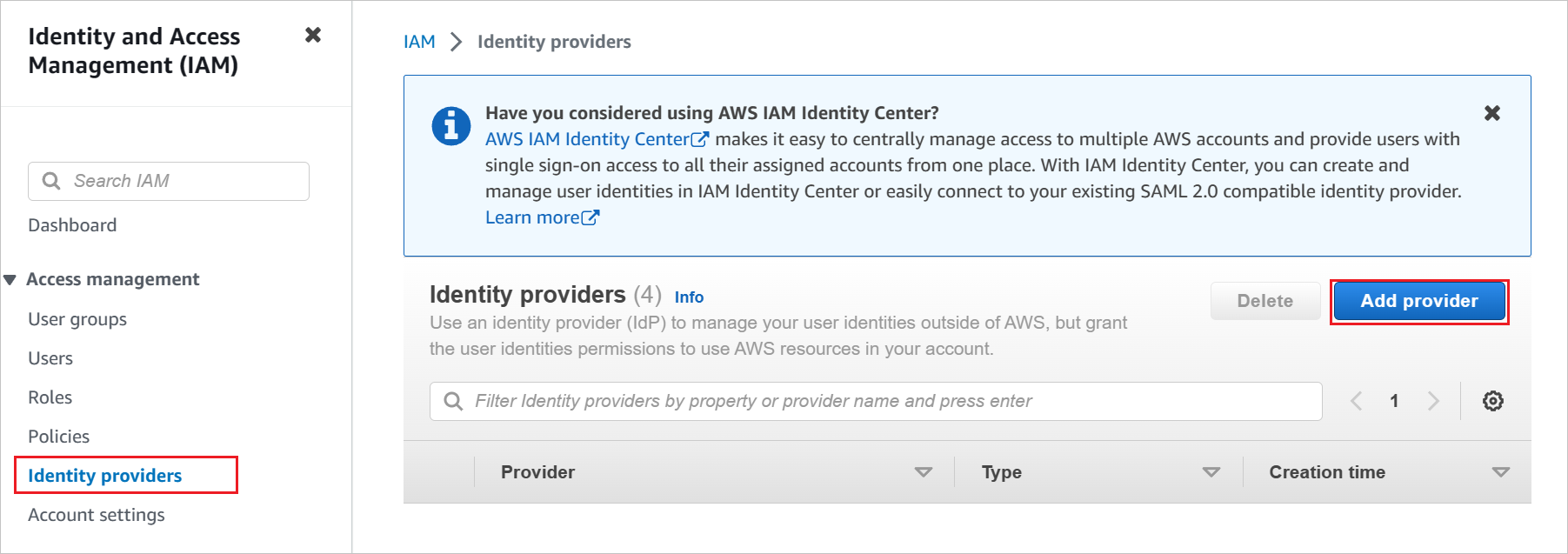

Passare a Gestione degli accessi -> Provider di identità e fare clic sul pulsante Aggiungi provider.

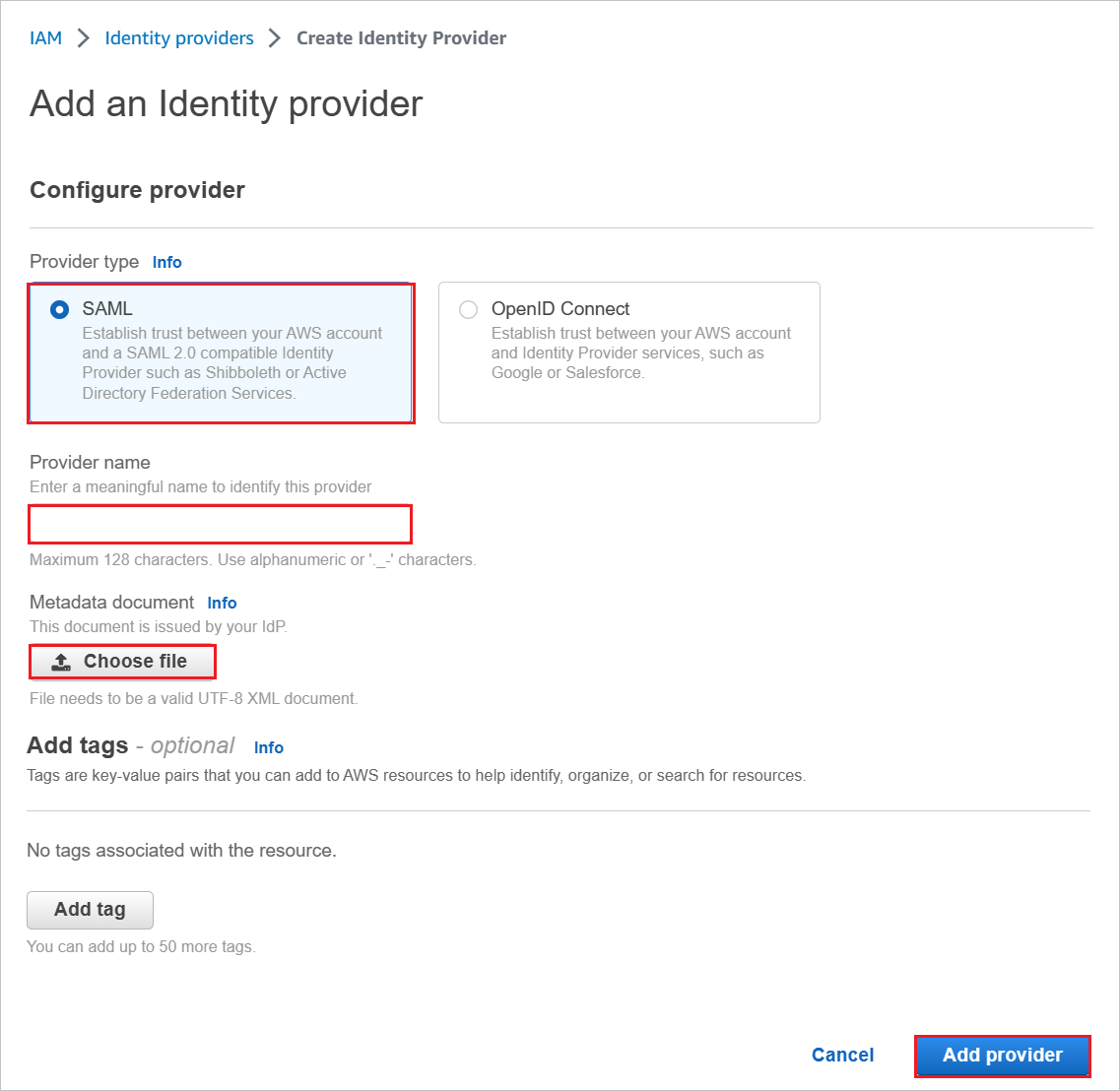

Nella pagina Aggiungi provider di identità seguire questa procedura:

a. Per Tipo di provider selezionare SAML.

b. Per Nome provider digitare un nome del provider, ad esempio WAAD.

c. Per caricare il file di metadati scaricato, selezionare Scegli file.

d. Fare clic su Aggiungi provider.

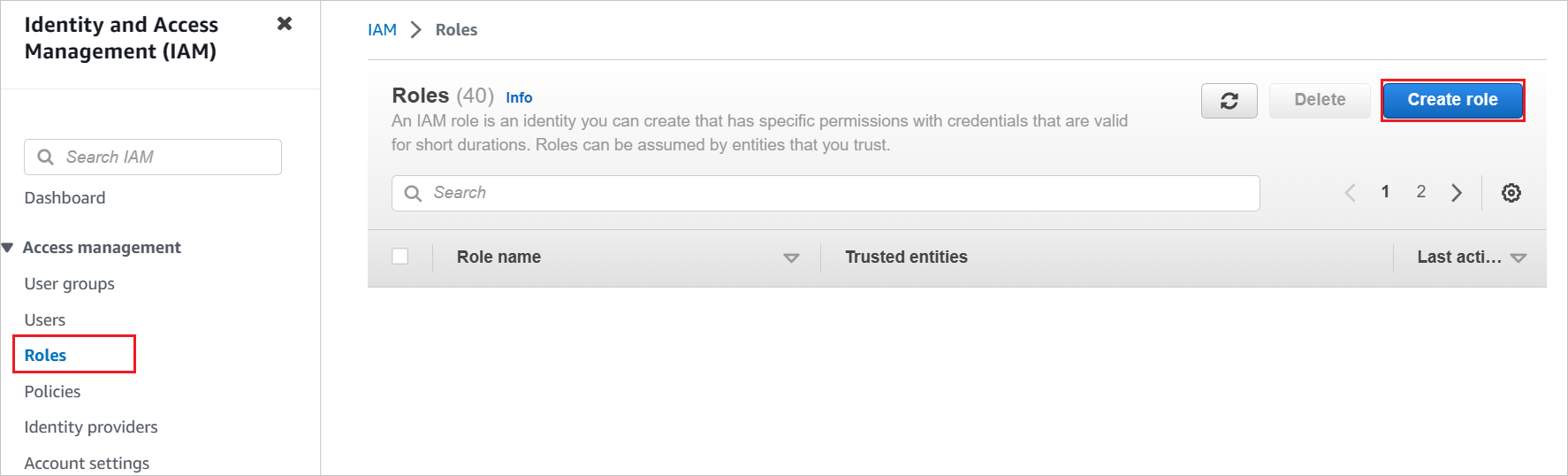

Selezionare Roles (Ruoli) >Create role (Crea ruolo).

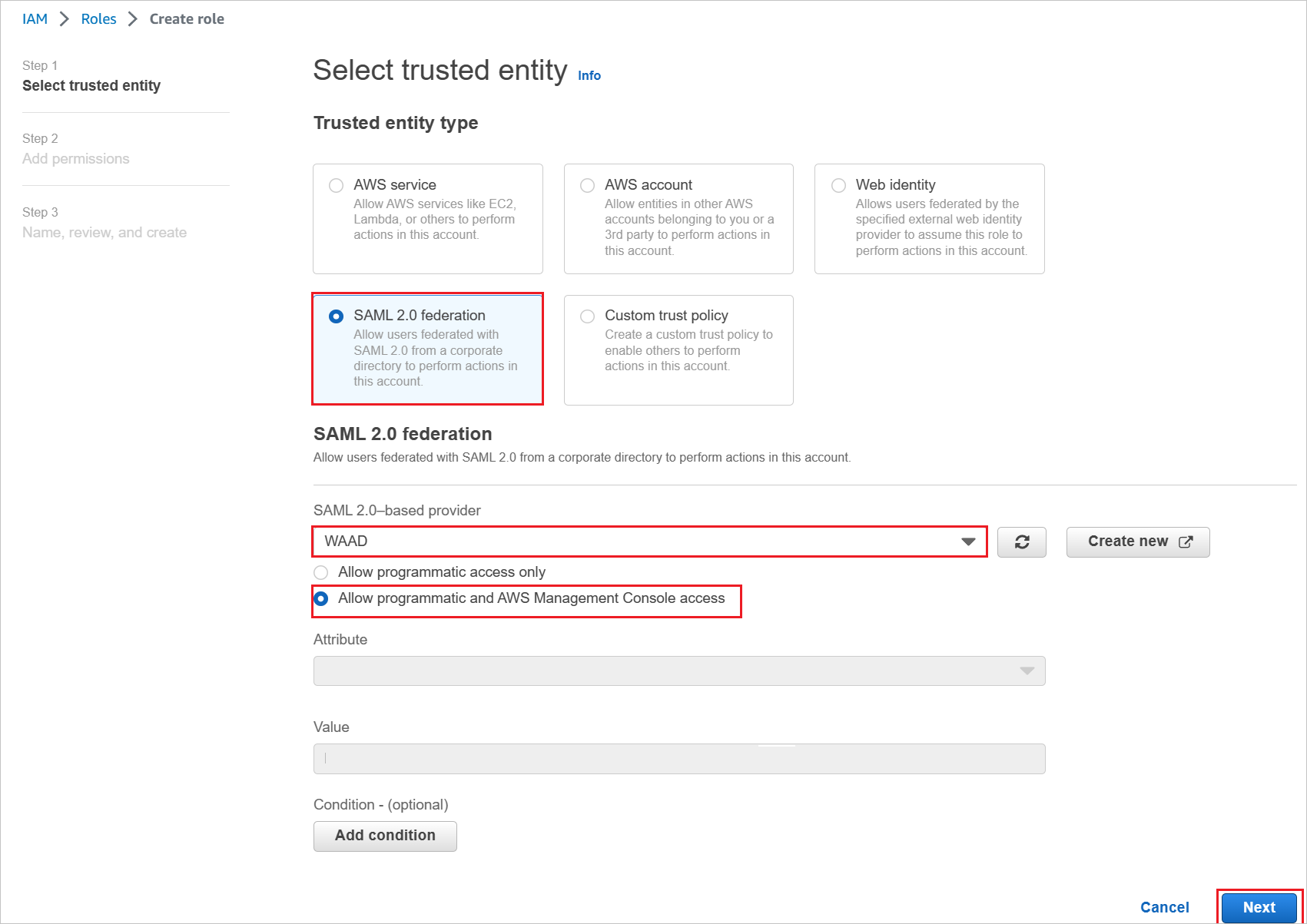

Nella pagina Create role (Crea ruolo) seguire questa procedura:

a. Scegliere Tipo di entità attendibile, selezionare Federazione SAML 2.0.

b. In Provider basato su SAML 2.0 selezionare il provider SAML creato in precedenza(ad esempio: WAAD).

c. Selezionare Allow programmatic and AWS Management Console access (Consenti accesso a livello di codice e tramite AWS Management Console).

d. Selezionare Avanti.

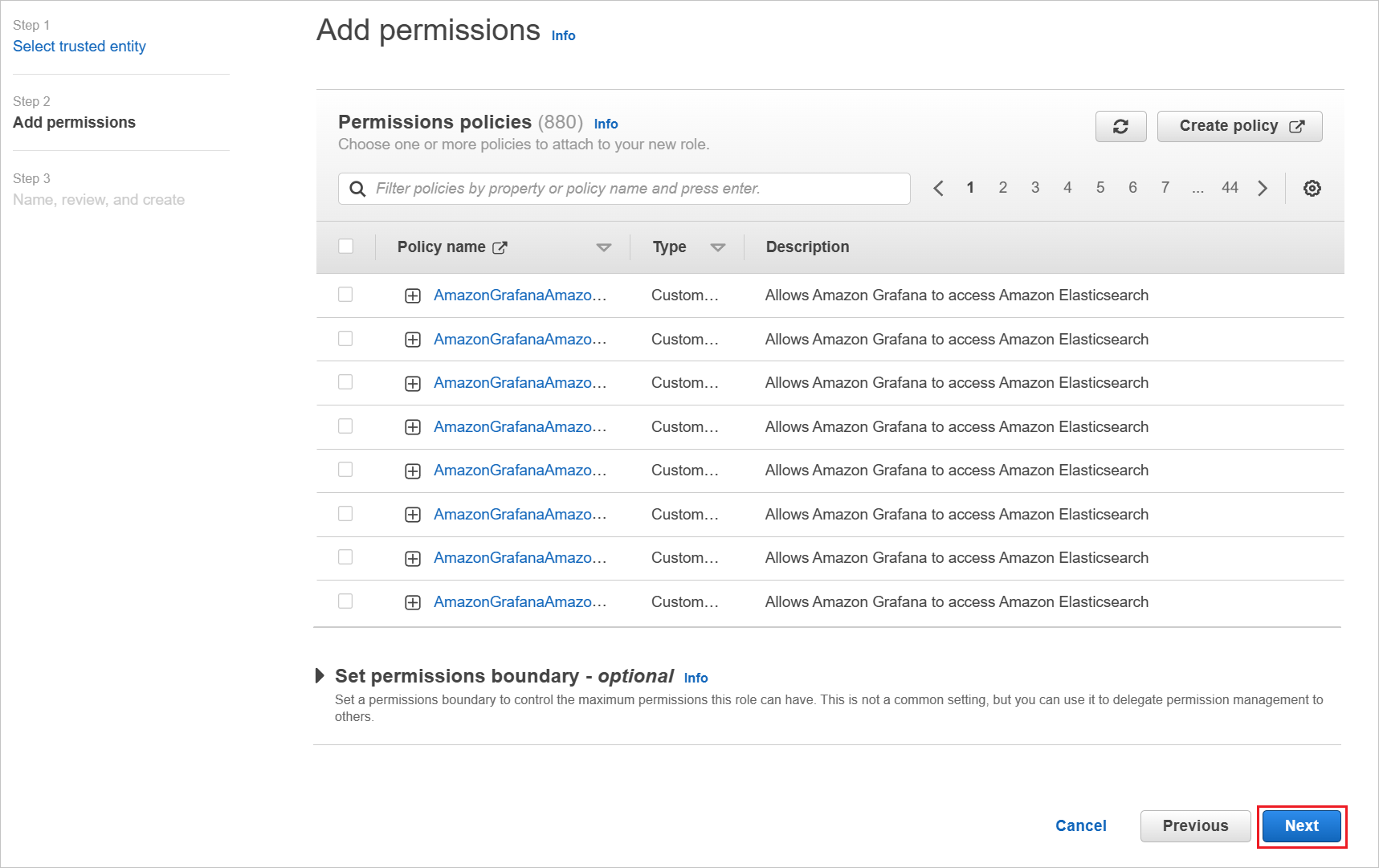

Nella finestra di dialogo Criteri autorizzazioni allegare i criteri appropriati in base all'organizzazione. Quindi seleziona Avanti.

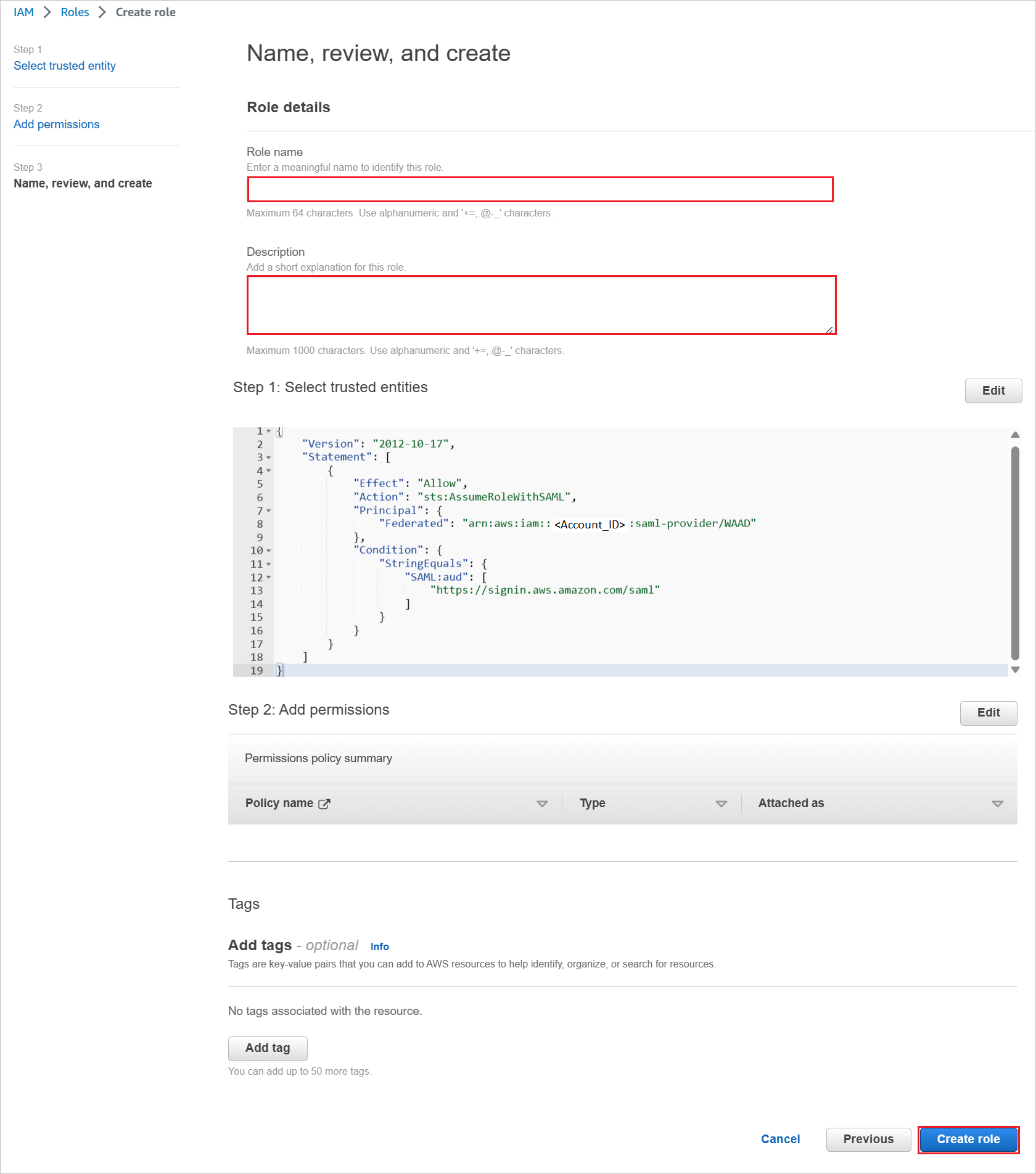

Nella finestra di dialogo Review (Revisione) seguire questa procedura:

a. In Role name (Nome ruolo) immettere il nome del ruolo.

b. In Descrizione immettere la descrizione del ruolo.

c. Selezionare Create role (Crea ruolo).

d. Creare tutti i ruoli necessari ed eseguirne il mapping al provider di identità.

Usare le credenziali dell'account del servizio AWS per recuperare i ruoli dall'account AWS nel provisioning utenti di Microsoft Entra. A tale scopo, aprire la pagina home della console AWS.

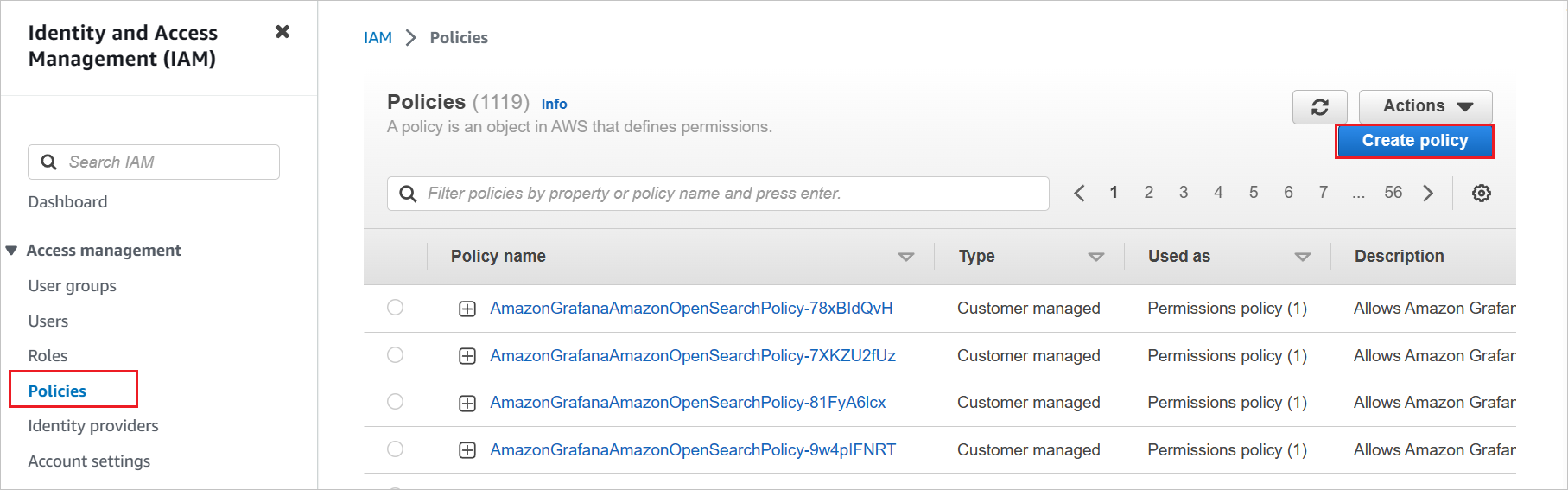

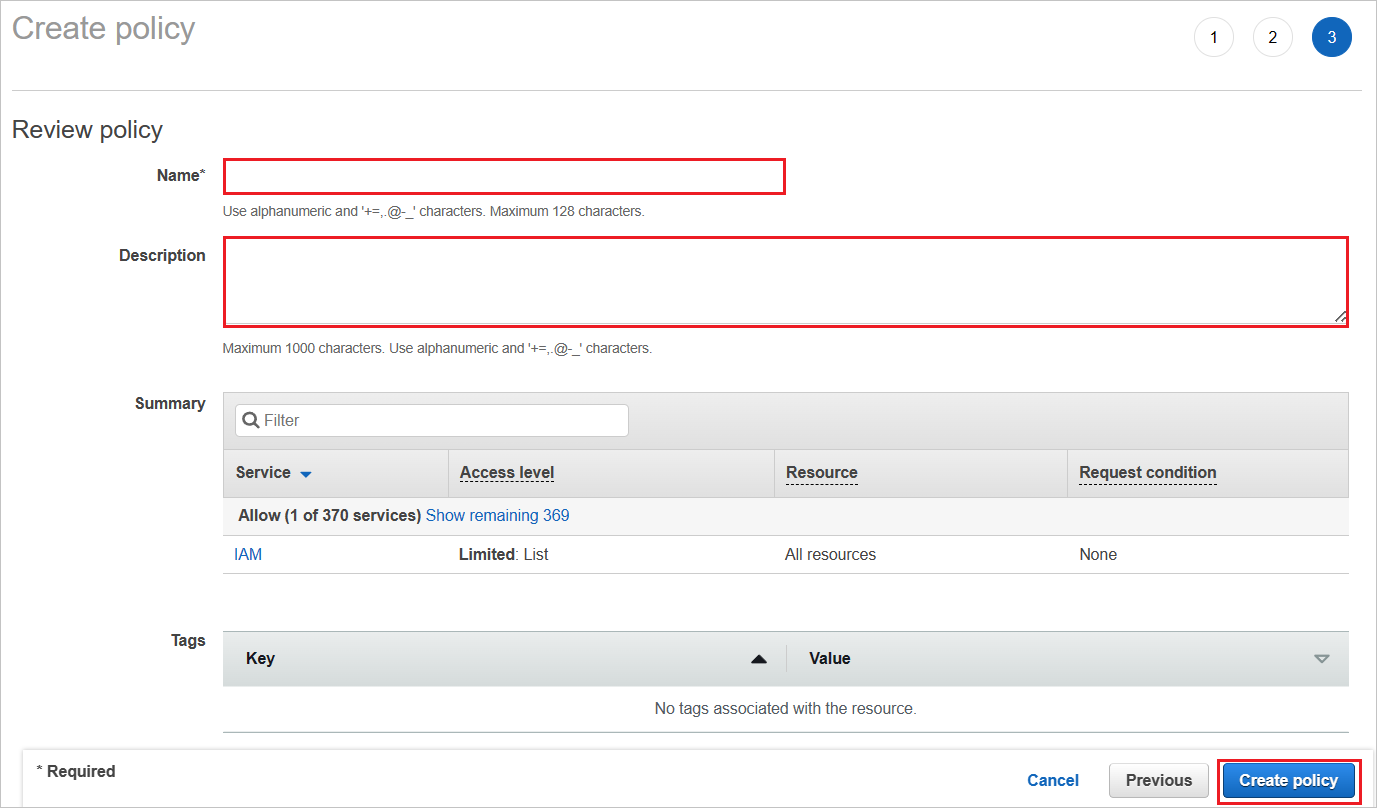

Nella sezione IAM selezionare Criteri e fare clic su Crea criterio.

Creare un criterio personalizzato per recuperare tutti i ruoli dagli account AWS.

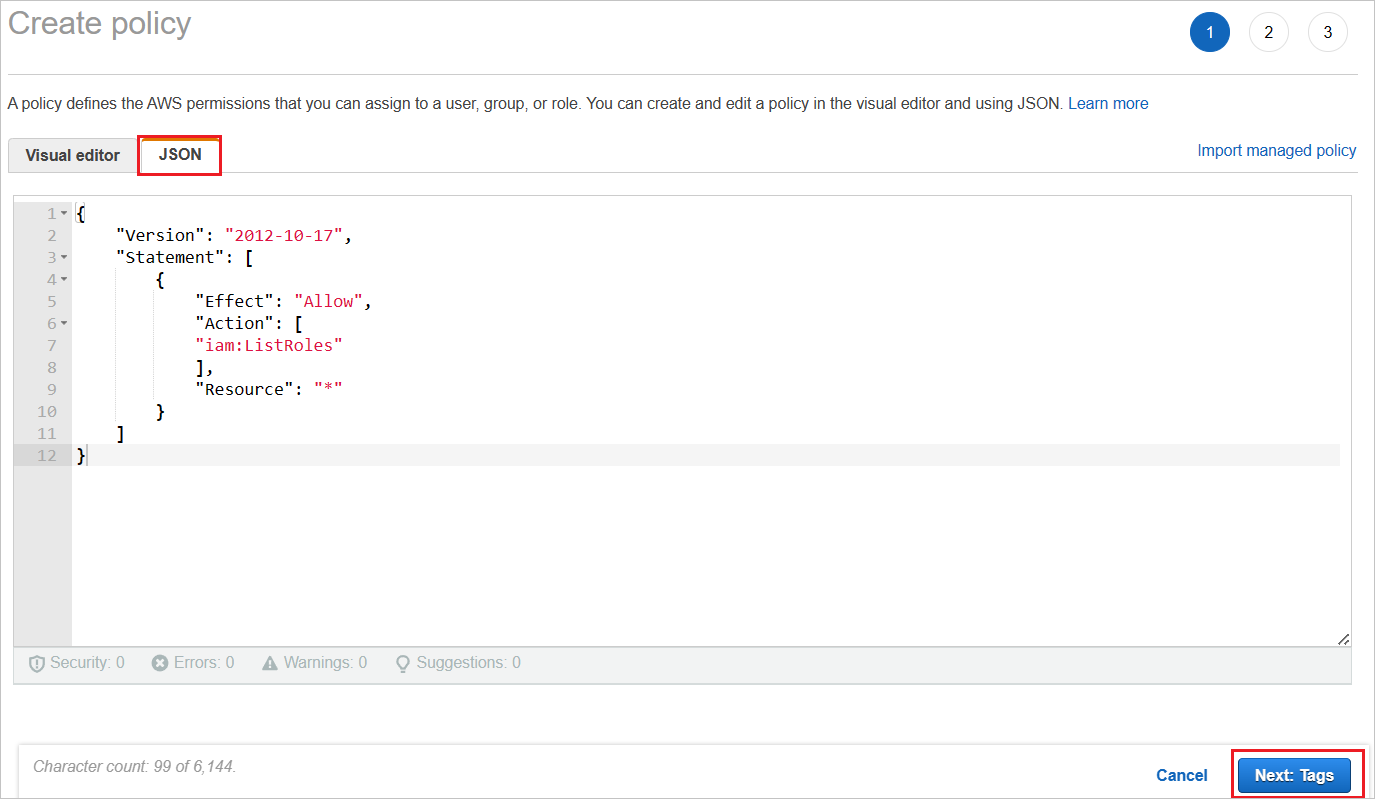

a. In Create policy (Crea criterio) selezionare la scheda JSON.

b. Nel documento del criterio aggiungere il codice JSON seguente:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Fare clic su Avanti: Tag.

È anche possibile aggiungere i tag necessari nella pagina seguente e fare clic su Avanti: Revisione.

Definire il nuovo criterio.

a. In Name (Nome) immettere AzureAD_SSOUserRole_Policy.

b. In Description (Descrizione) immettere This policy will allow to fetch the roles from AWS accounts (Questo criterio consente di recuperare i ruoli dagli account AWS).

c. Selezionare Create policy (Crea criterio).

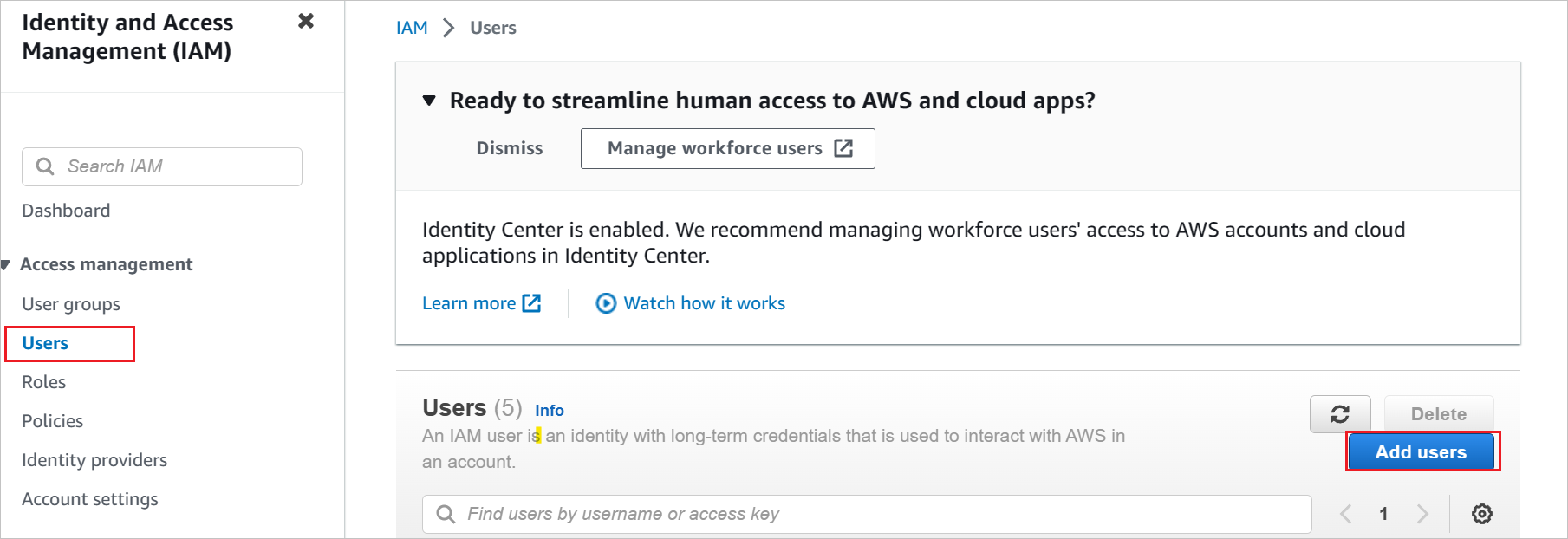

Creare un nuovo account utente nel servizio AWS IAM.

a. Nella console AWS IAM selezionare Utenti e fare clic su Aggiungi utenti.

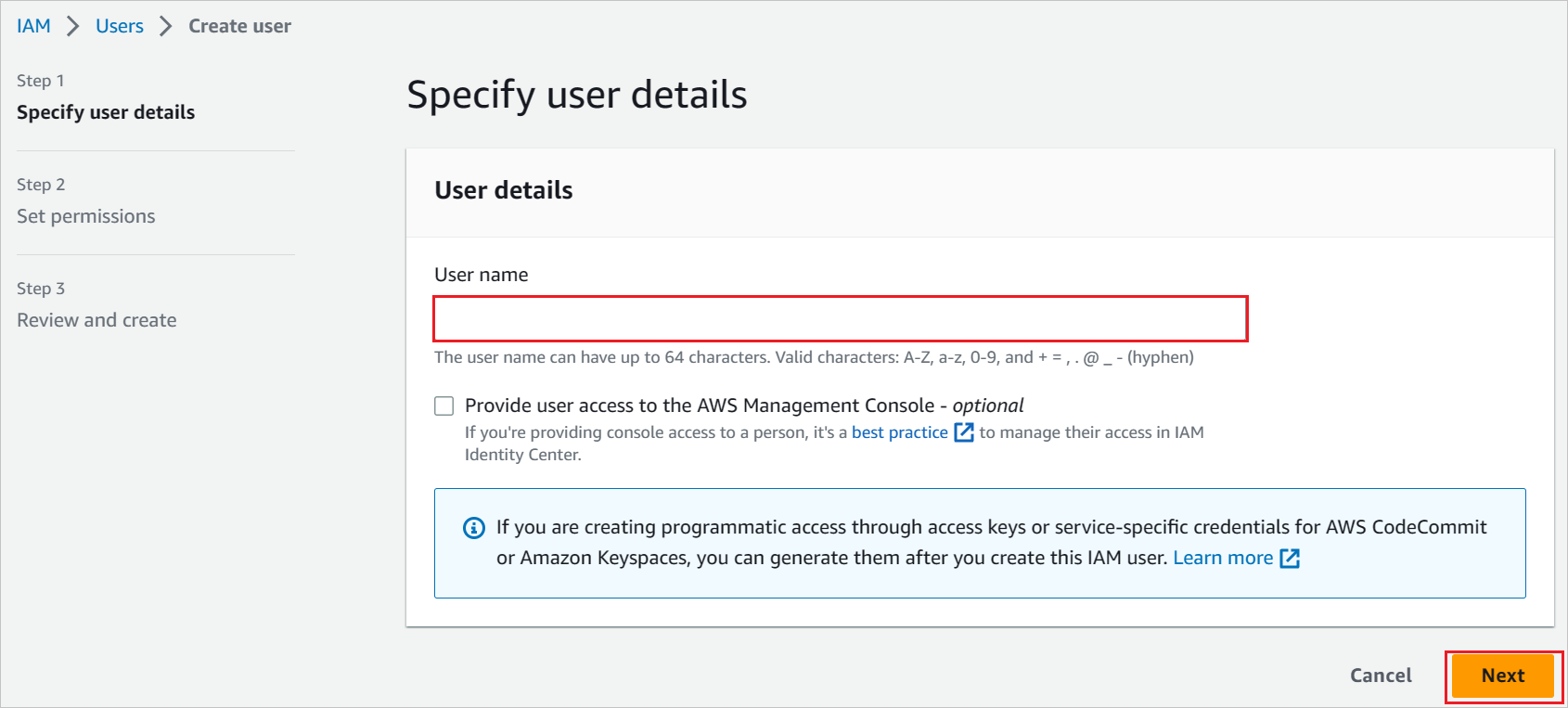

b. Nella sezione Specificare i dettagli utente immettere il nome utente azureADRoleManager e selezionare Avanti.

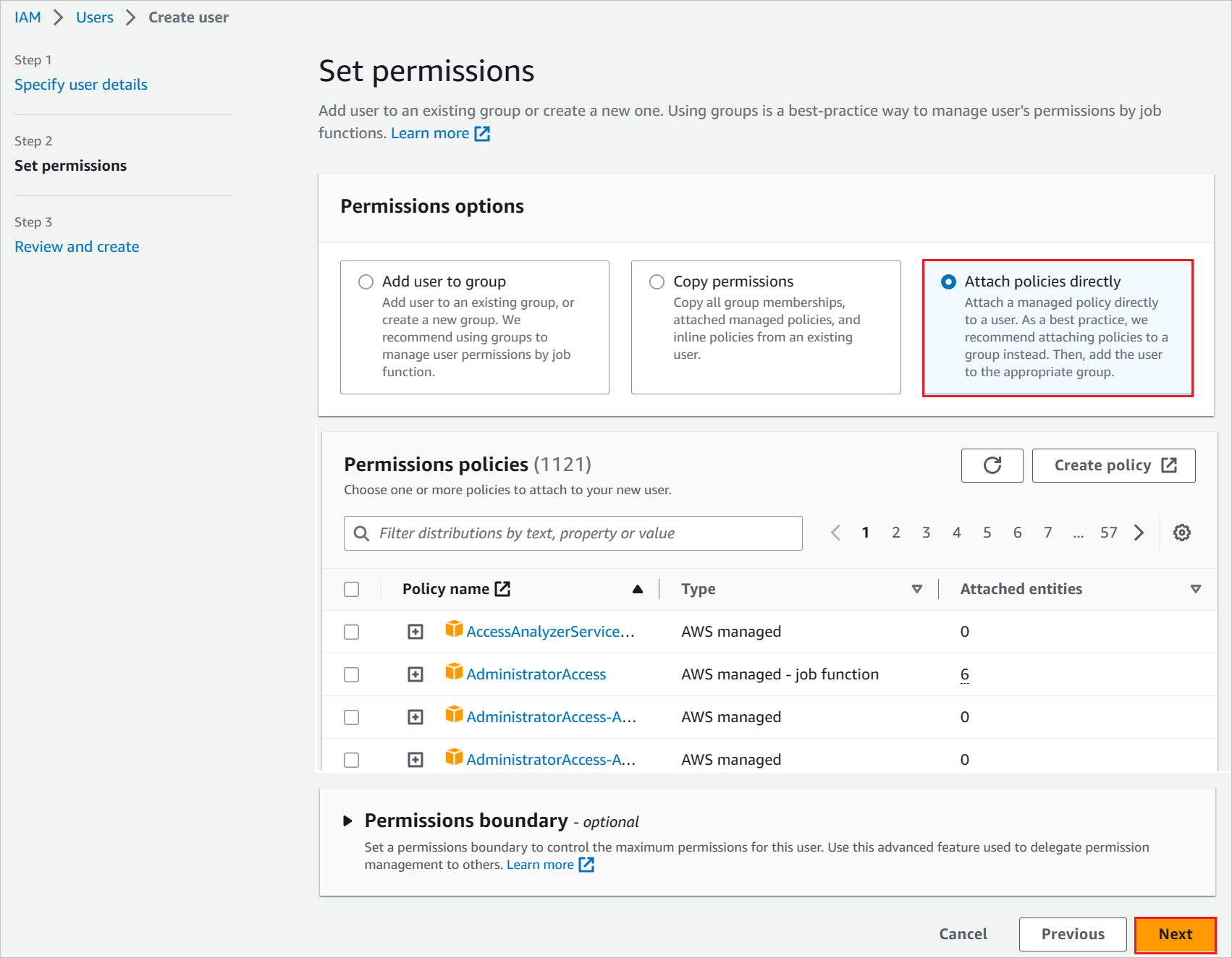

c. Creare un nuovo criterio per questo utente.

d. Selezionare Attach existing policies directly (Collega direttamente i criteri esistenti).

e. Cercare il nuovo criterio creato nella sezione filtro, AzureAD_SSOUserRole_Policy.

f. Selezionare il criterio e quindi selezionare Avanti.

Esaminare le scelte effettuate e selezionare Crea utente.

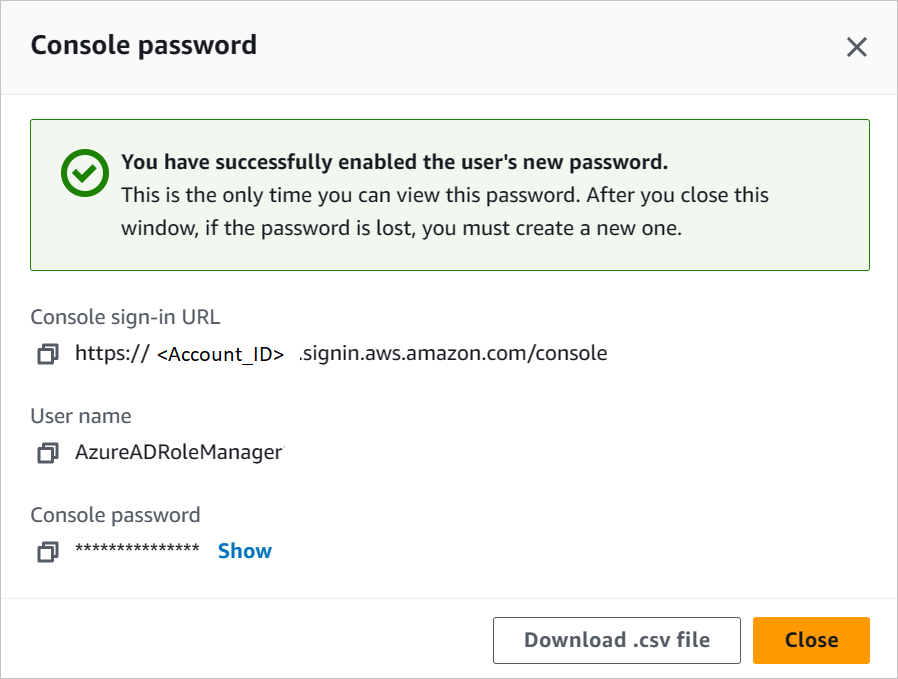

Per scaricare le credenziali utente di un utente, abilitare l'accesso alla console nella scheda Credenziali di sicurezza.

Immettere queste credenziali nella sezione Provisioning utenti di Microsoft Entra per recuperare i ruoli dalla console AWS.

Nota

AWS dispone di un set di autorizzazioni/limts per configurare l'accesso SSO di AWS. Per altre informazioni sui limiti di AWS, vedere questa pagina.

Come configurare il provisioning dei ruoli in AWS Single-Account Access

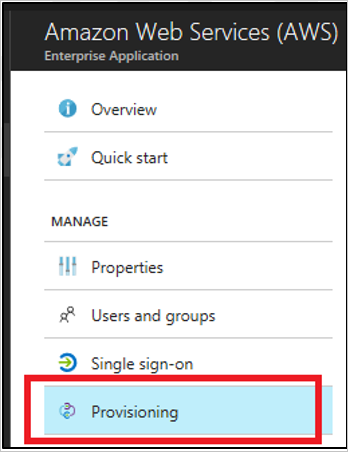

Nell'app AWS del portale di gestione di Microsoft Entra passare a Provisioning.

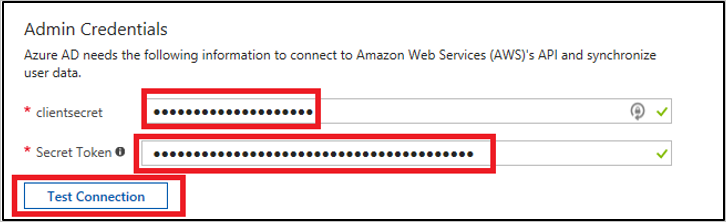

Immettere la chiave di accesso e il segreto rispettivamente nei campi Segreto client e Token segreto.

a. Immettere la chiave di accesso utente AWS nel campo Segreto client.

b. Immettere il segreto utente AWS nel campo Token segreto.

c. Selezionare Test connessione.

d. Salvare l'impostazione selezionando Salva.

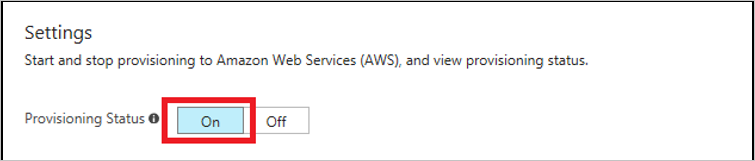

Nella sezione Impostazioni per Stato del provisioning selezionare Attiva. Quindi selezionare Salva.

Nota

Il servizio di provisioning importa ruoli solo da AWS a Microsoft Entra ID. Il servizio non effettua il provisioning di utenti e gruppi da Microsoft Entra ID ad AWS.

Nota

Dopo aver salvato le credenziali di provisioning, è necessario attendere l'esecuzione del ciclo di sincronizzazione iniziale. Il completamento della sincronizzazione richiede in genere circa 40 minuti. È possibile visualizzare lo stato dell'operazione nella parte inferiore della pagina Provisioning in Stato corrente.

Creare l'utente di test di AWS Single-Account Access

Questa sezione descrive come creare un utente di nome B.Simon in AWS Single-Account Access. AWS Single-Account Access non richiede la creazione di un utente nel proprio sistema per l'accesso SSO, quindi non è necessario eseguire alcuna azione qui.

Testare l'accesso SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Avviato da SP:

Fare clic su Test this application (Testa questa applicazione), verrà eseguito il reindirizzamento all'URL di accesso single-account AWS in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di accesso con account singolo aws e avviare il flusso di accesso da questa posizione.

Avviato da IDP:

- Fare clic su Test this application (Testa questa applicazione) e si dovrebbe accedere automaticamente all'istanza di AWS Single-Account Access per cui si è configurato l'accesso SSO.

È anche possibile usare App personali Microsoft per testare l'applicazione in qualsiasi modalità. Quando si fa clic sul riquadro aws Single-Account Access nella App personali, se è configurato in modalità SP, si dovrebbe essere reindirizzati alla pagina di accesso dell'applicazione per avviare il flusso di accesso e, se configurato in modalità IDP, si dovrebbe accedere automaticamente all'accesso all'account singolo AWS per cui si è configurato l'accesso SSO. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Problemi noti

L'integrazione del provisioning dell'accesso con account singolo aws non può essere usata nelle aree AWS Cina.

Nella sottosezione Mapping della sezione Provisioning viene visualizzato il messaggio "Caricamento..." e i mapping degli attributi non vengono mai visualizzati. L'unico flusso di lavoro di provisioning attualmente supportato è l'importazione di ruoli da AWS in MICROSOFT Entra ID per la selezione durante un'assegnazione di utenti o gruppi. I mapping di attributi per questo flusso di lavoro sono predeterminati e non configurabili.

Nella sezione Provisioning è possibile immettere un solo set di credenziali per un unico tenant AWS alla volta. Tutti i ruoli importati vengono scritti nella

appRolesproprietà dell'oggetto MICROSOFT Entra IDservicePrincipalper il tenant AWS.È possibile aggiungere più tenant AWS (rappresentati da

servicePrincipals) all'ID Microsoft Entra dalla raccolta per il provisioning. È però presente un problema noto che impedisce di scrivere automaticamente tutti i ruoli importati da più oggettiservicePrincipalsAWS usati per il provisioning nell'unico oggettoservicePrincipalusato per l'accesso SSO.Per ovviare al problema, è possibile usare l'API Microsoft Graph per estrarre tutti gli oggetti

appRolesimportati in ogni oggettoservicePrincipalAWS in cui è configurato il provisioning. È quindi possibile aggiungere queste stringhe di ruolo all'oggettoservicePrincipalAWS in cui è configurato l'accesso SSO.I ruoli devono soddisfare i requisiti seguenti per poter essere importati da AWS in Microsoft Entra ID:

- In AWS deve essere definito un solo provider SAML per i ruoli

- La lunghezza combinata dell'ARN (Amazon Resource Name) per il ruolo e l'ARN per il provider SAML associato non deve superare 240 caratteri.

Registro modifiche

- 01/12/2020: il limite di lunghezza per il ruolo è stato aumentato da 119 a 239 caratteri.

Passaggi successivi

Dopo aver configurato AWS Single-Account Access, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con app Microsoft Defender per il cloud.