Esercitazione: Integrazione dell'accesso Single Sign-On (SSO) di Microsoft Entra con SuccessFactors

In questa esercitazione si apprenderà come integrare SuccessFactors con Microsoft Entra ID. Integrando SuccessFactors con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a SuccessFactors.

- Abilitare gli utenti per l'accesso automatico a SuccessFactors con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di SuccessFactors abilitata per l'accesso Single Sign-On (SSO).

Descrizione dello scenario

In questa esercitazione viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- SuccessFactors supporta l'accesso SSO avviato da SP.

Aggiunta di SuccessFactors dalla raccolta

Per configurare l'integrazione di SuccessFactors in Microsoft Entra ID, è necessario aggiungere SuccessFactors dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare SuccessFactors nella casella di ricerca.

- Selezionare SuccessFactors nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra per SuccessFactors

Configurare e testare l'accesso SSO di Microsoft Entra con SuccessFactors usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in SuccessFactors.

Per configurare e testare l'accesso SSO di Microsoft Entra con SuccessFactors, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra: per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra: per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra : per abilitare B.Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di SuccessFactors: per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare l'utente di test di SuccessFactors: per avere una controparte di B.Simon in SuccessFactors collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare alla pagina di integrazione dell'applicazione Identity>Applications>Enterprise>SuccessFactors, individuare la sezione Gestione e selezionare Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

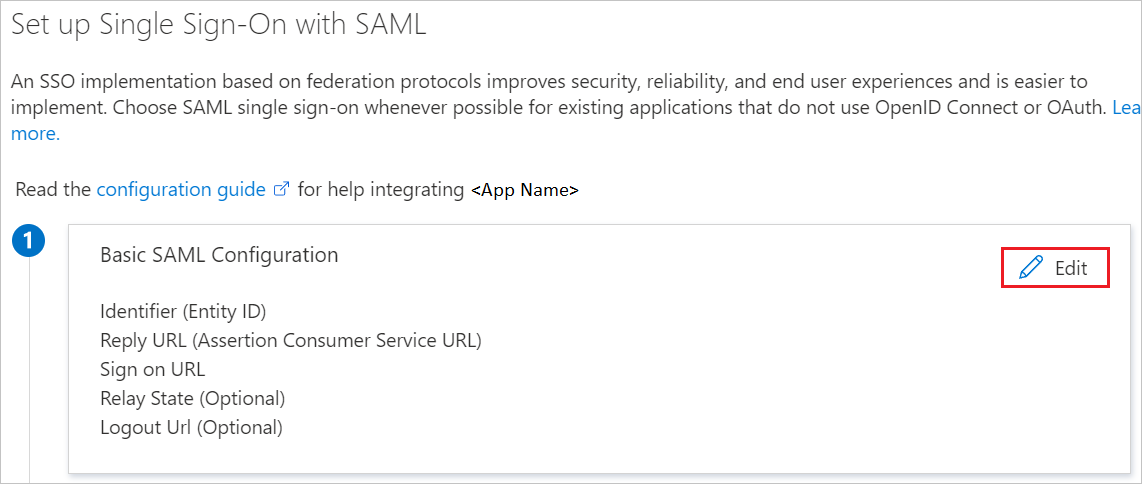

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Nella sezione Configurazione SAML di base seguire questa procedura:

a. Nella casella di testo URL di accesso digitare un URL in uno dei formati seguenti:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. Nella casella di testo Identificatore digitare un URL in uno dei formati seguenti:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. Nella casella di testo URL di risposta digitare un URL corrispondente al modello seguente:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Nota

Poiché questi non sono i valori reali, aggiornarli con l'URL di accesso, l'identificatore e l'URL di risposta effettivi. Contattare il team di supporto clienti di SuccessFactors per ottenere questi valori.

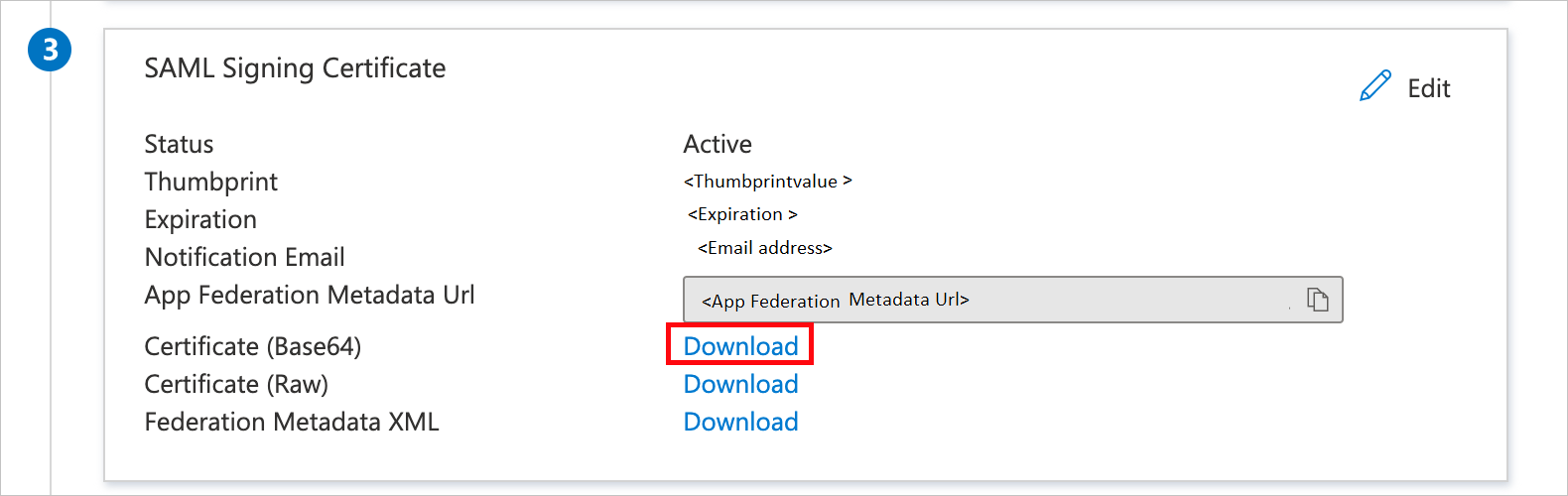

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare Certificato (Base64) e selezionare Scarica per scaricare il certificato e salvarlo nel computer.

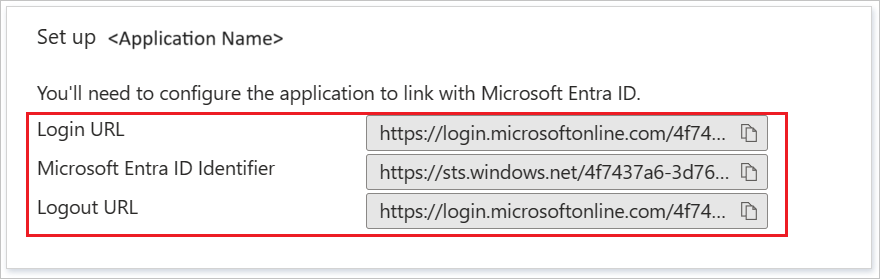

Nella sezione Configura SuccessFactors copiare gli URL appropriati in base alle esigenze.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un utente Amministrazione istrator.

- Passare a Utenti>identità>Tutti gli utenti.

- Selezionare Nuovo utente Crea nuovo utente> nella parte superiore della schermata.

- Nelle proprietà Utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome entità utente immettere .username@companydomain.extension Ad esempio,

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso a SuccessFactors.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>SuccessFactors.

- Nella pagina di panoramica dell'app selezionare Utenti e gruppi.

- Selezionare Aggiungi utente/gruppo, quindi utenti e gruppi nella finestra di dialogo Aggiungi assegnazione .

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede che agli utenti venga assegnato un ruolo, è possibile selezionarlo nell'elenco a discesa Selezionare un ruolo. Se per questa app non è stato configurato alcun ruolo, il ruolo selezionato è "Accesso predefinito".

- Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Configurare l'accesso Single Sign-On di SuccessFactors

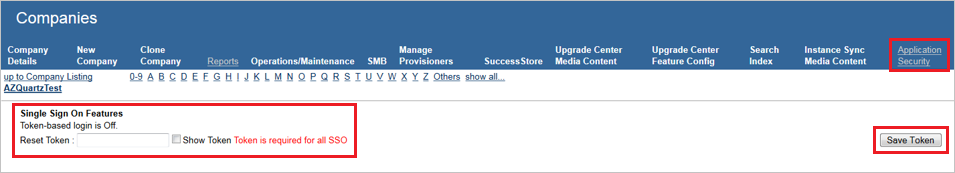

In un'altra finestra del Web browser accedere al portale di amministrazione di SuccessFactors come amministratore.

Vedere Sicurezza applicazione e Single Sign On Feature (Funzionalità di accesso Single Sign-On).

Inserire un valore qualsiasi in Reset Token (Reimposta token) e fare clic su Save Token (Salva token) per abilitare SSO SAML.

Nota

Questo valore viene usato come opzione di attivazione o disattivazione. Se viene salvato un valore, SSO SAML è ON. Se viene salvato un valore vuoto, SSO SAML è OFF.

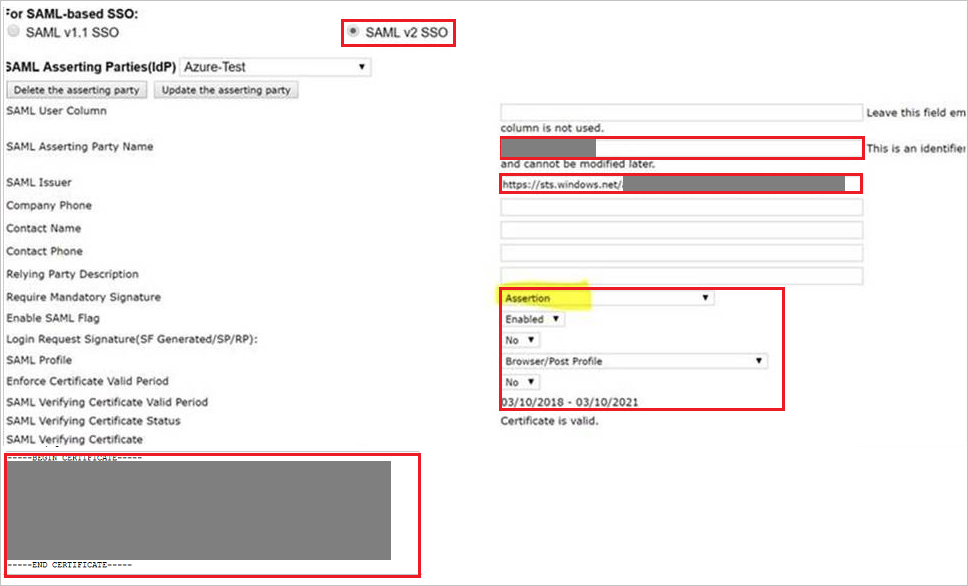

Nella schermata sottostante eseguire le azioni seguenti:

a. Selezionare il pulsante di opzione SAML v2 SSO (SSO SAML v2)

b. Impostare SAML Asserting Party Name (Nome dell'entità di asserzione SAML), ad esempio Autorità di certificazione SAML + Nome società.

c. Nella casella di testo Issuer URL (URL autorità di certificazione) incollare il valore di Microsoft Entra Identifier copiato in precedenza.

d. Selezionare Asserzione per Require Mandatory Signature (Richiedi firma obbligatoria).

e. Selezionare Abilitato per Enable SAML Flag (Abilita flag SAML).

f. Selezionare No per Login Request Signature(SF Generated/SP/RP) (Firma richiesta di accesso - Generata da SF/SP/RP).

g. Selezionare Browser/Post Profile (Profilo browser/post) per SAML Profile (Profilo SAML).

h. Selezionare No per Enforce Certificate Valid Period (Applicare periodo di validità certificato).

i. Copiare il contenuto del file del certificato scaricato dal portale di Azure, copiarlo e incollarlo nella casella di testo SAML Verifying Certificate (Verifica certificato SAML).

Nota

Il contenuto del certificato deve avere i tag di inizio e fine certificato.

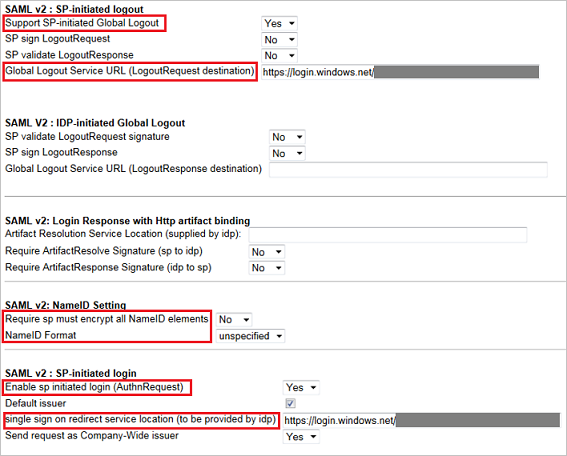

Passare a SAML V2 e seguire questa procedura:

a. Selezionare Sì per Support SP-initiated Global Logout (Supporto disconnessione globale avviata da SP).

b. Nella casella di testo Global Logout Service URL (LogoutRequest destination) (URL del servizio disconnessione globale - Destinazione LogoutRequest) incollare il valore Sign-Out URL (URL di disconnessione) copiato dal portale di Azure.

c. Selezionare No per Require sp must encrypt all NameID element (Richiesta a sp di crittografare tutti gli elementi NameID).

d. Selezionare non specificato per NameID Format (Formato NameID).

e. Selezionare Sì per Enable sp initiated login (AuthnRequest) (Abilita accesso avviato da sp - AuthnRequest).

f. Nella casella di testo Invia richiesta come autorità di certificazione a livello aziendale incollare il valore di URL di accesso copiato in precedenza.

Eseguire questi passaggi se si vuole che i nomi utente di account di accesso utente non facciano distinzione tra maiuscole e minuscole.

a. Vedere Impostazioni società in basso.

b. Selezionare la casella di controllo accanto alla Enable Non-Case-Sensitive Username (Abilita nome utente senza distinzione maiuscole/minuscole).

c. Fare clic su Salva.

Nota

Se si prova ad abilitare questa opzione, il sistema controlla se viene creato un nome di account di accesso SAML duplicato. Ad esempio, se il cliente ha nomi utente Utente1 e utente1. L'annullamento della distinzione maiuscole/minuscole crea questi duplicati. Il sistema visualizza un messaggio di errore e non abilita la funzionalità. Il cliente deve modificare uno dei nomi utente in modo che sia scritto diversamente.

Creare l'utente di test di SuccessFactors

Per consentire agli utenti di Microsoft Entra di accedere a SuccessFactors, è necessario eseguirne il provisioning in SuccessFactors. Nel caso di SuccessFactors, il provisioning è un'attività manuale.

Per creare utenti in SuccessFactors, è necessario contattare il team di supporto di SuccessFactors.

Testare l'accesso SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Fare clic su Test this application (Testa questa applicazione), verrà eseguito il reindirizzamento all'URL di accesso di SuccessFactors in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di accesso di SuccessFactors e avviare il flusso di accesso da questa posizione.

È possibile usare App personali Microsoft. Quando si fa clic sul riquadro di SuccessFactors in App personali, verrà eseguito il reindirizzamento all'URL di accesso di SuccessFactors. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Passaggi successivi

Dopo aver configurato SuccessFactors, è possibile applicare i controlli sessione che consentono di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. I controlli sessione costituiscono un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con app Microsoft Defender per il cloud.