Ripristinare un account di gestione automatica

Importante

Questo articolo è rilevante solo per i computer di cui è stato eseguito l'onboarding nella versione precedente di Gestione automatica (API versione 2020-06-30-preview). Lo stato di questi computer sarà Necessario eseguire l'aggiornamento.

L'account di gestione automatica di Azure è il contesto di sicurezza o l'identità con cui si verificano le operazioni automatizzate. Se di recente è stata spostata una sottoscrizione che contiene un account di gestione automatica in un nuovo tenant, è necessario riconfigurare l'account. Per riconfigurarlo, è necessario reimpostare il tipo di identità e assegnare i ruoli appropriati per l'account.

Passaggio 1: Reimpostare il tipo di identità account di gestione automatica

Reimpostare il tipo di identità account di gestione automatica usando il modello di Azure Resource Manager (ARM) seguente. Salvare il file in locale come armdeploy.json o un nome simile. Prendere nota del nome e della posizione dell'account di gestione automatica perché sono parametri obbligatori nel modello di Resource Manager.

Creare una distribuzione di Resource Manager usando il modello seguente. Usare

identityType = None.- È possibile creare la distribuzione nell'interfaccia della riga di comando di Azure usando

az deployment sub create. Per altre informazioni, vedere az deployment sub. - È possibile creare la distribuzione in PowerShell usando il

New-AzDeploymentmodulo . Per altre informazioni, vedere New-AzDeployment.

- È possibile creare la distribuzione nell'interfaccia della riga di comando di Azure usando

Eseguire di nuovo lo stesso modello di Resource Manager con

identityType = SystemAssigned.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

Passaggio 2: Assegnare i ruoli appropriati per l'account di gestione automatica

L'account di gestione automatica richiede i ruoli Collaboratore e Collaboratore criteri risorse nella sottoscrizione che contiene le macchine virtuali gestite automaticamente. È possibile assegnare questi ruoli usando l'interfaccia della riga di comando di Azure portale di Azure, i modelli di Resource Manager o l'interfaccia della riga di comando di Azure.

Se si usa un modello di Resource Manager o l'interfaccia della riga di comando di Azure, sarà necessario l'ID entità (noto anche come ID oggetto) dell'account di gestione automatica. Non è necessario l'ID se si usa il portale di Azure. È possibile trovare questo ID usando questi metodi:

Interfaccia della riga di comando di Azure: usare il comando

az ad sp list --display-name <name of your Automanage Account>.portale di Azure: Vai a Microsoft Entra ID e cercare l'account di gestione automatica in base al nome. In Applicazioni aziendali selezionare il nome account di gestione automatica quando viene visualizzato.

Azure portal

In Sottoscrizioni passare alla sottoscrizione che contiene le macchine virtuali gestite automaticamente.

Seleziona Controllo di accesso (IAM).

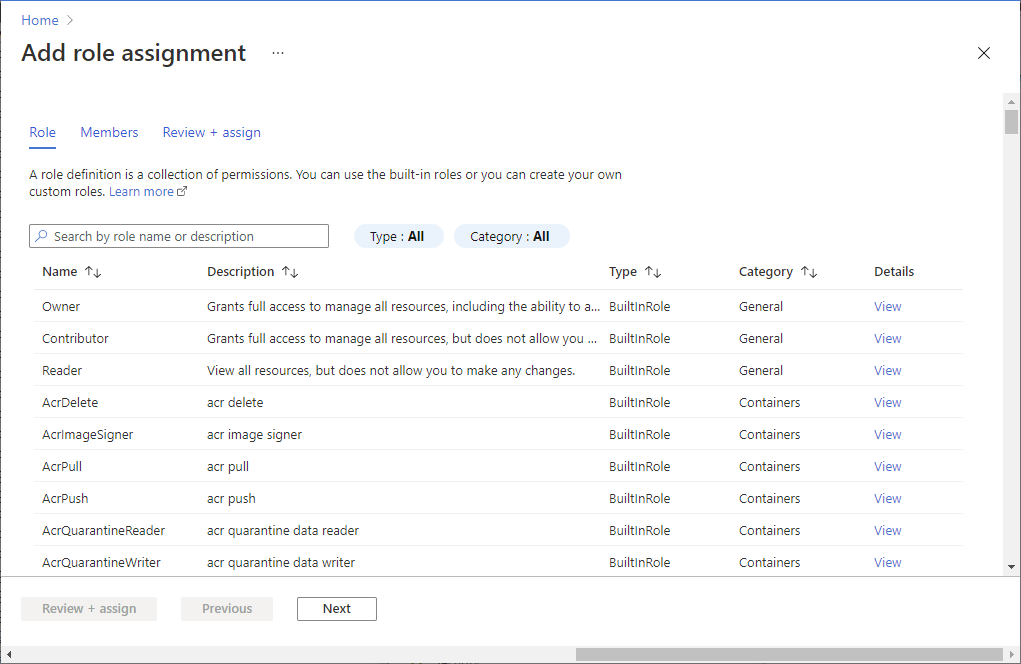

Selezionare Aggiungi aggiungi>assegnazione di ruolo per aprire la pagina Aggiungi assegnazione di ruolo.

Assegnare il ruolo seguente. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Impostazione Valore Ruolo Collaboratore Assegna accesso a Utente, gruppo o entità servizio Membri <Nome dell'account di gestione automatica>

Ripetere i passaggi da 2 a 4, selezionando il ruolo Collaboratore criteri risorsa.

Modello ARM

Eseguire il modello di Resource Manager seguente. Sarà necessario l'ID entità dell'account di gestione automatica. I passaggi per ottenerlo si trovano all'inizio di questa sezione. Immettere l'ID quando viene richiesto.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

Interfaccia della riga di comando di Azure

Eseguire i comandi seguenti:

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>