Usare chiavi di crittografia gestite dal cliente con Lustre gestito di Azure

È possibile usare Azure Key Vault per controllare la proprietà delle chiavi usate per crittografare i dati archiviati in un file system lustre gestito di Azure. Questo articolo illustra come usare chiavi gestite dal cliente per la crittografia dei dati con Lustre gestito di Azure.

Nota

Tutti i dati archiviati in Azure vengono crittografati inattivi usando chiavi gestite da Microsoft per impostazione predefinita. È necessario seguire la procedura descritta in questo articolo solo se si vogliono gestire le chiavi usate per crittografare i dati quando vengono archiviati nel cluster Lustre gestito di Azure.

La crittografia dell'host della macchina virtuale protegge tutte le informazioni sui dischi gestiti che contengono i dati in un file system lustre gestito di Azure, anche se si aggiunge una chiave customer per i dischi Lustre. L'aggiunta di una chiave gestita dal cliente offre un livello di sicurezza aggiuntivo per esigenze di sicurezza elevate. Per altre informazioni, vedere Crittografia lato server dell'archiviazione su disco di Azure.

Esistono tre passaggi per abilitare la crittografia della chiave gestita dal cliente per Lustre gestito di Azure:

- Configurare un Key Vault di Azure per archiviare le chiavi.

- Creare un'identità gestita che possa accedere a tale insieme di credenziali delle chiavi.

- Quando si crea il file system, scegliere crittografia della chiave gestita dal cliente e specificare l'insieme di credenziali delle chiavi, la chiave e l'identità gestita da usare.

Questo articolo illustra questi passaggi in modo più dettagliato.

Dopo aver creato il file system, non è possibile passare tra chiavi gestite dal cliente e chiavi gestite da Microsoft.

Prerequisiti

È possibile usare un insieme di credenziali delle chiavi e una chiave preesistenti oppure crearne di nuovi da usare con Lustre gestito di Azure. Vedere le impostazioni necessarie seguenti per assicurarsi di avere un insieme di credenziali delle chiavi e una chiave configurati correttamente.

Creare un insieme di credenziali delle chiavi e una chiave

Configurare un insieme di credenziali delle chiavi di Azure per archiviare le chiavi di crittografia. L'insieme di credenziali delle chiavi e la chiave devono soddisfare questi requisiti per l'uso con Lustre gestito di Azure.

Proprietà dell'insieme di credenziali delle chiavi

Le impostazioni seguenti sono necessarie per l'uso con Lustre gestito di Azure. È possibile configurare le opzioni non elencate in base alle esigenze.

Nozioni fondamentali:

- Sottoscrizione: usare la stessa sottoscrizione usata per il cluster Lustre gestito di Azure.

- Area: l'insieme di credenziali delle chiavi deve trovarsi nella stessa area del cluster Lustre gestito di Azure.

- Piano tariffario : il livello Standard è sufficiente per l'uso con Lustre gestito di Azure.

- Eliminazione temporanea: Lustre gestito di Azure abilita l'eliminazione temporanea se non è già configurata nell'insieme di credenziali delle chiavi.

- Protezione dall'eliminazione: abilitare la protezione dall'eliminazione.

Criteri di accesso:

- Configurazione di accesso : impostare sul controllo degli accessi in base al ruolo di Azure.

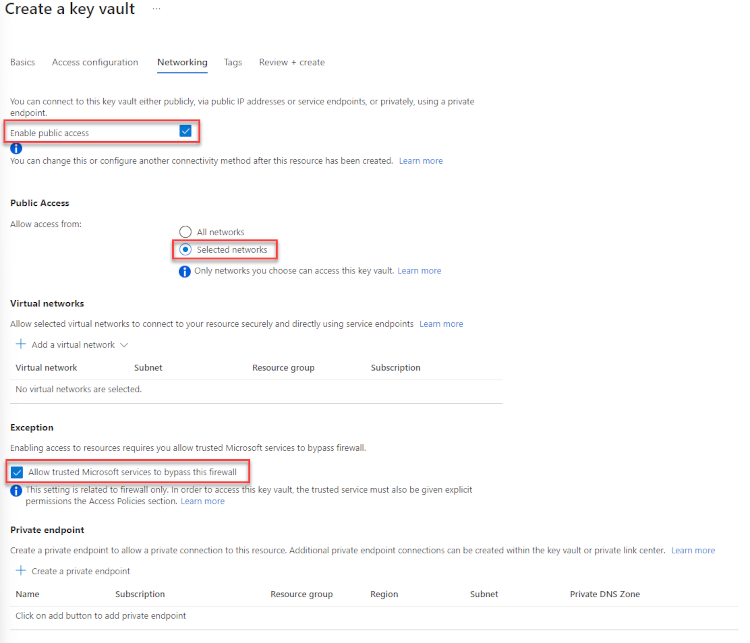

Rete:

Accesso pubblico : deve essere abilitato.

Consenti accesso : selezionare Tutte le reti o, se è necessario limitare l'accesso, selezionare Reti selezionate

- Se si sceglie Reti selezionate , è necessario abilitare l'opzione Consenti ai servizi Microsoft attendibili di ignorare questa opzione del firewall nella sezione Eccezione riportata di seguito.

Nota

Se si usa un insieme di credenziali delle chiavi esistente, è possibile esaminare la sezione impostazioni di rete per verificare che Consenti l'accesso da sia impostato su Consenti l'accesso pubblico da tutte le reti o apportare modifiche, se necessario.

Proprietà della chiave

- Tipo di chiave - RSA

- Dimensioni chiave RSA - 2048

- Abilitato - Sì

Autorizzazioni di accesso all'insieme di credenziali delle chiavi:

L'utente che crea il sistema Lustre gestito di Azure deve avere autorizzazioni equivalenti al ruolo collaboratore Key Vault. Per configurare e gestire azure Key Vault sono necessarie le stesse autorizzazioni.

Per altre informazioni, vedere Proteggere l'accesso a un insieme di credenziali delle chiavi.

Altre informazioni di base su Azure Key Vault.

Creare un'identità gestita assegnata dall'utente

Il file system lustre gestito di Azure necessita di un'identità gestita assegnata dall'utente per accedere all'insieme di credenziali delle chiavi.

Le identità gestite sono credenziali di identità autonome che prendono il posto delle identità utente quando accedono ai servizi di Azure tramite Microsoft Entra ID. Analogamente ad altri utenti, possono essere assegnati ruoli e autorizzazioni. Altre informazioni sulle identità gestite.

Creare questa identità prima di creare il file system e concedere l'accesso all'insieme di credenziali delle chiavi.

Nota

Se si specifica un'identità gestita che non può accedere all'insieme di credenziali delle chiavi, non sarà possibile creare il file system.

Per altre informazioni, vedere la documentazione relativa alle identità gestite:

Creare il file system lustre gestito di Azure con chiavi di crittografia gestite dal cliente

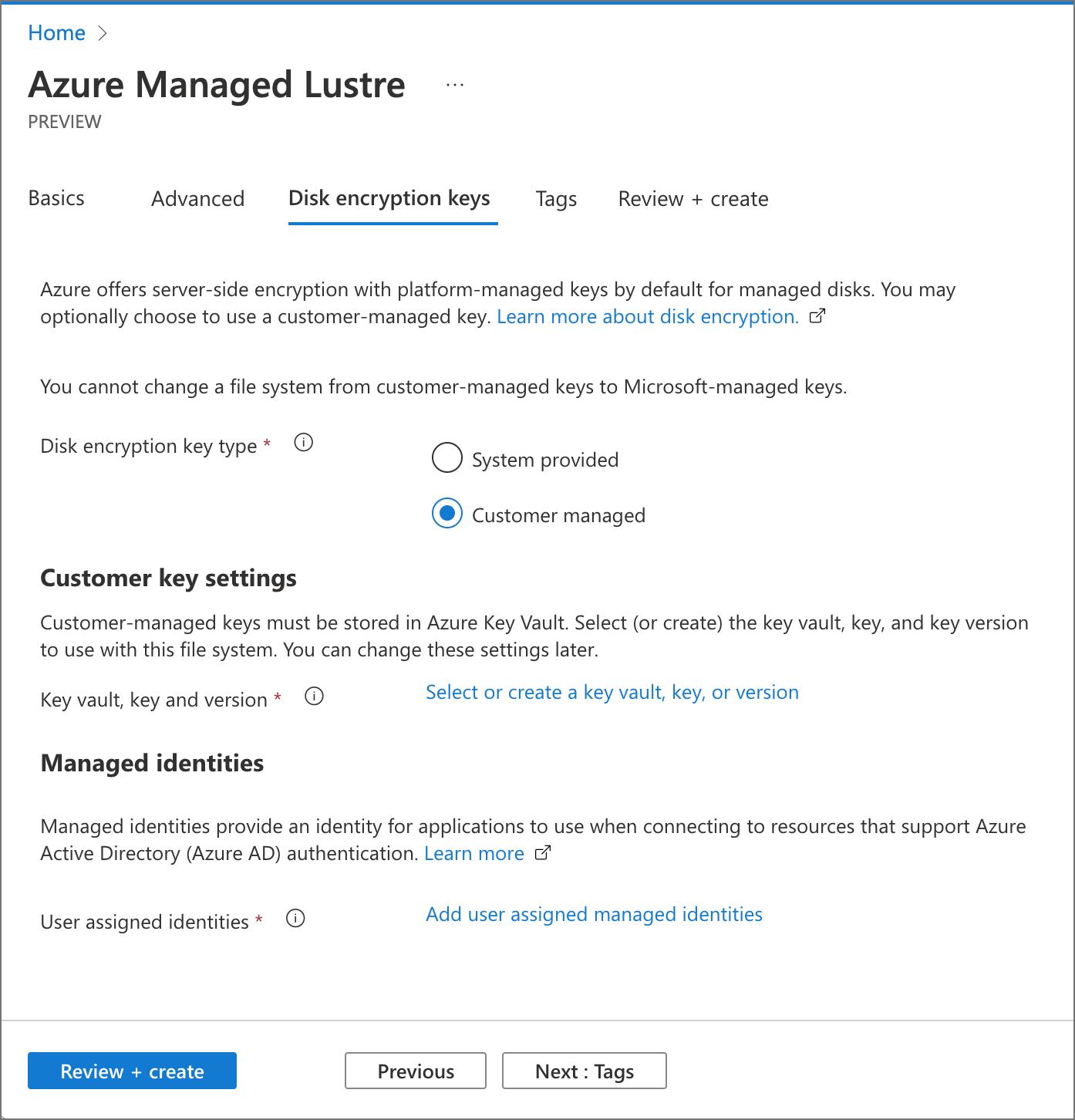

Quando si crea il file system lustre gestito di Azure, usare la scheda Chiavi di crittografia del disco per selezionare Customer managed (Cliente gestito ) nell'impostazione Tipo di chiave di crittografia del disco . Vengono visualizzate altre sezioni per le impostazioni di Customer Key e le identità gestite.

Tenere presente che è possibile configurare chiavi gestite dal cliente solo in fase di creazione. Non è possibile modificare il tipo di chiavi di crittografia usate per un file system lustre gestito di Azure esistente.

Impostazioni chiave cliente

Selezionare il collegamento in Impostazioni chiave cliente per selezionare le impostazioni dell'insieme di credenziali delle chiavi, della chiave e della versione. È anche possibile creare una nuova Key Vault di Azure da questa pagina. Se si crea un nuovo insieme di credenziali delle chiavi, ricordarsi di concedere all'identità gestita l'accesso.

Se l'Key Vault di Azure non viene visualizzato nell'elenco, controllare questi requisiti:

- Il file system si trova nella stessa sottoscrizione dell'insieme di credenziali delle chiavi?

- Il file system si trova nella stessa area dell'insieme di credenziali delle chiavi?

- Esiste connettività di rete tra il portale di Azure e l'insieme di credenziali delle chiavi?

Dopo aver selezionato un insieme di credenziali, selezionare la singola chiave nelle opzioni disponibili o creare una nuova chiave. La chiave deve essere una chiave RSA a 2048 bit.

Specificare la versione per la chiave selezionata. Per altre informazioni sul controllo delle versioni, vedere la documentazione di Azure Key Vault.

Impostazioni delle identità gestite

Selezionare il collegamento in Identità gestite e selezionare l'identità usata dal file system lustre gestito di Azure per l'accesso all'insieme di credenziali delle chiavi.

Dopo aver configurato queste impostazioni della chiave di crittografia, passare alla scheda Rivedi e crea e completare la creazione del file system come di consueto.

Passaggi successivi

Questi articoli illustrano altre informazioni sull'uso di azure Key Vault e delle chiavi gestite dal cliente per crittografare i dati in Azure:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per