Test dietro un firewall

Per garantire la disponibilità degli endpoint dietro i firewall, abilitare test di disponibilità pubblici o eseguire test di disponibilità in scenari disconnessi o senza ingresso.

Abilitazione del test di disponibilità pubblica

Verificare che il sito Web interno abbia un record DNS (Domain Name System) pubblico. I test di disponibilità hanno esito negativo se il DNS non può essere risolto. Per altre informazioni, vedere Creare un nome di dominio personalizzato per l'applicazione interna.

Avviso

Gli indirizzi IP usati dal servizio test di disponibilità vengono condivisi e possono esporre gli endpoint di servizio protetti dal firewall ad altri test. Il filtro degli indirizzi IP da solo non protegge il traffico del servizio, quindi è consigliabile aggiungere intestazioni personalizzate aggiuntive per verificare l'origine della richiesta Web. Per altre informazioni, vedere Tag del servizio di rete virtuale.

Autenticare il traffico

Impostare intestazioni personalizzate nei test di disponibilità standard per convalidare il traffico.

Generare un token o un GUID per identificare il traffico dai test di disponibilità.

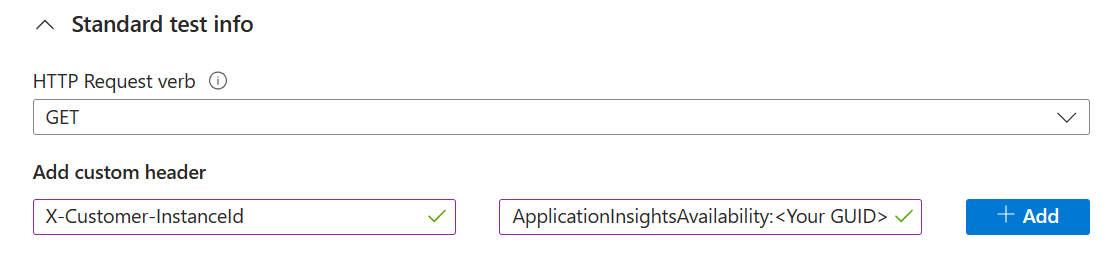

Aggiungere l'intestazione personalizzata "X-Customer-InstanceId" con il valore

ApplicationInsightsAvailability:<GUID generated in step 1>nella sezione "Standard test info" durante la creazione o l'aggiornamento dei test di disponibilità.Verificare che il servizio controlli se il traffico in ingresso include l'intestazione e il valore definiti nei passaggi precedenti.

In alternativa, impostare il token come parametro di query. Ad esempio: https://yourtestendpoint/?x-customer-instanceid=applicationinsightsavailability:<your guid>.

Configurare il firewall per consentire le richieste in ingresso dai test di disponibilità

Nota

Questo esempio è specifico dell'utilizzo dei tag del servizio del gruppo di sicurezza di rete. Molti servizi di Azure accettano tag di servizio, ognuno dei quali richiede passaggi di configurazione diversi.

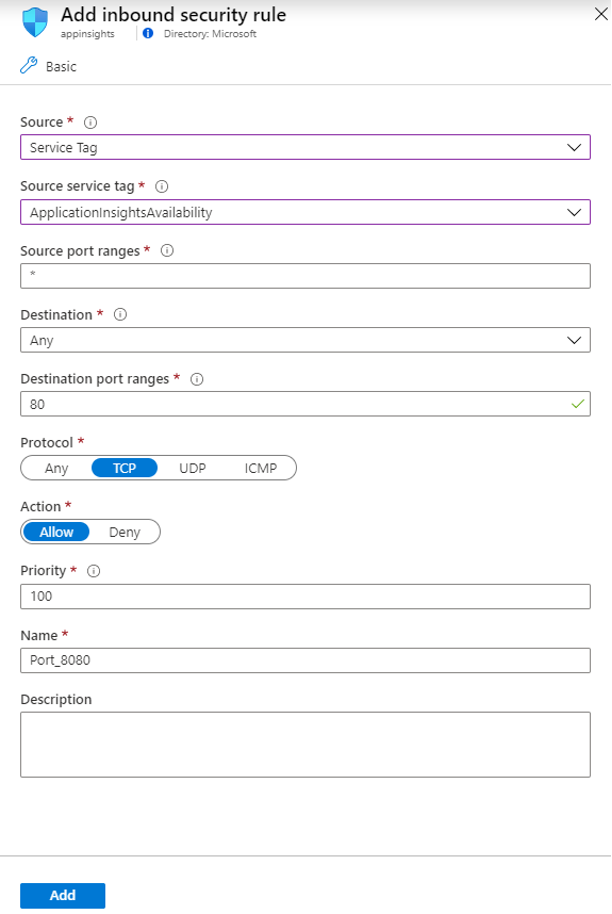

Per semplificare l'abilitazione dei servizi di Azure senza autorizzare singoli indirizzi IP o mantenere un elenco di indirizzi IP aggiornati, usare i tag del servizio. Applicare questi tag tra Firewall di Azure e gruppi di sicurezza di rete, consentendo al servizio test di disponibilità l'accesso agli endpoint. Il tag

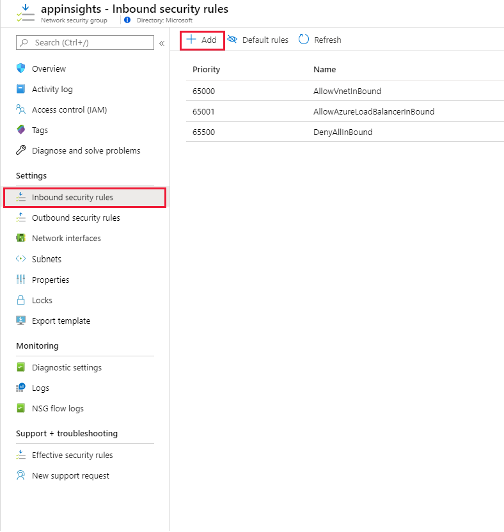

ApplicationInsightsAvailabilitydel servizio si applica a tutti i test di disponibilità.Se si usano i gruppi di sicurezza di rete di Azure, passare alla risorsa del gruppo di sicurezza di rete e in Impostazioni selezionare regole di sicurezza in ingresso. Selezionare Aggiungi.

Selezionare quindi Tag servizio come origine e selezionare ApplicationInsightsAvailability come tag del servizio di origine. Usare le porte 80 (http) e 443 (https) aperte per il traffico in ingresso dal tag di servizio.

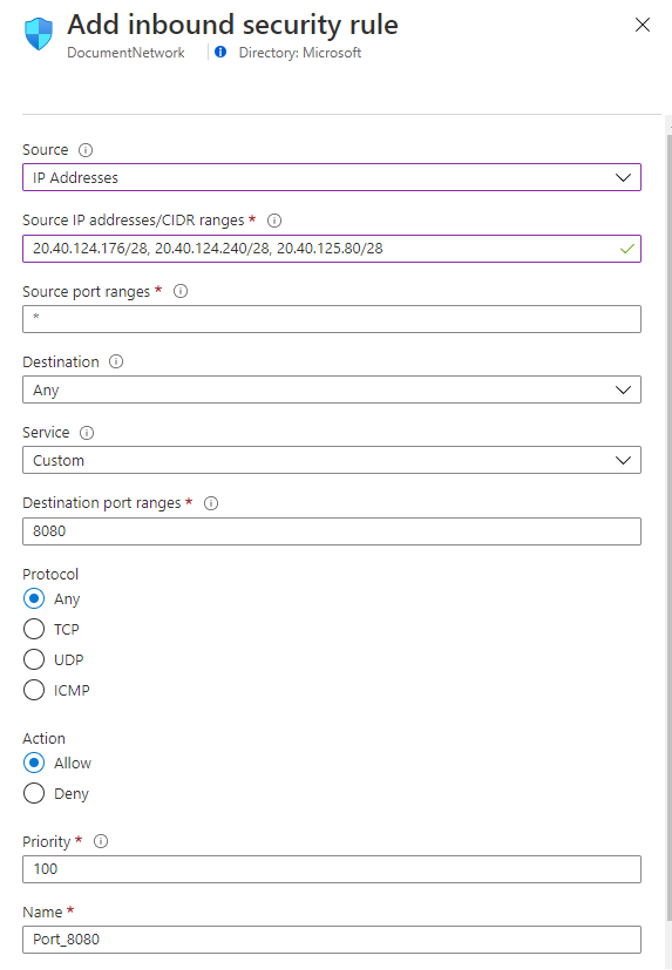

Per gestire l'accesso quando gli endpoint si trovano all'esterno di Azure o quando i tag di servizio non sono un'opzione, consentire gli indirizzi IP degli agenti di test Web. È possibile eseguire query su intervalli IP usando PowerShell, l'interfaccia della riga di comando di Azure o una chiamata REST con l'API tag del servizio. Per un elenco completo dei tag di servizio correnti e dei relativi dettagli IP, scaricare il file JSON.

Nella risorsa del gruppo di sicurezza di rete, in Impostazioni selezionare regole di sicurezza in ingresso. Selezionare Aggiungi.

Selezionare quindi Indirizzi IP come origine. Aggiungere quindi gli indirizzi IP in un elenco delimitato da virgole negli intervalli DI INDIRIZZI IP/CIRD di origine.

Scenari di ingresso disconnessi o non presenti

- Connessione la risorsa di Application Insights all'endpoint del servizio interno usando collegamento privato di Azure.

- Scrivere codice personalizzato per testare periodicamente il server o gli endpoint interni. Inviare i risultati ad Application Insights usando l'API TrackAvailability() nel pacchetto SDK principale.

Risoluzione dei problemi

Per altre informazioni, vedere l'articolo sulla risoluzione dei problemi.