Registrare un'app per richiedere token di autorizzazione e usare le API

Per accedere alle API REST di Azure, ad esempio l'API Log Analytics o per inviare metriche personalizzate, è possibile generare un token di autorizzazione basato su un ID client e un segreto. Il token viene quindi passato nella richiesta dell'API REST. Questo articolo illustra come registrare un'app client e creare un segreto client in modo da poter generare un token.

Registrare un'app

Creare un'entità servizio e registrare un'app usando il portale di Azure, l'interfaccia della riga di comando di Azure o PowerShell.

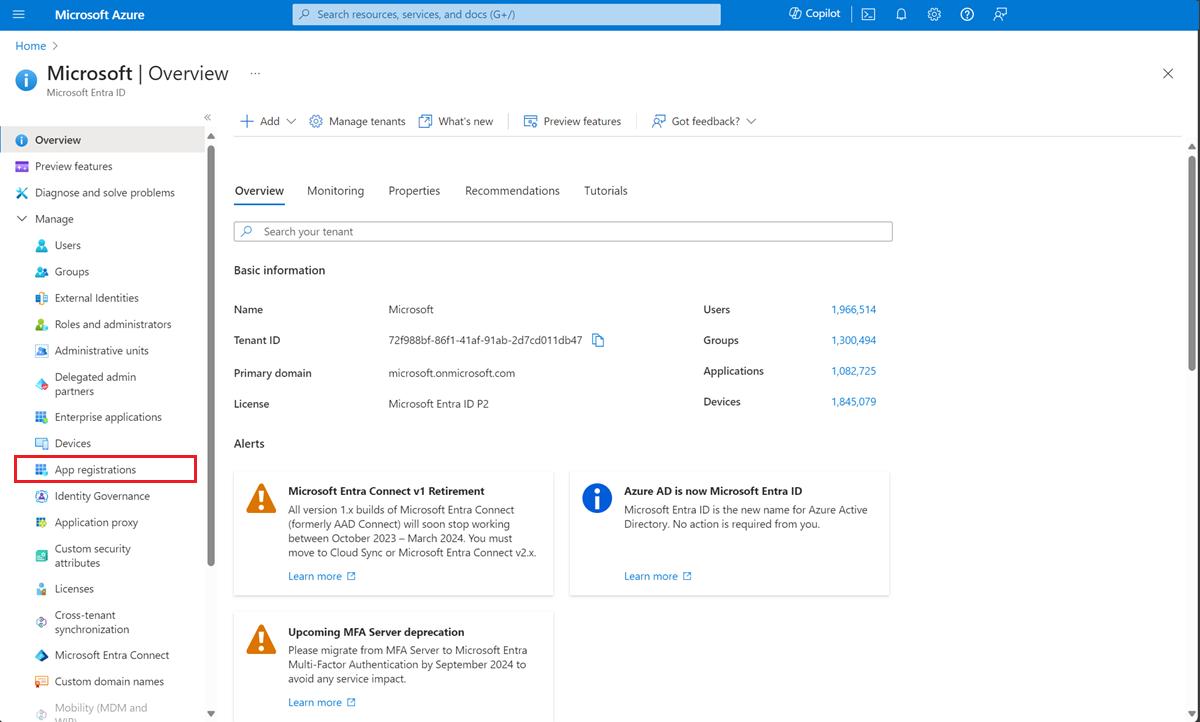

Per registrare un'app, aprire la pagina Panoramica di Active Directory nella portale di Azure.

Selezionare Registrazioni app sulla barra laterale.

Selezionare Nuova registrazione

Nella pagina Registra un'applicazione immettere un nome per l'applicazione.

Selezionare Registra

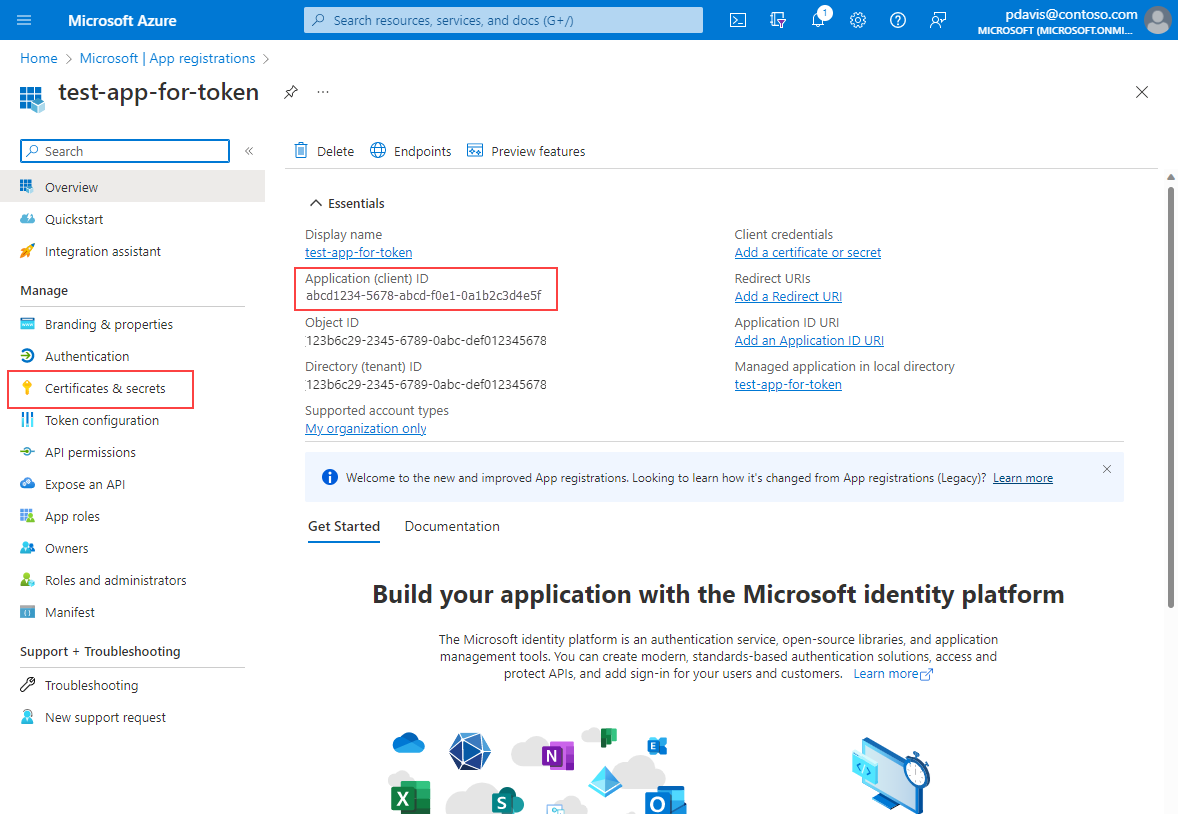

Nella pagina di panoramica dell'app selezionare Certificati e segreti

Prendere nota dell'ID applicazione (client). Viene usato nella richiesta HTTP per un token.

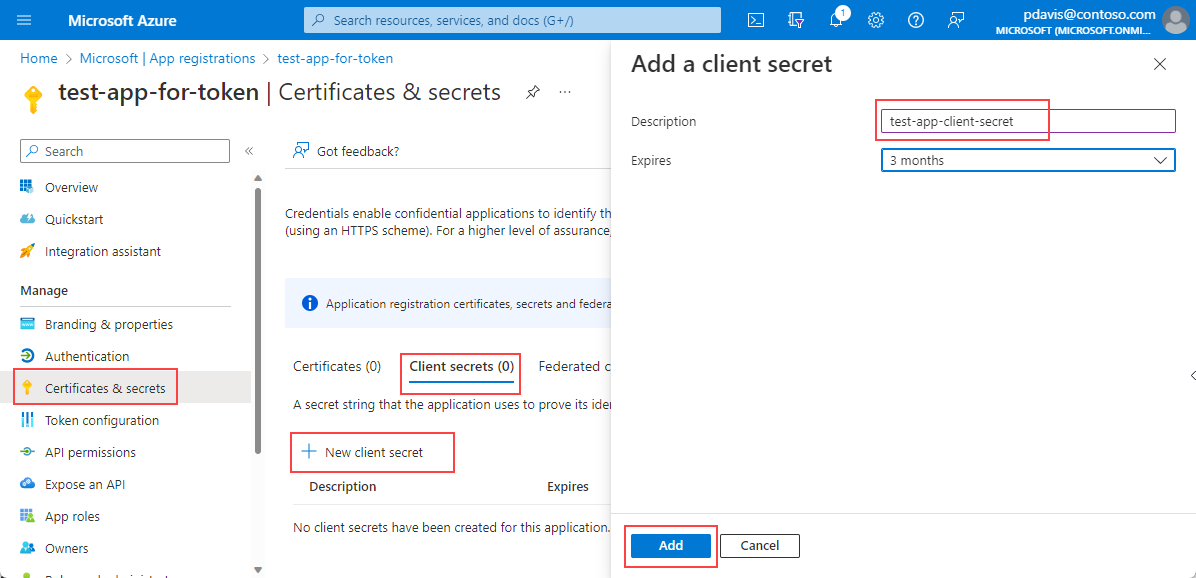

Nella scheda Segreti client Selezionare nuovo segreto client

Immettere una descrizione e selezionare Aggiungi

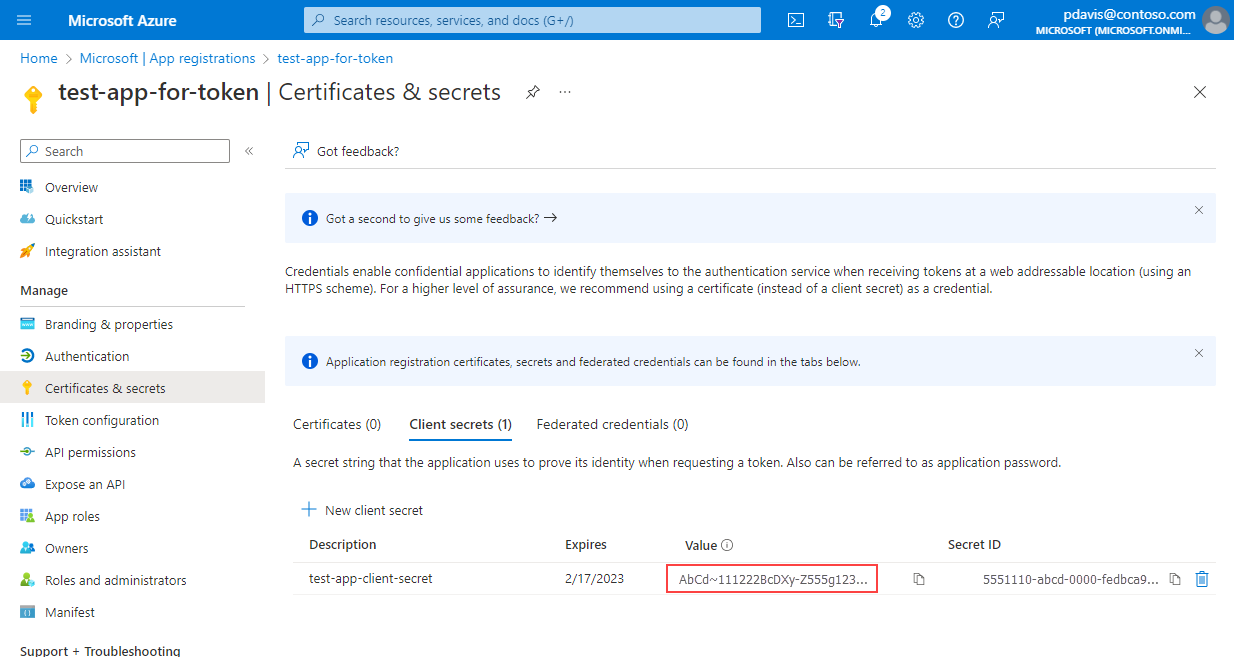

Copiare e salvare il valore del segreto client.

Nota

I valori dei segreti client possono essere visualizzati solo subito dopo la creazione. Assicurarsi di salvare il segreto prima di uscire dalla pagina.

Passaggi successivi

Prima di poter generare un token usando l'app, l'ID client e il segreto, assegnare l'app a un ruolo usando il controllo di accesso (IAM) per la risorsa a cui si vuole accedere. Il ruolo dipenderà dal tipo di risorsa e dall'API che si vuole usare.

ad esempio:

Per concedere all'app la lettura da un'area di lavoro Log Analytics, aggiungere l'app come membro al ruolo Lettore usando il controllo di accesso (IAM) per l'area di lavoro Log Analytics. Per altre informazioni, vedere Accedere all'API

Per concedere l'accesso per inviare metriche personalizzate per una risorsa, aggiungere l'app come membro al ruolo Server di pubblicazione metriche di monitoraggio usando il controllo di accesso (IAM) per la risorsa. Per altre informazioni, vedere Inviare metriche al database delle metriche di Monitoraggio di Azure usando l'API REST

Per altre informazioni, vedere Assegnare ruoli di Azure usando il portale di Azure

Dopo aver assegnato un ruolo, è possibile usare l'app, l'ID client e il segreto client per generare un token di connessione per accedere all'API REST.

Nota

Quando si usa l'autenticazione Microsoft Entra, potrebbero essere necessari fino a 60 minuti prima che l'API REST di app Azure lication Insights riconosca nuove autorizzazioni di controllo degli accessi in base al ruolo. Durante la propagazione delle autorizzazioni, le chiamate API REST potrebbero non riuscire con codice di errore 403.