Usare Criteri di Azure per applicare l'autenticazione basata solo su Microsoft Entra con Azure SQL

Si applica a:Database SQL di Azure

Istanza gestita di SQL di Azure

Questo articolo illustra la creazione di un criterio di Azure che applichi l'autenticazione basata solo su Microsoft Entra quando gli utenti creano un'Istanza gestita di SQL di Azure o un server logico per database SQL di Azure. Per altre informazioni sull'autenticazione basata solo su Microsoft Entra durante la creazione di risorse, vedere Creare un server con l'autenticazione basata solo su Microsoft Entra abilitata in Azure SQL.

Nota

Anche se Azure Active Directory (Azure AD) è stato rinominato Microsoft Entra ID, i nomi dei criteri contengono attualmente il nome originale di Azure AD, quindi i termini autenticazione basata solo su Microsoft Entra e autenticazione basata solo su Azure AD sono usati in modo intercambiabile in questo articolo.

In questo articolo vengono illustrate le operazioni seguenti:

- Creare un criterio di Azure che applichi alla creazione del server logico o dell'istanza gestita l'autenticazione basata solo su Microsoft Entra abilitata

- Controllare la conformità del criterio di Azure

Prerequisito

- Disporre di autorizzazioni per gestire Criteri di Azure. Per altre informazioni vedere Autorizzazioni di Controllo degli accessi in base al ruolo di Azure in Criteri di Azure.

Creare un criterio di Azure

Iniziare creando un criterio di Azure che applichi il provisioning di database SQL o Istanza gestita con l'autenticazione basata solo su Azure AD abilitata.

Accedere al portale di Azure.

Cercare il servizio Criteri.

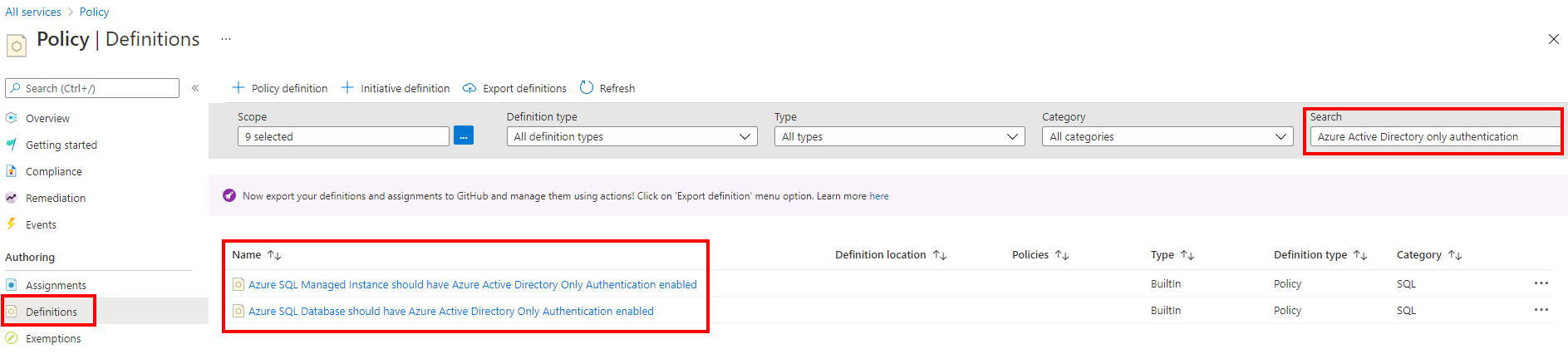

Nelle impostazioni di creazione, selezionare Definizioni.

Nella casella Cerca, cercare Autenticazione basata solo su Azure Active Directory.

Sono disponibili due criteri predefiniti per applicare l'autenticazione basata solo su Azure AD. Uno è per database SQL, l'altro è per Istanza gestita di SQL.

- Il database SQL di Azure deve avere l'autenticazione basata solo su Azure Active Directory abilitata

- Istanza gestita di SQL di Azure deve avere l'autenticazione basata solo su Azure Active Directory abilitata

Selezionare il nome del criterio per il servizio. In questo esempio verrà usato il database SQL di Azure. Selezionare Il database SQL di Azure deve avere l'autenticazione basata solo su Azure Active Directory abilitata.

Selezionare Assegna nel nuovo menu.

Nota

Lo script JSON nel menu mostra la definizione di criteri predefinita che può essere usata come modello per compilare un criterio di Azure personalizzato per database SQL. Per impostazione predefinita, la proprietà è impostata su

Audit.

Nella scheda Dati principali, aggiungere un Ambito usando il selettore (...) sul lato della casella.

Nel riquadro Ambito, selezionare la Sottoscrizione dal menu a discesa e selezionare un Gruppo di risorse per questo criterio. Al termine, usare il pulsante Seleziona per salvare la selezione.

Nota

Se non si seleziona un gruppo di risorse, il criterio verrà applicato all'intera sottoscrizione.

Quando si torna alla scheda Dati principali, personalizzare il Nome dell'assegnazione e specificare una Descrizione facoltativa. Assicurarsi che Applicazione del criterio sia Abilitata.

Passare alla scheda Parametri e deselezionare l'opzione Mostra solo i parametri che richiedono l'input.

In Effettivo, selezionare Nega. Questa impostazione impedisce la creazione di un server logico senza l'autenticazione basata solo su Azure AD abilitata.

Nella scheda Messaggi di non conformità è possibile personalizzare il messaggio del criterio che viene visualizzato se si è verificata una violazione del criterio. Il messaggio consentirà agli utenti di conoscere quali criteri sono stati applicati durante la creazione del server.

Selezionare Rivedi e crea. Esaminare il criterio e selezionare il pulsante Crea.

Nota

L'applicazione del criterio appena creato potrebbe richiedere qualche minuto.

Controllare la conformità dei criteri

È possibile esaminare l'impostazione Conformità nel servizio Criteri per visualizzare lo stato di conformità.

Cercare il nome dell'assegnazione fornito in precedenza al criterio.

Dopo aver creato il server logico con l'autenticazione basata solo su Azure AD, il report dei criteri aumenterà il contatore nell'oggetto visivo Risorse per stato di conformità. Sarà possibile vedere quali risorse sono conformi e quali non conformi.

Se il gruppo di risorse scelto per essere coperto dal criterio contiene server già creati, il report dei criteri indicherà le risorse conformi e non conformi.

Nota

L'aggiornamento del rapporto di conformità potrebbe richiedere qualche minuto. Le modifiche correlate alla creazione di risorse o alle impostazioni di autenticazione basata solo su Microsoft Entra non vengono segnalate immediatamente.

Effettuare il provisioning di un server

È quindi possibile provare a effettuare il provisioning di un server logico o di un'istanza gestita nel gruppo di risorse a cui è stato assegnato il criterio di Azure. Se durante la creazione del server è abilitata l'autenticazione basata solo su Azure AD, il provisioning avrà esito positivo. Quando l'autenticazione basata solo su Azure AD non è abilitata, il provisioning avrà esito negativo.

Per altre informazioni, vedere Creare un server con l'autenticazione basata solo su Microsoft Entra abilitata in Azure SQL.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per