Accesso condizionale

Si applica a:Database SQL di Azure

Istanza gestita di SQL di Azure

Azure Synapse Analytics

Questo articolo spiega come configurare i criteri di accesso condizionale per database SQL di Azure, Istanza gestita di SQL di Azure e Azure Synapse Analytics in un tenant.

L'accesso condizionale Microsoft Entra consente alle organizzazioni di prendere decisioni relative ai criteri a livello di tenant per l'accesso alle risorse. Questo articolo, ad esempio, usa criteri di accesso condizionale per richiedere l’autenticazione a più fattori per l'accesso utente a qualsiasi risorsa di Azure SQL o Azure Synapse Analytics in un tenant.

Prerequisiti

- L'accesso condizionale completo richiede almeno un tenant con ID Microsoft Entra P1 nella stessa sottoscrizione del database o dell'istanza. Solo l'autenticazione a più fattori limitata è disponibile con un tenant con ID Microsoft Entra gratuito. L'accesso condizionale non è supportato.

- È necessario configurare database SQL di Azure, Istanza gestita di SQL di Azure o un pool SQL dedicato in Azure Synapse per supportare l'autenticazione a Microsoft Entra. Per gli specifici passaggi, vedere Configurare e gestire l'autenticazione a Microsoft Entra.

Nota

I criteri di accesso condizionale si applicano solo agli utenti e non alle connessioni a livello di codice, ad esempio entità di servizio e identità gestite.

Configurare l’accesso condizionale

È possibile configurare un criterio di accesso condizionale con il portale di Azure.

Nota

Quando si configura l'accesso condizionale per Istanza gestita di SQL di Azure o Azure Synapse Analytics, la risorsa di destinazione dell'app cloud è il database SQL di Azure, ovvero l'applicazione Microsoft creata automaticamente in qualsiasi tenant di Microsoft Entra con le risorse di Azure SQL o Azure Synapse Analytics.

Per configurare i criteri di accesso condizionale, attenersi ai seguenti passaggi:

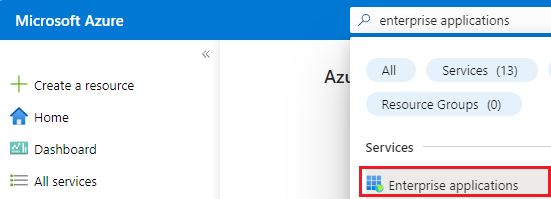

Accedere al portale di Azure, cercare

Enterprise Applicationse scegliere Applicazioni aziendali:

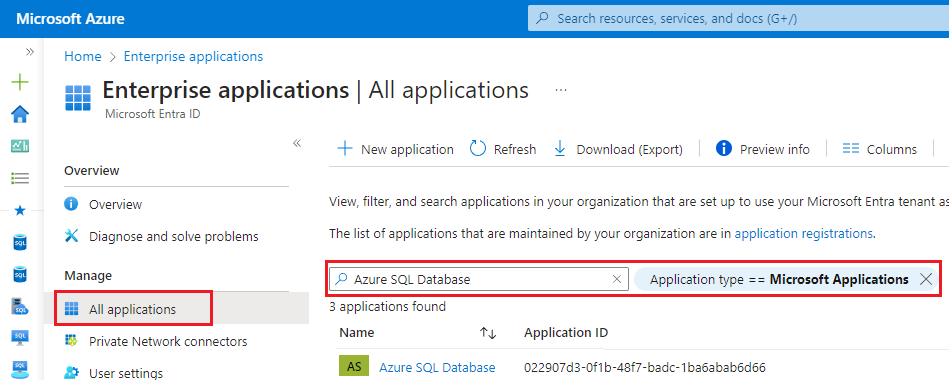

Selezionare Tutte le applicazioni in Gestisci nella pagina Applicazioni aziendali, aggiornare il filtro esistente in

Application type == Microsoft Applications, quindi cercare il database SQL di Azure anche se si sta configurando un criterio per Istanza gestita di SQL di Azure o Azure Synapse Analytics:

Il database SQL di Azure dell’applicazione di prima parte viene registrato in un tenant quando viene creata la prima istanza di Azure SQL o Azure Synapse Analytics. Se non viene visualizzato il database SQL di Azure, verificare che una di queste risorse sia distribuita nel tenant.

Selezionare l'applicazione Database SQL di Azure per passare alla pagina Panoramica per l'applicazione aziendale del database SQL di Azure.

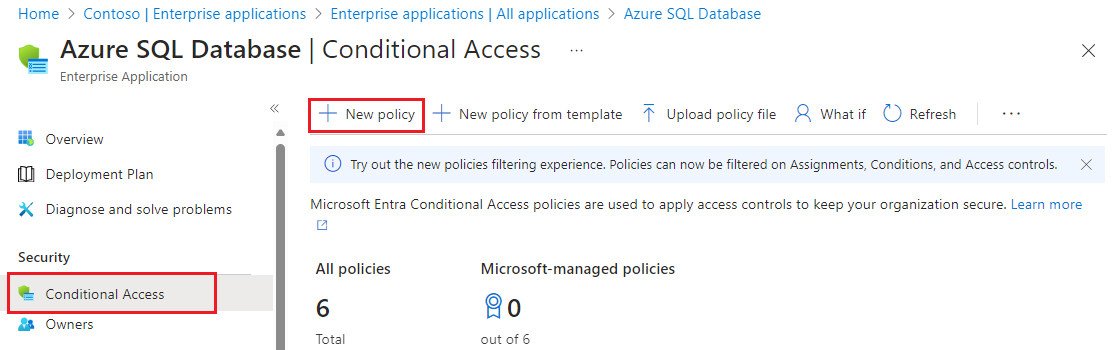

Selezionare Accesso condizionale in Sicurezza per aprire la pagina Accesso condizionale. Selezionare + Nuovo criterio per aprire la pagina Nuovo criterio di accesso condizionale:

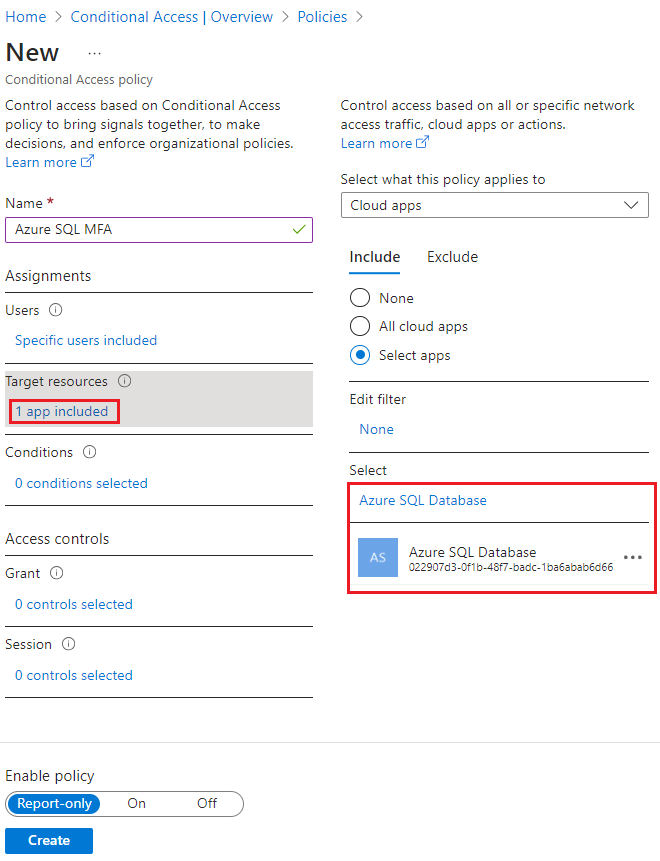

Nella pagina Nuovo criterio di accesso condizionale selezionare 1 app inclusa in Risorse di destinazione per verificare che il database SQL di Azure sia l'applicazione inclusa.

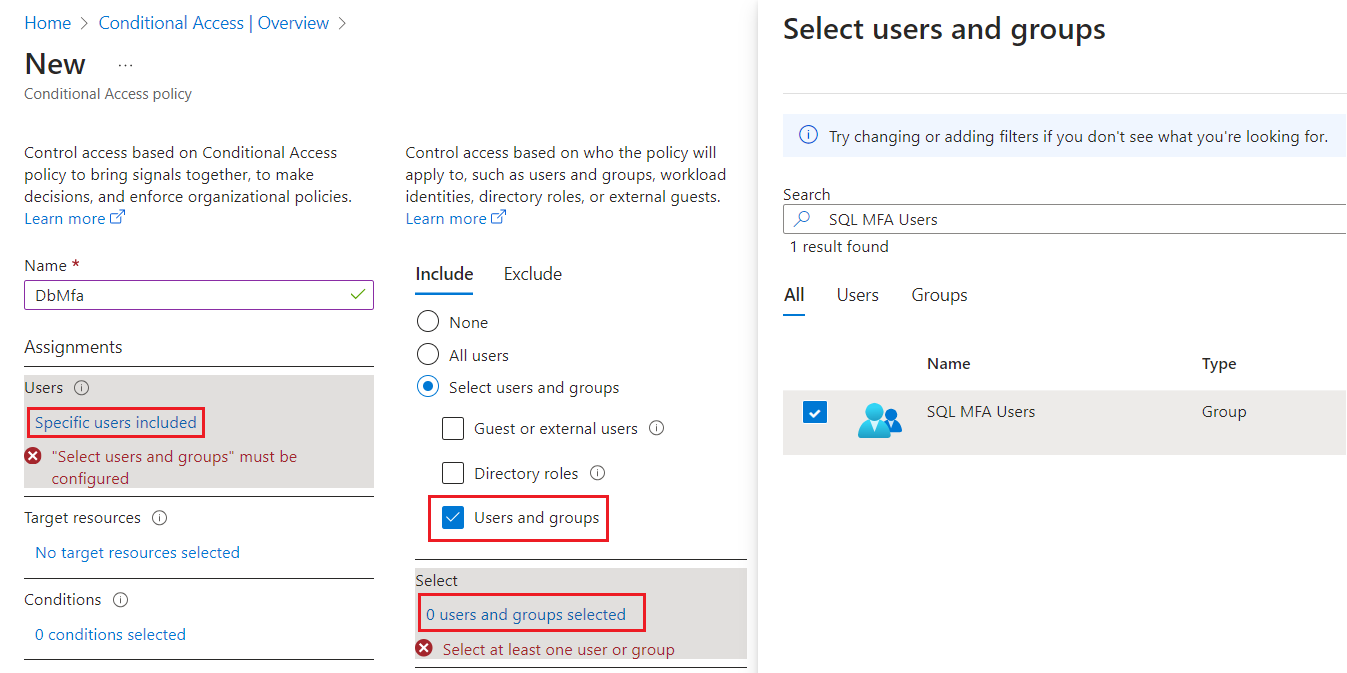

In Assegnazioni selezionare Utenti specifici inclusi, quindi selezionare Seleziona utenti e gruppi in Includi. Selezionare 0 utenti e gruppi selezionati per aprire la pagina Seleziona utenti e gruppi e cercare l'utente o il gruppo da aggiungere. Selezionare la casella accanto al gruppo o all'utente che si vuole scegliere, quindi usare Seleziona per applicare le impostazioni e chiudere la finestra.

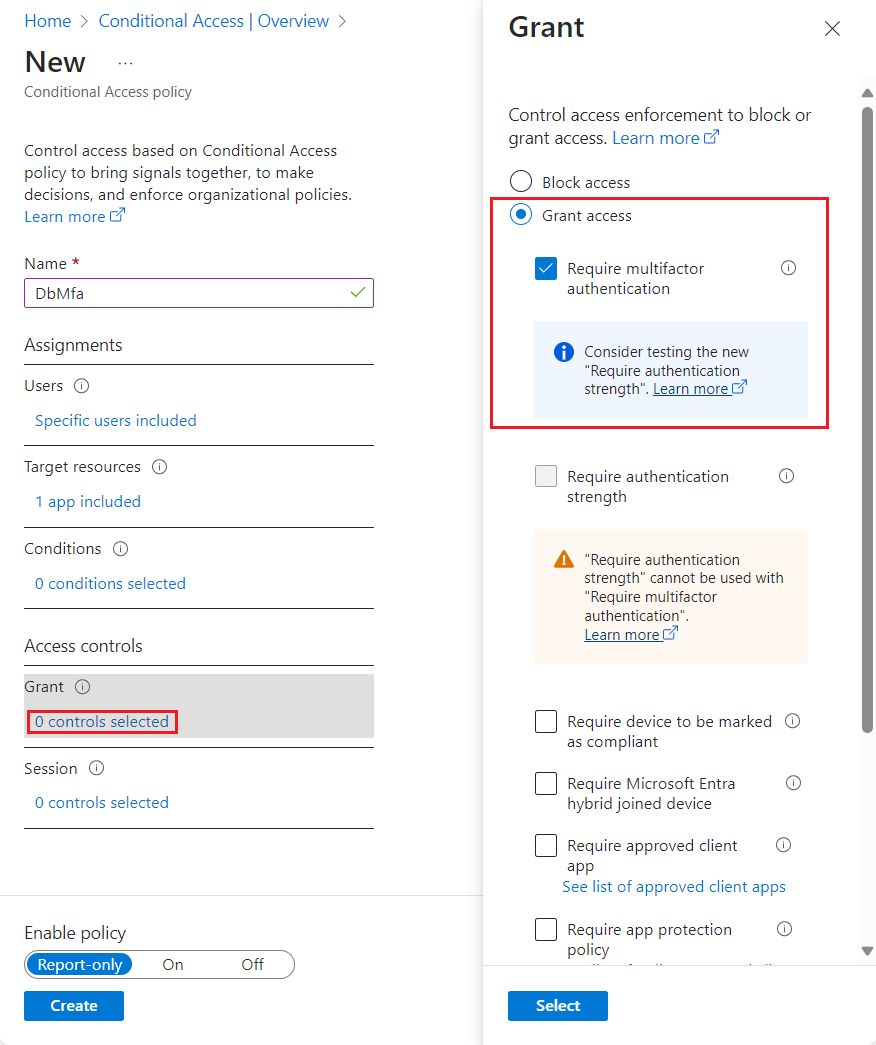

In Controlli di accesso selezionare 0 controlli selezionati per aprire la pagina Concedi. Selezionare Concedi accesso, quindi scegliere il criterio da applicare, ad esempio Richiedi autenticazione a più fattori. Usare Seleziona per applicare le impostazioni di accesso.

Selezionare Crea per salvare e applicare i criteri alle risorse.

Al termine, è possibile visualizzare i nuovi criteri di accesso condizionale nella pagina Accesso condizionale per l'applicazione aziendale database SQL di Azure.

Contenuto correlato

Per un'esercitazione, vedere Proteggere il database SQL di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per