Individuazione dati e classificazione

Si applica a:Database SQL di Azure

Istanza gestita di SQL di Azure

Azure Synapse Analytics

L'individuazione e la classificazione dei dati è integrata nel database SQL di Azure, in Istanza gestita di SQL di Azure e in Azure Synapse Analytics. Offre funzionalità di base per l'individuazione, la classificazione, l'etichettatura e la segnalazione dei dati sensibili nei database.

I dati più sensibili possono includere informazioni aziendali, finanziarie, sanitarie o personali. Individuazione dati e classificazione può svolgere la funzione di infrastruttura per:

- Contribuire a soddisfare gli standard per la privacy dei dati e i requisiti per la conformità alle normative.

- Vari scenari di sicurezza, ad esempio monitoraggio (controllo) dell’accesso a dati sensibili.

- Controllare l'accesso ai database che contengono dati altamente sensibili e rafforzarne la sicurezza.

Nota

Per informazioni su SQL Server on-premise, vedere Individuazione e classificazione dei dati SQL.

Suggerimento

La protezione degli accessi basata su etichette utilizzando i criteri di Microsoft Purview Information Protection è ora disponibile in anteprima. Per altre informazioni, vedere Abilitazione del controllo di accesso per i dati sensibili tramite i criteri di Microsoft Purview Information Protection (anteprima pubblica).

Informazioni sull’individuazione e classificazione dei dati

L'individuazione e la classificazione dei dati supporta attualmente le seguenti funzionalità:

Individuazione e consigli: il motore di classificazione esegue l'analisi del database, identificando le colonne contenenti dati potenzialmente sensibili. Offre quindi un modo semplice per rivedere e applicare i consigli di classificazione tramite il portale di Azure.

Etichettatura: è possibile applicare etichette di classificazione della riservatezza in modo permanente alle colonne usando nuovi attributi di metadati aggiunti al motore di database di SQL Server. Questi metadati possono quindi essere usati per scenari avanzati di controllo basati sulla riservatezza.

Riservatezza del set di risultati della query: la riservatezza di un set di risultati della query viene calcolata in tempo reale a scopo di controllo.

Visibilità: è possibile visualizzare lo stato di classificazione del database in un dashboard dettagliato, nel portale di Azure. È inoltre possibile scaricare un report in formato Excel da usare a scopo di conformità e controllo o per altre esigenze.

Individuare e classificare le colonne sensibili e assegnare loro un'etichetta

In questa sezione vengono descritte le seguenti fasi:

- Individuazione, classificazione ed etichettatura di colonne che contengono dati sensibili nel database.

- Visualizzazione dello stato di classificazione corrente del database ed esportazione di report.

La classificazione include due attributi di metadati:

- Etichette: gli attributi di classificazione principali, usati per definire il livello di riservatezza dei dati archiviati nella colonna.

- Tipi di informazioni: attributi che forniscono informazioni maggiormente granulari sul tipo di dati archiviati nella colonna.

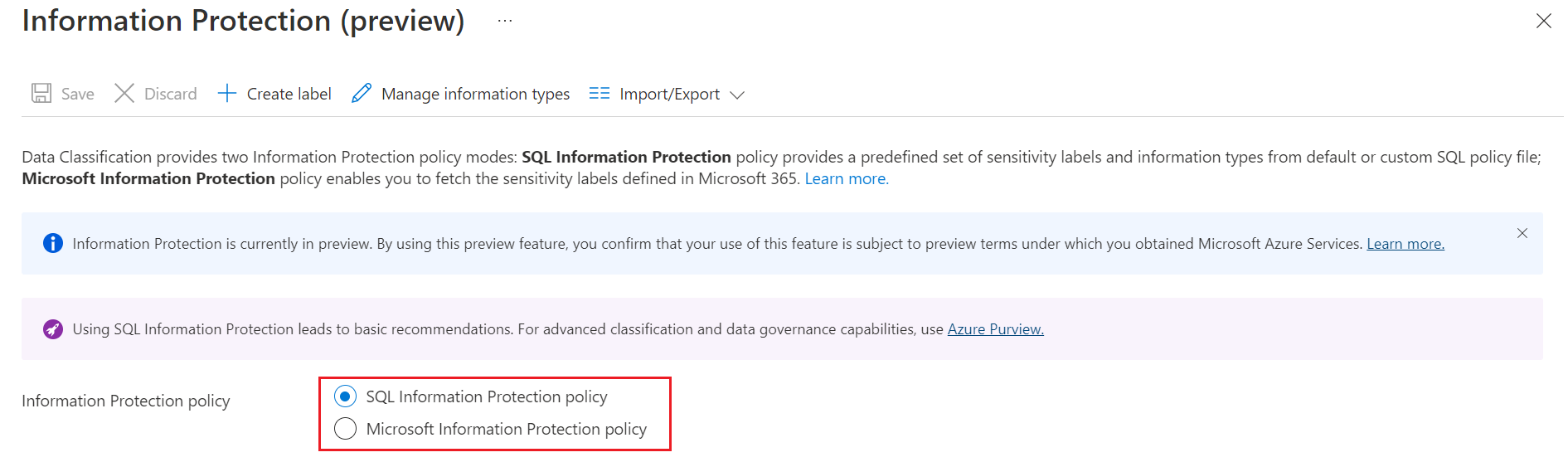

Criteri di protezione delle informazioni

Azure SQL offre criteri di SQL Information Protection e criteri di Microsoft Information Protection nella classificazione dei dati ed è possibile scegliere uno di questi due criteri in base alle esigenze.

Criteri di protezione delle informazioni SQL

Individuazione e classificazione dei dati include un set predefinito di etichette di riservatezza e tipi di informazioni con logica di individuazione nativa del server logico SQL. È possibile continuare a usare le etichette di protezione disponibili nel file dei criteri predefinito, oppure personalizzare questa tassonomia. È possibile definire, appositamente per il proprio ambiente, un set e una classificazione di pertinenza di costrutti.

Definire e personalizzare la tassonomia di classificazione

La definizione e la personalizzazione della tassonomia di classificazione viene eseguita in un'unica posizione centrale per l'intera organizzazione Azure. Tale posizione si trova in Microsoft Defender per il cloud, come parte dei criteri di sicurezza. Solo chi è in possesso dei diritti amministrativi per il gruppo di gestione radice dell’organizzazione può eseguire questa attività.

Nell'ambito della gestione dei criteri, è possibile definire etichette personalizzate, classificarle e associarle a un set selezionato di tipi di informazioni. È anche possibile aggiungere tipi di informazioni personalizzati e configurarli con modelli di stringa. I modelli vengono aggiunti automaticamente alla logica di individuazione per identificare questo tipo di dati nei database.

Per ulteriori informazioni, vedere Personalizzare i criteri di protezione delle informazioni SQL in Microsoft Defender per il cloud (anteprima).

Una volta definiti i criteri a livello di organizzazione, è possibile continuare con la classificazione dei singoli database usando il criterio personalizzato.

Classificare il database in modalità Criteri di protezione delle informazioni in SQL

Nota

L'esempio seguente usa database SQL di Azure, ma è necessario selezionare il prodotto appropriato per configurare l’individuazione e classificazione dei dati.

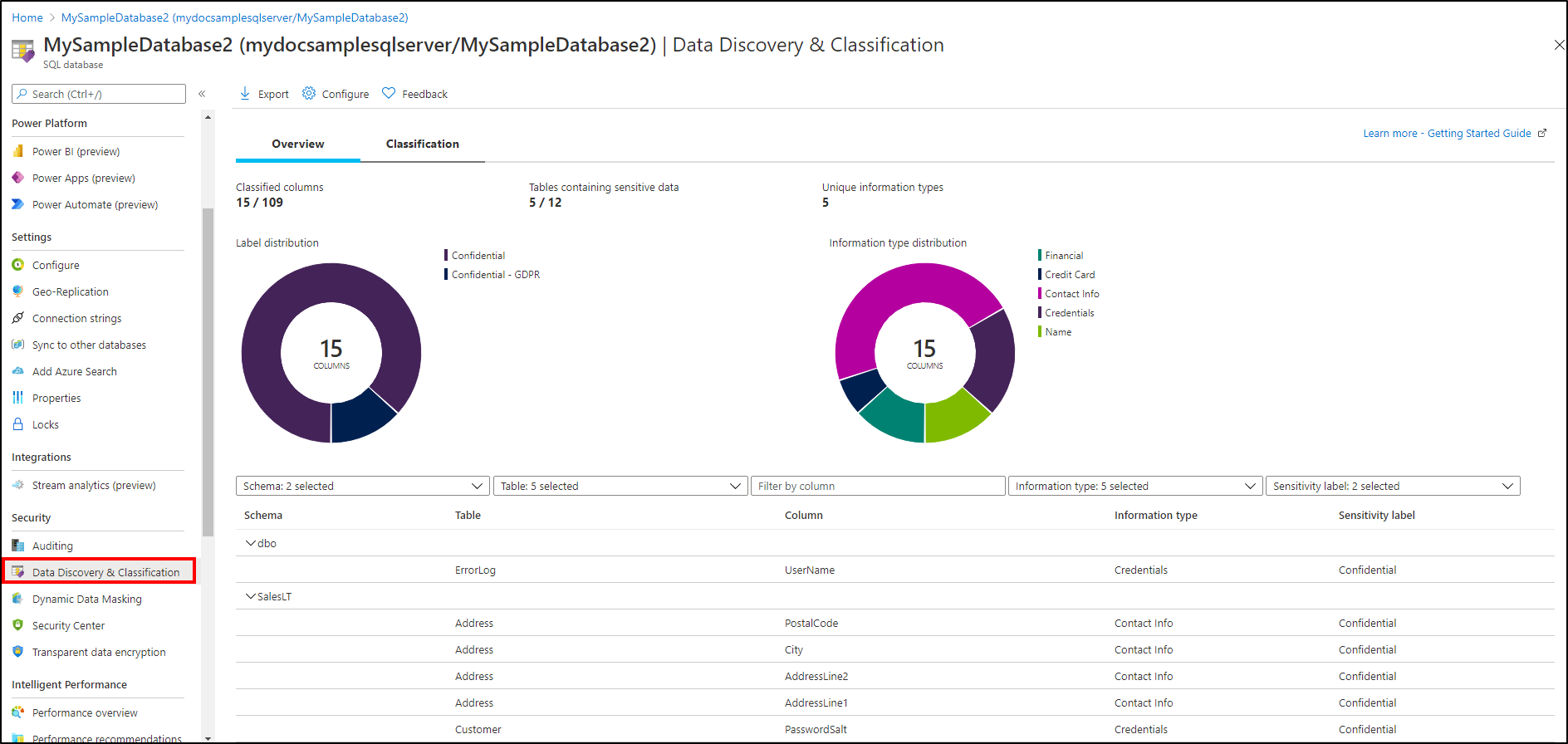

Accedere al portale di Azure.

Passare a Individuazione e classificazione dei dati sotto l'intestazione Sicurezza nel riquadro Database SQL di Azure. La scheda Panoramica include un riepilogo dello stato di classificazione corrente nel database. Il riepilogo include un elenco dettagliato di tutte le colonne classificate, che è possibile anche filtrare in modo da visualizzare solo parti dello schema, tipi di informazioni o etichette specifiche. Se non è ancora stata classificata alcuna colonna, andare al passaggio 4.

Per scaricare un report in formato Excel, selezionare Esporta dal menu superiore del riquadro.

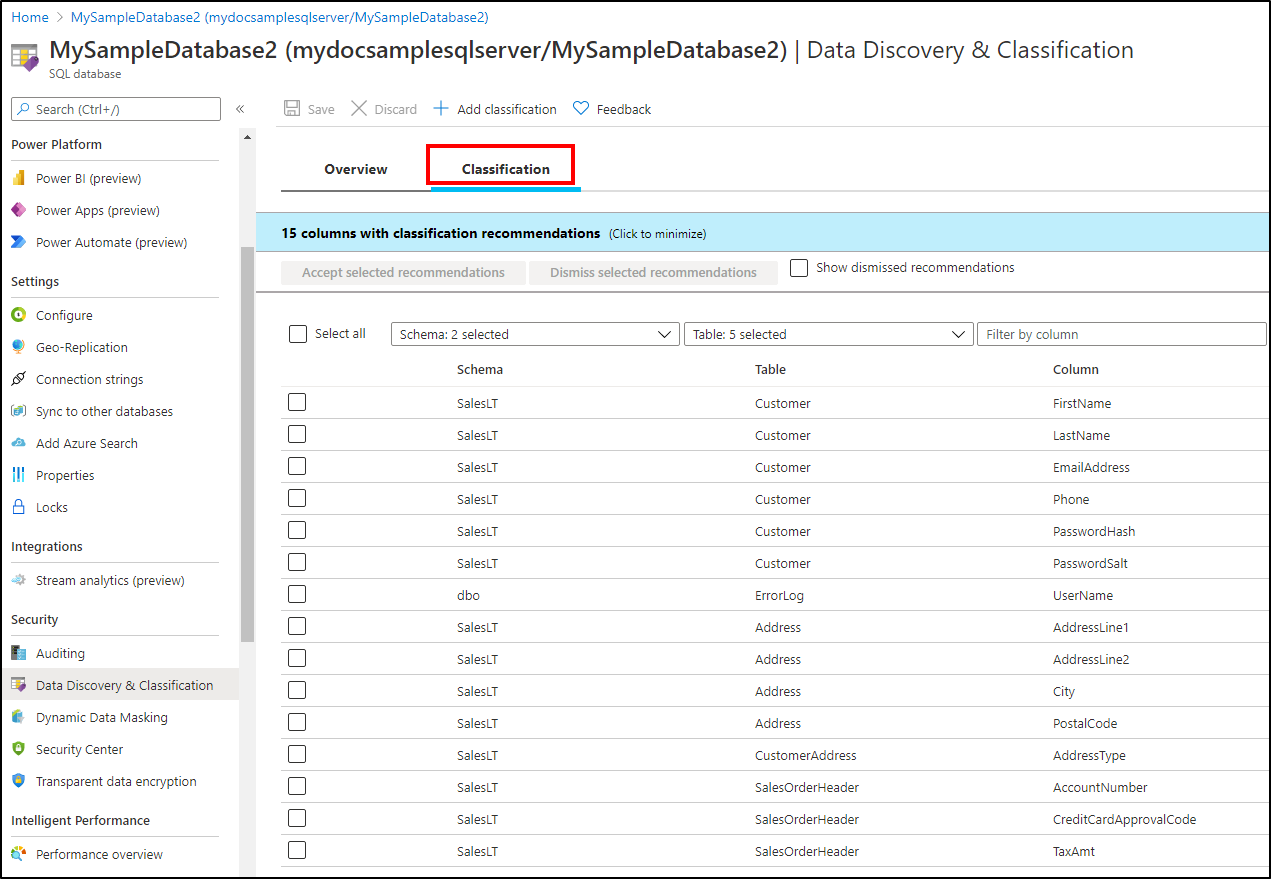

Per iniziare a classificare i dati, selezionare la scheda Classificazione nella pagina Individuazione e classificazione dei dati.

Il motore di classificazione esegue l'analisi del database per identificare eventuali colonne contenenti dati potenzialmente sensibili e fornisce un elenco di classificazioni di colonna consigliate.

Visualizzare e applicare i suggerimenti di classificazione:

Per visualizzare l'elenco delle classificazioni di colonna consigliate, fare clic sul pannello dei suggerimenti nella parte inferiore del riquadro:

Per accettare un consiglio per una colonna specifica, selezionare la casella di controllo nella colonna sinistra della riga pertinente. Per contrassegnare tutti i consigli come accettati selezionare la casella di controllo nell'intestazione della tabella dei consigli.

Per applicare i consigli selezionati, selezionare Accetta i consigli selezionati.

Nota

Il motore dei suggerimenti, che esegue l'individuazione automatica dei dati e fornisce consigli sulle colonne sensibili, è disabilitato quando viene usata la modalità criterio di Microsoft Purview Information Protection.

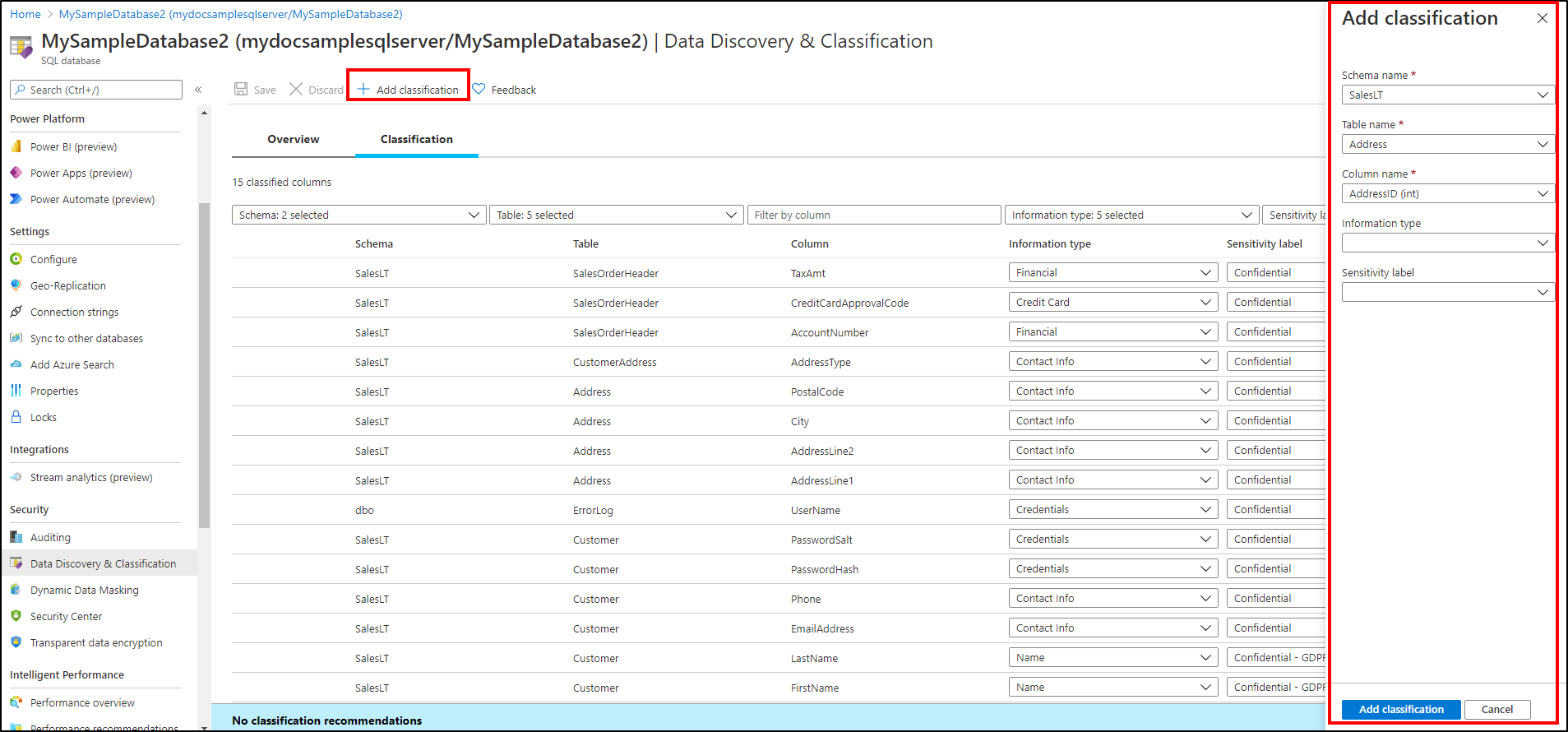

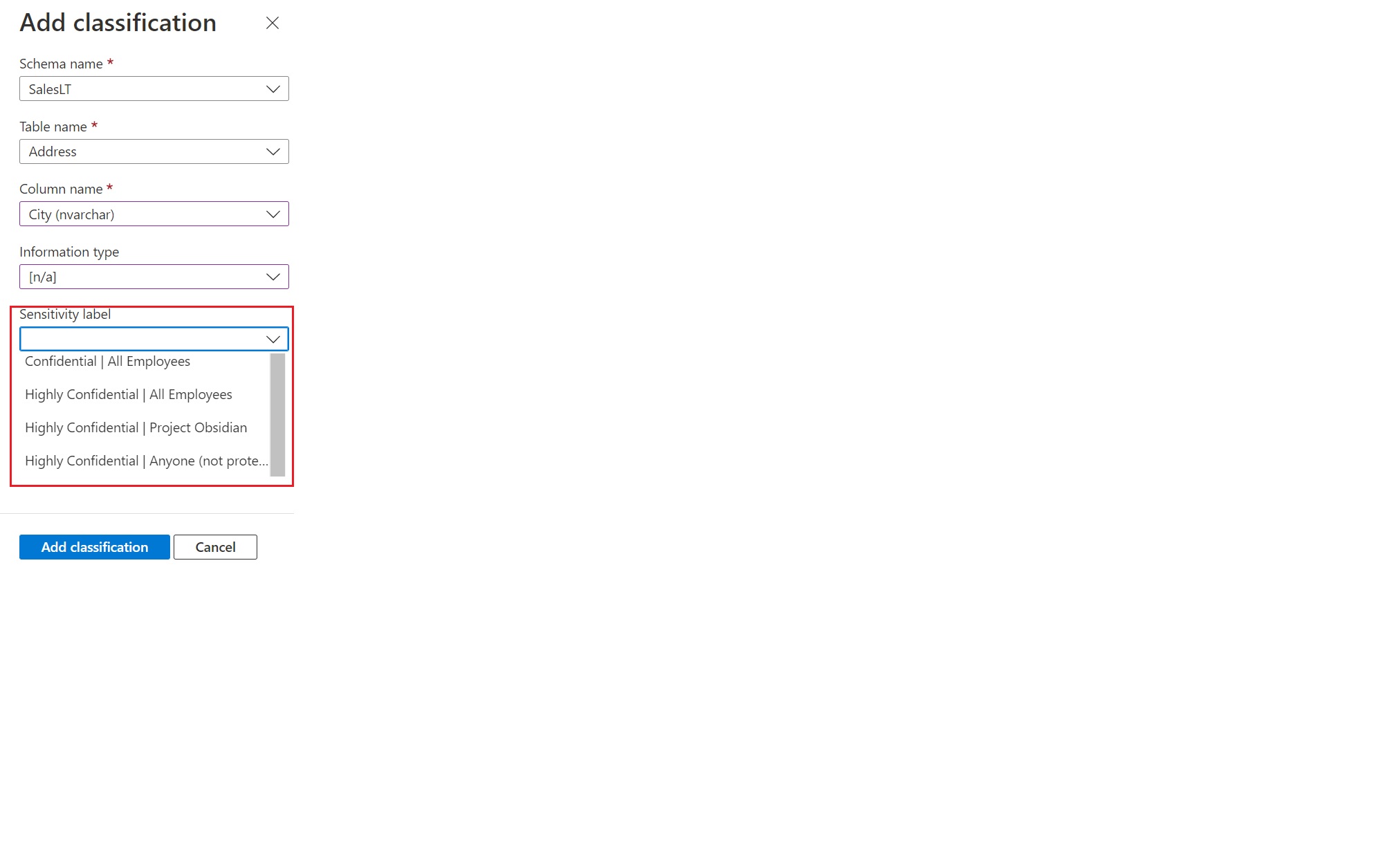

È anche possibile classificare manualmente le colonne in alternativa o in aggiunta alla classificazione basata sui consigli:

Nel menu superiore del riquadro fare clic su Aggiungi classificazione.

Nella finestra contestuale che si apre selezionare lo schema, la tabella e la colonna che si vuole classificare, nonché il tipo di informazioni e l'etichetta di riservatezza.

Scegliere Aggiungi classificazione nella parte inferiore della finestra di contesto.

Per completare la classificazione e assegnare etichette (tag) in modo permanente alle colonne del database con i nuovi metadati di classificazione, selezionare Aggiungi classificazione nella pagina Classificazione.

Criterio Microsoft Purview Information Protection

Nota

Microsoft Information Protection (MIP) è stato rinominato Microsoft Purview Information Protection. Sia "MIP" che "Microsoft Purview Information Protection" vengono usati in modo intercambiabile in questo documento, ma fanno riferimento allo stesso concetto.

Le etichette di Microsoft Purview Information Protection offrono agli utenti un modo semplice e unitario per classificare i dati sensibili in modo uniforme nelle diverse applicazioni Microsoft. Le etichette di riservatezza MIP vengono create e gestite nel Portale di conformità di Microsoft Purview. Per informazioni su come creare e pubblicare etichette di riservatezza MIP nel Portale di conformità di Microsoft Purview, vedere l'articolo Creare e pubblicare etichette di riservatezza.

Prerequisiti per passare ai criteri di Microsoft Purview Information Protection

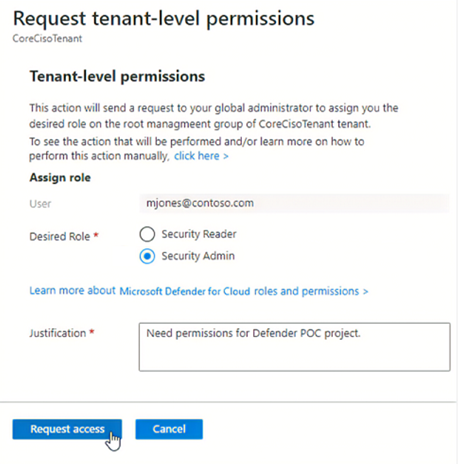

- L'impostazione o la modifica dei criteri di protezione delle informazioni in database SQL di Azure imposta i rispettivi criteri di protezione delle informazioni per tutti i database nel tenant. L'utente o l'utente tipo deve disporre dell'autorizzazione di amministratore della sicurezza a livello di tenant per modificare i criteri di protezione delle informazioni da criteri di protezione delle informazioni SQL a criteri MIP o viceversa.

- L'utente o o l'utente tipo che dispone dell'autorizzazione di amministratore della sicurezza a livello di tenant può applicare i criteri a livello di gruppo di gestione radice del tenant. Per altre informazioni, vedere Concedere autorizzazioni a livello di tenant a sé stessi.

- Il tenant dispone di un abbonamento a Microsoft 365 attivo e sono state pubblicate etichette per l'utente corrente. Per ulteriori informazioni, vedere Creare e configurare le etichette di riservatezza e i criteri.

Classificare il database in modalità criterio di Microsoft Purview Information Protection

Vai al portale di Azure.

Passare al database nel database SQL di Azure

Passare a Individuazione e classificazione dei dati sotto l'intestazione Sicurezza nel riquadro Database.

Per selezionare i Criteri di Microsoft Information Protection, selezionare la scheda Panoramica, quindi Configura.

Selezionare Criteri di Microsoft Information Protection nelle opzioni dei Criteri di Information Protection e selezionare Salva.

Se si passa alla scheda Classificazione o si seleziona Aggiungi classificazione, verranno visualizzate le etichette di riservatezza Microsoft 365 nell'elenco a discesa Etichetta di riservatezza.

Il tipo di informazioni è

[n/a]mentre si è in modalità Criteri MIP e l'individuazione automatica dei dati e le raccomandazioni rimangono disabilitate.Un'icona di avviso può essere visualizzata su una colonna già classificata se la colonna è stata classificata usando criteri di Information Protection diversi rispetto a quelli attualmente attivi, ad esempio se la colonna è stata classificata con un'etichetta usando i criteri di SQL Information Protection in precedenza e ora si è in modalità criteri di Microsoft Information Protection. Verrà visualizzata un'icona di avviso per quella colonna specifica. L’icona di avviso non indica alcun problema, ma viene usata solo a scopo informativo.

Abilitazione del controllo di accesso per i dati sensibili tramite i criteri di Microsoft Purview Information Protection (anteprima pubblica)

Il database SQL di Azure supporta la possibilità di applicare il controllo di accesso alle colonne con dati sensibili etichettati tramite le etichette di riservatezza di Microsoft Purview Information Protection (MIP) usando i criteri di accesso di Microsoft Purview Information Protection.

I criteri di accesso in Purview consentono alle organizzazioni di proteggere i dati sensibili nelle origini dati. Consentono a utenti tipo come gli amministratori di sicurezza/conformità aziendale di configurare e applicare azioni di controllo dell'accesso ai dati sensibili nei database, garantendo che i dati sensibili non siano accessibili da parte di utenti non autorizzati per una determinata etichetta di riservatezza. I criteri di accesso di Purview vengono applicati a livello di colonna per il database SQL di Azure, proteggendo così i dati sensibili senza bloccare l'accesso alle colonne di dati non sensibili nelle tabelle del database.

Per configurare e applicare i criteri di accesso di Purview, l'utente deve avere una licenza Microsoft 365 valida e il database deve essere registrato nel Data Map Purview e analizzato, in modo che le etichette di riservatezza MIP vengano assegnate da Purview alle colonne del database contenenti dati sensibili. Dopo l'assegnazione delle etichette di riservatezza, l'utente può configurare i criteri di accesso Purview per applicare azioni di negazione sulle colonne del database con un'etichetta di riservatezza specifica, limitando l'accesso ai dati sensibili in tali colonne solo a un utente o a un gruppo di utenti autorizzati.

Configurare e abilitare i criteri di accesso in Purview per il database SQL di Azure

Seguire l'elenco dei passaggi seguenti per configurare e usare i criteri di accesso Purview per il database SQL di Azure:

- Assicurarsi di avere i prerequisiti di licenza necessari per Microsoft 365 e Purview.

- Configurare ruoli e autorizzazioni per gli utenti.

- Creare o estendere le etichette di riservatezza in Purview al database SQL di Azure. Assicurarsi inoltre di pubblicare le etichette di riservatezza per gli utenti necessari nell'organizzazione.

- Registrare ed analizzare il database SQL di Azure per applicare automaticamente le etichette di riservatezza.

- Creare e configurare i criteri di controllo di accesso in Purview per il database SQL di Azure.

Dopo aver configurato e pubblicato i criteri di accesso in Purview, qualsiasi tentativo da parte di un utente non autorizzato di eseguire una query T-SQL per accedere alle colonne in un database SQL con un'etichetta di riservatezza nell'ambito del criterio avrà esito negativo. Se la stessa query non include colonne sensibili, la query avrà esito positivo.

Limiti

Quando si crea una replica geografica o una copia del database, le etichette di riservatezza assegnate alle colonne nel database primario non vengono propagate automaticamente al database nuovo/secondario e i criteri di controllo di accesso di Purview non verranno applicati automaticamente al database nuovo/secondario. Per abilitare il controllo di accesso nel database nuovo/secondario, registrarlo e analizzarlo separatamente in Purview. Configurare quindi tutti i criteri di accesso per includere anche il database nuovo/secondario.

Controllo dell'accesso ai dati sensibili

Un aspetto importante della classificazione consiste nella possibilità di monitorare l'accesso ai dati sensibili. Azure SQL Auditing è stato migliorato in modo da includere nel log di controllo un nuovo campo denominato data_sensitivity_information. Il campo registra le classificazioni (etichette) di riservatezza per i dati effettivi restituiti dalla query. Ecco un esempio:

Le seguenti sono le attività effettivamente controllabili con le informazioni di riservatezza:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- SELECT

- DELETE

- INSERT

- MERGE

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Usare sys.fn_get_audit_file per restituire informazioni da un file di controllo archiviato in un account di archiviazione di Azure.

Autorizzazioni

Questi ruoli predefiniti possono leggere la classificazione dei dati del database:

- Proprietario

- Lettore

- Collaboratore

- Gestione della sicurezza SQL

- Amministratore accessi utente

Le seguenti sono le azioni necessarie per leggere la classificazione dei dati di un database:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

I seguenti ruoli predefiniti possono modificare la classificazione dei dati di un database:

- Proprietario

- Collaboratore

- Gestione della sicurezza SQL

La seguente è l'azione necessaria per modificare la classificazione dei dati di un database:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Altre informazioni sulle autorizzazioni basate sui ruoli in Azure RBAC.

Nota

I ruoli predefiniti di Azure SQL in questa sezione si applicano a un pool SQL dedicato (in precedenza SQL DW), ma non sono disponibili per pool SQL dedicati e altre risorse SQL all'interno delle aree di lavoro di Azure Synapse. Per le risorse SQL nelle aree di lavoro di Azure Synapse usare le azioni disponibili per la classificazione dei dati per creare ruoli di Azure personalizzati in base alle esigenze per l'etichettatura. Per altre informazioni sulle operazioni del provider Microsoft.Synapse/workspaces/sqlPools vedere Microsoft.Synapse.

Gestire le classificazioni

È possibile usare T-SQL, un'API REST o PowerShell per gestire le classificazioni.

Usare T-SQL

È possibile usare T-SQL per aggiungere o rimuovere classificazioni di colonna, nonché recuperare tutte le classificazioni per l'intero database.

Nota

Quando si usa T-SQL per gestire le etichette, non vi è convalida del fatto che le etichette aggiunte a una colonna siano presenti nei criteri organizzativi di protezione delle informazioni (il set di etichette che compare nelle raccomandazioni del portale). Quindi, spetta all’utente convalidarle.

Per informazioni sull'uso di T-SQL per le classificazioni, vedere i seguenti riferimenti:

- Per aggiungere o aggiornare la classificazione di una o più colonne: AGGIUNGI CLASSIFICAZIONE DI RISERVATEZZA

- Per rimuovere la classificazione da una o più colonne: ELIMINA CLASSIFICAZIONE DI RISERVATEZZA

- Per visualizzare tutte le classificazioni sul database: sys.sensitivity_classifications

Usare i cmdlet di PowerShell

Gestire classificazioni e raccomandazioni per database SQL di Azure e Istanza gestita di SQL di Azure con PowerShell.

cmdlet di PowerShell per database SQL di Azure

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

cmdlet di PowerShell per Istanza gestita di SQL di Azure

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Usare l'API REST

È anche possibile usare l'API REST per gestire le classificazioni e raccomandazioni a livello di codice. L'API REST pubblicata supporta le operazioni seguenti:

- Creazione o aggiornamento: crea o aggiorna l'etichetta di riservatezza della colonna specificata.

- Elimina: elimina l'etichetta di riservatezza della colonna specificata.

- Disabilita raccomandazione: disabilita le raccomandazioni di riservatezza della colonna specificata.

- Abilita raccomandazione: abilita le raccomandazioni di riservatezza della colonna specificata. (I consigli sono abilitati per impostazione predefinita in tutte le colonne.)

- Ottieni: consente di ottenere l'etichetta di riservatezza della colonna specificata.

- Elenca elementi correnti per database: consente di ottenere le etichette di riservatezza correnti di un database specifico.

- Elenca elementi correnti per database: consente di ottenere le etichette di riservatezza correnti di un database specifico.

Recuperare i metadati di classificazione usando i driver SQL

È possibile usare i seguenti driver SQL per recuperare i metadati di classificazione:

- Microsoft.Data.SqlClient

- Driver ODBC

- Driver OLE DB

- Driver JDBC

- Microsoft Drivers per PHP per SQL Server

Domande frequenti: funzionalità di classificazione avanzate

Question: Microsoft Purview sostituirà l'individuazione e la classificazione dei dati in SQL o questa funzionalità verrà presto ritirata? Risposta: continuiamo a supportare la funzionalità di individuazione e classificazione dei dati in SQL e invitiamo gli utenti a usare Microsoft Purview che offre maggiori funzionalità per eseguire una classificazione avanzata e la governance dei dati. Se Microsoft decide di ritirare un servizio, una funzionalità, un'API o uno SKU, l'utente riceverà prima una notifica che include un percorso di migrazione o transizione. Altre informazioni sui criteri del ciclo di vita di Microsoft sono disponibili qui.

Passaggi successivi

- Valutare l'opportunità di configurare Azure SQL Auditing per il monitoraggio e il controllo dell'accesso ai dati sensibili classificati.

- Per una presentazione che includa l'individuazione e la classificazione dei dati, vedere Individuazione, classificazione, etichettatura e protezione dei dati SQL | Dati esposti.

- Per classificare i database SQL di Azure e Azure Synapse Analytics con le etichette di Microsoft Purview usando i comandi T-SQL, vedere Classificare i dati SQL di Azure usando le etichette Microsoft Purview.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per