concetti relativi all'identità di soluzione Azure VMware

soluzione Azure VMware viene effettuato il provisioning dei cloud privati con un server vCenter e NSX Manager. Si usa il server vCenter per gestire i carichi di lavoro delle macchine virtuali e NSX Manager per gestire ed estendere il cloud privato. Il ruolo Cloud Amministrazione viene usato per il server vCenter e il ruolo Cloud Amministrazione (con autorizzazioni limitate) viene usato per NSX Manager.

Accesso al server vCenter e identità

In soluzione Azure VMware, VMware vCenter Server ha un account utente locale predefinito denominato Cloud Amministrazione assegnato al ruolo Cloud Amministrazione. È possibile configurare utenti e gruppi in Windows Server Active Directory con il ruolo Cloud Amministrazione per il cloud privato. In generale, il ruolo Cloud Amministrazione crea e gestisce i carichi di lavoro nel cloud privato. In soluzione Azure VMware, tuttavia, il ruolo Cloud Amministrazione ha privilegi del server vCenter diversi da altre soluzioni cloud VMware e distribuzioni locali.

Importante

L'account utente cloud locale Amministrazione deve essere usato come account di accesso di emergenza per scenari di "break glass" nel cloud privato. Non è progettato per essere usato per le attività amministrative quotidiane o per l'integrazione con altri servizi.

In una distribuzione locale del server vCenter e di ESXi, l'amministratore può accedere all'account del server administrator@vsphere.local vCenter e all'account radice ESXi. L'amministratore potrebbe anche essere assegnato a più utenti e gruppi di Windows Server Active Directory.

In una distribuzione soluzione Azure VMware, l'amministratore non ha accesso all'account utente Amministrazione istrator o all'account radice ESXi. L'amministratore può tuttavia assegnare utenti e gruppi di Windows Server Active Directory al ruolo Cloud Amministrazione nel server vCenter. Il ruolo Cloud Amministrazione non dispone delle autorizzazioni per aggiungere un'origine di identità come un server LDAP (Lightweight Directory Access Protocol) locale o LDAP sicuro (LD piattaforma di strumenti analitici) al server vCenter. È tuttavia possibile usare i comandi Esegui per aggiungere un'origine di identità e assegnare il ruolo Cloud Amministrazione a utenti e gruppi.

Un account utente in un cloud privato non può accedere o gestire componenti di gestione specifici supportati e gestiti da Microsoft. Gli esempi includono cluster, host, archivi dati e commutatori virtuali distribuiti.

Nota

In soluzione Azure VMware, il dominio single sign-on (SSO) vsphere.local viene fornito come risorsa gestita per supportare le operazioni della piattaforma. Non è possibile usarlo per creare o gestire gruppi e utenti locali, ad eccezione di quelli forniti per impostazione predefinita con il cloud privato.

Importante

soluzione Azure VMware offre ruoli personalizzati nel server vCenter, ma attualmente non li offre nel portale di soluzione Azure VMware. Per altre informazioni, vedere la sezione Creare ruoli personalizzati nel server vCenter più avanti in questo articolo.

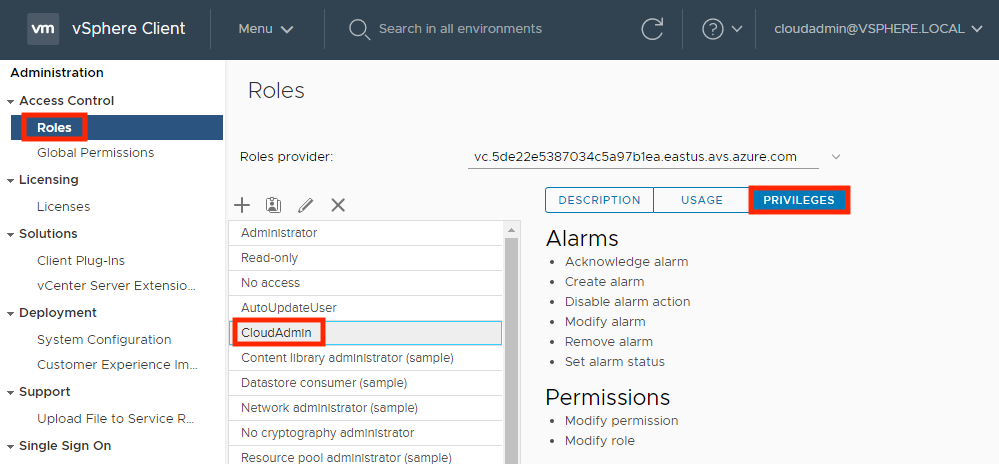

Visualizzare i privilegi del server vCenter

Usare la procedura seguente per visualizzare i privilegi concessi al ruolo soluzione Azure VMware Cloud Amministrazione nel cloud privato soluzione Azure VMware vCenter.

Accedere al client vSphere e passare a Menu> Amministrazione istration.

In Controllo di accesso selezionare Ruoli.

Nell'elenco dei ruoli selezionare Cloud Amministrazione e quindi privilegi.

Il ruolo Cloud Amministrazione in soluzione Azure VMware ha i privilegi seguenti nel server vCenter. Per altre informazioni, vedere la documentazione del prodotto VMware.

| Privilegio | Descrizione |

|---|---|

| Avvisi | Conferma avviso Creare un allarme Disabilitare l'azione di allarme Modifica allarme Rimuovi allarme Impostare lo stato dell'allarme |

| Raccolta contenuto | Aggiungere un elemento della libreria Aggiungere il certificato radice all'archivio attendibilità Archiviare un modello Vedere un modello Creare una sottoscrizione per una libreria pubblicata Creare una libreria locale Creare o eliminare un registro Harbor Creare una libreria sottoscritta Creare, eliminare o eliminare un progetto di registro Harbor Eliminare l'elemento della libreria Eliminare la libreria locale Eliminare il certificato radice dall'archivio attendibilità Eliminare la libreria sottoscritta Eliminare la sottoscrizione di una libreria pubblicata Scaricare i file Rimuovere gli elementi della libreria Rimozione della libreria sottoscritta Importare l'archiviazione Gestire le risorse del registro Harbor nella risorsa di calcolo specificata Informazioni sulla sottoscrizione probe Pubblicare un elemento della libreria nei relativi sottoscrittori Pubblicare una libreria nei relativi sottoscrittori Lettura dell'archiviazione Elemento della libreria di sincronizzazione Sincronizzazione della libreria sottoscritta Introspezione del tipo Aggiornare le impostazioni di configurazione Aggiornare i file Aggiornare la libreria Aggiornare l'elemento della libreria Aggiornare la libreria locale Aggiornare la libreria sottoscritta Aggiornare la sottoscrizione di una libreria pubblicata Visualizza impostazioni di configurazione |

| Operazioni crittografiche | Accesso diretto |

| Datastore | Allocare spazio Browse Datastore (Sfoglia archivio dati) Configurare l'archivio dati Operazioni di file di basso livello Rimuovere i file Aggiornare i metadati della macchina virtuale |

| Cartella | Creare la cartella Elimina cartella Sposta cartella Rinomina cartella |

| Global | Annullare un'attività Tag globale Integrità Registra evento Gestire attributi personalizzati Gestori dei servizi Impostare l'attributo personalizzato Tag di sistema |

| Host | Replica vSphere Gestire la replica |

| Rete | Assegnare la rete |

| Autorizzazioni | Modify permissions Modificare il ruolo |

| Archiviazione basate su profilo | Visualizzazione di archiviazione basata su profilo |

| Conto risorse | Applica suggerimento Assegnare vApp al pool di risorse Assegnare una macchina virtuale al pool di risorse Creare un pool di risorse Eseguire la migrazione della macchina virtuale spenta Eseguire la migrazione della macchina virtuale con alimentazione Modificare il pool di risorse Spostare il pool di risorse Eseguire query su vMotion Rimuovere il pool di risorse Rinominare il pool di risorse |

| Attività pianificata | Creare un'attività Modificare l'attività Rimuovi attività Eseguire attività |

| Sessioni | Messaggio Convalidare la sessione |

| Archiviazione visualizzazione | Visualizza |

| Vapp | Aggiungere una macchina virtuale Assegnare un pool di risorse Assegnare vApp Clona Creazione Eliminare Esportazione Importa Sposta Spegnere Accendere Rinomina Sospendi Unregister Visualizzare l'ambiente OVF Configurazione dell'applicazione vApp Configurazione dell'istanza di vApp Configurazione di vApp managedBy Configurazione della risorsa vApp |

| Macchina virtuale | Modificare la configurazione Acquisire il lease del disco Aggiungere un disco esistente Aggiungere un nuovo disco Aggiungere o rimuovere un dispositivo Configurazione avanzata Modificare il numero di CPU Modificare la memoria Modifica impostazioni Modificare il posizionamento di swapfile Modificare la risorsa Configurare un dispositivo USB host Configurare un dispositivo non elaborato Configurare managedBy Visualizzare le impostazioni di connessione Estendere il disco virtuale Modificare le impostazioni del dispositivo Compatibilità della tolleranza di errore delle query Eseguire query sui file non creati Ricaricare i percorsi Rimuovi disco Rinomina Reimpostare le informazioni guest Impostare l'annotazione Attivare/disattivare il rilevamento delle modifiche del disco Attiva/disattiva fork padre Aggiornare la compatibilità delle macchine virtuali Modificare l'inventario Crea da esistente Crea nuovo Sposta Registrazione Rimuovi Unregister Operazioni guest Modifica dell'alias dell'operazione guest Query dell'alias dell'operazione guest Modifiche all'operazione guest Esecuzione del programma dell'operazione guest Query sulle operazioni guest Interazione Rispondere alla domanda Eseguire il backup dell'operazione nella macchina virtuale Configurare i supporti CD Configurare i supporti floppy Connettere dispositivi Interazione della console Screenshot di creazione Deframmentare tutti i dischi Trascinamento della selezione Gestione del sistema operativo guest tramite l'API VIX Inserire codici di analisi HID USB Installare gli strumenti VMware Sospendere o annullare la sospensione Operazioni di cancellazione o compattazione Spegnere Accendere Registrare la sessione nella macchina virtuale Sessione di riproduzione nella macchina virtuale Reset Riprendere la tolleranza di errore Sospendi Sospendere la tolleranza di errore Failover di test Testare il riavvio della macchina virtuale secondaria Disattivare la tolleranza di errore Attivare la tolleranza di errore Provisioning in corso Consentire l'accesso al disco Consenti l'accesso ai file Consentire l'accesso al disco di sola lettura Consenti download macchina virtuale Clonare il modello Clonare la macchina virtuale Creare un modello dalla macchina virtuale Personalizzare gli utenti guest Distribuire un modello Contrassegna come modello Modificare la specifica di personalizzazione Alzare di livello i dischi Leggere le specifiche di personalizzazione Configurazione del servizio Consenti notifiche Consenti il polling delle notifiche degli eventi globali Gestire la configurazione del servizio Modificare la configurazione del servizio Configurazioni del servizio di query Lettura della configurazione del servizio Gestione degli snapshot Crea snapshot Rimuovere uno snapshot Rinominare uno snapshot Ripristinare lo snapshot Replica vSphere Configurare la replica Gestire la replica Monitorare la replica |

| vService | Creare una dipendenza Eliminare la dipendenza Riconfigurare la configurazione delle dipendenze Aggiornare la dipendenza |

| Assegnazione di tag vSphere | Assegnare e annullare l'assegnazione del tag vSphere Creare un tag vSphere Creare una categoria di tag vSphere Eliminare il tag vSphere Eliminare la categoria di tag vSphere Modificare il tag vSphere Modificare la categoria di tag vSphere Modificare il campo UsedBy per la categoria Modificare il campo UsedBy per il tag |

Creare ruoli personalizzati nel server vCenter

soluzione Azure VMware supporta l'uso di ruoli personalizzati con privilegi uguali o minori rispetto al ruolo Cloud Amministrazione. Usare il ruolo Cloud Amministrazione per creare, modificare o eliminare ruoli personalizzati con privilegi minori o uguali al ruolo corrente.

Nota

È possibile creare ruoli con privilegi maggiori di Cloud Amministrazione. Tuttavia, non è possibile assegnare il ruolo a utenti o gruppi o eliminare il ruolo. I ruoli con privilegi maggiori di quelli di Cloud Amministrazione non sono supportati.

Per impedire la creazione di ruoli che non possono essere assegnati o eliminati, clonare il ruolo Cloud Amministrazione come base per la creazione di nuovi ruoli personalizzati.

Creare un ruolo personalizzato

Accedere al server vCenter con cloudadmin@vsphere.local o con un utente con il ruolo Cloud Amministrazione.

Passare alla sezione Configurazione ruoli e selezionare Menu> Amministrazione istration> Controllo di accesso> Roles.

Selezionare il ruolo Cloud Amministrazione e selezionare l'icona Clona azione ruolo.

Nota

Non clonare il ruolo Amministrazione istrator perché non è possibile usarlo. Inoltre, il ruolo personalizzato creato non può essere eliminato da cloudadmin@vsphere.local.

Specificare il nome desiderato per il ruolo clonato.

Rimuovere i privilegi per il ruolo e selezionare OK. Il ruolo clonato è visibile nell'elenco Ruoli .

Applicare un ruolo personalizzato

Passare all'oggetto che richiede l'autorizzazione aggiunta. Ad esempio, per applicare l'autorizzazione a una cartella, passare a Macchine virtuali di menu>e Nome cartella modelli.>

Fare clic con il pulsante destro del mouse sull'oggetto e scegliere Aggiungi autorizzazione.

Selezionare l'origine identità nell'elenco a discesa Utente in cui è possibile trovare il gruppo o l'utente.

Cercare l'utente o il gruppo dopo aver selezionato l'origine identità nella sezione Utente .

Selezionare il ruolo da applicare all'utente o al gruppo.

Nota

Il tentativo di applicare un utente o un gruppo a un ruolo con privilegi maggiori di quello di Cloud Amministrazione genererà errori.

Selezionare Propaga agli elementi figlio, se necessario, e selezionare OK. L'autorizzazione aggiunta viene visualizzata nella sezione Autorizzazioni .

Accesso e identità di VMware NSX Manager

Quando viene effettuato il provisioning di un cloud privato usando portale di Azure, viene effettuato il provisioning di componenti di gestione del data center software-defined come server vCenter e VMware NSX Manager per i clienti.

Microsoft è responsabile della gestione del ciclo di vita di appliance NSX, ad esempio VMware NSX Manager e VMware NSX Edge. Sono responsabili del bootstrap della configurazione di rete, ad esempio la creazione del gateway di livello 0.

L'utente è responsabile della configurazione SDN (Software-Defined Networking) di VMware NSX, ad esempio:

- Segmenti di rete

- Altri gateway di livello 1

- Regole del firewall distribuite

- Servizi con stato come il firewall del gateway

- Bilanciamento del carico nei gateway di livello 1

È possibile accedere a VMware NSX Manager usando l'utente locale predefinito "cloudadmin" assegnato a un ruolo personalizzato che concede privilegi limitati a un utente per gestire VMware NSX. Mentre Microsoft gestisce il ciclo di vita di VMware NSX, alcune operazioni non sono consentite da un utente. Le operazioni non consentite includono la modifica della configurazione dei nodi di trasporto host e perimetrali o l'avvio di un aggiornamento. Per i nuovi utenti, soluzione Azure VMware distribuirli con un set specifico di autorizzazioni necessarie per tale utente. Lo scopo è fornire una netta separazione del controllo tra la configurazione del piano di controllo soluzione Azure VMware e soluzione Azure VMware utente del cloud privato.

Per le nuove distribuzioni di cloud privato, l'accesso A VMware NSX viene fornito con un cloudadmin utente locale predefinito assegnato al ruolo cloudadmin con un set specifico di autorizzazioni per l'uso delle funzionalità NSX VMware per i carichi di lavoro.

Autorizzazioni utente cloudadmin di VMware NSX

Le autorizzazioni seguenti vengono assegnate all'utente cloudadmin in soluzione Azure VMware NSX.

Nota

L'utente cloudadmin VMware NSX in soluzione Azure VMware non corrisponde all'utente cloudadmin indicato nella documentazione del prodotto VMware. Le autorizzazioni seguenti si applicano all'API criteri di VMware NSX. La funzionalità dell'API manager può essere limitata.

| Categoria | Type | Operazione | Autorizzazione |

|---|---|---|---|

| Rete | Connettività | Gateway di livello 0 Gateway di livello 1 Segments |

Sola lettura Accesso completo Accesso completo |

| Rete | Servizi di rete | Connessione NAT Bilanciamento del carico Criteri di inoltro Statistiche |

Accesso completo Accesso completo Accesso completo Sola lettura Accesso completo |

| Rete | Gestione IP | DNS DHCP Pool di indirizzi IP |

Accesso completo Accesso completo Accesso completo |

| Rete | Profili | Accesso completo | |

| Sicurezza | Sicurezza orientale occidentale | Firewall distribuito ID distribuiti e IPS Identity Firewall |

Accesso completo Accesso completo Accesso completo |

| Sicurezza | Sicurezza nord-meridionale | Gateway Firewall Analisi URL |

Accesso completo Accesso completo |

| Sicurezza | Introspezione di rete | Sola lettura | |

| Sicurezza | Endpoint Protection | Sola lettura | |

| Sicurezza | Impostazione | Accesso completo | |

| Inventario | Accesso completo | ||

| Risoluzione dei problemi | IPFIX | Accesso completo | |

| Risoluzione dei problemi | Mirroring delle porte | Accesso completo | |

| Risoluzione dei problemi | Flusso di traccia | Accesso completo | |

| Sistema | Impostazione Impostazione Impostazione Impostazione |

Firewall di identità Utenti e ruoli Gestione certificati (solo certificato di servizio) Interfaccia utente Impostazioni |

Accesso completo Accesso completo Accesso completo Accesso completo |

| Sistema | Tutte le altre | Sola lettura |

È possibile visualizzare le autorizzazioni concesse al ruolo soluzione Azure VMware cloudadmin nel soluzione Azure VMware cloud privato VMware NSX.

- Accedere a NSX Manager.

- Passare a Sistemi e individuare Utenti e ruoli.

- Selezionare ed espandere il ruolo cloudadmin , disponibile in Ruoli.

- Selezionare una categoria come Rete o Sicurezza per visualizzare le autorizzazioni specifiche.

Nota

I cloud privati creati prima di giugno 2022 passeranno dal ruolo di amministratore al ruolo cloudadmin . Si riceverà una notifica tramite Integrità dei servizi di Azure che include la sequenza temporale di questa modifica, in modo da poter modificare le credenziali NSX usate per altre integrazioni.

Integrazione LDAP NSX per il controllo degli accessi in base al ruolo

In una distribuzione soluzione Azure VMware, VMware NSX può essere integrato con il servizio directory LDAP esterno per aggiungere utenti o gruppi di directory remote e assegnargli un ruolo controllo degli accessi in base al ruolo VMware NSX, ad esempio la distribuzione locale. Per altre informazioni su come abilitare l'integrazione LDAP VMware NSX, vedere la documentazione del prodotto VMware.

A differenza della distribuzione locale, non tutti i ruoli controllo degli accessi in base al ruolo NSX predefiniti sono supportati con la soluzione Azure VMware per mantenere soluzione Azure VMware gestione della configurazione del piano di controllo IaaS separata dalla configurazione della rete tenant e della sicurezza. Per altre informazioni, vedere la sezione successiva, Ruoli controllo degli accessi in base al ruolo NSX supportati.

Nota

L'integrazione LDAP di VMware NSX è supportata solo con l'utente "cloudadmin" di VMware NSX con SDDC.

Ruoli controllo degli accessi in base al ruolo NSX supportati e non supportati

In una distribuzione soluzione Azure VMware, i ruoli predefiniti del controllo degli accessi in base al ruolo di VMware NSX seguenti sono supportati con l'integrazione LDAP:

- Revisore

- Cloudadmin

- LB Amministrazione

- Operatore LB

- Amministrazione VPN

- Operatore di rete

In una distribuzione soluzione Azure VMware, i ruoli predefiniti del controllo degli accessi in base al ruolo di VMware NSX seguenti non sono supportati con l'integrazione LDAP:

- Amministratore aziendale

- Amministrazione di rete

- Amministrazione della protezione

- NetX Partner Amministrazione

- Gi Partner Amministrazione

È possibile creare ruoli personalizzati in NSX con autorizzazioni minori o uguali al ruolo Cloud Amministrazione creato da Microsoft. Di seguito sono riportati alcuni esempi su come creare un ruolo "Amministrazione di rete" e "Sicurezza Amministrazione".

Nota

La creazione di ruoli personalizzati avrà esito negativo se si assegna un'autorizzazione non consentita dal ruolo Cloud Amministrazione.

Creare il ruolo "Amministratore rete AVS"

Usare la procedura seguente per creare questo ruolo personalizzato.

Passare a Utenti e ruoli> di sistema.>

Clonare network Amministrazione e specificare il nome AVS Network Amministrazione.

Modificare le autorizzazioni seguenti su "Sola lettura" o "Nessuno", come illustrato nella colonna Permission (Autorizzazione ) nella tabella seguente.

Categoria Sottocategoria Funzionalità Autorizzazione Rete Connettività

Servizi di reteGateway di livello 0

OSPF gateway > di livello 0

Criteri di inoltroSola lettura

None

NoneApplicare le modifiche e salvare il ruolo.

Creare il ruolo "Amministratore della sicurezza AVS"

Usare la procedura seguente per creare questo ruolo personalizzato.

Passare a Utenti e ruoli> di sistema.>

Clonare i Amministrazione di sicurezza e specificare il nome "AVS Security Amministrazione".

Modificare le autorizzazioni seguenti su "Sola lettura" o "Nessuno", come illustrato nella colonna Permission (Autorizzazione ) nella tabella seguente.

| Categoria | Sottocategoria | Funzionalità | Autorizzazione |

|---|---|---|---|

| Rete | Servizi di rete | Criteri di inoltro | None |

| Sicurezza |

Introspezione di rete Endpoint Protection Impostazione |

Profili di servizio |

None None None |

- Applicare le modifiche e salvare il ruolo.

Nota

L'opzione di configurazione di VMware NSX System>Identity Firewall AD non è supportata dal ruolo personalizzato NSX. È consigliabile assegnare il ruolo Operatore di sicurezza all'utente con il ruolo personalizzato per consentire la gestione della funzionalità IDFW (Identity Firewall) per tale utente.

Nota

La funzionalità VMware NSX Traceflow non è supportata dal ruolo personalizzato VMware NSX. È consigliabile assegnare il ruolo Revisore all'utente insieme al ruolo personalizzato per abilitare la funzionalità Traceflow per tale utente.

Nota

L'integrazione di VMware Aria Operations Automation con il componente NSX del soluzione Azure VMware richiede l'aggiunta del ruolo "revisore" all'utente con il ruolo cloudadmin di NSX Manager.

Passaggi successivi

Dopo aver trattato soluzione Azure VMware concetti relativi all'accesso e all'identità, è possibile ottenere informazioni su: