Connettere i server abilitati per Azure Arc a Microsoft Defender for Cloud

Questo articolo fornisce indicazioni su come eseguire l'onboarding di un server abilitato per Azure Arc in Microsoft Defender for Cloud. In questo modo è possibile iniziare a raccogliere configurazioni e log eventi correlati alla sicurezza, quindi raccomandare azioni e migliorare la postura complessiva della sicurezza di Azure.

Nelle procedure seguenti viene abilitato e configurato il livello Standard di Microsoft Defender for Cloud nella sottoscrizione di Azure. In questo modo si rendono disponibili funzionalità avanzate di protezione e rilevamento delle minacce. Il processo include:

- Configurare un'area di lavoro Log Analytics in cui vengono aggregati log ed eventi per l'analisi.

- Assegnare i criteri di sicurezza predefiniti di Defender for Cloud.

- Esaminare le raccomandazioni di Defender for Cloud.

- Applicare le configurazioni raccomandate nei server abilitati per Azure Arc usando le soluzioni di correzione rapida.

Importante

Le procedure descritte in questo articolo presuppongono che siano già state distribuite macchine virtuali o server in esecuzione in locale o in altri cloud e che siano stati connessi ad Azure Arc. In caso contrario, le informazioni seguenti possono risultare utili per automatizzare questa procedura.

- Istanza di GCP Ubuntu

- Istanza di GCP Windows

- Istanza di AWS Ubuntu EC2

- Istanza di AWS Amazon Linux 2 EC2

- VM VMware vSphere Ubuntu

- VM VMware vSphere Windows Server

- Box di Vagrant Ubuntu

- Box di Vagrant Windows

Prerequisiti

Clonare il repository delle risorse introduttive per Azure Arc.

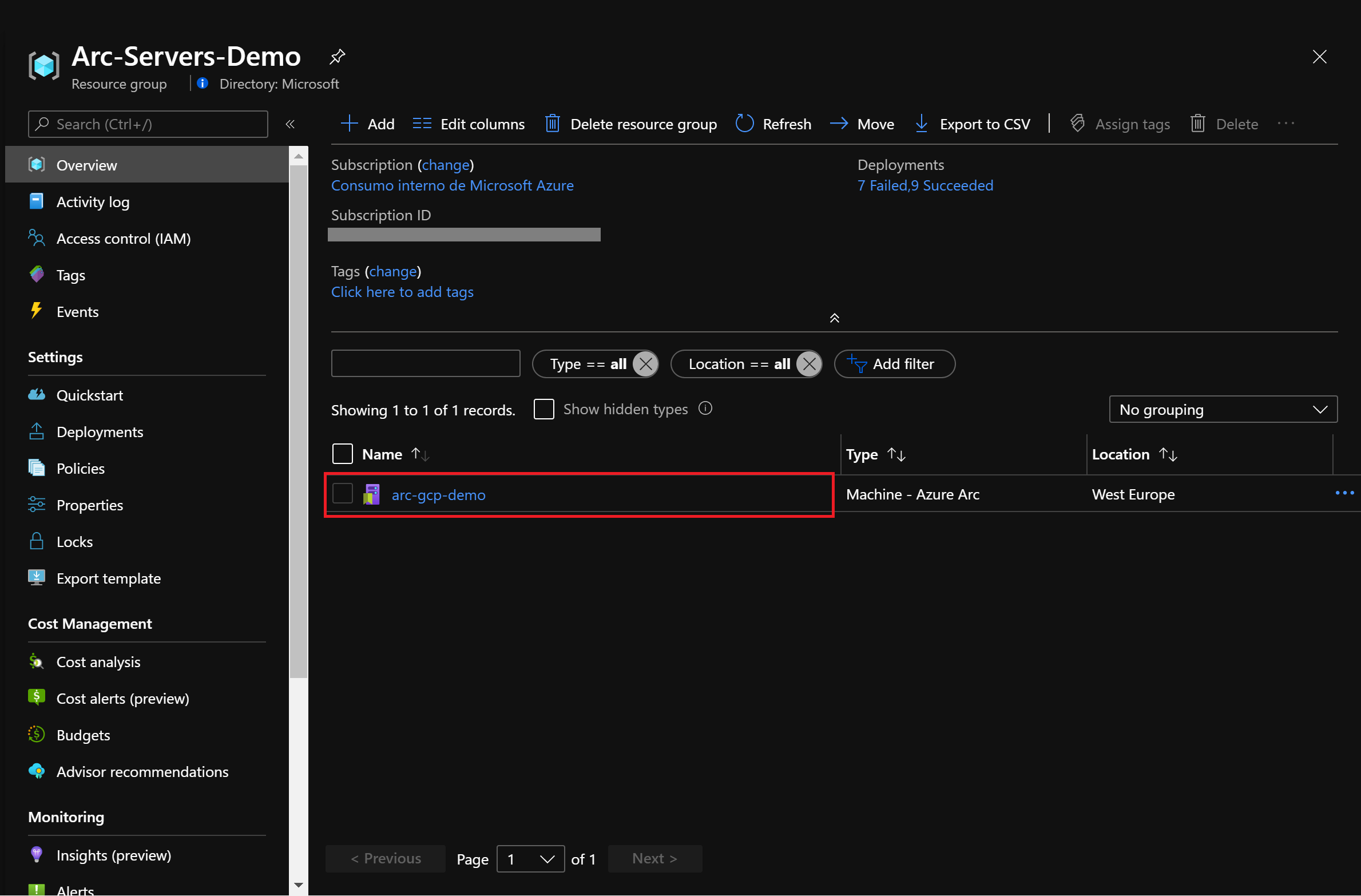

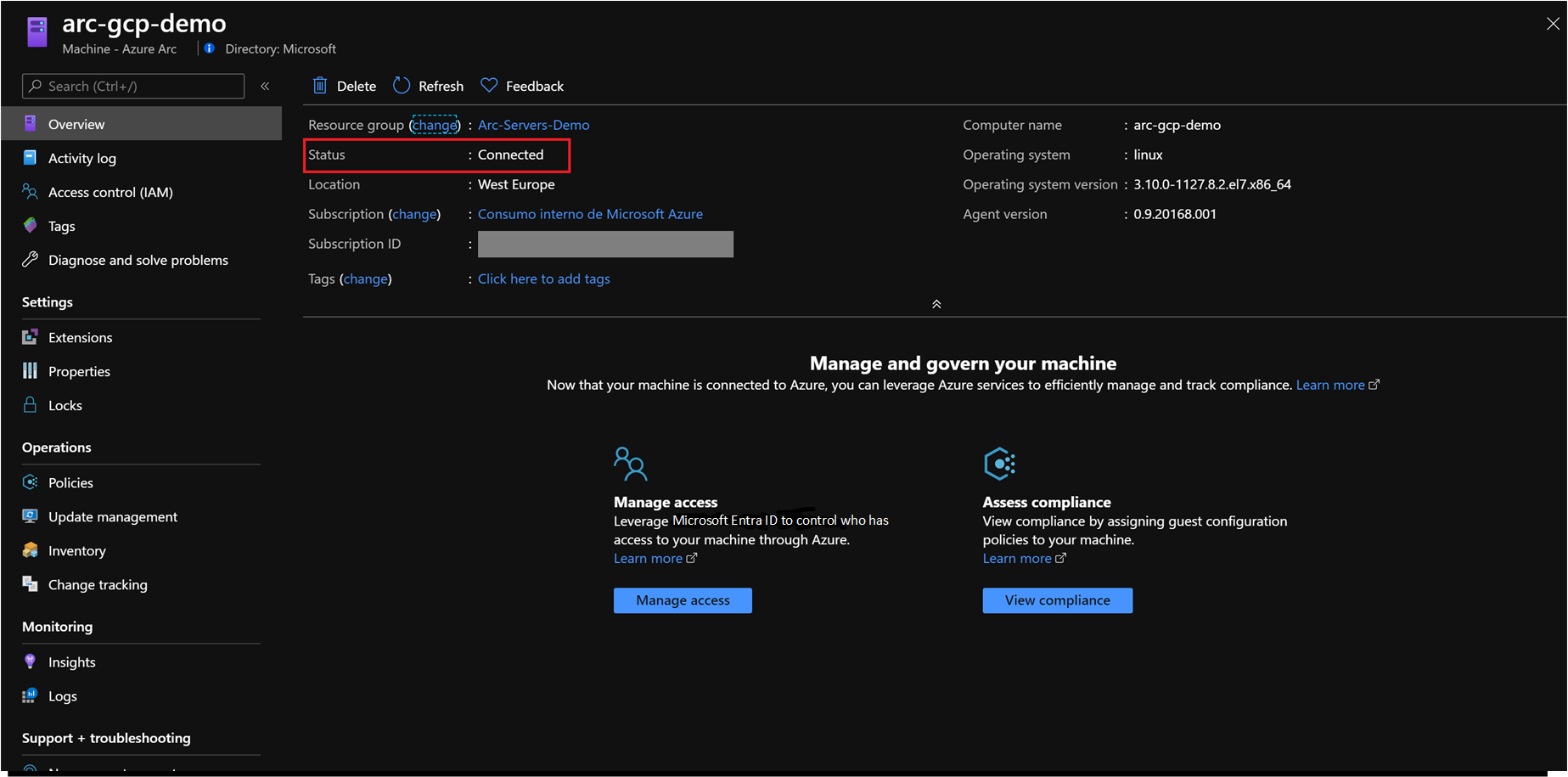

git clone https://github.com/microsoft/azure_arcCome accennato, questa guida inizia dal punto in cui sono già state distribuite e connesse macchine virtuali o server bare metal ad Azure Arc. Per questo scenario si usa un'istanza di Google Cloud Platform (GCP) già connessa ad Azure Arc e visibile come risorsa in Azure. Come illustrato negli screenshot seguenti:

Installare o aggiornare l'interfaccia della riga di comando di Azure. L'interfaccia della riga di comando di Azure deve essere la versione 2.7 o successiva. Usare

az --versionper verificare la versione attualmente installata.Creare un'entità servizio di Azure.

Per connettere una macchina virtuale o un server bare metal ad Azure Arc, è necessario che un'entità servizio di Azure sia assegnata con il ruolo Collaboratore. Per crearla, accedere al proprio account Azure ed eseguire il comando seguente. È possibile eseguire il comando anche in Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Ad esempio:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"L'output dovrebbe essere simile al seguente:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Nota

È consigliabile impostare l'ambito dell'entità servizio su una sottoscrizione e un gruppo di risorse di Azure specifici.

Eseguire l'onboarding di Microsoft Defender for Cloud

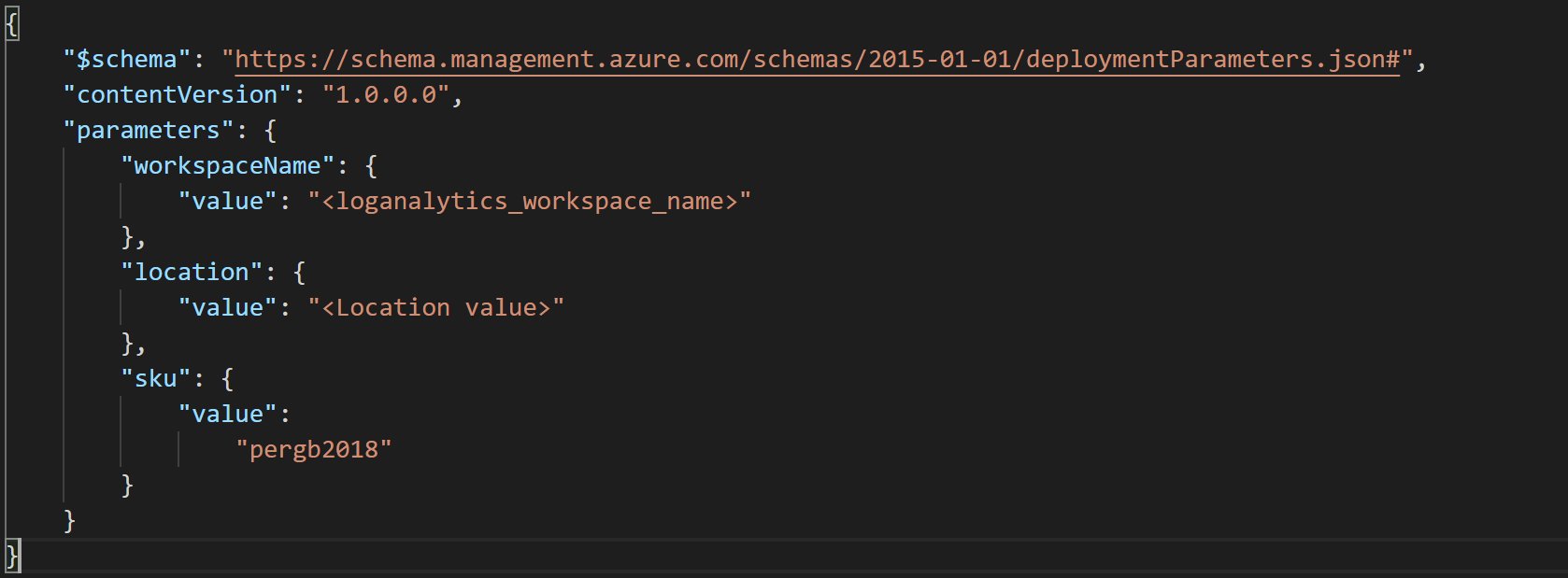

I dati raccolti da Microsoft Defender for Cloud vengono archiviati in un'area di lavoro Log Analytics. È possibile usare l'area di lavoro predefinita creata da Defender for Cloud o crearne una personalizzata. Se si vuole creare un'area di lavoro dedicata, è possibile automatizzare la distribuzione modificando il file dei parametri del modello di Azure Resource Manager (modello di ARM) per specificare un nome e un percorso per l'area di lavoro:

Per distribuire il modello di ARM, passare alla cartella di distribuzione ed eseguire il comando seguente:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Se si intende creare un'area di lavoro definita dall'utente, è necessario indicare a Defender for Cloud di usarla al posto di quella predefinita tramite il comando seguente:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Selezionare un livello di Microsoft Defender for Cloud. Il livello gratuito è abilitato per impostazione predefinita in tutte le sottoscrizioni di Azure e fornirà una valutazione continua e raccomandazioni fruibili sulla sicurezza. In questa guida si usa il livello Standard per le macchine virtuali di Azure, che estende queste funzionalità fornendo la gestione unificata della sicurezza e la protezione dalle minacce nei carichi di lavoro del cloud ibrido. Per abilitare il livello Standard di Microsoft Defender for Cloud per le macchine virtuali, eseguire il comando seguente:

az security pricing create -n VirtualMachines --tier 'standard'Assegnare l'iniziativa dei criteri predefinita di Microsoft Defender for Cloud. Le raccomandazioni di sicurezza di Defender for Cloud sono basate su criteri. Esiste un'iniziativa specifica che raggruppa i criteri di Defender for Cloud con l'ID definizione

1f3afdf9-d0c9-4c3d-847f-89da613e70a8. Il comando seguente assegna l'iniziativa di Defender for Cloud alla sottoscrizione.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Integrazione di Azure Arc e Microsoft Defender for Cloud

Dopo aver eseguito correttamente l'onboarding di Microsoft Defender for Cloud, si riceveranno raccomandazioni per proteggere le risorse, inclusi i server abilitati per Azure Arc. Defender for Cloud analizzerà periodicamente lo stato di sicurezza delle risorse di Azure per identificare potenziali vulnerabilità.

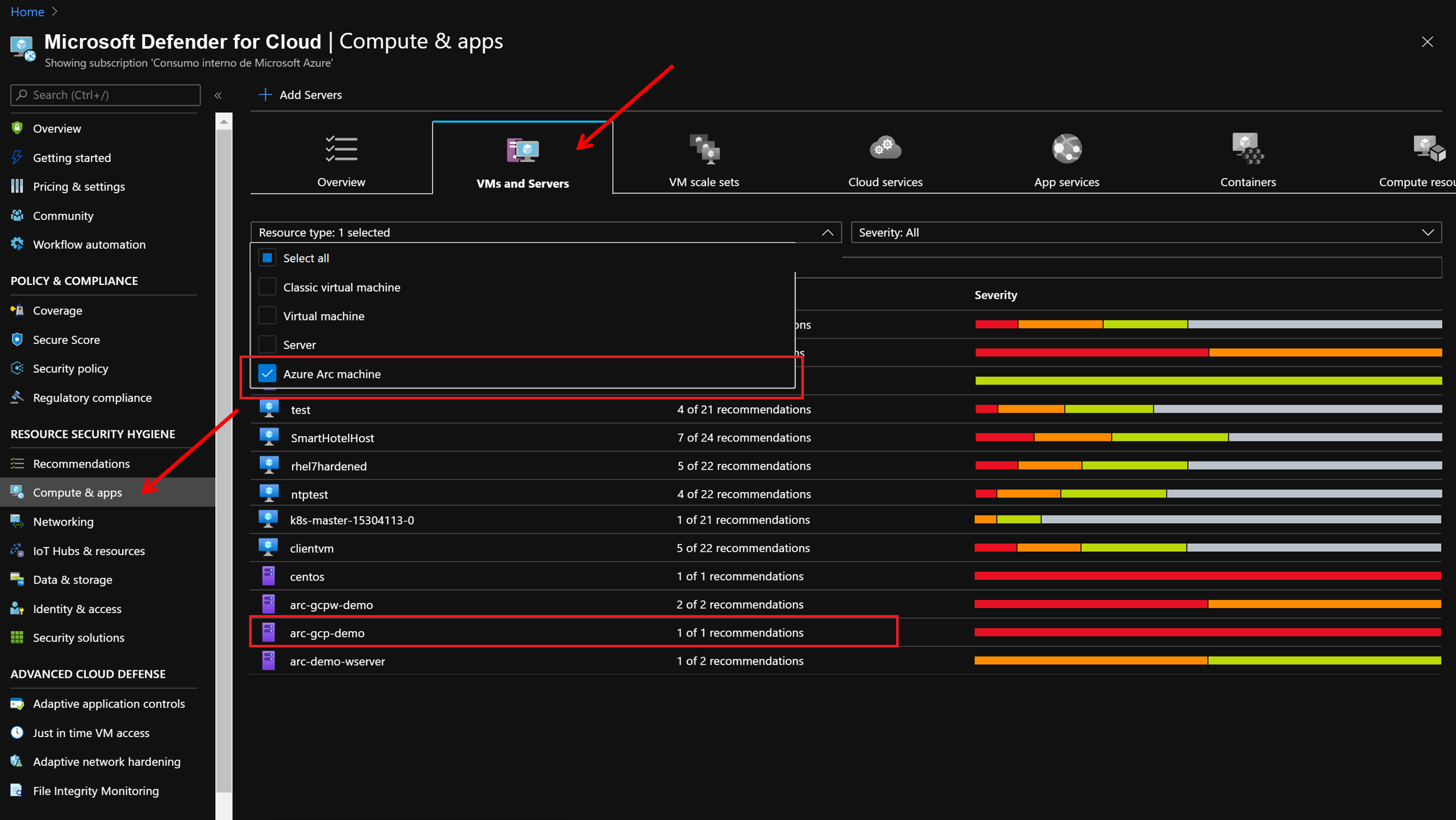

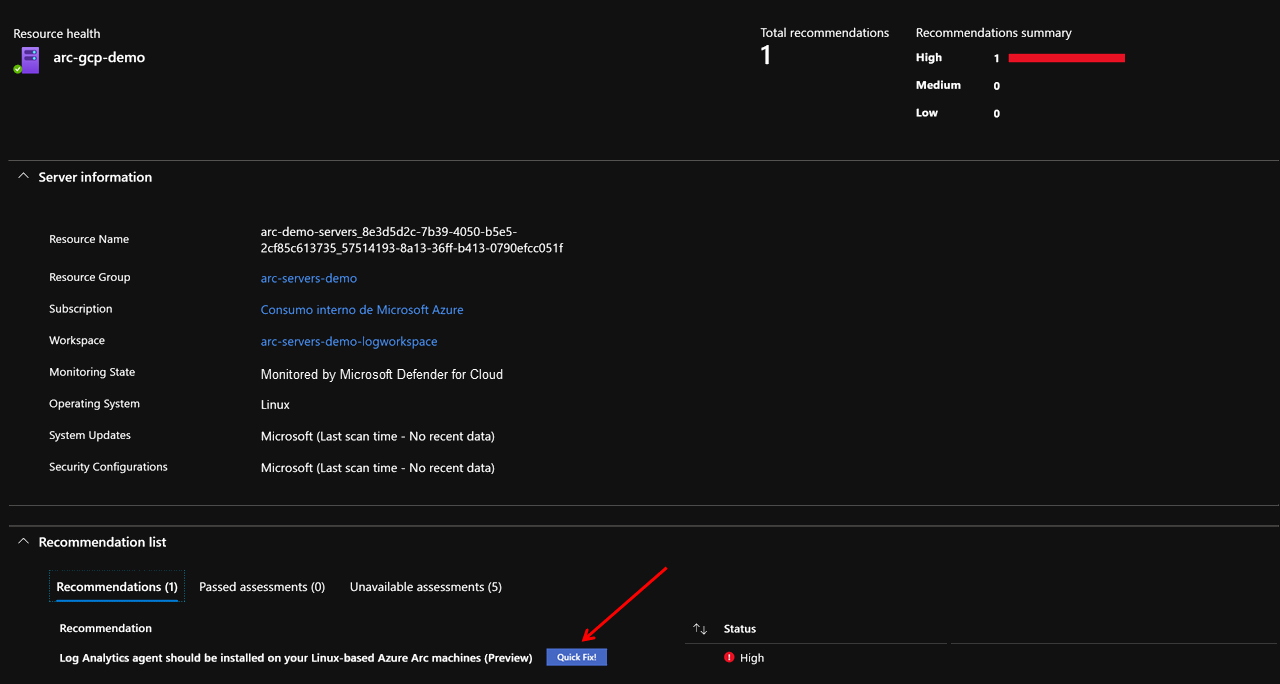

Nella sezione Calcolo e app in VM e server Microsoft Defender per il cloud offre una panoramica di tutte le raccomandazioni di sicurezza individuate per le macchine virtuali e i computer, tra cui macchine virtuali di Azure, macchine virtuali di Azure classiche, server e computer Azure Arc.

Nei server abilitati per Azure Arc, Microsoft Defender for Cloud raccomanda di installare l'agente di Log Analytics. Ogni raccomandazione include anche:

- Una breve descrizione della raccomandazione.

- L'impatto sul punteggio di sicurezza, in questo caso con stato Alto.

- La procedura di correzione da eseguire per implementare la raccomandazione.

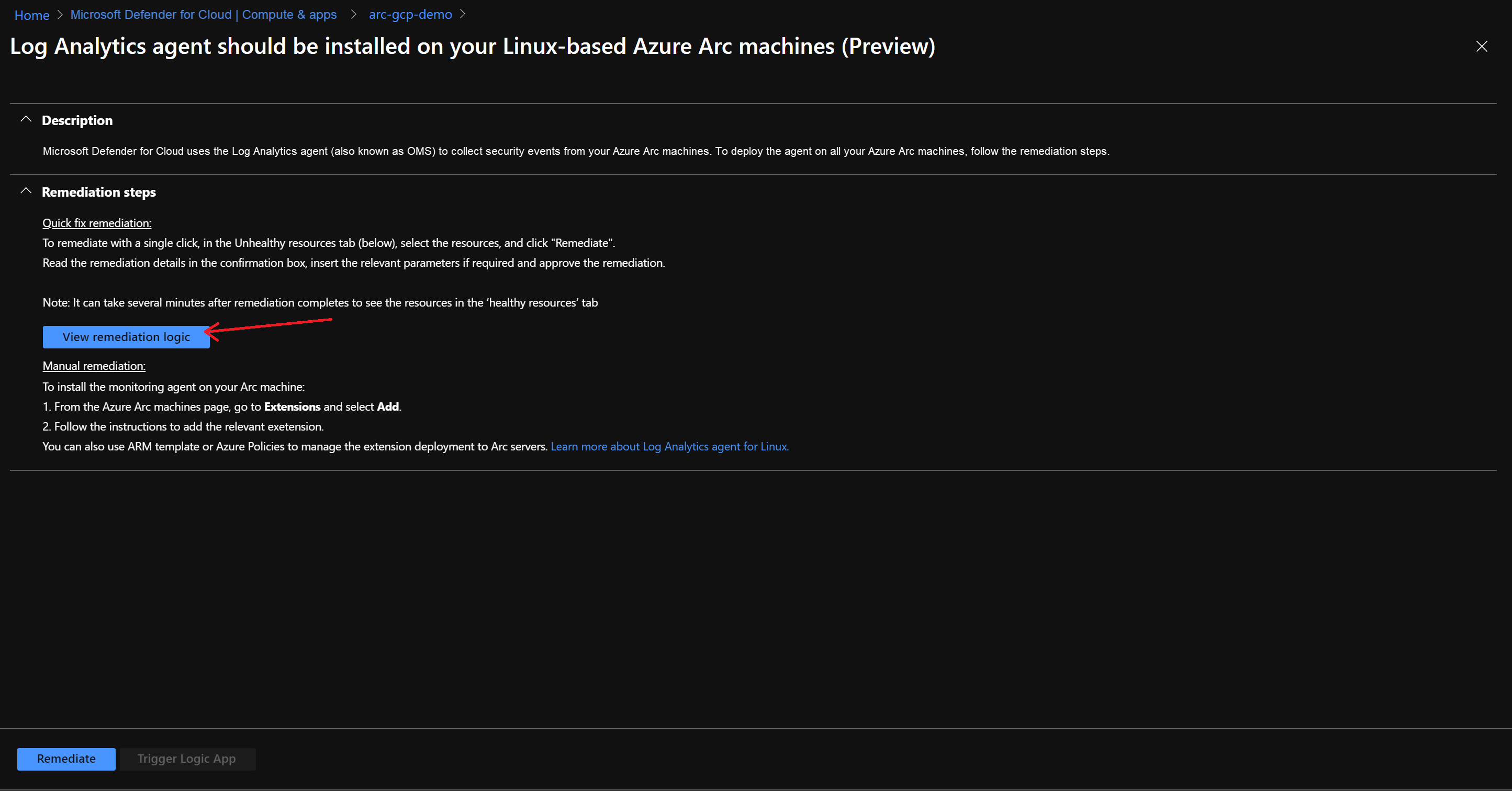

Per raccomandazioni specifiche, come nello screenshot seguente, si otterrà anche una correzione rapida che consente di applicare rapidamente la correzione raccomandata su più risorse.

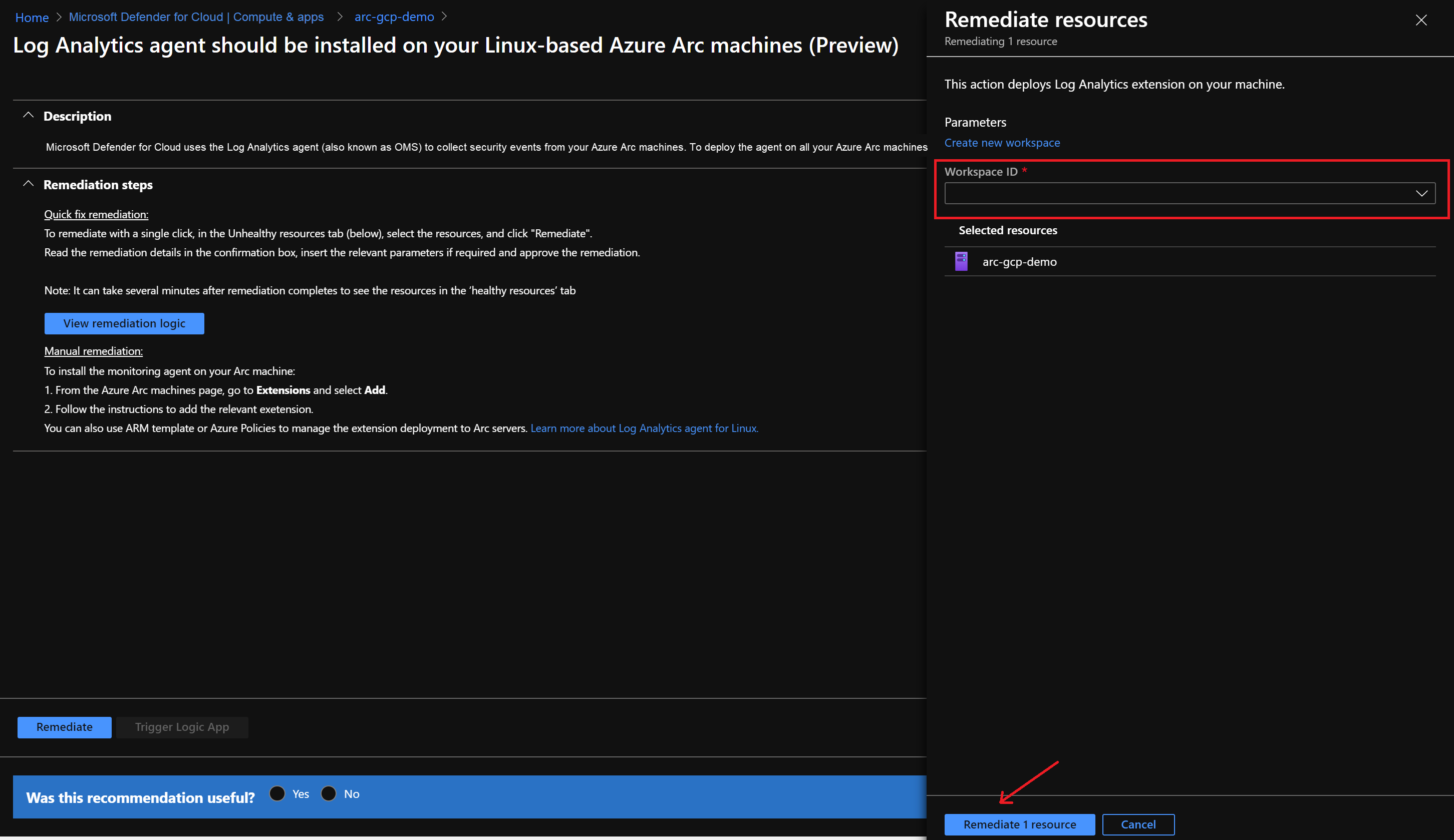

La correzione rapida seguente usa un modello di ARM per distribuire l'estensione dell'agente di Log Analytics nel computer Azure Arc.

È possibile attivare la correzione con il modello di ARM dal dashboard di protezione del carico di lavoro selezionando l'area di lavoro Log Analytics usata per Microsoft Defender for Cloud e quindi scegliendo Correggi 1 risorsa.

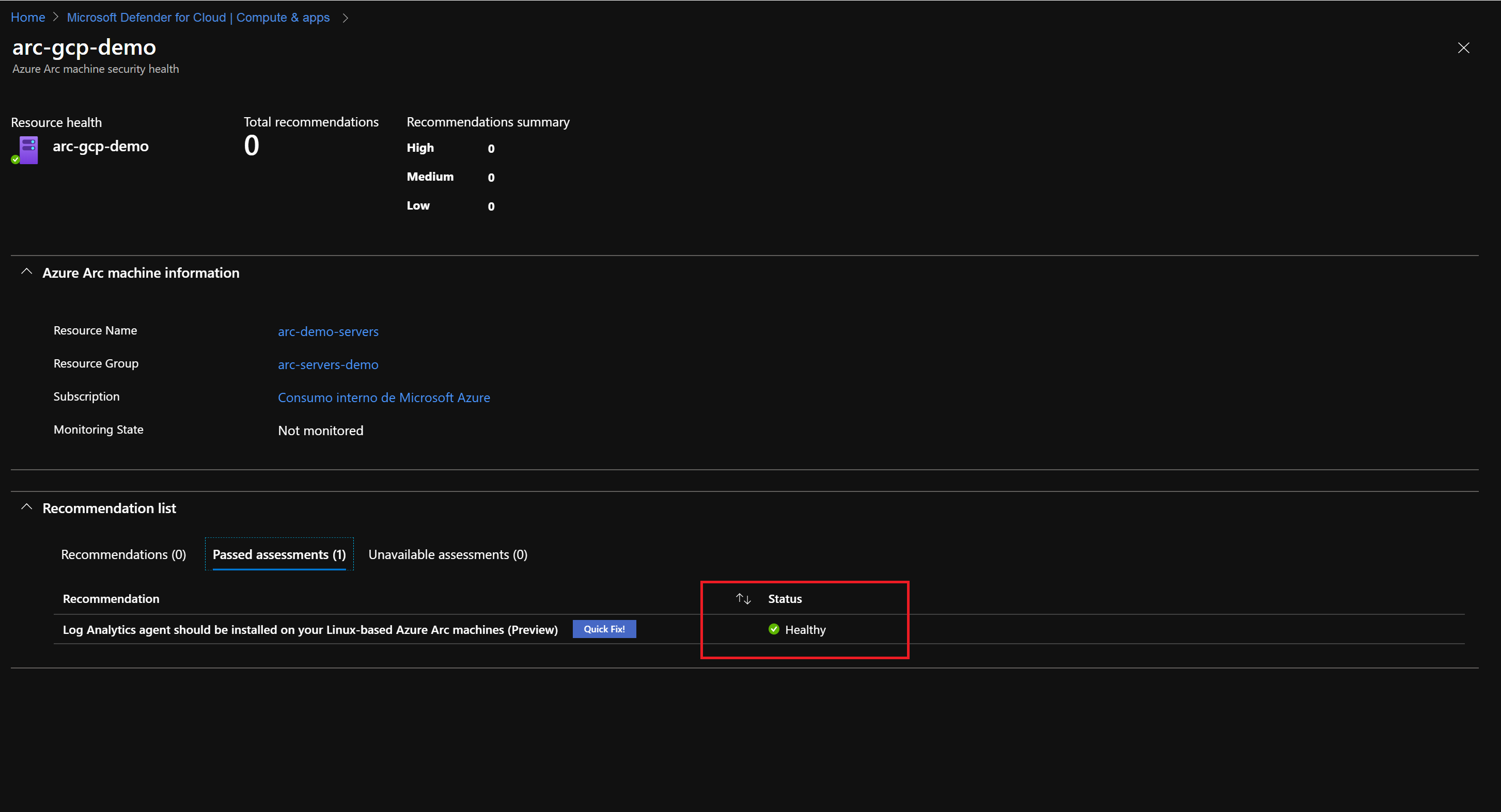

Dopo aver applicato la raccomandazione nel server abilitato per Azure Arc, la risorsa verrà contrassegnata come integra.

Pulizia dell'ambiente

Completare la procedura seguente per pulire l'ambiente.

Rimuovere le macchine virtuali da ogni ambiente seguendo le istruzioni di ognuna delle guide seguenti.

Rimuovere l'area di lavoro Log Analytics eseguendo lo script seguente nell'interfaccia della riga di comando di Azure. Specificare il nome dell'area di lavoro usato per la creazione dell'area di lavoro Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per