Effettuare il provisioning della sicurezza per l'analisi su scala cloud in Azure

Questo articolo illustra come l'organizzazione può implementare il provisioning della sicurezza tramite l'accesso ai dati e la gestione entitlement in Azure.

Gestire l'accesso ai dati

Le organizzazioni possono usare l'autenticazione e l'autorizzazione per controllare l'accesso ai servizi dello scenario. La sezione procedure consigliate fornisce indicazioni per la configurazione della sicurezza di ogni servizio specifico. Ad esempio, la sezione Procedure consigliate per Azure Data Lake descrive il controllo di accesso e le configurazioni data lake in Azure Data Lake Archiviazione.

Negli articoli precedenti è stato descritto come eseguire l'onboarding di applicazioni dati che creano i prodotti dati. Il nostro obiettivo è stato prevalentemente sull'uso dell'automazione il più possibile.

All'interno della piattaforma Azure sono disponibili due modi per concedere l'accesso ai prodotti dati:

- Uso di Azure Purview (criteri dati)

- Uso di un marketplace di dati personalizzato, che concede l'accesso tramite la gestione entitlement di Microsoft Entra

Il metodo Azure Purview è illustrato nel provisioning dei set di dati da parte dei proprietari di dati per Archiviazione di Azure. Si noti che i proprietari dei dati possono anche definire criteri per gruppi di risorse e sottoscrizioni.

Questo articolo illustra come usare la gestione entitlement di Microsoft Entra con un marketplace di dati personalizzato per concedere l'accesso ai prodotti dati.

Nota

Ogni azienda deve definire in dettaglio il processo di governance dei dati per ogni prodotto dati. Ad esempio, i dati con classificazione pubblica o uso interno possono essere protetti solo dalle risorse, ma qualsiasi elemento riservato o superiore viene protetto usando le opzioni descritte in Privacy dei dati per l'analisi su scala cloud in Azure. Per altre informazioni sui tipi di classificazione, vedere Requisiti per la governance dei dati di Azure in un'azienda moderna.

Gestire l'entitlement di Microsoft Entra

La gestione entitlement è una funzionalità di governance delle identità che consente alle organizzazioni di gestire il ciclo di vita di identità e accessi su larga scala, automatizzando i flussi di lavoro delle richieste di accesso, le assegnazioni, le verifiche e la scadenza degli accessi. Per un riepilogo della gestione entitlement e del relativo valore, vedere il video Che cos'è la gestione entitlement di Microsoft Entra?

Questo articolo presuppone che si abbia familiarità con la gestione entitlement di Microsoft Entra ID o che si abbia almeno studiato la documentazione Microsoft e si comprenda la terminologia seguente.

| Termine | Descrizione |

|---|---|

| Pacchetto di accesso | Aggregazione di risorse necessarie a un team o a un progetto, regolate dai criteri. Un pacchetto di accesso deve essere sempre contenuto in un catalogo. Creare un nuovo pacchetto di accesso per uno scenario in cui gli utenti devono richiedere l'accesso. |

| Richiesta di accesso | Una richiesta di accedere alle risorse di un pacchetto di accesso. Le richieste di accesso in genere passano attraverso un flusso di lavoro di approvazione. Se approvato, il richiedente riceve un'assegnazione del pacchetto di accesso. |

| Assegnazione | Assegnazione di un pacchetto di accesso a un utente. L'utente viene fornito con tutti i ruoli delle risorse di un pacchetto di accesso. Le assegnazioni dei pacchetti di accesso vengono in genere impostate per scadere dopo un determinato periodo di tempo. |

| Catalogo | Un contenitore di risorse e pacchetti di accesso correlati. I cataloghi vengono usati per la delega, consentendo agli utenti non amministratori di creare pacchetti di accesso personalizzati. I proprietari del catalogo possono aggiungervi le risorse di loro proprietà. |

| Creatore catalogo | Utente autorizzato a creare nuovi cataloghi. Quando un utente non amministratore autorizzato come autore di cataloghi crea un nuovo catalogo ne diventa automaticamente il proprietario. |

| organizzazione Connessione ed | Una directory o un dominio Esterno di Microsoft Entra con cui si ha una relazione. È possibile specificare gli utenti delle organizzazioni connesse come autorizzati a richiedere l'accesso. |

| Criteri | Set di regole che definisce il ciclo di vita dell'accesso ai dati. Le regole possono includere il modo in cui gli utenti ottengono l'accesso, chi può approvare gli utenti e per quanto tempo gli utenti hanno accesso tramite un'assegnazione. I criteri sono collegati ai pacchetti di accesso. Un pacchetto di accesso può avere più di un criterio. Un esempio è un pacchetto con un criterio per i dipendenti che richiedono l'accesso e un secondo criterio per gli utenti esterni che richiedono l'accesso. |

Importante

I tenant di Microsoft Entra possono attualmente effettuare il provisioning di 500 cataloghi con 500 pacchetti di accesso. Se l'organizzazione deve aumentare queste capacità, contattare il supporto tecnico di Azure.

Flussi di lavoro di gestione dell'accesso ai dati

L'organizzazione può delegare la governance dell'accesso agli amministratori dei dati di dominio e ai responsabili dei dati usando un'applicazione personalizzata con la gestione entitlement di Microsoft Entra. Questa delega consente ai team dell'applicazione dati di supportarsi senza dover rinviare i team della piattaforma. È possibile impostare più livelli di approvazione e automatizzare l'onboarding end-to-end e la gestione degli accessi ai dati tramite l'API REST di Microsoft Graph e le API REST entitlement management.

I pacchetti di gestione entitlement di Microsoft Entra consentono di delegare l'accesso a utenti non amministratori (ad esempio i team dell'applicazione dati) in modo che possano creare pacchetti di accesso. I pacchetti di accesso contengono risorse che gli utenti possono richiedere, ad esempio l'accesso ai prodotti dati. Gli amministratori dei dati e altri gestori di pacchetti di accesso delegato possono definire criteri contenenti regole per cui gli utenti possono richiedere l'accesso, chi può approvare l'accesso e quando scade l'accesso approvato.

Creare cataloghi

Se si implementa un data lakehouse, creare un catalogo nella gestione entitlement per ogni zona di destinazione dei dati. A seconda dell'automazione e delle dimensioni dell'implementazione, è possibile:

- Chiamare le API REST di Gestione entitlement per creare un catalogo per il dominio.

- Creare un altro catalogo per ogni zona di destinazione dei dati tramite il portale di gestione entitlement.

Se si implementa una mesh di dati, creare un catalogo nella gestione entitlement per ogni dominio. A seconda dell'automazione e delle dimensioni dell'implementazione, è possibile:

- Chiamare le API REST di Gestione entitlement per creare un catalogo per il dominio.

- Creare un altro catalogo per ogni dominio tramite il portale di gestione entitlement.

Suggerimento

Ogni catalogo può disporre delle proprie autorizzazioni di gruppo per la creazione di pacchetti e la gestione delle autorizzazioni.

Creazione di prodotti dati

I prodotti dati vengono illustrati nei prodotti dati di analisi su scala cloud in Azure. Per le applicazioni personalizzate, l'onboarding dei dati prevede il provisioning della sicurezza end-to-end.

Il processo di onboarding dei dati richiede metadati chiave, tra cui:

- Posizioni di archiviazione polyglot (calcolo o data lake)

- Responsabili approvazione (ad esempio gli amministratori dei dati o il responsabile dei dati di un dominio)

- Requisiti relativi al ciclo di vita

- Esaminare i requisiti

- Domini

- Nomi dei prodotti dati

- Classificazioni

Figura 1: Creazione dei dati di gestione degli accessi ai dati

Figura 1: Creazione dei dati di gestione degli accessi ai dati

La figura 1 illustra come il team dell'applicazione dati può automatizzare il provisioning della sicurezza per un prodotto di dati che risiede in un data lake. Una richiesta viene inviata alle API REST di Microsoft Graph dopo l'onboarding del prodotto dati in:

Creare due gruppi di sicurezza tramite l'API Graph di Azure Active Directory, uno che consente l'accesso in lettura/scrittura e un altro che consente solo l'accesso in lettura.

- Le convenzioni di denominazione del gruppo Microsoft Entra seguenti sono consigliate per l'autenticazione pass-through di Microsoft Entra nei data lake:

- Nome di dominio o zona di destinazione dei dati

- Nome prodotto dati

- Livello Data Lake:

RAWper dati non elaboratiENRper dati arricchitiCURper dati curati

- Nome prodotto dati

RWper dati in lettura/scritturaRper dati di sola lettura

- Per il controllo di accesso alle tabelle sono suggerite le convenzioni di denominazione del gruppo Microsoft Entra seguenti:

- Nome di dominio o zona di destinazione dei dati

- Nome prodotto dati

- Schema o tabella manomissione

RWper dati in lettura/scritturaRper dati di sola lettura

- Le convenzioni di denominazione del gruppo Microsoft Entra seguenti sono consigliate per l'autenticazione pass-through di Microsoft Entra nei data lake:

Assegnare i gruppi di sicurezza al prodotto dati. Per i data lake, questo comporta l'applicazione dei due gruppi di sicurezza a livello di cartella del prodotto dati e a livello di lago corretto (non elaborato, arricchito o curato).

Creare un pacchetto di accesso che aggrega i gruppi di sicurezza insieme ai responsabili approvazione e al ciclo di vita necessari (verifiche di accesso e scadenza).

Suggerimento

In scenari complessi è possibile creare un gruppo di sicurezza della raccolta di autorizzazioni per acquisire più gruppi di sicurezza, ma si tratta di un'attività manuale DOPO aver già creato i gruppi di sicurezza dei prodotti dati.

Richiedere l'accesso al prodotto dati

È possibile automatizzare la concessione dell'accesso ai prodotti dati usando un'applicazione personalizzata e le API REST di gestione entitlement.

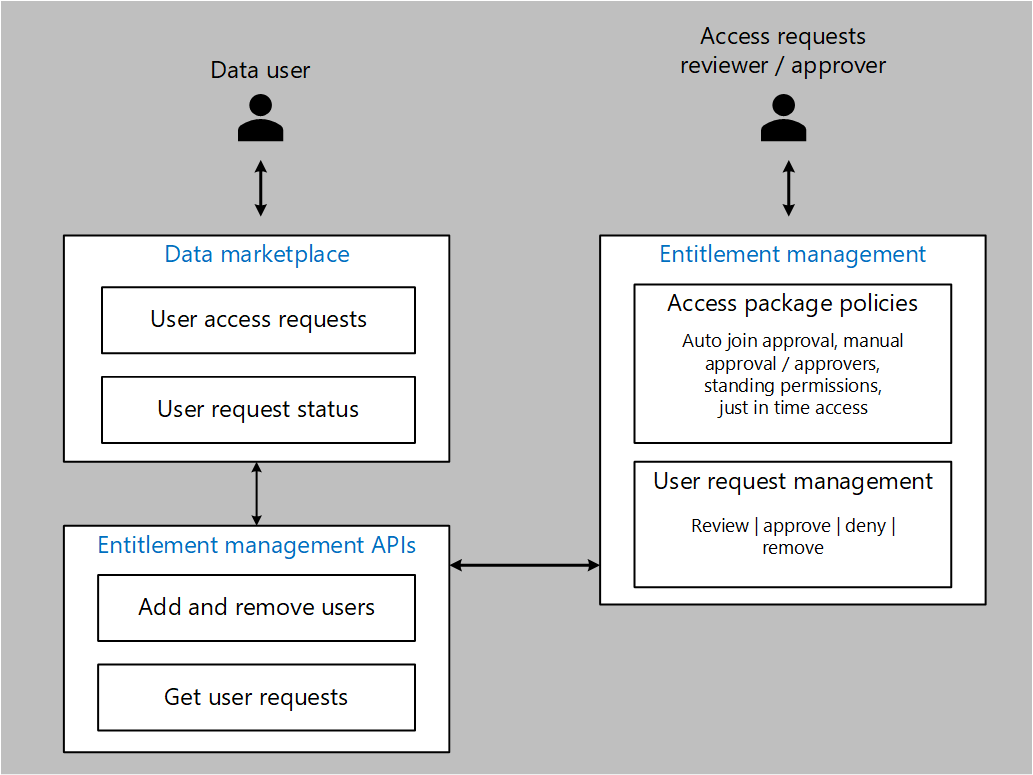

Figura 2: Richiedere l'accesso a un prodotto dati.

Figura 2: Richiedere l'accesso a un prodotto dati.

La figura 2 offre una panoramica di un flusso di lavoro di richiesta di accesso ai prodotti dati.

Richiesta di accesso utente

- Un utente di dati esplora il marketplace dei dati per individuare i prodotti a cui vuole accedere.

- Il marketplace dei dati si interfaccia con le API REST di gestione entitlement e richiede l'accesso al prodotto dati per l'utente.

- Soggetti a criteri e account, i responsabili approvazione ricevono una notifica e esaminano la richiesta di accesso nel portale di gestione degli accessi. Se la richiesta viene approvata, l'utente riceve una notifica e viene concesso l'accesso al set di dati.

- Se l'organizzazione vuole concedere autorizzazioni utente in base ai metadati (ad esempio la divisione, il titolo o la posizione di un utente), è possibile aggiungere gruppi dinamici in Microsoft Entra ID come gruppo approvato.

Stato della richiesta utente

Altri servizi inclusi nel marketplace dei dati possono controllare lo stato corrente delle richieste di accesso ai prodotti dati. Questi servizi possono interfacciarsi con le API REST di gestione entitlement per elencare tutte le richieste in sospeso per un nome utente o di un'entità servizio.

Riepilogo della gestione degli accessi ai dati

La gestione degli accessi ai dati in Azure è suddivisa nei livelli seguenti:

- Livello fisico ( ad esempio il poliglotto che archivia il set di dati)

- Gruppi di sicurezza di Microsoft Entra

- Pacchetti di accesso

- Utenti e team che accedono ai set di dati

Il diagramma precedente fornisce un'implementazione di mesh di dati di esempio in cui è stato creato un catalogo per ogni dominio. I team del prodotto dati esee stato eseguito l'onboarding del nuovo set di dati o del prodotto in un dominio dati. Viene creato e assegnato un gruppo Microsoft Entra al set di dati. È possibile concedere l'accesso con l'autenticazione pass-through di Microsoft Entra o con il controllo di accesso alle tabelle usando Azure Databricks, Azure Synapse Analytics o altri archivi poliglotta di analisi.

La gestione entitlement di Microsoft Entra crea pacchetti di accesso nel catalogo dei pacchetti di accesso ai domini. I pacchetti di accesso possono contenere più gruppi di Microsoft Entra. Il Finance Analysis pacchetto consente l'accesso a finance e LOB A, mentre il Finance Writers pacchetto concede l'accesso allo schema F e LOB A. Concedere l'accesso in scrittura solo agli autori di set di dati. In caso contrario, l'accesso in sola lettura deve essere il valore predefinito.

Importante

Il diagramma precedente illustra come aggiungere gruppi di utenti di Microsoft Entra. È possibile usare lo stesso processo per aggiungere entità servizio di Azure, usate dai team di prodotti di integrazione o dati per le pipeline di inserimento e altro ancora. È necessario configurare due impostazioni del ciclo di vita: una per consentire agli utenti di richiedere l'accesso a breve termine (30 giorni) e un'altra per richiedere un accesso più lungo (90 giorni).

Passaggi successivi

- Organizzare i membri del team operativo dei dati per l'analisi su scala cloud in Azure

- Distribuire la gestione entitlement di Microsoft Entra (video)

- Esplorare gli scenari comuni nella gestione entitlement di Microsoft Entra per altre informazioni su come gestire l'entitlement.