Controllo di accesso

Il controllo di accesso è la parte della sicurezza che gli utenti sperimentano per prima e con maggiore frequenza. Lo vedono quando accedono ai computer e ai telefoni cellulari, quando condividono un file o provano ad accedere a un'applicazione e quando usano una scheda ID per entrare in un edificio o in una stanza. Anche se il controllo di accesso non è tutto nella sicurezza, è di fondamentale importanza e richiede attenzione appropriata in modo che sia l'esperienza utente che le garanzie di sicurezza siano corrette.

Guardare il video seguente per informazioni su come sviluppare una strategia di controllo di accesso che soddisfi le esigenze specifiche.

Dal perimetro di sicurezza all'attendibilità zero

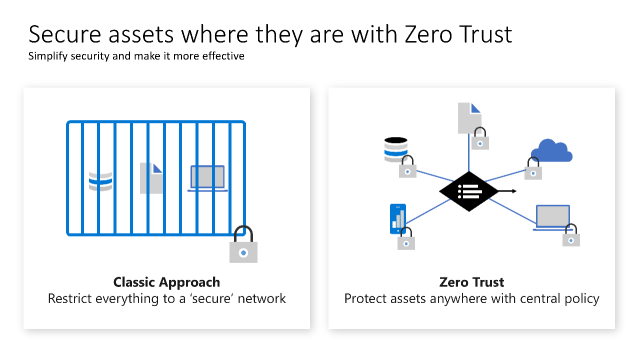

L'approccio tradizionale di controllo di accesso per l'IT si basa sulla limitazione dell'accesso a una rete aziendale e quindi sull'integrazione con più controlli in base alle esigenze. Questo modello limita tutte le risorse a una connessione di rete di proprietà dell'azienda ed è diventato troppo restrittivo per soddisfare le esigenze di un'azienda dinamica.

Le organizzazioni devono adottare un approccio zero trust al controllo di accesso quando adottano il lavoro da remoto e usano la tecnologia cloud per trasformare digitalmente il modello di business, il modello di engagement dei clienti, il coinvolgimento dei dipendenti e il modello di empowerment.

I principi zero trust consentono di stabilire e migliorare continuamente le garanzie di sicurezza, mantenendo al tempo stesso la flessibilità necessaria per restare al passo con questo nuovo mondo. La maggior parte dei percorsi zero trust inizia con il controllo di accesso e si concentra sull'identità come controllo preferito e primario, pur continuando ad adottare la tecnologia di sicurezza di rete come elemento chiave. La tecnologia di rete e la tattica del perimetro di sicurezza sono ancora presenti in un modello di controllo di accesso moderno, ma non sono l'approccio dominante e preferito in una strategia di controllo di accesso completa.

Controllo di accesso moderno

Le organizzazioni devono sviluppare una strategia di controllo di accesso che:

- Sia completa e coerente.

- Applichi rigorosamente principi di sicurezza in tutto lo stack di tecnologie.

- Sia sufficientemente flessibile da soddisfare le esigenze dell'organizzazione.

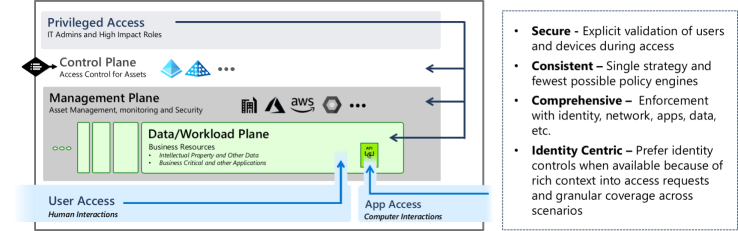

Questo diagramma illustra tutti i diversi elementi che un'organizzazione deve considerare per una strategia di controllo di accesso per più carichi di lavoro, più cloud, vari livelli di sensibilità aziendale e accesso da parte di utenti e dispositivi.

Una buona strategia di controllo di accesso va oltre una singola tattica o tecnologia. Richiede un approccio pragmatico che coinvolga la giusta tecnologia e le tattiche adeguate per ogni scenario.

Il controllo di accesso moderno deve soddisfare le esigenze di produttività dell'organizzazione e deve anche essere:

- Sicuro: convalidare in modo esplicito l'attendibilità di utenti e dispositivi durante le richieste di accesso, usando tutti i dati e i dati di telemetria disponibili. Questa configurazione rende più difficile per gli utenti malintenzionati rappresentare utenti legittimi senza essere scoperti. Inoltre, la strategia di controllo di accesso deve concentrarsi sull'eliminazione dell'escalation non autorizzata dei privilegi, ad esempio la concessione di un privilegio che può essere usato per ottenere privilegi più elevati. Per altre informazioni sulla protezione dell'accesso con privilegi, vedere Protezione dell'accesso con privilegi.

- Coerente: assicurarsi che le garanzie di sicurezza siano applicate in modo coerente e trasparente nell'ambiente. Questo standard migliora l'esperienza utente ed elimina le opportunità per gli utenti malintenzionati di insinuarsi nei punti deboli di un'implementazione del controllo di accesso disgiunta o altamente complessa. È consigliabile avere una singola strategia di controllo di accesso che usa il numero più limitato di motori di criteri per evitare incoerenze di configurazione e deriva della configurazione.

- Completa: l'applicazione dei criteri di accesso deve essere eseguita nel modo più vicino possibile alle risorse e ai percorsi di accesso. Questa configurazione migliora la copertura della sicurezza e consente di adattare la sicurezza senza problemi agli scenari e alle aspettative degli utenti. Sfruttare i controlli di sicurezza per dati, applicazioni, identità, reti e database per avvicinare l'applicazione dei criteri alle risorse aziendali di valore.

- Incentrata sulle identità: classificare in ordine di priorità l'uso dell'identità e dei controlli correlati, se disponibili. I controlli di identità forniscono un contesto completo nelle richieste di accesso e nel contesto dell'applicazione che non è disponibile dal traffico di rete non elaborato. I controlli di rete sono ancora importanti e talvolta l'unica opzione disponibile, ad esempio negli ambienti tecnologici operativi, ma l'identità deve essere sempre la prima scelta, se disponibile. Una finestra di dialogo di errore durante l'accesso all'applicazione dal livello di identità sarà più precisa e informativa rispetto a un blocco del traffico di rete, rendendo più probabile che l'utente possa correggere il problema senza una chiamata all'help desk.

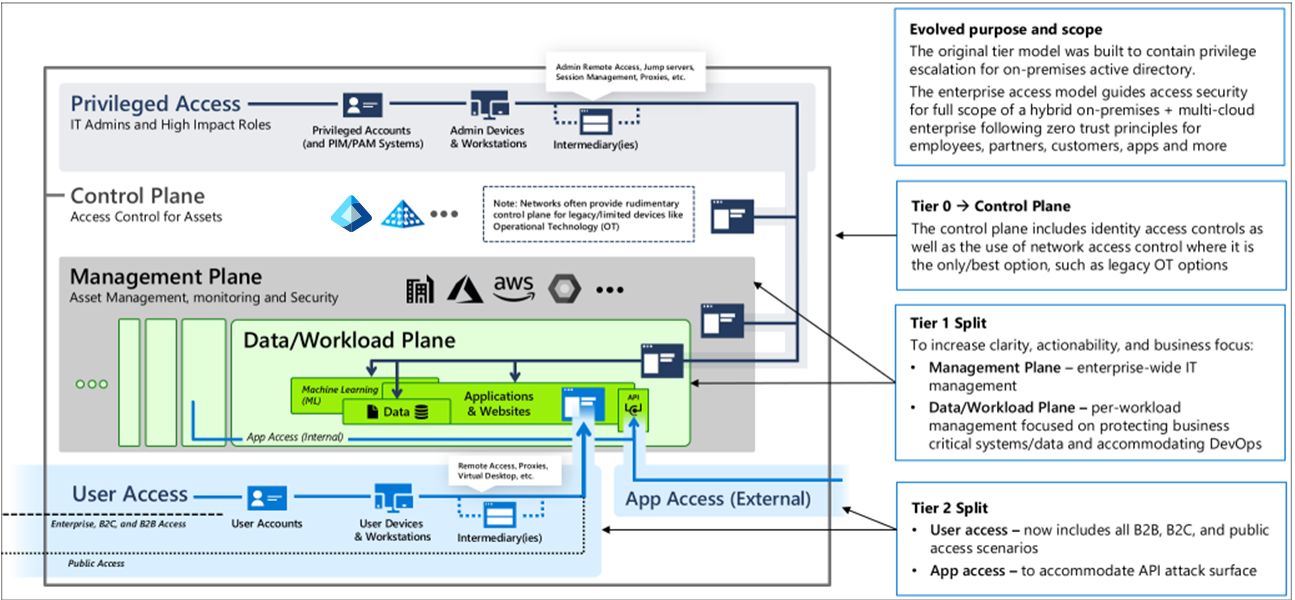

Modello di accesso aziendale

Il modello di accesso aziendale è un modello di accesso completo basato su zero trust. Questo modello risolve tutti i tipi di accesso da parte di utenti interni ed esterni, servizi, applicazioni e account con privilegi con accesso amministrativo ai sistemi.

Il modello di accesso aziendale è descritto in dettaglio in Modello di accesso aziendale

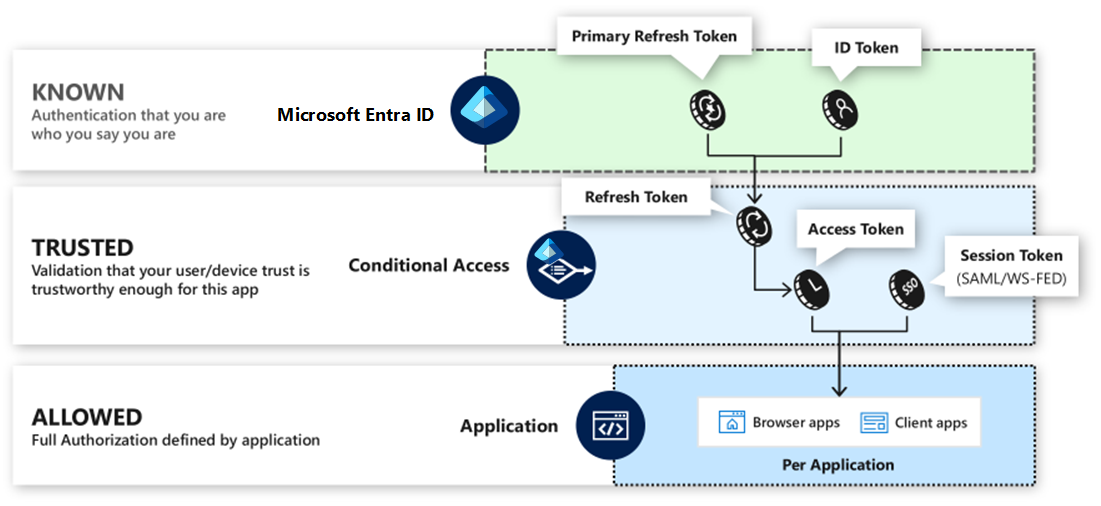

Noto, attendibile, consentito

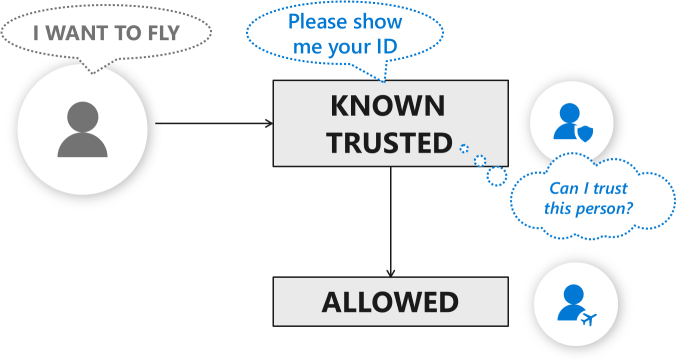

Una prospettiva utile sulla trasformazione del controllo di accesso zero trust è il passaggio da un processo statico in due passaggi di autenticazione e autorizzazione a un processo dinamico in tre passaggi denominato noto, attendibile, consentito:

- Noto: autenticazione che garantisce che l'utente sia chi dice di essere. Questo processo è analogo al processo fisico di controllo di un documento di identità con foto rilasciato dal governo.

- Attendibile: convalida dell'attendibilità dell'utente o del dispositivo per accedere alla risorsa. Questo processo è analogo alla sicurezza in un aeroporto che monitora tutti i passeggeri per identificare eventuali rischi di sicurezza prima di consentire loro di entrare nell'aeroporto.

- Consentito: concessione di diritti e privilegi specifici per l'applicazione, il servizio o i dati. Questo processo è analogo al lavoro di una compagnia aerea che gestisce la meta dei passeggeri, il loro posto a sedere (prima classe, business o economy) e l'eventuale costo extra per i bagagli.

Tecnologie di controllo di accesso principali

Le principali funzionalità tecniche che consentono il controllo di accesso moderno sono:

- Motore dei criteri: componente in cui le organizzazioni configurano i criteri di sicurezza tecnici per soddisfare gli obiettivi di produttività e sicurezza dell'organizzazione.

- Punti di implementazione dei criteri: punti che applicano, tra le risorse dell'organizzazione, le decisioni sui criteri centrali del motore dei criteri. Le risorse includono dati, applicazioni, identità, rete e database.

Questo diagramma illustra come Microsoft Entra ID fornisce un motore di criteri e un punto di imposizione dei criteri, in modo che i protocolli di sicurezza possano implementare un approccio noto, attendibile e consentito .

Il motore dei criteri Microsoft Entra può essere esteso ad altri punti di imposizione dei criteri, tra cui:

- Applicazioni moderne: applicazioni che usano protocolli di autenticazione moderni.

- Applicazioni legacy: tramite il proxy dell'applicazione Microsoft Entra.

- Soluzioni VPN e di accesso remoto: ad esempio Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix e Zscaler.

- Documenti, messaggi di posta elettronica e altri file: tramite Microsoft Purview Information Protection.

- Applicazioni SaaS: per altre informazioni, vedere Esercitazioni per l'integrazione di applicazioni SaaS con Microsoft Entra ID.

Decisioni relative all'accesso basato sui dati

Per soddisfare il principio zero trust della convalida esplicita, è fondamentale prendere una decisione informata. Il motore dei criteri zero trust deve avere accesso a dati diversi su utenti e dispositivi per prendere decisioni affidabili sulla sicurezza. Questa diversità consente di identificare questi aspetti con maggiore attendibilità:

- Indica se l'utente effettivo ha il controllo dell'account.

- Indica se il dispositivo è stato compromesso da un utente malintenzionato.

- Indica se l'utente dispone dei ruoli e delle autorizzazioni appropriati.

Microsoft ha creato un sistema di intelligence per le minacce che integra il contesto di sicurezza da molte e diverse origini del segnale. Per altre informazioni, vedere Riepilogo dell'intelligence sulle minacce Microsoft.

Segmentazione: separare per proteggere

Le organizzazioni spesso scelgono di creare limiti per dividere l'ambiente interno in segmenti separati, come parte dell'approccio di controllo di accesso. Questa configurazione deve contenere il danno di un attacco riuscito al segmento che ha subito l'attacco. La segmentazione viene in genere eseguita con firewall o altre tecnologie di filtro di rete, anche se il concetto può essere applicato anche all'identità e ad altre tecnologie.

Per informazioni sull'applicazione della segmentazione agli ambienti di Azure, vedere Componenti di Azure e modello di riferimento

Isolamento: evitare di applicare il firewall e dimenticarsi di tutto

L'isolamento è una forma estrema di segmentazione che talvolta è necessaria per la protezione di risorse di importanza critica. L'isolamento viene spesso usato per le risorse critiche per l'azienda e difficili da aggiornare secondo i criteri e gli standard correnti. Le classi di risorse che potrebbero richiedere l'isolamento includono sistemi OT (Operational Technology), ad esempio:

- Controllo della supervisione e acquisizione dei dati (SCADA)

- Sistema di controllo industriale (ICS)

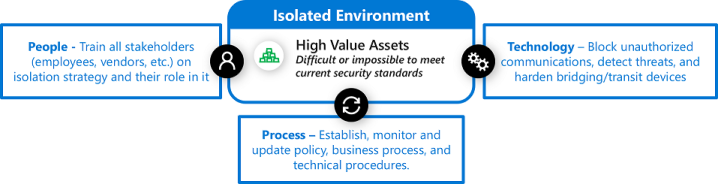

L'isolamento deve essere progettato come sistema completo di persone/processi/tecnologie ed essere integrato con i processi aziendali per essere efficace e sostenibile. Questo approccio in genere ha esito negativo nel tempo se viene implementato come approccio puramente tecnologico senza processi e training per convalidare e sostenere le difese. È facile cadere nella trappola applica il firewall e dimenticati di tutto, definendo il problema come statico e tecnico.

Nella maggior parte dei casi, sono necessari processi per implementare l'isolamento, processi che diversi team, ad esempio sicurezza, IT, tecnologia operativa (OT) e talvolta operazioni aziendali, devono seguire. L'isolamento con esito positivo è in genere costituito da:

- Persone: formare tutti i dipendenti, i fornitori e gli stakeholder sulla strategia di isolamento e sul loro ruolo in essa. Includere il motivo per cui è importante, ad esempio minacce, rischi e potenziale impatto aziendale, cosa si prevede di fare e come eseguire questa operazione.

- Processo: definire criteri e standard chiari e documentare i processi per gli stakeholder aziendali e i tecnici per tutti gli scenari, ad esempio l'accesso del fornitore, il processo di gestione delle modifiche, le procedure di risposta alle minacce, inclusa la gestione delle eccezioni. Monitorare per assicurarsi che la configurazione non sia deviata e che altri processi vengano seguiti correttamente e rigorosamente.

- Tecnologia: implementare controlli tecnici per bloccare le comunicazioni non autorizzate, rilevare anomalie e potenziali minacce e applicare la protezione avanzata ai dispositivi di bridging e transito che interagiscono con l'ambiente isolato, ad esempio le console operatore per i sistemi OT (Operational Technology).

Per altre informazioni, vedere Protezione degli asset: isolamento della rete.

Passaggi successivi

Indipendentemente dalle esigenze di controllo di accesso, la strategia deve avere alla base le nozioni fondamentali appropriate. Le linee guida fornite in questi articoli e nel Cloud Adoption Framework possono aiutare le organizzazioni a trovare e implementare l'approccio giusto.

La disciplina successiva è la modernizzazione delle operazioni di sicurezza.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per