Attestazione

Il calcolo è una parte essenziale della nostra vita quotidiana, poiché alimenta qualsiasi cosa, dagli smartphone alle infrastrutture critiche. Tuttavia, l'aumento dei contesti normativi, la prevalenza degli attacchi informatici e la crescente sofisticazione degli utenti malintenzionati hanno reso difficile considerare attendibile l'autenticità e l'integrità delle tecnologie di calcolo da cui dipendiamo. L'attestazione, una tecnica per verificare i componenti software e hardware di un sistema, è un processo critico per stabilire e garantire che le tecnologie di calcolo di cui ci serviamo siano attendibili.

In questo documento si esamina cos'è l'attestazione, i tipi di attestazione offerti oggi da Microsoft e come i clienti possono utilizzare questi tipi di scenari di attestazione nelle soluzioni Microsoft.

Che cos'è l'attestazione?

Nell'attestazione remota, “un peer (“Attester") produce informazioni credibili su se stesso (“Evidenza") per consentire a un peer remoto (“Relying Party") di decidere se considerare l'Attester un peer attendibile. Le procedure di attestazione remota sono facilitate da un'ulteriore entità vitale (“Verifier")." In termini più semplici, l'attestazione è un modo per dimostrare che un sistema informatico è attendibile. Per comprendere meglio cos'è l'attestazione e come funziona nella pratica, confrontiamo il processo di attestazione in ambito di calcolo con esempi di vita reale come i controlli di passaporti e del background. La definizione e i modelli utilizzati in questo documento sono descritti nel documento sull'architettura delle procedure di attestazione remota (RAT) della Internet Engineering Task Force (IETF). Per maggiori informazioni, vedere Internet Engineering Task Force: Architettura RAT (procedure di attestazione remota).

Modello Passaporto

Modello Passaporto - Sportello immigrazione

- Un cittadino vuole un passaporto per recarsi in un paese/territorio straniero. Il cittadino presenta le evidenze al paese/territorio ospitante che i requisiti sono soddisfatti.

- Il paese/territorio ospitante riceve le evidenze della conformità dei criteri da parte del soggetto e verifica se l'evidenza fornita dimostra che il soggetto è conforme ai criteri per il rilascio di un passaporto.

- Il certificato di nascita è valido e non è stato alterato.

- L'autorità emittente del certificato di nascita è attendibile.

- Il soggetto non fa parte di un elenco di persone soggette a restrizioni.

- Il paese/territorio ospitante rilascerà il passaporto al cittadino ad avvenuta conferma che le evidenze soddisfano i propri criteri.

- Il cittadino che si reca in una nazione straniera deve prima presentare il proprio passaporto all'agente della polizia di frontiera del relativo paese/territorio che ne valuta la regolarità.

- L'agente della polizia di frontiera del paese/territorio straniero verifica una serie di elementi del passaporto per confermarne la validità:

- Il passaporto è autentico e non è stato alterato.

- Il passaporto è stato emesso da un paese/territorio attendibile.

- Il passaporto non è scaduto o revocato.

- Il passaporto è conforme ai criteri per i visti o ai requisiti di età.

- L'agente della polizia di frontiera del paese/territorio straniero approva il passaporto e il cittadino può entrare nel paese/territorio straniero.

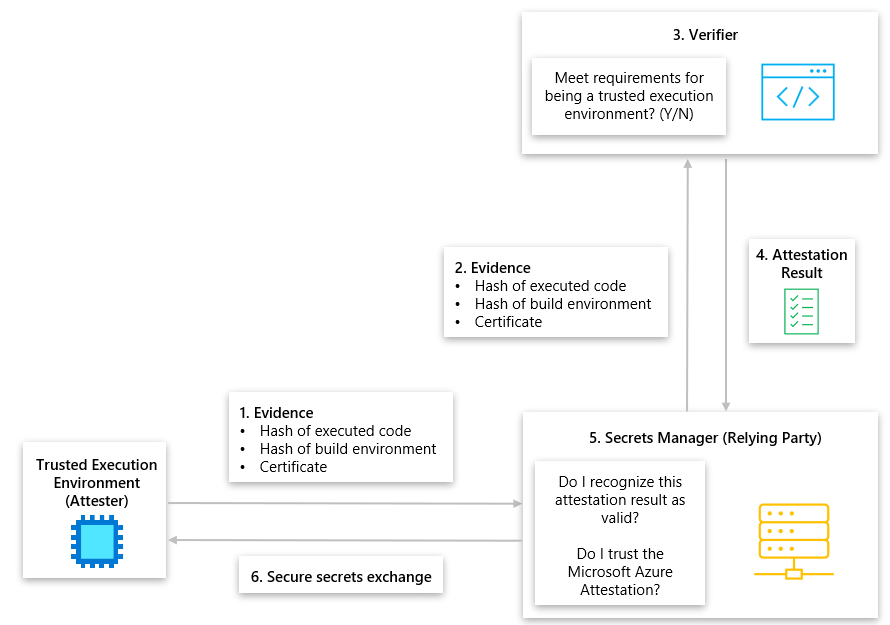

Modello Passaporto - Calcolo

- Un ambiente di esecuzione attendibile (TEE), altrimenti noto come Attester, vuole recuperare i segreti da un Secrets Manager, noto anche come Relying Party. Per recuperare i segreti dal Secrets Manager, il TEE deve dimostrare al Secrets Manager di essere attendibile e autentico. Il TEE invia le evidenze a un Verifier per dimostrare di essere affidabile e autentico, che includono l'hash del codice eseguito, l'hash dell'ambiente di compilazione e il relativo certificato generato dal produttore.

- Il Verifier, un servizio di attestazione, valuta se le evidenze fornite dal TEE soddisfano i seguenti requisiti per l'attendibilità:

- Il certificato è valido e non è stato alterato.

- L'autorità emittente del certificato è attendibile.

- Le evidenze TEE non fanno parte di un elenco soggetto a restrizioni.

- Se il Verifier decide che le evidenze soddisfano i criteri definiti, creerà un Attestation Result e lo fornirà al TEE.

- Il TEE che vuole scambiare segreti con il Secrets Manager, deve prima presentare il risultato dell'attestazione al Secrets Manager per una valutazione.

- Il Secrets Manager verifica una serie di regole del risultato dell'attestazione prima di considerarlo attendibile:

- Il risultato dell'attestazione è autentico e non è stato alterato.

- Il risultato dell'attestazione è stato prodotto da un'autorità attendibile.

- Il risultato dell'attestazione non è scaduto o revocato.

- Il risultato dell'attestazione è conforme ai criteri dell'amministratore configurati.

- Il Secrets Manager approva il risultato dell'attestazione e scambia i segreti con il TEE.

Modello Controllo del background

Controllo del background – Verifica dell'istituto scolastico

- Una persona sta effettuando un controllo del background con un potenziale datore di lavoro per ottenere un lavoro. La persona presenta al potenziale datore di lavoro il proprio background formativo presso la scuola che ha frequentato.

- Il datore di lavoro recupera il background formativo della persona e lo trasmette alla rispettiva scuola per una verifica.

- La scuola valuta se il background formativo fornito dalla persona trova riscontro nella documentazione scolastica.

- La scuola rilascia un risultato dell'attestazione che accerta che il background formativo della persona corrisponde ai suoi dati e lo invia al datore di lavoro.

- Il datore di lavoro, altrimenti noto come Relying Party, può verificare una serie di elementi del risultato dell'attestazione prima di considerarlo attendibile:

- Il risultato dell'attestazione è autentico, non è stato alterato e proviene effettivamente dalla scuola.

- Il risultato dell'attestazione è stato prodotto da un istituto scolastico attendibile.

- Il datore di lavoro approva il risultato dell'attestazione e assume la persona.

Controllo del background – Calcolo

- Un ambiente di esecuzione attendibile (TEE), altrimenti noto come Attester, vuole recuperare i segreti da un Secrets Manager, noto anche come Relying Party. Per recuperare i segreti dal Secrets Manager, il TEE deve dimostrare di essere affidabile e autentico. Il TEE invia le evidenze al Secrets Manager per dimostrare di essere affidabile e autentico, che includono l'hash del codice eseguito, l'hash dell'ambiente di compilazione e il relativo certificato generato dal produttore.

- Il Secrets Manager recupera le evidenze dal TEE e le inoltra al Verifier per una verifica.

- Il servizio Verifier valuta se le evidenze fornite dal TEE soddisfano i requisiti dei criteri definiti per l'attendibilità.

- Il certificato è valido e non è stato alterato.

- L'autorità emittente del certificato è attendibile.

- Le evidenze TEE non fanno parte di un elenco soggetto a restrizioni.

- Il Verifier crea un risultato dell'attestazione per il TEE e lo invia al Secrets Manager.

- Il Secrets Manager verifica una serie di elementi del risultato dell'attestazione prima di considerarlo attendibile:

- Il risultato dell'attestazione è autentico e non è stato alterato.

- Il risultato dell'attestazione è stato prodotto da un'autorità attendibile.

- Il risultato dell'attestazione non è scaduto o revocato.

- Il risultato dell'attestazione è conforme ai criteri dell'amministratore configurati.

- Il Secrets Manager approva il risultato dell'attestazione e scambia i segreti con il TEE.

Tipi di attestazione

I servizi di attestazione possono essere utilizzati in due modi distinti, ciascuno dei quali offre i propri vantaggi.

Provider di servizi cloud

Microsoft fornisce un'attestazione di Microsoft Azure (MAA) come servizio rivolto al cliente e un framework per l'attestazione di ambienti di esecuzione attendibili (TEE) come le enclavi Intel SGX (Software Guard Extensions), le enclavi di sicurezza basata sulla virtualizzazione (VBS), i TPM (Trusted Platform Module), l'avvio attendibile e le macchine virtuali riservate. I vantaggi derivanti dall'utilizzo del servizio di attestazione di un provider di servizi cloud come l'attestazione di Azure includono i seguenti:

- Disponibile gratuitamente.

- Il codice sorgente è disponibile per i clienti del settore pubblico tramite lo strumento Microsoft Code Center Premium.

- Protegge i dati durante l'uso operando all'interno di un'enclave Intel SGX.

- Attesta più TEE in un'unica soluzione.

- Offre un solido Contratto di servizio (SLA).

Creare la propria attestazione

I clienti possono creare meccanismi di attestazione personalizzati per considerare attendibile l'infrastruttura di calcolo partendo dagli strumenti forniti dai provider cloud e hardware. La creazione di processi di attestazione personalizzati per le soluzioni Microsoft può richiedere l'uso di THIM (Trusted Hardware Identity Management), una soluzione che permette la gestione della cache dei certificati per tutti gli ambienti di esecuzione attendibili (TEE) che risiedono in Azure e fornisce informazioni di TCB (Trusted Computing Base) per applicare una baseline minima per le soluzioni di attestazione. I vantaggi derivanti dalla creazione e dall'utilizzo del proprio servizio di attestazione includono:

- Controllo al 100% sui processi di attestazione per soddisfare i requisiti normativi e di conformità

- Personalizzazione delle integrazioni con altre tecnologie informatiche

Scenari di attestazione in Microsoft

In Microsoft sono disponibili numerosi scenari di attestazione che consentono ai clienti di scegliere tra gli scenari del servizio di attestazione Provider di servizi cloud e Creare la propria attestazione. Per ogni sezione vengono esaminate le offerte di Azure e gli scenari di attestazione disponibili.

Macchine virtuali con enclavi di applicazioni

Le macchine virtuali con enclavi di applicazioni sono abilitate da Intel SGX, che consente alle organizzazioni di creare enclavi che proteggono i dati e mantengono i dati crittografati mentre la CPU li elabora. I clienti possono attestare le enclavi Intel SGX in Azure con MAA e autonomamente.

- Home page dell'attestazione Intel SGX

- Provider di servizi cloud: Attestazione del codice di esempio Intel SGX con MAA

- Creare la propria attestazione: Attestazione Open Enclave

Macchine virtuali riservate

Le macchine virtuali riservate sono abilitate da AMD SEV-SNP, che consente alle organizzazioni di avere un isolamento basato su hardware tra macchine virtuali e codice di gestione host sottostante (incluso l'hypervisor). I clienti possono attestare le macchine virtuali riservate gestite in Azure con MAA e autonomamente.

- Home page dell'attestazione di macchine virtuali riservate

- Provider di servizi cloud: Che cos'è l'attestazione guest per le macchine virtuali riservate?

- Creare la propria attestazione: Recuperare e verificare autonomamente il report AMD SEV-SNP dei dati grezzi

Contenitori riservati su Istanze di Azure Container

I contenitori riservati su Istanze di Azure Container offrono un set di caratteristiche e funzionalità per proteggere ulteriormente i carichi di lavoro dei contenitori standard per raggiungere obiettivi di sicurezza dei dati, privacy dei dati e integrità del codice di runtime più elevati. I contenitori riservati vengono eseguiti in un ambiente TEE (Trusted Execution Environment) supportato dall'hardware che offre funzionalità intrinseche come l'integrità dei dati, la riservatezza dei dati e l'integrità del codice.