Accesso condizionale

Azure Databricks supporta l'accesso condizionale di Microsoft Entra ID (in precedenza Azure Active Directory), che consente agli amministratori di controllare dove e quando gli utenti possono accedere ad Azure Databricks. I criteri di accesso condizionale, ad esempio, possono limitare l'accesso alla rete aziendale o possono richiedere Multi-Factor Authentication. Per altre informazioni sull'accesso condizionale, vedere Che cos'è l'accesso condizionale?.

Questo articolo descrive come abilitare l'accesso condizionale per Azure Databricks.

Requisiti

- Questa funzionalità richiede il piano Premium.

- L'accesso condizionale è disponibile solo in Microsoft Entra ID Premium. Per informazioni dettagliate, vedere Piani e prezzi di Microsoft Entra.

- È necessario essere un Amministrazione istrator dell'accesso condizionale o un Amministrazione istrator globale dell'ID Microsoft Entra. Per informazioni dettagliate, vedere Ruoli predefiniti di Microsoft Entra.

Abilitare l'accesso condizionale per Azure Databricks

Nel portale di Azure fare clic sul servizio MICROSOFT Entra ID.

Fare clic su Accesso condizionale nella sezione edizione Standard CURITY.

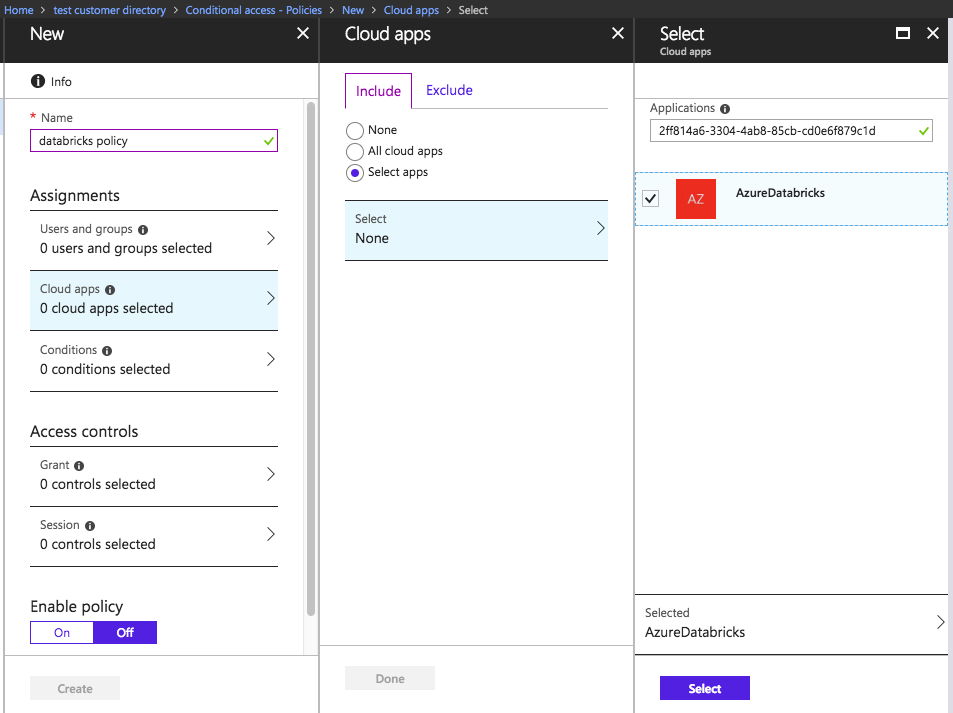

Fare clic su Nuovo criterio per creare un nuovo criterio di accesso condizionale.

In App cloud fare clic su Seleziona app e quindi cercare l'ID applicazione 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d. Selezionare AzureDatabricks.

Immettere le impostazioni rimanenti in base alla configurazione dell'accesso condizionale preferito. Per le esercitazioni e altre informazioni, vedere la documentazione sull'accesso condizionale di Microsoft Entra.