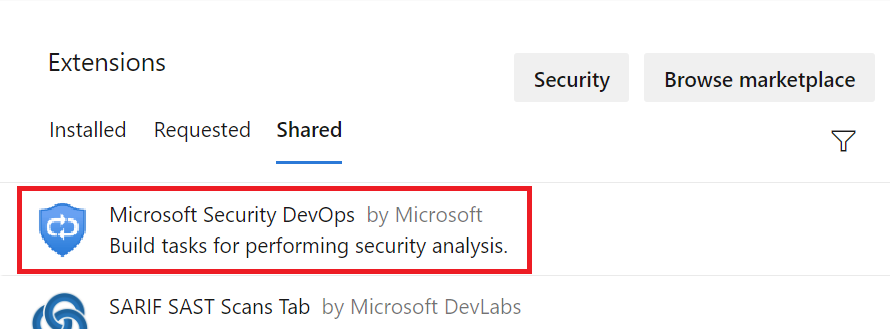

Microsoft Security DevOps è un'applicazione da riga di comando che integra gli strumenti di analisi statica nel ciclo di vita di sviluppo. Microsoft Security DevOps installa, configura ed esegue le versioni più recenti degli strumenti di analisi statica , inclusi, ma non solo, gli strumenti SDL/security e compliance. Microsoft Security DevOps è basato sui dati con configurazioni portabili che consentono l'esecuzione deterministica in più ambienti.

Microsoft Security DevOps usa gli strumenti open source seguenti:

| Nome | Lingua | Licenza |

|---|---|---|

| Antimalware | Protezione antimalware in Windows da Microsoft Defender per endpoint, che analizza il malware e interrompe la compilazione se è stato trovato malware. Questo strumento analizza per impostazione predefinita l'agente windows-latest. | Non open source |

| Bandito | Python | Licenza Apache 2.0 |

| BinSkim | Binary--Windows, ELF | Licenza MIT |

| ESlint | JavaScript | Licenza MIT |

| IaCFileScanner | Terraform, CloudFormation, modello di Resource Manager, Bicep | Non open source |

| Analizzatore modelli | Modello di ARM, Bicep | Licenza MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Licenza Apache 2.0 |

| Trivy | immagini del contenitore, Infrastruttura come codice (IaC) | Licenza Apache 2.0 |

Nota

A partire dal 20 settembre 2023, lo strumento di analisi dei segreti (CredScan) nell'estensione Microsoft Security DevOps (MSDO) per Azure DevOps è stato deprecato. L'analisi dei segreti MSDO verrà sostituita con GitHub Advanced Security per Azure DevOps.