Esplorare i rischi per i dati sensibili

Dopo aver scoperto le risorse con dati sensibili, Microsoft Defender per il cloud consente di esplorare il rischio di dati sensibili per tali risorse con queste funzionalità:

- Percorsi di attacco: quando l'individuazione dei dati sensibili è abilitata nel piano CSPM (Defender Cloud Security Posture Management), è possibile usare i percorsi di attacco per individuare il rischio di violazioni dei dati. Ulteriori informazioni.

- Esplora sicurezza: quando l'individuazione dei dati sensibili è abilitata nel piano CSPM di Defender, è possibile usare Cloud Security Explorer per trovare informazioni dettagliate sui dati sensibili. Ulteriori informazioni.

- Avvisi di sicurezza: quando l'individuazione dei dati sensibili è abilitata nel piano Defender per Archiviazione, è possibile assegnare priorità ed esplorare le minacce in corso agli archivi dati sensibili applicando i filtri di riservatezza Impostazioni avvisi di sicurezza.

Esplorare i rischi tramite percorsi di attacco

Visualizzare i percorsi di attacco predefiniti per individuare i rischi di violazione dei dati e ottenere raccomandazioni per la correzione, come indicato di seguito:

In Defender per il cloud aprire Analisi del percorso di attacco.

In Fattori di rischio selezionare Dati sensibili per filtrare i percorsi di attacco correlati ai dati.

Esaminare i percorsi di attacco dei dati.

Per visualizzare le informazioni riservate rilevate nelle risorse dati, selezionare il nome >della risorsa Insights. Espandere quindi l'elemento Contain sensitive data insight (Contenere informazioni dettagliate sui dati sensibili).

Per i passaggi di mitigazione dei rischi, aprire Active Consigli.

Altri esempi di percorsi di attacco per i dati sensibili includono:

- "Internet esposto Archiviazione di Azure contenitore con dati sensibili è accessibile pubblicamente"

- "Database gestito con eccessiva esposizione a Internet e dati sensibili consente l'autenticazione di base (utente locale/password) "

- "La macchina virtuale presenta vulnerabilità con gravità elevata e l'autorizzazione di lettura per un archivio dati con dati sensibili"

- "Internet esposto aws S3 Bucket con dati sensibili è accessibile pubblicamente"

- "Il bucket PRIVATO AWS S3 che replica i dati in Internet è esposto e accessibile pubblicamente"

- "Lo snapshot di Servizi Desktop remoto è disponibile pubblicamente per tutti gli account AWS"

Esplorare i rischi con Cloud Security Explorer

Esplorare i rischi e l'esposizione dei dati nelle informazioni dettagliate del grafico sulla sicurezza cloud usando un modello di query o definendo una query manuale.

In Defender per il cloud aprire Cloud Security Explorer.

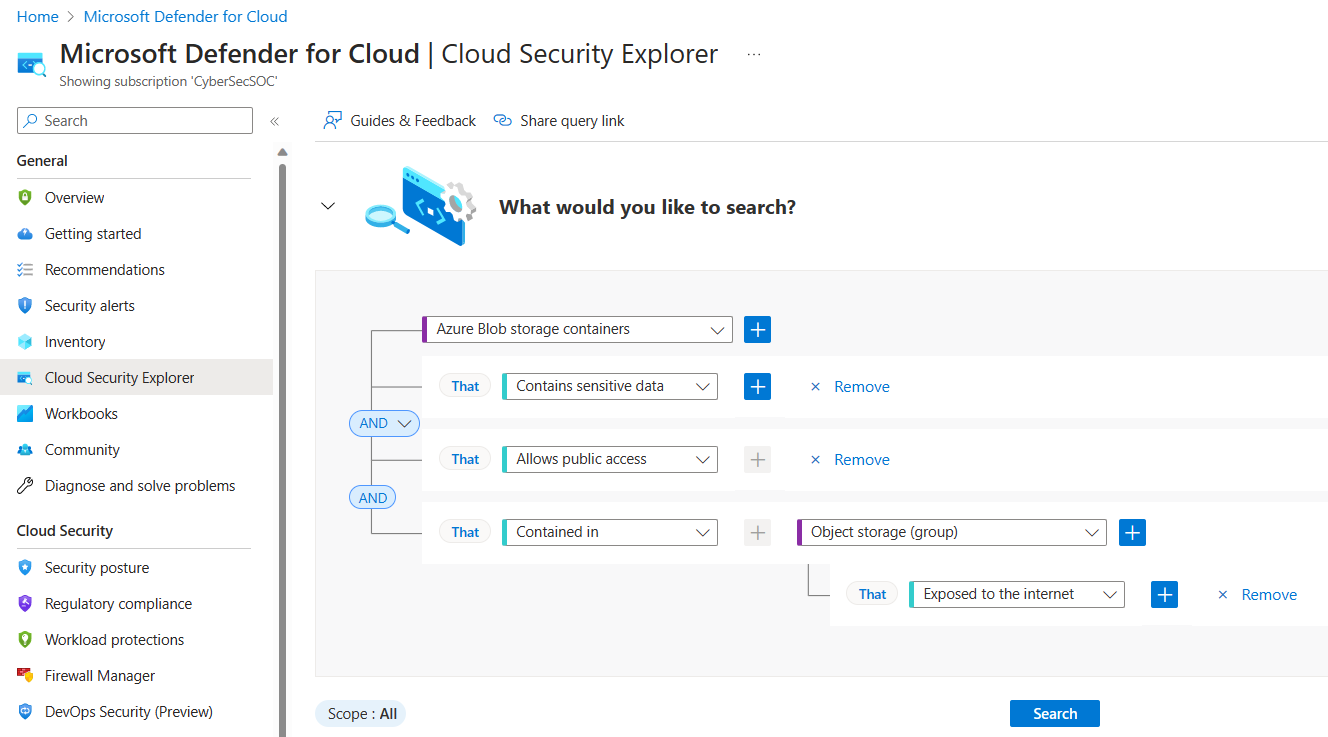

È possibile creare una query personalizzata oppure selezionare uno dei modelli >di query di dati sensibili Apri query e modificarla in base alle esigenze. Ecco un esempio:

Usare i modelli di query

In alternativa alla creazione di una query personalizzata, è possibile usare modelli di query predefiniti. Sono disponibili diversi modelli di query sui dati sensibili. Ad esempio:

- Contenitori di archiviazione esposti a Internet con dati sensibili che consentono l'accesso pubblico.

- Bucket S3 esposti a Internet con dati sensibili che consentono l'accesso pubblico

Quando si apre una query predefinita, viene popolata automaticamente e può essere modificata in base alle esigenze. Ecco ad esempio i campi prepopolati per "Contenitori di archiviazione esposti a Internet con dati sensibili che consentono l'accesso pubblico".

Esplorare gli avvisi di sicurezza dei dati sensibili

Quando l'individuazione dei dati sensibili è abilitata nel piano defender per Archiviazione, è possibile assegnare priorità e concentrarsi sugli avvisi che influiscono sulle risorse con dati sensibili. Altre informazioni sul monitoraggio degli avvisi di sicurezza dei dati in Defender per Archiviazione.

Per i database PaaS e i bucket S3, i risultati vengono segnalati ad Azure Resource Graph (ARG) che consentono di filtrare e ordinare in base alle etichette di riservatezza e ai tipi di informazioni sensibili Defender per il cloud nei pannelli inventario, avviso e raccomandazione.

Esportare i risultati

È comune per l'amministratore della sicurezza, che esamina i risultati dei dati sensibili nei percorsi di attacco o in Esplora sicurezza, per mancanza di accesso diretto agli archivi dati. Pertanto, devono condividere i risultati con i proprietari dei dati, che possono quindi condurre ulteriori indagini.

A tale scopo, usare l'esportazione all'interno di Contiene informazioni dettagliate sui dati sensibili.

Il file CSV prodotto include:

- Nome di esempio: a seconda del tipo di risorsa, può trattarsi di una colonna di database, un nome di file o un nome contenitore.

- Etichetta di riservatezza: etichetta di classificazione più alta trovata in questa risorsa (stesso valore per tutte le righe).

- Contenuto in : percorso completo di esempio (percorso del file o nome completo della colonna).

- Tipi di informazioni sensibili: tipi di informazioni individuati per esempio. Se sono stati rilevati più tipi di informazioni, viene aggiunta una nuova riga per ogni tipo di informazioni. Ciò consente un'esperienza di filtro più semplice.

Nota

Scaricare il report CSV nella pagina Cloud Security Explorer esportare tutte le informazioni dettagliate recuperate dalla query in formato non elaborato (json).

Passaggi successivi

- Altre informazioni sui percorsi di attacco.

- Altre informazioni su Cloud Security Explorer.